Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Création d'un serveur dans un cloud privé virtuel

Vous pouvez héberger le point de terminaison de votre serveur dans un cloud privé virtuel (VPC) afin de transférer des données vers et depuis un compartiment Amazon S3 ou un système de EFS fichiers Amazon sans passer par Internet public.

Note

Après le 19 mai 2021, vous ne pourrez plus créer de serveur EndpointType=VPC_ENDPOINT à l'aide de votre AWS compte si celui-ci ne l'a pas déjà fait avant le 19 mai 2021. Si vous avez déjà créé des serveurs EndpointType=VPC_ENDPOINT dans votre AWS compte le 21 février 2021 ou avant, vous ne serez pas concerné. Après cette date, utilisez EndpointType =VPC. Pour de plus amples informations, veuillez consulter Cessation de l'utilisation de _ VPC ENDPOINT.

Si vous utilisez Amazon Virtual Private Cloud (AmazonVPC) pour héberger vos AWS ressources, vous pouvez établir une connexion privée entre vous VPC et un serveur. Vous pouvez ensuite utiliser ce serveur pour transférer des données via votre client vers et depuis votre compartiment Amazon S3 sans utiliser d'adresse IP publique ni nécessiter de passerelle Internet.

Amazon VPC vous permet de lancer AWS des ressources sur un réseau virtuel personnalisé. Vous pouvez utiliser a VPC pour contrôler vos paramètres réseau, tels que la plage d'adresses IP, les sous-réseaux, les tables de routage et les passerelles réseau. Pour plus d'informationsVPCs, consultez Qu'est-ce qu'Amazon VPC ? dans le guide de VPC l'utilisateur Amazon.

Dans les sections suivantes, vous trouverez des instructions sur la façon de créer un serveur et VPC de vous y connecter. En résumé, procédez comme suit :

-

Configurez un serveur à l'aide d'un VPC point de terminaison.

-

Connectez-vous à votre serveur à l'aide d'un client qui se trouve à l'intérieur de vous VPC via le VPC point de terminaison. Cela vous permet de transférer les données stockées dans votre compartiment Amazon S3 via votre client à l'aide de AWS Transfer Family. Vous pouvez effectuer ce transfert même si le réseau est déconnecté de l'Internet public.

-

En outre, si vous choisissez de faire en sorte que le point de terminaison de votre serveur soit connecté à Internet, vous pouvez associer des adresses IP élastiques à votre point de terminaison. Cela permet à des clients extérieurs à vous de VPC se connecter à votre serveur. Vous pouvez utiliser des groupes VPC de sécurité pour contrôler l'accès aux utilisateurs authentifiés dont les demandes proviennent uniquement d'adresses autorisées.

Rubriques

- Créez un point de terminaison de serveur accessible uniquement dans votre VPC

- Créez un point de terminaison connecté à Internet pour votre serveur

- Modifier le type de point de terminaison de votre serveur

- Cessation de l'utilisation de _ VPC ENDPOINT

- Mise à jour du type de point de terminaison du AWS Transfer Family serveur de VPC _ ENDPOINT à VPC

Créez un point de terminaison de serveur accessible uniquement dans votre VPC

Dans la procédure suivante, vous allez créer un point de terminaison de serveur accessible uniquement aux ressources de votreVPC.

Pour créer un point de terminaison de serveur dans un VPC

-

Ouvrez la AWS Transfer Family console à l'adresse https://console.aws.amazon.com/transfer/

. -

Dans le volet de navigation, sélectionnez Servers, puis Create server.

-

Dans Choisir des protocoles, sélectionnez un ou plusieurs protocoles, puis cliquez sur Suivant. Pour plus d'informations sur les protocoles, consultezÉtape 2 : Création d'un SFTP serveur compatible.

-

Dans Choisir un fournisseur d'identité, choisissez Service géré pour stocker les identités et les clés des utilisateurs AWS Transfer Family, puis cliquez sur Suivant.

Note

Cette procédure utilise l'option de gestion des services. Si vous choisissez Personnalisé, vous fournissez un point de terminaison Amazon API Gateway et un rôle AWS Identity and Access Management (IAM) pour accéder au point de terminaison. Ce faisant, vous pouvez intégrer votre service d'annuaire pour authentifier et autoriser vos utilisateurs. Pour en savoir plus sur l'utilisation de fournisseurs d'identité personnalisés, consultez Travailler avec des fournisseurs d'identité personnalisés.

-

Dans Choisir un point de terminaison, procédez comme suit :

Note

FTPet FTPS les serveurs de Transfer Family fonctionnent sur le port 21 (canal de contrôle) et sur la plage de ports 8192 à 8200 (canal de données).

-

Pour le type de point de terminaison, choisissez le type de point de terminaison VPChébergé pour héberger le point de terminaison de votre serveur.

-

Pour Accès, choisissez Internal pour que votre point de terminaison ne soit accessible qu'aux clients utilisant les adresses IP privées du point de terminaison.

Note

Pour plus de détails sur l'option Internet Facing, voirCréez un point de terminaison connecté à Internet pour votre serveur. Un serveur créé uniquement VPC pour un accès interne ne prend pas en charge les noms d'hôte personnalisés.

-

Pour VPC, choisissez un VPC identifiant existant ou choisissez Créer un VPC pour en créer un nouveauVPC.

-

Dans la section Zones de disponibilité, choisissez jusqu'à trois zones de disponibilité et les sous-réseaux associés.

-

Dans la section Groupes de sécurité, choisissez un ID de groupe de sécurité existant IDs ou choisissez Créer un groupe de sécurité pour créer un nouveau groupe de sécurité. Pour plus d'informations sur les groupes de sécurité, consultez la section Groupes de sécurité correspondants VPC dans le guide de l'utilisateur d'Amazon Virtual Private Cloud. Pour créer un groupe de sécurité, consultez la section Création d'un groupe de sécurité dans le guide de l'utilisateur d'Amazon Virtual Private Cloud.

Note

Vous êtes VPC automatiquement associé à un groupe de sécurité par défaut. Si vous ne spécifiez pas un ou plusieurs groupes de sécurité différents lorsque vous lancez le serveur, nous associons le groupe de sécurité par défaut à votre serveur.

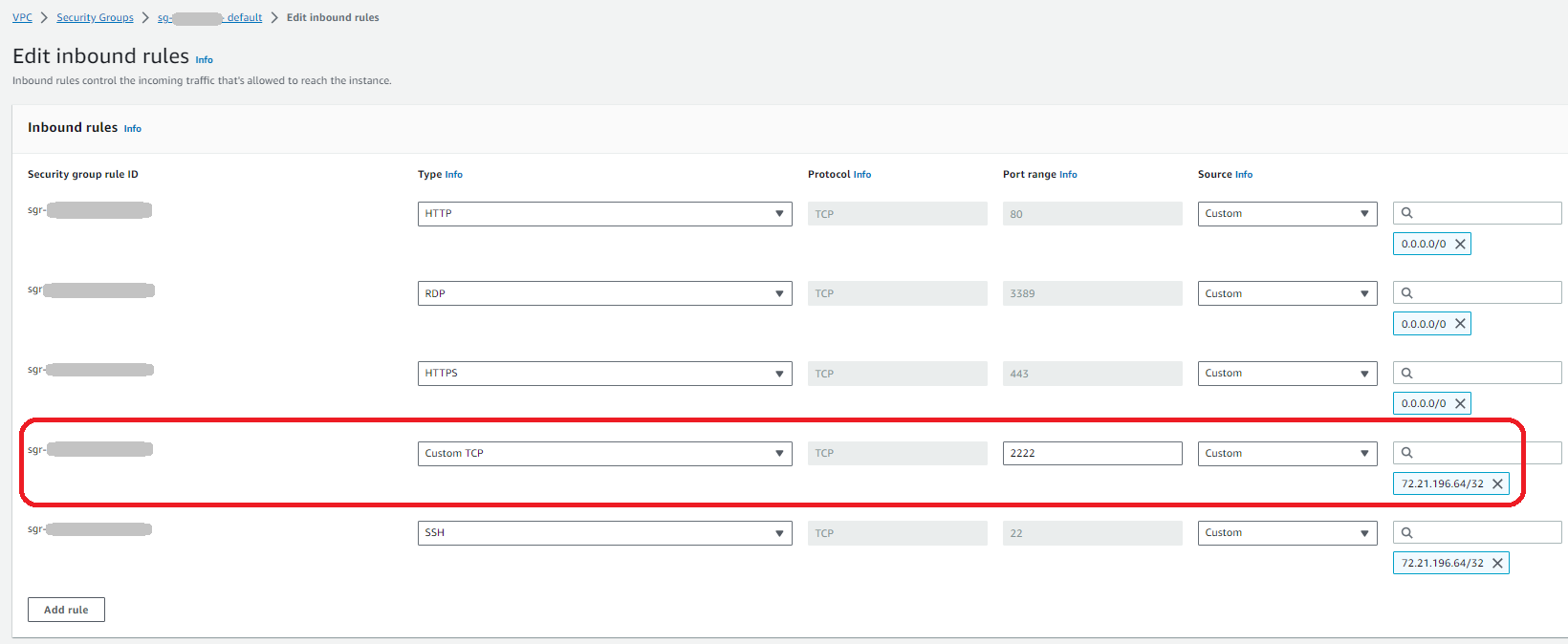

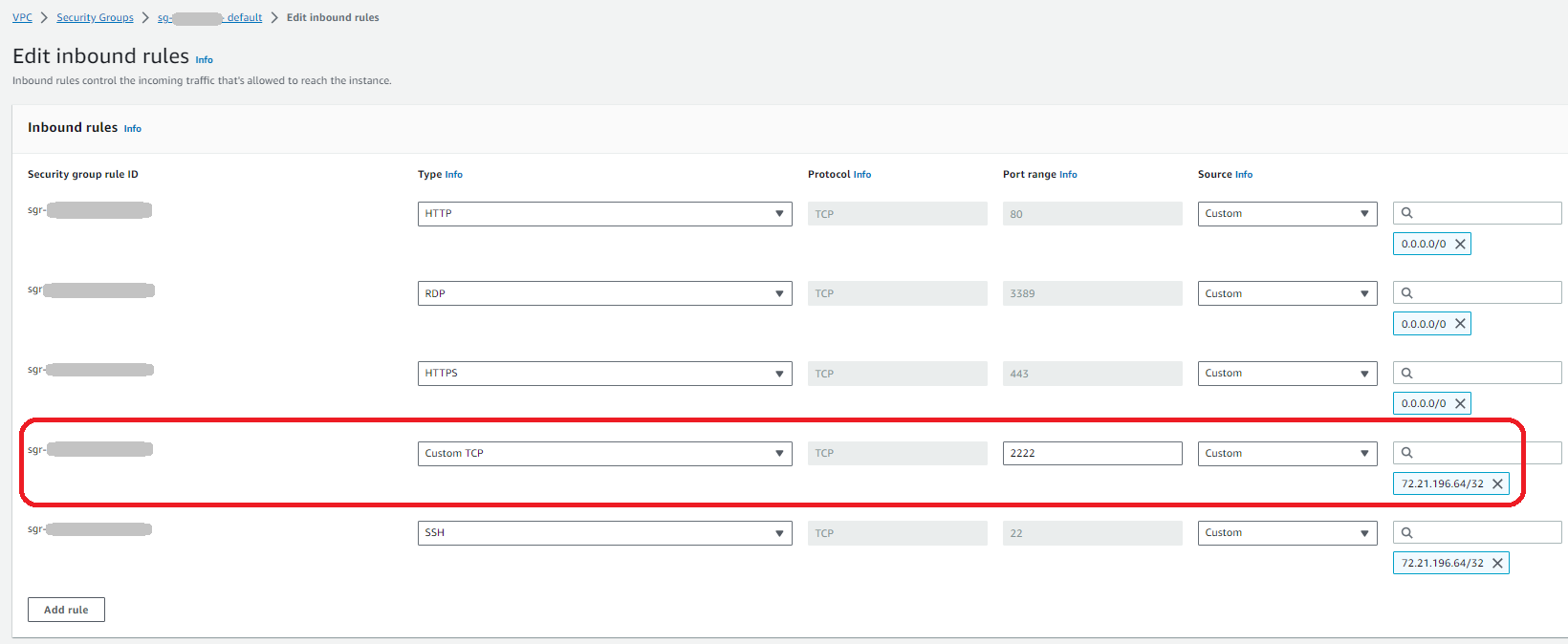

En ce qui concerne les règles de trafic entrant pour le groupe de sécurité, vous pouvez configurer le SSH trafic pour qu'il utilise le port 22, le port 2222 ou les deux. Le port 22 est configuré par défaut. Pour utiliser le port 2222, vous devez ajouter une règle entrante à votre groupe de sécurité. Pour le type, choisissez Personnalisé TCP, puis entrez

2222pour la plage de ports, et pour la source, entrez la même CIDR plage que celle que vous avez pour votre règle SSH du port 22.

-

(Facultatif) Pour FIPSActivé, cochez la case FIPSEnabled endpoint pour vous assurer que le endpoint est conforme aux normes fédérales de traitement de l'information (FIPS).

Note

FIPSLes points de terminaison compatibles ne sont disponibles que dans les régions d'Amérique AWS du Nord. Pour les régions disponibles, consultez les AWS Transfer Family points de terminaison et les quotas dans le Références générales AWS. Pour plus d'informations surFIPS, voir Federal Information Processing Standard (FIPS) 140-2

. -

Choisissez Suivant.

-

-

Dans Configurer les détails supplémentaires, procédez comme suit :

-

Pour la CloudWatch journalisation, choisissez l'une des options suivantes pour activer la CloudWatch journalisation de votre activité utilisateur par Amazon :

-

Créez un nouveau rôle pour permettre à Transfer Family de le IAM créer automatiquement, à condition que vous disposiez des autorisations nécessaires pour créer un nouveau rôle. Le IAM rôle créé est appelé

AWSTransferLoggingAccess. -

Choisissez un rôle existant pour choisir un IAM rôle existant dans votre compte. Sous Rôle de journalisation, choisissez le rôle. Ce IAM rôle doit inclure une politique de confiance avec le service défini sur

transfer.amazonaws.com.rproxy.goskope.com.Pour plus d'informations sur la CloudWatch journalisation, consultezConfigurer le rôle de CloudWatch journalisation.

Note

-

Vous ne pouvez pas consulter l'activité de l'utilisateur final CloudWatch si vous ne spécifiez pas de rôle de journalisation.

-

Si vous ne souhaitez pas configurer de rôle de CloudWatch journalisation, sélectionnez Choisir un rôle existant, mais ne sélectionnez pas de rôle de journalisation.

-

-

Pour les options d'algorithme cryptographique, choisissez une politique de sécurité contenant les algorithmes cryptographiques activés pour être utilisés par votre serveur.

Note

Par défaut, la politique

TransferSecurityPolicy-2020-06de sécurité est attachée à votre serveur, sauf si vous en choisissez une autre.Pour plus d'informations sur les stratégies de sécurité, consultez Politiques de sécurité pour AWS Transfer Family.

-

(Facultatif) Pour la clé d'hôte du serveur RSAED25519, entrez une clé ECDSA privée ou une clé privée qui sera utilisée pour identifier votre serveur lorsque les clients s'y connecterontSFTP.

Note

Cette section concerne uniquement la migration des utilisateurs depuis un serveur SFTP compatible existant.

-

(Facultatif) Pour les balises, pour la clé et la valeur, entrez une ou plusieurs balises sous forme de paires clé-valeur, puis choisissez Ajouter une balise.

-

Choisissez Suivant.

-

-

Dans Réviser et créer, passez en revue vos choix. Si vous :

-

Si vous souhaitez modifier l'un d'entre eux, choisissez Modifier à côté de l'étape.

Note

Vous devrez passer en revue chaque étape après celle que vous avez choisi de modifier.

-

Si aucune modification n'est apportée, choisissez Create server pour créer votre serveur. Vous êtes dirigé vers la page Servers (Serveurs), représentée ci-dessous, dans laquelle figure votre nouveau serveur.

-

Quelques minutes peuvent s'écouler avant que le statut de votre nouveau serveur passe à En ligne. À ce stade, votre serveur peut effectuer des opérations sur fichiers pour vos utilisateurs.

Créez un point de terminaison connecté à Internet pour votre serveur

Dans la procédure suivante, vous allez créer un point de terminaison de serveur. Ce point de terminaison n'est accessible via Internet qu'aux clients dont les adresses IP sources sont autorisées dans votre groupe VPC de sécurité par défaut. En outre, en utilisant des adresses IP élastiques pour rendre votre terminal connecté à Internet, vos clients peuvent utiliser l'adresse IP élastique pour autoriser l'accès à votre point de terminaison dans leurs pare-feux.

Note

Uniquement SFTP et FTPS utilisable sur un terminal VPC hébergé connecté à Internet.

Pour créer un point de terminaison connecté à Internet

-

Ouvrez la AWS Transfer Family console à l'adresse https://console.aws.amazon.com/transfer/

. -

Dans le volet de navigation, sélectionnez Servers, puis Create server.

-

Dans Choisir des protocoles, sélectionnez un ou plusieurs protocoles, puis cliquez sur Suivant. Pour plus d'informations sur les protocoles, consultezÉtape 2 : Création d'un SFTP serveur compatible.

-

Dans Choisir un fournisseur d'identité, choisissez Service géré pour stocker les identités et les clés des utilisateurs AWS Transfer Family, puis cliquez sur Suivant.

Note

Cette procédure utilise l'option de gestion des services. Si vous choisissez Personnalisé, vous fournissez un point de terminaison Amazon API Gateway et un rôle AWS Identity and Access Management (IAM) pour accéder au point de terminaison. Ce faisant, vous pouvez intégrer votre service d'annuaire pour authentifier et autoriser vos utilisateurs. Pour en savoir plus sur l'utilisation de fournisseurs d'identité personnalisés, consultez Travailler avec des fournisseurs d'identité personnalisés.

-

Dans Choisir un point de terminaison, procédez comme suit :

-

Pour le type de point de terminaison, choisissez le type de point de terminaison VPChébergé pour héberger le point de terminaison de votre serveur.

-

Pour Access, choisissez Internet Facing pour rendre votre terminal accessible aux clients via Internet.

Note

Lorsque vous choisissez Internet Facing, vous pouvez choisir une adresse IP élastique existante dans chaque sous-réseau ou sous-réseaux. Vous pouvez également accéder à la VPC console (https://console.aws.amazon.com/vpc/

) pour allouer une ou plusieurs nouvelles adresses IP élastiques. Ces adresses peuvent être détenues par vous AWS ou par vous. Vous ne pouvez pas associer les adresses IP élastiques déjà utilisées à votre point de terminaison. -

(Facultatif) Pour Nom d'hôte personnalisé, choisissez l'une des options suivantes :

Note

Les clients qui AWS GovCloud (US) ont besoin de se connecter directement via l'adresse IP Elastic ou de créer un enregistrement de nom d'hôte dans Commercial Route 53 pointant vers leurEIP. Pour plus d'informations sur l'utilisation de Route 53 pour les GovCloud points de terminaison, consultez la section Configuration d'Amazon Route 53 avec vos AWS GovCloud (US) ressources dans le Guide de l'AWS GovCloud (US) utilisateur.

-

DNSAlias Amazon Route 53 : si le nom d'hôte que vous souhaitez utiliser est enregistré auprès de Route 53. Vous pouvez ensuite saisir le nom d'hôte.

-

Autre DNS : si le nom d'hôte que vous souhaitez utiliser est enregistré auprès d'un autre DNS fournisseur. Vous pouvez ensuite saisir le nom d'hôte.

-

Aucun : pour utiliser le point de terminaison du serveur et ne pas utiliser de nom d'hôte personnalisé. Le nom d'hôte du serveur se présente sous la forme

server-id.server.transfer.region.amazonaws.com.rproxy.goskope.comNote

Pour les clients inscrits AWS GovCloud (US), sélectionner Aucun ne crée pas de nom d'hôte dans ce format.

Pour en savoir plus sur l'utilisation de noms d'hôtes personnalisés, consultezUtilisation de noms d'hôtes personnalisés.

-

-

Pour VPC, choisissez un VPC identifiant existant ou choisissez Créer un VPC pour en créer un nouveauVPC.

-

Dans la section Zones de disponibilité, choisissez jusqu'à trois zones de disponibilité et les sous-réseaux associés. Pour IPv4Adresses, choisissez une adresse IP élastique pour chaque sous-réseau. Il s'agit de l'adresse IP que vos clients peuvent utiliser pour autoriser l'accès à votre point de terminaison dans leurs pare-feux.

-

Dans la section Groupes de sécurité, choisissez un ID de groupe de sécurité existant IDs ou choisissez Créer un groupe de sécurité pour créer un nouveau groupe de sécurité. Pour plus d'informations sur les groupes de sécurité, consultez la section Groupes de sécurité correspondants VPC dans le guide de l'utilisateur d'Amazon Virtual Private Cloud. Pour créer un groupe de sécurité, consultez la section Création d'un groupe de sécurité dans le guide de l'utilisateur d'Amazon Virtual Private Cloud.

Note

Vous êtes VPC automatiquement associé à un groupe de sécurité par défaut. Si vous ne spécifiez pas un ou plusieurs groupes de sécurité différents lorsque vous lancez le serveur, nous associons le groupe de sécurité par défaut à votre serveur.

En ce qui concerne les règles de trafic entrant pour le groupe de sécurité, vous pouvez configurer le SSH trafic pour qu'il utilise le port 22, le port 2222 ou les deux. Le port 22 est configuré par défaut. Pour utiliser le port 2222, vous devez ajouter une règle entrante à votre groupe de sécurité. Pour le type, choisissez Personnalisé TCP, puis entrez

2222pour la plage de ports, et pour la source, entrez la même CIDR plage que celle que vous avez pour votre règle SSH du port 22.

-

(Facultatif) Pour FIPSActivé, cochez la case FIPSEnabled endpoint pour vous assurer que le endpoint est conforme aux normes fédérales de traitement de l'information (FIPS).

Note

FIPSLes points de terminaison compatibles ne sont disponibles que dans les régions d'Amérique AWS du Nord. Pour les régions disponibles, consultez les AWS Transfer Family points de terminaison et les quotas dans le Références générales AWS. Pour plus d'informations surFIPS, voir Federal Information Processing Standard (FIPS) 140-2

. -

Choisissez Suivant.

-

-

Dans Configurer les détails supplémentaires, procédez comme suit :

-

Pour la CloudWatch journalisation, choisissez l'une des options suivantes pour activer la CloudWatch journalisation de votre activité utilisateur par Amazon :

-

Créez un nouveau rôle pour permettre à Transfer Family de le IAM créer automatiquement, à condition que vous disposiez des autorisations nécessaires pour créer un nouveau rôle. Le IAM rôle créé est appelé

AWSTransferLoggingAccess. -

Choisissez un rôle existant pour choisir un IAM rôle existant dans votre compte. Sous Rôle de journalisation, choisissez le rôle. Ce IAM rôle doit inclure une politique de confiance avec le service défini sur

transfer.amazonaws.com.rproxy.goskope.com.Pour plus d'informations sur la CloudWatch journalisation, consultezConfigurer le rôle de CloudWatch journalisation.

Note

-

Vous ne pouvez pas consulter l'activité de l'utilisateur final CloudWatch si vous ne spécifiez pas de rôle de journalisation.

-

Si vous ne souhaitez pas configurer de rôle de CloudWatch journalisation, sélectionnez Choisir un rôle existant, mais ne sélectionnez pas de rôle de journalisation.

-

-

Pour les options d'algorithme cryptographique, choisissez une politique de sécurité contenant les algorithmes cryptographiques activés pour être utilisés par votre serveur.

Note

Par défaut, la politique

TransferSecurityPolicy-2020-06de sécurité est attachée à votre serveur, sauf si vous en choisissez une autre.Pour plus d'informations sur les stratégies de sécurité, consultez Politiques de sécurité pour AWS Transfer Family.

-

(Facultatif) Pour la clé d'hôte du serveur RSAED25519, entrez une clé ECDSA privée ou une clé privée qui sera utilisée pour identifier votre serveur lorsque les clients s'y connecterontSFTP.

Note

Cette section concerne uniquement la migration des utilisateurs depuis un serveur SFTP compatible existant.

-

(Facultatif) Pour les balises, pour la clé et la valeur, entrez une ou plusieurs balises sous forme de paires clé-valeur, puis choisissez Ajouter une balise.

-

Choisissez Suivant.

-

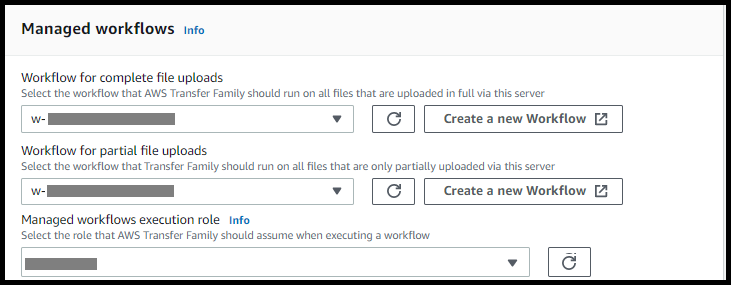

(Facultatif) Pour les flux de travail gérés, choisissez le flux de travail IDs (et le rôle correspondant) que Transfer Family doit assumer lors de l'exécution du flux de travail. Vous pouvez choisir un flux de travail à exécuter lors d'un téléchargement complet et un autre à exécuter lors d'un téléchargement partiel. Pour en savoir plus sur le traitement de vos fichiers à l'aide de flux de travail gérés, consultezAWS Transfer Family flux de travail gérés.

-

-

Dans Réviser et créer, passez en revue vos choix. Si vous :

-

Si vous souhaitez modifier l'un d'entre eux, choisissez Modifier à côté de l'étape.

Note

Vous devrez passer en revue chaque étape après celle que vous avez choisi de modifier.

-

Si aucune modification n'est apportée, choisissez Create server pour créer votre serveur. Vous êtes dirigé vers la page Servers (Serveurs), représentée ci-dessous, dans laquelle figure votre nouveau serveur.

-

Vous pouvez choisir l'ID du serveur pour voir les paramètres détaillés du serveur que vous venez de créer. Une fois que la colonne IPv4Adresse publique a été renseignée, les adresses IP élastiques que vous avez fournies sont correctement associées au point de terminaison de votre serveur.

Note

Lorsque votre serveur VPC est en ligne, seuls les sous-réseaux peuvent être modifiés et uniquement via le UpdateServerAPI. Vous devez arrêter le serveur pour ajouter ou modifier les adresses IP élastiques du point de terminaison du serveur.

Modifier le type de point de terminaison de votre serveur

Si vous disposez d'un serveur existant accessible via Internet (c'est-à-dire doté d'un type de point de terminaison public), vous pouvez remplacer son point de terminaison par un point de VPC terminaison.

Note

Si vous avez un serveur existant dans un format VPC affiché sousVPC_ENDPOINT, nous vous recommandons de le modifier pour le nouveau type de point de VPC terminaison. Avec ce nouveau type de point de terminaison, vous n'avez plus besoin d'utiliser un Network Load Balancer (NLB) pour associer des adresses IP élastiques au point de terminaison de votre serveur. Vous pouvez également utiliser des groupes VPC de sécurité pour restreindre l'accès au point de terminaison de votre serveur. Toutefois, vous pouvez continuer à utiliser le type de VPC_ENDPOINT point de terminaison selon vos besoins.

La procédure suivante suppose que vous disposez d'un serveur qui utilise soit le type de point de terminaison public actuel, soit l'ancien VPC_ENDPOINT type.

Pour modifier le type de point de terminaison de votre serveur

-

Ouvrez la AWS Transfer Family console à l'adresse https://console.aws.amazon.com/transfer/

. -

Dans le volet de navigation, choisissez Servers (Serveurs).

-

Cochez la case du serveur dont vous souhaitez modifier le type de point de terminaison.

Important

Vous devez arrêter le serveur avant de pouvoir modifier son point de terminaison.

-

Pour Actions, choisissez Arrêter.

-

Dans la boîte de dialogue de confirmation qui apparaît, choisissez Stop pour confirmer que vous souhaitez arrêter le serveur.

Note

Avant de passer à l'étape suivante, dans Détails du point de terminaison, attendez que le statut du serveur passe à Hors ligne ; cela peut prendre quelques minutes. Vous devrez peut-être sélectionner Actualiser sur la page Serveurs pour voir le changement d'état.

Vous ne pourrez apporter aucune modification tant que le serveur ne sera pas hors ligne.

-

Dans Détails du point de terminaison, choisissez Modifier.

-

Dans Modifier la configuration du point de terminaison, procédez comme suit :

-

Pour Modifier le type de point de terminaison, choisissez VPChébergé.

-

Pour Access, choisissez l'une des options suivantes :

-

Interne pour que votre terminal ne soit accessible qu'aux clients utilisant les adresses IP privées du point de terminaison.

-

Internet Facing pour rendre votre terminal accessible aux clients via Internet public.

Note

Lorsque vous choisissez Internet Facing, vous pouvez choisir une adresse IP élastique existante dans chaque sous-réseau ou sous-réseaux. Vous pouvez également accéder à la VPC console (https://console.aws.amazon.com/vpc/

) pour allouer une ou plusieurs nouvelles adresses IP élastiques. Ces adresses peuvent être détenues par vous AWS ou par vous. Vous ne pouvez pas associer les adresses IP élastiques déjà utilisées à votre point de terminaison.

-

-

(Facultatif pour l'accès à Internet uniquement) Pour le nom d'hôte personnalisé, choisissez l'une des options suivantes :

-

DNSAlias Amazon Route 53 : si le nom d'hôte que vous souhaitez utiliser est enregistré auprès de Route 53. Vous pouvez ensuite saisir le nom d'hôte.

-

Autre DNS : si le nom d'hôte que vous souhaitez utiliser est enregistré auprès d'un autre DNS fournisseur. Vous pouvez ensuite saisir le nom d'hôte.

-

Aucun : pour utiliser le point de terminaison du serveur et ne pas utiliser de nom d'hôte personnalisé. Le nom d'hôte du serveur se présente sous la forme

serverId.server.transfer.regionId.amazonaws.com.rproxy.goskope.comPour en savoir plus sur l'utilisation de noms d'hôtes personnalisés, consultezUtilisation de noms d'hôtes personnalisés.

-

-

Pour VPC, choisissez un VPC identifiant existant ou choisissez Créer un VPC pour en créer un nouveauVPC.

-

Dans la section Zones de disponibilité, sélectionnez jusqu'à trois zones de disponibilité et les sous-réseaux associés. Si Internet Facing est sélectionné, choisissez également une adresse IP élastique pour chaque sous-réseau.

Note

Si vous souhaitez un maximum de trois zones de disponibilité, mais qu'il n'y en a pas suffisamment, créez-les dans la VPC console (https://console.aws.amazon.com/vpc/

). Si vous modifiez les sous-réseaux ou les adresses IP élastiques, la mise à jour du serveur prend quelques minutes. Vous ne pouvez pas enregistrer vos modifications tant que la mise à jour du serveur n'est pas terminée.

-

Choisissez Save (Enregistrer).

-

-

Pour Actions, choisissez Démarrer et attendez que le statut du serveur passe à En ligne ; cela peut prendre quelques minutes.

Note

Si vous avez remplacé un type de point de terminaison public par un type de VPC point de terminaison, notez que le type de point de terminaison de votre serveur est devenu VPC.

Le groupe de sécurité par défaut est attaché au point de terminaison. Pour modifier ou ajouter des groupes de sécurité supplémentaires, consultez la section Création de groupes de sécurité.

Cessation de l'utilisation de _ VPC ENDPOINT

AWS Transfer Family supprime la possibilité de créer des serveurs EndpointType=VPC_ENDPOINT pour les nouveaux AWS comptes. À compter du 19 mai 2021, les AWS comptes qui ne possèdent pas de AWS Transfer Family serveurs dotés d'un type de point de terminaison ne VPC_ENDPOINT pourront pas créer de nouveaux serveurs avecEndpointType=VPC_ENDPOINT. Si vous possédez déjà des serveurs qui utilisent le type de VPC_ENDPOINT point de terminaison, nous vous recommandons de commencer à EndpointType=VPC les utiliser dès que possible. Pour plus de détails, voir Mettre à jour le type de point de terminaison de votre AWS Transfer Family serveur de VPC _ ENDPOINT à VPC

Nous avons lancé le nouveau type de VPC point de terminaison plus tôt en 2020. Pour plus d'informations, consultez la section AWS Transfer Family relative aux groupes VPC de sécurité et aux adresses IP élastiques pris en SFTP charge

Ce type de point de terminaison est fonctionnellement équivalent au type de point de terminaison précédent (VPC_ENDPOINT). Vous pouvez associer des adresses IP élastiques directement au point de terminaison pour le rendre accessible à Internet et utiliser des groupes de sécurité pour le filtrage des adresses IP source. Pour plus d'informations, consultez le billet de blog intitulé Utiliser une adresse IP AWS Transfer Family autorisée pour sécuriser votre SFTP serveur

Vous pouvez également héberger ce point de terminaison dans un VPC environnement partagé. Pour plus d'informations, voir Supporte AWS Transfer Family désormais les VPC environnements de services partagés

En outreSFTP, vous pouvez utiliser le VPC EndpointType pour activer FTPS etFTP. Nous n'avons pas l'intention d'ajouter ces fonctionnalités FTPS et/ou le FTP support àEndpointType=VPC_ENDPOINT. Nous avons également supprimé ce type de point de terminaison en tant qu'option de la AWS Transfer Family console.

Vous pouvez modifier le type de point de terminaison de votre serveur à l'aide de la console Transfer Family AWS CLI API,SDKs,, ou AWS CloudFormation. Pour modifier le type de point de terminaison de votre serveur, consultezMise à jour du type de point de terminaison du AWS Transfer Family serveur de VPC _ ENDPOINT à VPC.

Si vous avez des questions, contactez AWS Support l'équipe chargée de votre AWS compte.

Note

Nous ne prévoyons pas d'ajouter ces fonctionnalités FTPS et/ou le FTP support à EndpointType = VPC _ENDPOINT. Nous ne le proposons plus en option sur la AWS Transfer Family console.

Si vous avez d'autres questions, vous pouvez nous contacter par l'intermédiaire AWS Support de l'équipe chargée de votre compte.