Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Vous pouvez consulter les détails relatifs à la détection, à l'atténuation et aux principaux contributeurs d'un événement de couche application dans la section inférieure de la page de console de l'événement. Cette section peut inclure un mélange de trafic légitime et potentiellement indésirable, et peut représenter à la fois le trafic transmis à votre ressource protégée et le trafic bloqué par les mesures d'atténuation de Shield Advanced.

Les détails de l'atténuation concernent toutes les règles du Web ACL associées à la ressource, y compris les règles déployées spécifiquement en réponse à une attaque et les règles basées sur le taux définies sur le WebACL. Si vous activez l'DDoSatténuation automatique de la couche d'application pour une application, les mesures d'atténuation incluent des mesures pour ces règles supplémentaires. Pour plus d'informations sur ces protections de la couche d'application, consultezProtection de la couche applicative (couche 7) avec AWS Shield Advanced et AWS WAF.

Détection et atténuation

Pour un événement de couche d'application (couche 7), l'onglet Détection et atténuation affiche les mesures de détection basées sur les informations obtenues à partir des AWS WAF journaux. Les mesures d'atténuation sont basées sur AWS WAF les règles du Web associé ACL qui sont configurées pour bloquer le trafic indésirable.

Pour les CloudFront distributions Amazon, vous pouvez configurer Shield Advanced pour appliquer des mesures d'atténuation automatiques à votre place. Quelles que soient les ressources de la couche application, vous pouvez choisir de définir vos propres règles d'atténuation sur votre site Web ACL et demander de l'aide à l'équipe Shield Response (SRT). Pour de plus amples informations sur ces options, consultez Réagir aux DDoS événements survenus dans AWS.

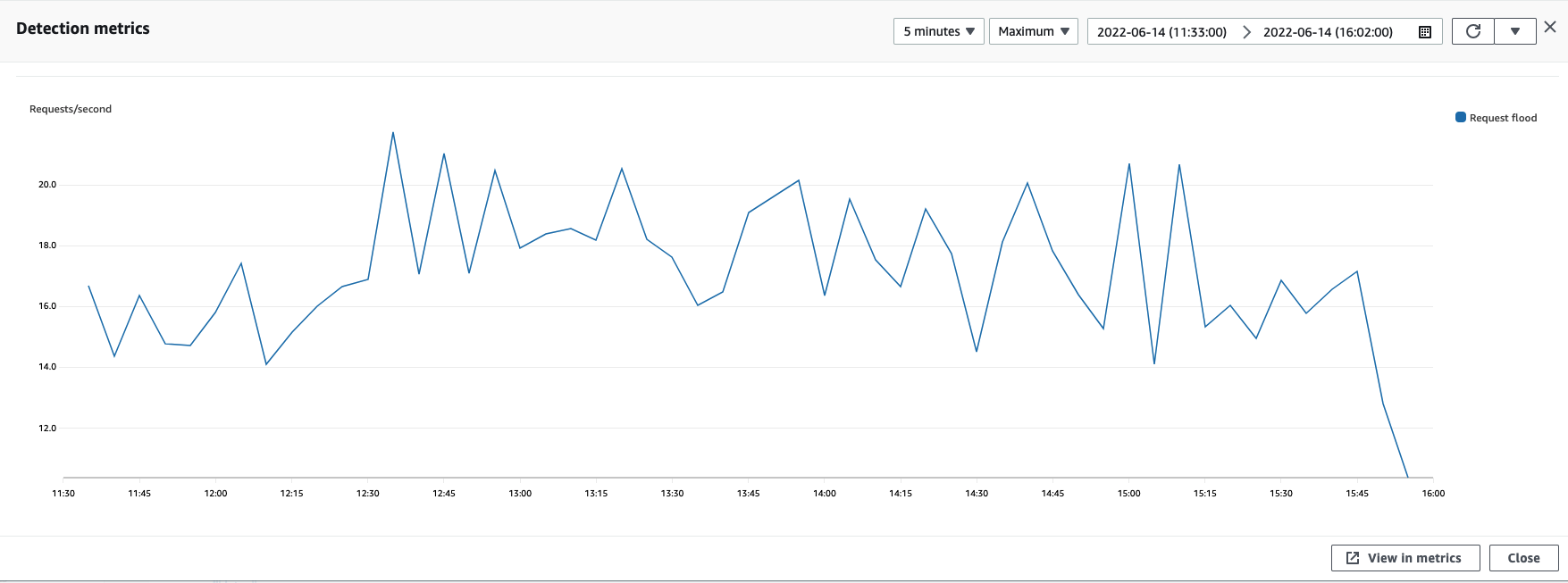

La capture d'écran suivante montre un exemple de mesures de détection pour un événement de couche application qui s'est atténué après un certain nombre d'heures.

Le trafic d'événements qui s'atténue avant l'entrée en vigueur d'une règle d'atténuation n'est pas représenté dans les mesures d'atténuation. Cela peut entraîner une différence entre le trafic de requêtes Web indiqué dans les graphiques de détection et les mesures d'autorisation et de blocage indiquées dans les graphiques d'atténuation.

Principaux contributeurs

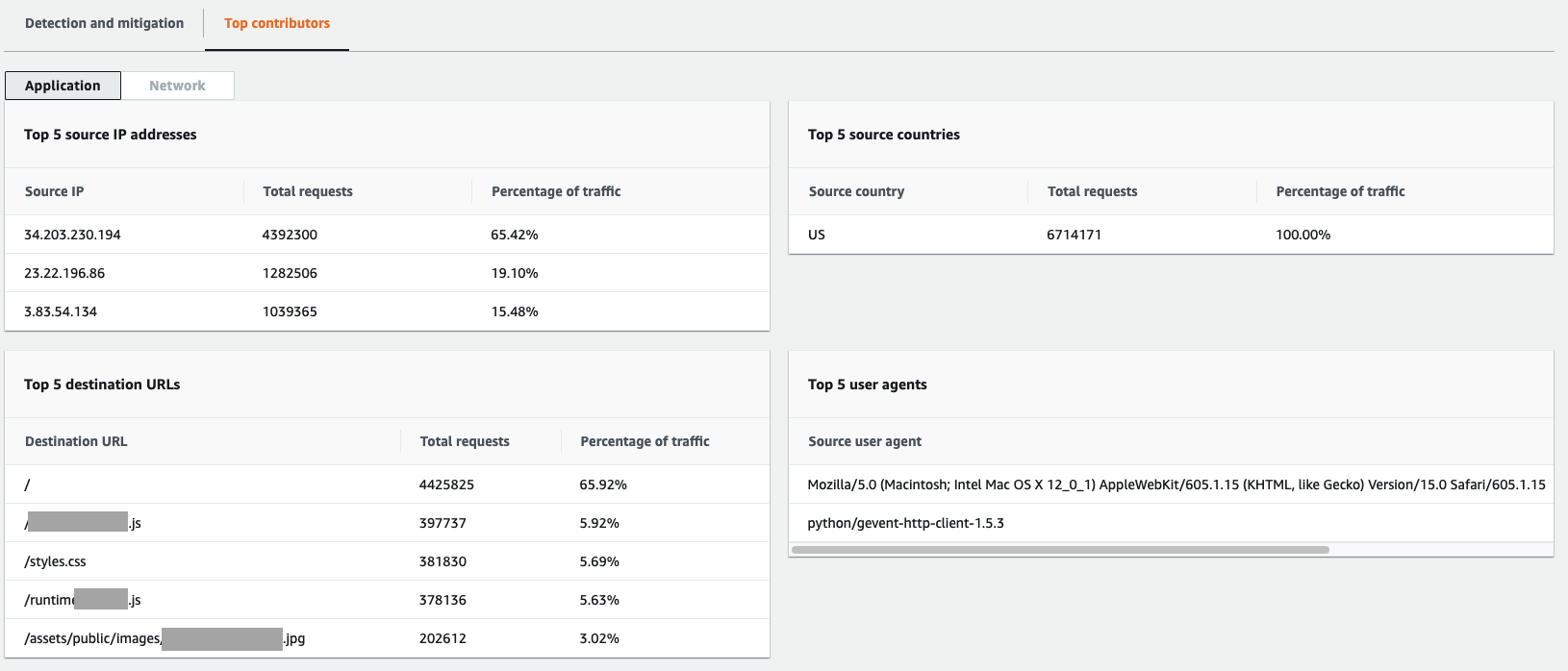

L'onglet Principaux contributeurs pour les événements de la couche application affiche les 5 principaux contributeurs identifiés par Shield pour l'événement, sur la base AWS WAF des journaux qu'il a récupérés. Shield classe les informations des principaux contributeurs par des dimensions telles que l'adresse IP source, le pays source et la destinationURL.

Note

Pour obtenir les informations les plus précises sur le trafic qui contribue à un événement de couche application, utilisez les AWS WAF journaux.

Utilisez les informations sur les principaux contributeurs de la couche d'application Shield uniquement pour avoir une idée générale de la nature d'une attaque, et ne basez pas vos décisions en matière de sécurité sur ces informations. En ce qui concerne les événements liés à la couche application, les AWS WAF journaux constituent la meilleure source d'informations pour comprendre les facteurs à l'origine d'une attaque et pour concevoir vos stratégies d'atténuation.

Les informations sur les principaux contributeurs du Shield ne reflètent pas toujours complètement les données contenues dans les AWS WAF journaux. Lorsqu'il ingère les journaux, Shield donne la priorité à la réduction de l'impact sur les performances du système plutôt qu'à la récupération de l'ensemble complet des données des journaux. Cela peut entraîner une perte de granularité des données mises à la disposition de Shield pour analyse. Dans la plupart des cas, la majorité des informations sont disponibles, mais il est possible que les données des principaux contributeurs soient faussées dans une certaine mesure en cas d'attaque.

La capture d'écran suivante montre un exemple d'onglet Principaux contributeurs pour un événement de couche application.

Les informations des contributeurs sont basées sur les demandes de trafic légitime et potentiellement indésirable. Les événements de plus grand volume et les événements dont les sources de requêtes ne sont pas très distribuées sont plus susceptibles d'avoir des contributeurs de premier plan identifiables. Une attaque distribuée de manière significative peut avoir plusieurs sources, ce qui complique l'identification des principaux contributeurs à l'attaque. Si Shield Advanced n'identifie pas les contributeurs importants pour une catégorie spécifique, il affiche les données comme non disponibles.