Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Pola Akses untuk Mengakses ElastiCache Cache di Amazon VPC

Amazon ElastiCache mendukung skenario berikut untuk mengakses cache di AmazonVPC:

Daftar Isi

Mengakses ElastiCache Cache saat dan EC2 Instans Amazon berada di Amazon yang Sama VPC

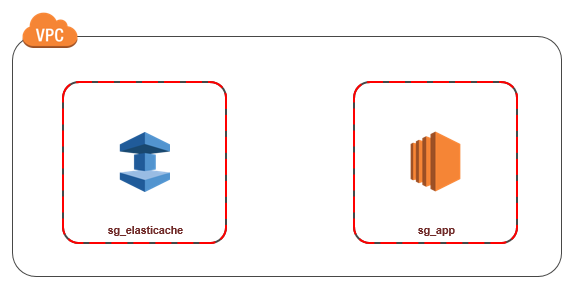

Kasus penggunaan yang paling umum adalah ketika aplikasi yang digunakan pada sebuah EC2 instance perlu terhubung ke cache yang samaVPC.

Diagram berikut menggambarkan skenario ini.

Cara termudah untuk mengelola akses antara EC2 instance dan cache dalam hal yang sama VPC adalah dengan melakukan hal berikut:

-

Buat grup VPC keamanan untuk cache Anda. Grup keamanan ini dapat digunakan untuk membatasi akses ke cache. Misalnya, Anda dapat membuat aturan khusus untuk grup keamanan ini yang memungkinkan TCP akses menggunakan port yang Anda tetapkan ke cache saat Anda membuatnya dan alamat IP yang akan Anda gunakan untuk mengakses cache.

Port default untuk cache Memcached adalah

11211.Port default untuk cache Valkey dan Redis OSS adalah.

6379 -

Buat grup VPC keamanan untuk EC2 instance Anda (server web dan aplikasi). Grup keamanan ini dapat, jika diperlukan, mengizinkan akses ke EC2 instance dari Internet melalui tabel VPC routing. Misalnya, Anda dapat menetapkan aturan pada grup keamanan ini untuk mengizinkan TCP akses ke EC2 instance melalui port 22.

-

Buat aturan kustom di grup keamanan untuk cache Anda yang memungkinkan koneksi dari grup keamanan yang Anda buat untuk EC2 instance Anda. Hal ini akan mengizinkan semua anggota grup keamanan untuk mengakses cache.

catatan

Jika Anda berencana untuk menggunakan Zona Lokal, pastikan Anda telah mengaktifkannya. Saat Anda membuat grup subnet di zona lokal tersebut, Anda VPC diperluas ke Zona Lokal tersebut dan Anda VPC akan memperlakukan subnet sebagai subnet apa pun di Availability Zone lainnya. Semua gateway dan tabel rute yang berkaitan akan disesuaikan secara otomatis.

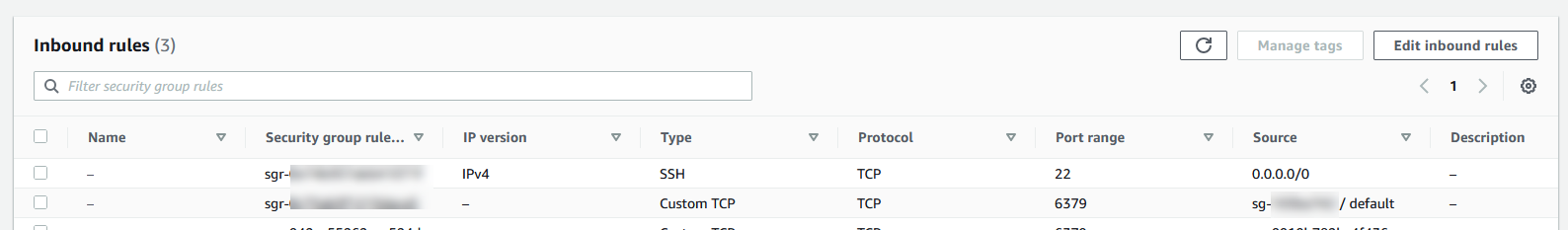

Untuk membuat aturan dalam grup VPC keamanan yang memungkinkan koneksi dari grup keamanan lain

-

Masuk ke AWS Management Console dan buka VPC konsol Amazon di https://console.aws.amazon.com/vpc

. -

Pada panel navigasi, pilih Grup Keamanan.

-

Pilih atau buat grup keamanan yang akan Anda gunakan untuk cache Anda. Pada Aturan Masuk, pilih Edit Aturan Masuk lalu pilih Tambahkan Aturan. Grup keamanan ini akan mengizinkan akses bagi anggota dari grup keamanan lain.

-

Dari Jenis pilih TCPAturan Kustom.

-

Untuk Rentang Port, tentukan port yang Anda gunakan saat membuat cache.

Port default untuk cache Memcached adalah

11211.Port default untuk OSS cache Valkey dan Redis dan grup replikasi adalah.

6379 -

Pada kotak Sumber, masukkan ID dari grup keamanan. Dari daftar pilih grup keamanan yang akan Anda gunakan untuk EC2 instans Amazon Anda.

-

-

Pilih Simpan jika selesai.

Mengakses ElastiCache Cache saat itu dan EC2 Instans Amazon berada di Amazon yang Berbeda VPCs

Ketika cache Anda berbeda VPC dari EC2 instance yang Anda gunakan untuk mengaksesnya, ada beberapa cara untuk mengakses cache. Jika cache dan EC2 instance berbeda VPCs tetapi di wilayah yang sama, Anda dapat menggunakan VPC peering. Jika cache dan EC2 instance berada di wilayah yang berbeda, Anda dapat membuat VPN konektivitas antar wilayah.

Topik

Mengakses ElastiCache Cache saat dan EC2 Instans Amazon berada di Amazon yang Berbeda VPCs di Wilayah yang Sama

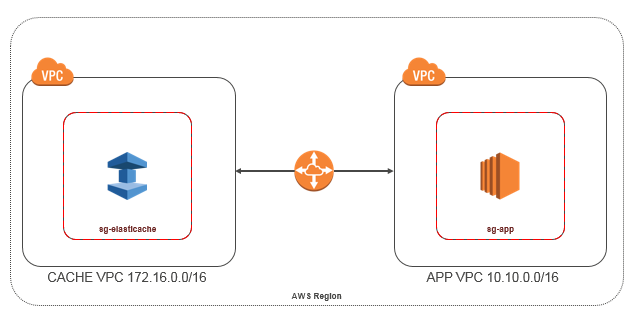

Diagram berikut menggambarkan mengakses cache oleh EC2 instans Amazon di Amazon VPC yang berbeda di wilayah yang sama menggunakan koneksi VPC peering Amazon.

Cache diakses oleh EC2 instans Amazon di Amazon yang berbeda VPC dalam Wilayah yang sama - Koneksi VPC Peering

Koneksi VPC peering adalah koneksi jaringan antara dua VPCs yang memungkinkan Anda untuk merutekan lalu lintas di antara mereka menggunakan alamat IP pribadi. Contoh di keduanya VPC dapat berkomunikasi satu sama lain seolah-olah mereka berada dalam jaringan yang sama. Anda dapat membuat koneksi VPC peering antara Amazon Anda sendiriVPCs, atau dengan Amazon VPC di AWS akun lain dalam satu wilayah. Untuk mempelajari selengkapnya tentang VPC peering Amazon, lihat VPCdokumentasinya.

catatan

DNSresolusi nama mungkin gagal untuk peeredVPCs, tergantung pada konfigurasi yang diterapkan pada file. ElastiCache VPC Untuk mengatasi ini, keduanya VPCs harus diaktifkan untuk DNS nama host dan DNS resolusi. Untuk informasi selengkapnya, lihat Mengaktifkan DNS resolusi untuk koneksi VPC peering.

Untuk mengakses cache di Amazon yang berbeda VPC melalui peering

-

Pastikan keduanya VPCs tidak memiliki rentang IP yang tumpang tindih atau Anda tidak akan dapat mengintip mereka.

-

Peer keduanyaVPCs. Untuk informasi selengkapnya, lihat Membuat dan Menerima Koneksi VPC Peering Amazon.

-

Perbarui tabel rute Anda. Untuk informasi selengkapnya, lihat Memperbarui Tabel Rute Anda untuk VPC Koneksi Peering

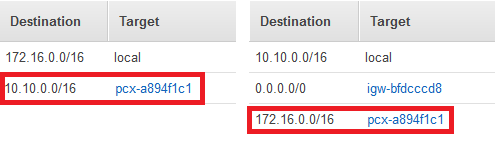

Berikut adalah tampilan tabel rute untuk contoh pada diagram sebelumnya. Perhatikan bahwa pcx-a894f1c1 adalah koneksi peering.

VPCTabel Routing

-

Ubah Grup Keamanan ElastiCache cache Anda untuk memungkinkan koneksi masuk dari grup keamanan Aplikasi di VPC peered. Untuk informasi selengkapnya, lihat Grup VPC Keamanan Rekan Referensi.

Akses cache melalui koneksi peering akan dikenai biaya transfer data tambahan.

Menggunakan Gateway Transit

Gateway transit memungkinkan Anda untuk melampirkan VPCs dan VPN koneksi di AWS Wilayah yang sama dan merutekan lalu lintas di antara mereka. Gateway transit berfungsi di seluruh AWS akun, dan Anda dapat menggunakan AWS Resource Access Manager untuk berbagi gateway transit Anda dengan akun lain. Setelah Anda berbagi gateway transit dengan AWS akun lain, pemilik akun dapat melampirkannya VPCs ke gateway transit Anda. Pengguna dari kedua akun ini dapat menghapus lampiran VPC tersebut kapan saja.

Anda dapat mengaktifkan multicast di gateway transit, dan kemudian membuat domain multicast gateway transit yang memungkinkan lalu lintas multicast dikirim dari sumber multicast Anda ke anggota grup multicast melalui lampiran yang Anda kaitkan dengan domain tersebut. VPC

Anda juga dapat membuat lampiran koneksi peering antara gateway transit di Wilayah yang berbeda. AWS Hal ini memungkinkan Anda merutekan lalu lintas di antara beberapa lampiran gateway transit di Wilayah yang berbeda.

Untuk informasi selengkapnya, lihat Gateway transit.

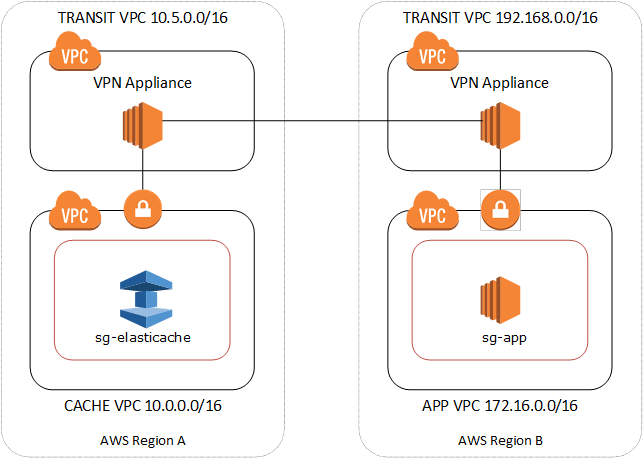

Mengakses ElastiCache Cache saat itu dan EC2 Instans Amazon berada di Amazon yang Berbeda di Wilayah VPCs yang Berbeda

Menggunakan Transit VPC

Alternatif untuk menggunakan VPC peering, strategi umum lainnya untuk menghubungkan beberapa jaringan yang tersebar secara geografis VPCs dan jarak jauh adalah dengan membuat transit VPC yang berfungsi sebagai pusat transit jaringan global. Transit VPC menyederhanakan manajemen jaringan dan meminimalkan jumlah koneksi yang diperlukan untuk menghubungkan beberapa jaringan VPCs dan jarak jauh. Rancangan ini dapat menghemat waktu dan tenaga serta mengurangi biaya karena diimplementasikan secara virtual tanpa biaya yang biasa diperlukan untuk membangun kehadiran fisik di hub transit kolokasi atau men-deploy peralatan jaringan fisik.

Menghubungkan VPCs di berbagai wilayah

Setelah Transit Amazon VPC dibuat, aplikasi yang digunakan di “spoke” VPC di satu wilayah dapat terhubung ke ElastiCache cache di “spoke” di VPC wilayah lain.

Untuk mengakses cache di VPC AWS wilayah yang berbeda

-

Menyebarkan VPC Solusi Transit. Untuk informasi selengkapnya, lihat AWS Transit Gateway

. -

Perbarui tabel VPC routing di App dan Cache VPCs untuk merutekan lalu lintas melalui VGW (Virtual Private Gateway) dan VPN Appliance. Dalam kasus Dynamic Routing dengan Border Gateway Protocol (BGP) rute Anda dapat disebarkan secara otomatis.

-

Ubah Grup Keamanan ElastiCache cache Anda untuk memungkinkan koneksi masuk dari rentang IP instance Aplikasi. Perhatikan bahwa Anda tidak akan dapat mereferensikan Grup Keamanan server aplikasi dalam skenario ini.

Akses cache antar-wilayah akan menimbulkan latensi jaringan dan biaya transfer data lintas wilayah tambahan.

Mengakses ElastiCache Cache dari Aplikasi yang Berjalan di Pusat Data Pelanggan

Skenario lain yang mungkin adalah arsitektur Hybrid di mana klien atau aplikasi di pusat data pelanggan mungkin perlu mengakses ElastiCache cache diVPC. Skenario ini juga didukung dengan adanya konektivitas antara pelanggan VPC dan pusat data baik melalui VPN atau Direct Connect.

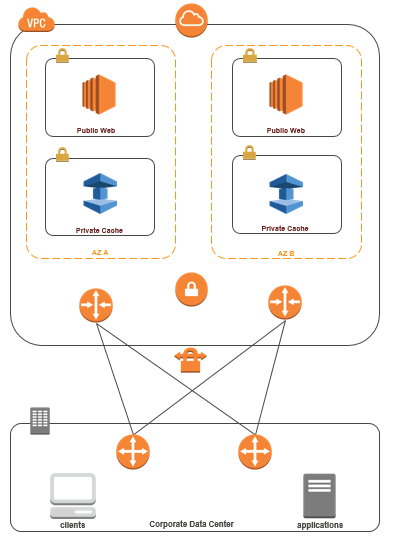

Mengakses ElastiCache Cache dari Aplikasi yang Berjalan di Pusat Data Pelanggan Menggunakan VPN Konektivitas

Diagram berikut menggambarkan mengakses ElastiCache cache dari aplikasi yang berjalan di jaringan perusahaan Anda menggunakan VPN koneksi.

Menghubungkan ke ElastiCache dari pusat data Anda melalui VPN

Untuk mengakses cache dalam aplikasi VPC from on-prem melalui koneksi VPN

-

Membangun VPN Konektivitas dengan menambahkan perangkat keras Virtual Private Gateway ke AndaVPC. Untuk informasi selengkapnya, lihat Menambahkan Gerbang Pribadi Virtual Perangkat Keras ke Gateway Pribadi Anda VPC.

-

Perbarui tabel VPC perutean untuk subnet tempat ElastiCache cache Anda digunakan untuk memungkinkan lalu lintas dari server aplikasi lokal Anda. Dalam kasus Dynamic Routing dengan rute BGP Anda dapat secara otomatis disebarkan.

-

Ubah Grup Keamanan ElastiCache cache Anda untuk mengizinkan koneksi masuk dari server aplikasi lokal.

Mengakses cache melalui VPN koneksi akan memperkenalkan latensi jaringan dan biaya transfer data tambahan.

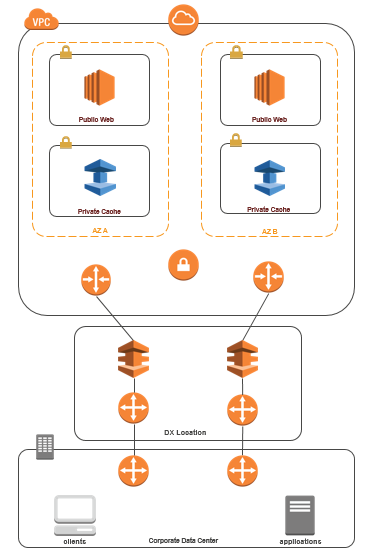

Mengakses ElastiCache Cache dari Aplikasi yang Berjalan di Pusat Data Pelanggan Menggunakan Direct Connect

Diagram berikut menggambarkan mengakses ElastiCache cache dari aplikasi yang berjalan di jaringan perusahaan Anda menggunakan Direct Connect.

Menghubungkan ke ElastiCache dari pusat data Anda melalui Direct Connect

Untuk mengakses ElastiCache cache dari aplikasi yang berjalan di jaringan Anda menggunakan Direct Connect

-

Buat konektivitas Direct Connect. Untuk informasi selengkapnya, lihat Memulai dengan AWS Direct Connect.

-

Ubah Grup Keamanan ElastiCache cache Anda untuk mengizinkan koneksi masuk dari server aplikasi lokal.

Akses cache melalui koneksi DX dapat menimbulkan latensi jaringan dan biaya transfer data tambahan.