Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menghubungkan secara otomatis fungsi Lambda dan instans DB

Anda dapat menggunakan RDS konsol Amazon untuk menyederhanakan pengaturan koneksi antara fungsi Lambda dan instans DB cluster DB. Seringkali, Anda berada di subnet pribadi dalam file. VPC Fungsi Lambda dapat digunakan oleh aplikasi untuk mengakses instans DB privat Anda.

Lihat petunjuk tentang cara menyiapkan koneksi antara fungsi Lambda dan klaster DB Multi-AZ di Menghubungkan secara otomatis fungsi Lambda dan klaster basis data Multi-AZ.

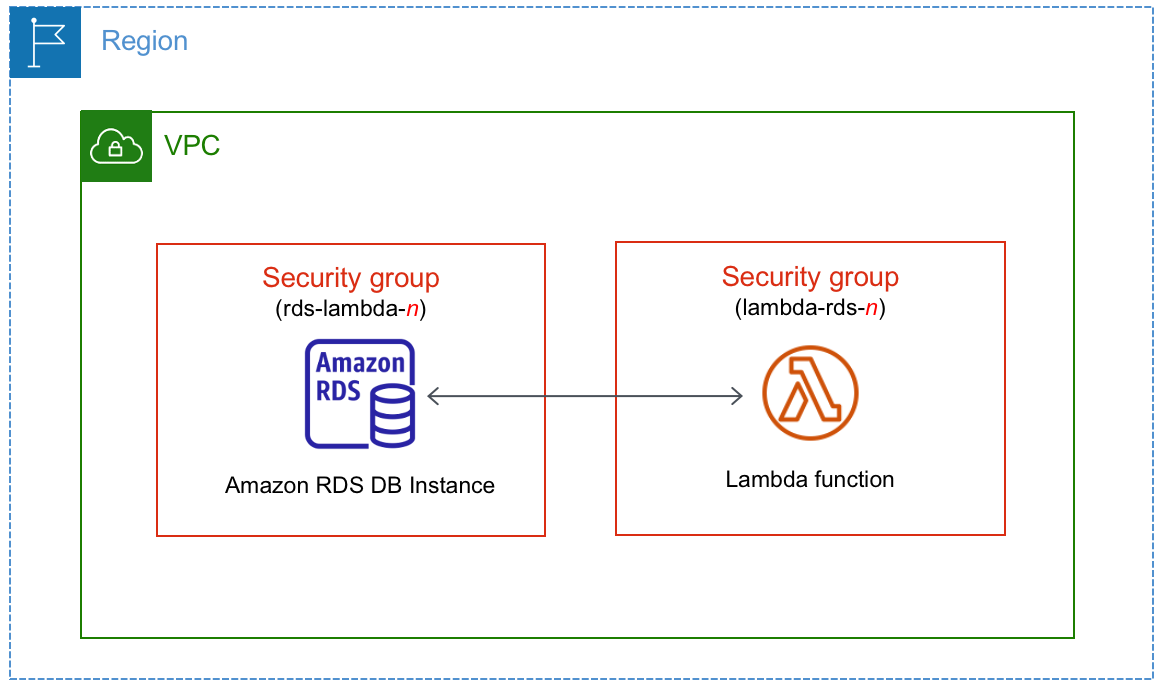

Gambar berikut menunjukkan koneksi langsung antara instans DB dan fungsi Lambda.

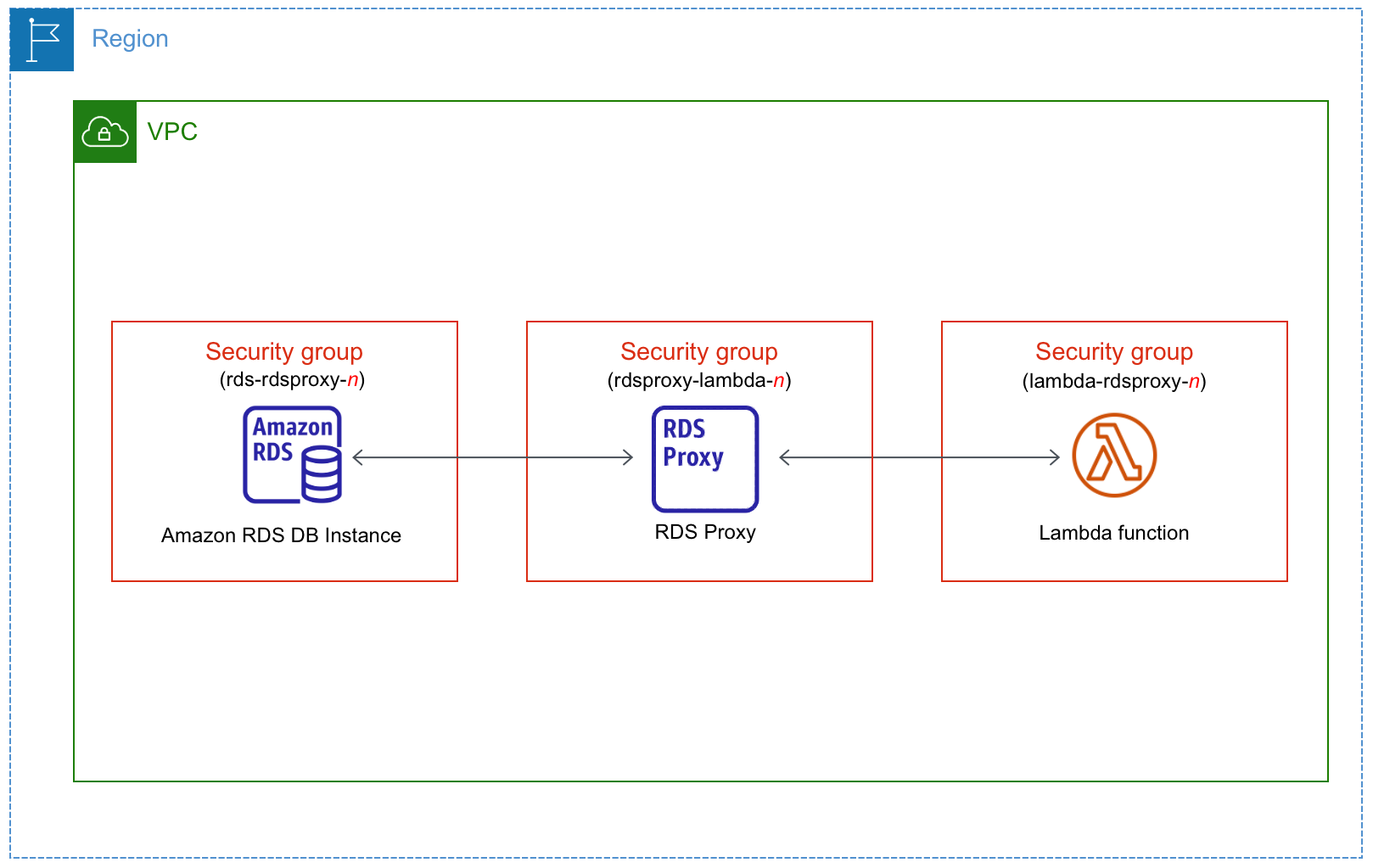

Anda dapat mengatur koneksi antara fungsi Lambda dan DB instans DB Anda melalui RDS Proxy untuk meningkatkan kinerja dan ketahanan database Anda. Seringkali, fungsi Lambda membuat koneksi database yang sering dan pendek yang mendapat manfaat dari penyatuan koneksi yang ditawarkan Proxy. RDS Anda dapat memanfaatkan otentikasi AWS Identity and Access Management (IAM) apa pun yang sudah Anda miliki untuk fungsi Lambda, alih-alih mengelola kredensi basis data dalam kode aplikasi Lambda Anda. Untuk informasi selengkapnya, lihat Proksi Amazon RDS Aurora.

Saat Anda menggunakan konsol untuk terhubung dengan proxy yang ada, Amazon RDS memperbarui grup keamanan proxy untuk mengizinkan koneksi dari Lambda Anda.

Anda juga dapat membuat proksi baru dari halaman konsol yang sama. Saat Anda membuat proxy di konsol, untuk mengakses , Anda harus memasukkan kredenal database Anda atau memilih rahasia. AWS Secrets Manager

Tip

Untuk menghubungkan fungsi Lambda dengan cepat ke instans DB , Anda juga dapat menggunakan panduan panduan dalam konsol. Untuk membuka wizard, lakukan hal berikut:

Buka halaman Fungsi

di konsol Lambda. -

Pilih fungsi yang ingin Anda sambungkan ke database.

-

Pada tab Konfigurasi, pilih RDSdatabase.

-

Pilih Connect to RDS database.

Setelah menghubungkan fungsi ke database, Anda dapat membuat proxy dengan memilih Add proxy.

Ikhtisar konektivitas otomatis dengan fungsi Lambda

Berikut ini adalah persyaratan untuk menghubungkan fungsi Lambda dengan instance DB cluster DB:

-

Pengguna yang mengatur konektivitas harus memiliki izin untuk melakukan AmazonRDS, Amazon, LambdaEC2, Secrets Manager, IAM dan operasi berikut:

-

Amazon RDS

-

rds:CreateDBProxies -

rds:DescribeDBInstances -

rds:DescribeDBProxies -

rds:ModifyDBInstance -

rds:ModifyDBProxy -

rds:RegisterProxyTargets

-

-

Amazon EC2

-

ec2:AuthorizeSecurityGroupEgress -

ec2:AuthorizeSecurityGroupIngress -

ec2:CreateSecurityGroup -

ec2:DeleteSecurityGroup -

ec2:DescribeSecurityGroups -

ec2:RevokeSecurityGroupEgress -

ec2:RevokeSecurityGroupIngress

-

-

Lambda

-

lambda:CreateFunctions -

lambda:ListFunctions -

lambda:UpdateFunctionConfiguration

-

-

Secrets Manager

-

secretsmanager:CreateSecret -

secretsmanager:DescribeSecret

-

-

IAM

-

iam:AttachPolicy -

iam:CreateRole -

iam:CreatePolicy

-

-

AWS KMS

-

kms:describeKey

-

-

catatan

Jika instans DB dan fungsi Lambda berada di Zona Ketersediaan yang berbeda, akun Anda mungkin dikenakan biaya lintas Zona Ketersediaan.

Jika Anda menggunakan RDS Proxy, Amazon RDS juga mengonfigurasi grup VPC keamanan untuk proxy tersebut. Amazon RDS bertindak sesuai dengan konfigurasi grup keamanan saat ini yang terkait dengan , fungsi Lambda, dan proxy, seperti yang dijelaskan dalam tabel berikut.

| Konfigurasi grup RDS keamanan saat ini | Konfigurasi grup keamanan Lambda saat ini | Konfigurasi grup keamanan proksi saat ini | Tindakan RDS |

|---|---|---|---|

|

Ada satu atau lebih grup keamanan yang terkait dengan dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. Grup keamanan ini hanya memiliki satu aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. |

Ada satu atau beberapa grup keamanan yang terkait dengan fungsi Lambda dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. Grup keamanan ini hanya memiliki satu aturan keluar dengan grup VPC keamanan atau proxy sebagai tujuan. |

Ada satu atau beberapa grup keamanan yang terkait dengan proksi dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. |

Amazon tidak RDS mengambil tindakan. Koneksi sudah dikonfigurasikan secara otomatis antara fungsi Lambda, proksi (opsional), dan instans DB. Karena koneksi sudah ada antara fungsi, proksi, dan basis data, grup keamanan tidak diubah. |

|

Salah satu syarat berikut berlaku:

Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki satu aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. Contoh-contoh perubahan meliputi penambahan aturan atau pengubahan port aturan yang ada. |

Salah satu syarat berikut berlaku:

Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki satu aturan keluar dengan grup VPC keamanan atau proxy sebagai tujuan. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. |

Salah satu syarat berikut berlaku:

|

RDS action: create new security groups |

|

Ada satu atau beberapa grup keamanan yang terkait dengan instans DB dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. Grup keamanan ini hanya memiliki satu aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. |

Ada satu atau beberapa grup keamanan yang terkait dengan fungsi Lambda dengan nama yang cocok dengan pola Namun, Amazon tidak RDS dapat menggunakan salah satu grup keamanan ini untuk koneksi dengan . Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki satu aturan keluar dengan grup VPC keamanan atau proxy sebagai tujuan. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. |

Ada satu atau beberapa grup keamanan yang terkait dengan proksi dengan nama yang cocok dengan pola Namun, Amazon tidak RDS dapat menggunakan salah satu grup keamanan ini untuk koneksi dengan Lambda. Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki aturan masuk dan keluar dengan grup VPC keamanan Lambda. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. |

RDS action: create new security groups |

|

Ada satu atau beberapa grup keamanan yang terkait dengan instans DB dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. Grup keamanan ini hanya memiliki satu aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. |

Ada grup keamanan Lambda yang valid untuk koneksi, tetapi tidak dikaitkan dengan fungsi Lambda. Grup keamanan ini memiliki nama yang cocok dengan pola |

Ada grup keamanan proksi yang valid untuk koneksi, tetapi tidak dikaitkan dengan proksi. Grup keamanan ini memiliki nama yang cocok dengan pola |

RDS action: associate Lambda security group |

|

Salah satu syarat berikut berlaku:

Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki satu aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. |

Ada satu atau beberapa grup keamanan yang terkait dengan fungsi Lambda dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. Grup keamanan ini hanya memiliki satu aturan keluar dengan grup VPC keamanan instans DB instans atau proxy sebagai tujuan. |

Ada satu atau beberapa grup keamanan yang terkait dengan proksi dengan nama yang cocok dengan pola Grup keamanan yang cocok dengan pola belum diubah. Grup keamanan ini memiliki aturan masuk dan keluar dengan grup VPC keamanan Lambda. |

RDS action: create new security groups |

|

Salah satu syarat berikut berlaku:

Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki satu aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. |

Salah satu syarat berikut berlaku:

Amazon tidak RDS dapat menggunakan grup keamanan yang tidak memiliki satu aturan keluar dengan grup VPC keamanan DB instans DB atau proxy sebagai sumbernya. Amazon RDS juga tidak dapat menggunakan grup keamanan yang telah dimodifikasi. |

Salah satu syarat berikut berlaku:

|

RDS action: create new security groups |

RDStindakan: buat grup keamanan baru

Amazon RDS mengambil tindakan berikut:

-

Membuat grup keamanan baru yang cocok dengan pola

rds-lambda-ataunrds-rdsproxy-(jika Anda memilih untuk menggunakan RDS Proxy). Grup keamanan ini memiliki aturan masuk dengan grup VPC keamanan fungsi Lambda atau proxy sebagai sumbernya. Grup keamanan ini dikaitkan dengan instans DB dan memungkinkan fungsi atau proksi mengakses instans DB.n -

Membuat grup keamanan baru yang cocok dengan pola

lambda-rds-ataunlambda-rdsproxy-. Grup keamanan ini memiliki aturan keluar dengan grup VPC keamanan atau proxy sebagai tujuan. Grup keamanan ini dikaitkan dengan fungsi Lambda dan memungkinkan fungsi mengirim lalu lintas ke instans DB atau mengirim lalu lintas melalui proksi.n -

Membuat grup keamanan baru yang cocok dengan pola

rdsproxy-lambda-. Grup keamanan ini memiliki aturan masuk dan keluar dengan grup VPC keamanan Lambda.n

RDStindakan: asosiasi kelompok keamanan Lambda

Amazon RDS mengaitkan grup keamanan Lambda yang valid dan sudah ada dengan fungsi Lambda. Grup keamanan ini memungkinkan fungsi mengirim lalu lintas ke instans DB atau mengirim lalu lintas melalui proksi.

Ini menyederhanakan proses penyiapan koneksi di antara sumber daya-sumber daya ini.

Anda juga dapat menggunakan RDS Proxy untuk menyertakan proxy dalam koneksi Anda. Fungsi Lambda sering membuat koneksi database pendek yang mendapat manfaat dari penyatuan koneksi yang ditawarkan Proxy. RDS Anda juga dapat menggunakan IAM otentikasi apa pun yang telah Anda siapkan untuk fungsi Lambda Anda, alih-alih mengelola kredensi database dalam kode aplikasi Lambda Anda.

Anda dapat menghubungkan instans DB yang ada dengan fungsi Lambda baru dan lama dengan menggunakan halaman Siapkan koneksi Lambda. Proses penyiapan menyiapkan secara otomatis grup keamanan yang Anda perlukan.

Sebelum menyiapkan koneksi antara fungsi Lambda dan instans DB, pastikan bahwa:

-

Fungsi Lambda dan Anda berada dalam keadaan yang sama. VPC

-

Anda memiliki izin-izin yang tepat untuk akun pengguna Anda. Lihat informasi lebih lanjut tentang persyaratan di Ikhtisar konektivitas otomatis dengan fungsi Lambda.

Jika Anda mengubah grup keamanan setelah mengonfigurasikan konektivitas, perubahan itu dapat memengaruhi koneksi antara fungsi Lambda dan instans DB.

catatan

Anda dapat secara otomatis mengatur koneksi antara dan fungsi Lambda hanya di. AWS Management Console Untuk menghubungkan fungsi Lambda, instans DB harus dalam keadaan Tersedia.

Untuk menghubungkan secara otomatis fungsi Lambda dan instans DB

Masuk ke AWS Management Console dan buka RDS konsol Amazon di https://console.aws.amazon.com/rds/

. -

Di panel navigasi, pilih Basis Data, lalu pilih instans DB yang ingin Anda hubungkan dengan fungsi Lambda.

-

Untuk Tindakan, pilih Siapkan koneksi Lambda.

-

Pada halaman Siapkan koneksi Lambda, di bawah Pilih fungsi Lambda, lakukan salah satu hal berikut:

-

Jika Anda memiliki fungsi Lambda yang ada VPC sama dengan Anda, pilih Pilih fungsi yang ada, lalu pilih fungsinya.

-

Jika Anda tidak memiliki fungsi Lambda yang samaVPC, pilih Buat fungsi baru, lalu masukkan nama Fungsi. Runtime default diatur ke Nodejs.18. Anda dapat mengubah setelan untuk fungsi Lambda baru di konsol Lambda setelah menyelesaikan penyiapan koneksi.

-

-

(Opsional) Di bawah RDSProxy, pilih Connect using RDS Proxy, lalu lakukan salah satu hal berikut:

-

Jika Anda sudah memiliki proksi yang ingin Anda gunakan, pilih Pilih proksi yang ada, lalu pilih proksi itu.

-

Jika Anda tidak memiliki proxy, dan Anda ingin Amazon membuatnya secara otomatis RDS untuk Anda, pilih Buat proxy baru. Lalu, untuk Kredensial basis data, lakukan salah satu langkah berikut:

-

Pilih Nama pengguna dan kata sandi basis data, lalu masukkan Nama pengguna dan Kata sandi untuk instans DB Anda.

-

Pilih Rahasia Secrets Manager. Kemudian, untuk Pilih rahasia, pilih AWS Secrets Manager rahasia. Jika Anda tidak memiliki rahasia Secrets Manager, pilih Buat rahasia Secrets Manager baru untuk membuat rahasia baru. Setelah Anda membuat rahasia, untuk Pilih rahasia, pilih rahasia baru.

Setelah Anda membuat proksi baru, pilih Pilih proksi yang ada, lalu pilih proksi. Perhatikan bahwa mungkin perlu beberapa waktu sebelum proksi Anda tersedia untuk koneksi.

-

-

-

(Opsional) Perluas Ringkasan koneksi dan periksa pembaruan yang disorot untuk sumber daya Anda.

-

Pilih Siapkan.

Melihat sumber daya komputasi terhubung

Sumber daya yang ditampilkan mencakup koneksi sumber daya komputasi yang RDS disiapkan Amazon secara otomatis.

Sumber daya komputasi tercantum yang tidak menyertakan sumber daya yang dihubungkan secara manual dengan instans DB. Misalnya, Anda dapat mengizinkan sumber daya komputasi untuk mengakses Anda secara manual dengan menambahkan aturan ke grup VPC keamanan yang terkait dengan database.

Agar konsol menampilkan suatu fungsi Lambda, kondisi-kondisi berikut harus terpenuhi:

-

Nama grup keamanan yang terkait dengan sumber daya komputasi cocok dengan pola

lambda-rds-ataunlambda-rdsproxy-(dengannn -

Grup keamanan yang terkait dengan sumber daya komputasi memiliki aturan keluar dengan rentang port yang diatur ke port instans DB atau proksi terkait. Tujuan untuk aturan keluar harus diatur ke grup keamanan yang terkait dengan instans DB atau proksi terkait.

-

Jika konfigurasi menyertakan proksi, nama grup keamanan yang dilampirkan pada proksi yang terkait dengan basis data Anda cocok dengan pola

rdsproxy-lambda-(dengannn -

Grup keamanan yang terkait dengan fungsi memiliki aturan keluar dengan port yang diatur ke port yang digunakan oleh instans DB atau proksi terkait. Tujuan harus diatur ke grup keamanan yang terkait dengan instans DB atau proksi terkait.

Untuk melihat sumber daya komputasi yang dihubungkan secara otomatis dengan instans DB

Masuk ke AWS Management Console dan buka RDS konsol Amazon di https://console.aws.amazon.com/rds/

. -

Di panel navigasi, pilih Basis Data, lalu pilih instans DB.

-

Pada tab Konektivitas & keamanan, lihat sumber daya komputasi di bawah Sumber daya komputasi terhubung.