Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Opsi enkripsi untuk Amazon EMR

Dengan Amazon EMR merilis 4.8.0 dan yang lebih tinggi, Anda dapat menggunakan konfigurasi keamanan untuk menentukan pengaturan untuk mengenkripsi data saat istirahat, data dalam perjalanan, atau keduanya. Bila Anda mengaktifkan enkripsi data yang tersisa, Anda dapat memilih untuk mengenkripsi data EMRFS di Amazon S3, data di disk lokal, atau keduanya. Setiap konfigurasi keamanan yang Anda buat disimpan di Amazon EMR daripada di konfigurasi klaster, sehingga Anda dapat dengan mudah menggunakan kembali konfigurasi untuk menentukan pengaturan enkripsi data setiap kali Anda membuat sebuah klaster. Untuk informasi selengkapnya, lihat Buat konfigurasi keamanan dengan konsol EMR Amazon atau dengan AWS CLI.

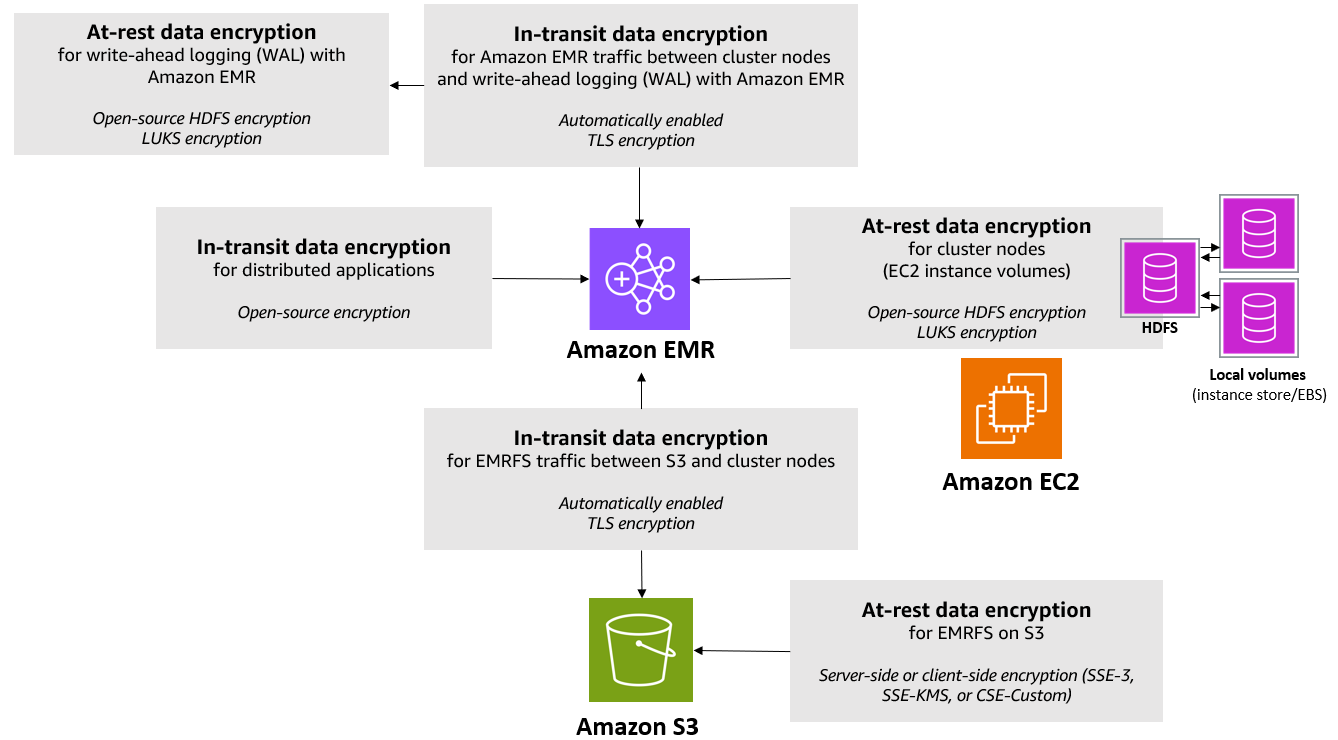

Diagram berikut menunjukkan pilihan enkripsi data yang berbeda tersedia dengan konfigurasi keamanan.

Opsi enkripsi berikut juga tersedia dan tidak dikonfigurasi menggunakan konfigurasi keamanan:

-

Opsional, dengan Amazon EMR versi 4.1.0 dan versi terbaru, Anda dapat memilih untuk mengonfigurasi enkripsi transparan di HDFS. Untuk informasi selengkapnya, lihat Enkripsi transparan di HDFS di Amazon EMR di Panduan Amazon EMR rilis.

-

Jika Anda menggunakan versi Amazon EMR rilis yang tidak mendukung konfigurasi keamanan, Anda dapat mengonfigurasi enkripsi untuk data EMRFS di Amazon S3 secara manual. Untuk informasi selengkapnya, lihat Menentukan enkripsi Amazon S3 menggunakan properti EMRFS.

-

Jika Anda menggunakan versi Amazon EMR lebih awal dari 5.24.0, volume perangkat asal EBS yang dienkripsi didukung hanya bila menggunakan AMI kustom. Untuk informasi selengkapnya, lihat Membuat AMI kustom dengan volume perangkat root Amazon EBS terenkripsi di Panduan Manajemen EMR Amazon.

catatan

Dimulai dengan Amazon EMR versi 5.24.0, Anda dapat menggunakan opsi konfigurasi keamanan untuk mengenkripsi perangkat root EBS dan volume penyimpanan saat Anda menentukan sebagai penyedia kunci Anda. AWS KMS Untuk informasi selengkapnya, lihat Enkripsi disk lokal.

Enkripsi data memerlukan kunci dan sertifikat. Konfigurasi keamanan memberi Anda fleksibilitas untuk memilih dari beberapa opsi, termasuk kunci yang dikelola oleh AWS Key Management Service, kunci yang dikelola oleh Amazon S3, serta kunci dan sertifikat dari penyedia khusus yang Anda berikan. Saat menggunakan AWS KMS sebagai penyedia kunci Anda, biaya berlaku untuk penyimpanan dan penggunaan kunci enkripsi. Untuk informasi lebih lanjut, lihat AWS KMS harga

Sebelum Anda menentukan opsi enkripsi, tentukan kunci dan sistem pengelolaan sertifikat yang ingin Anda gunakan, sehingga Anda dapat terlebih dahulu membuat kunci dan sertifikat atau penyedia kustom yang Anda tentukan sebagai bagian dari pengaturan enkripsi.

Enkripsi saat istirahat untuk data EMRFS di Amazon S3

Enkripsi Amazon S3 berfungsi dengan objek Amazon EMR File System (EMRFS) yang dibaca dan ditulis ke Amazon S3. Anda menentukan Amazon S3 server-side encryption (SSE) atau client-side encryption (CSE) sebagai Mode enkripsi default saat Anda mengaktifkan enkripsi saat istirahat. Secara opsional, Anda dapat menentukan metode enkripsi yang berbeda untuk setiap bucket menggunakan Per penimpaan enkripsi bucket. Keamanan Lapisan Pengangkutan (TLS) terlepas dari apakah enkripsi Amazon S3 diaktifkan, Keamanan Lapisan Pengangkutan (TLS) mengenkripsi objek EMRFS dalam transit antara simpul klaster EMR dan Amazon S3. Untuk informasi selengkapnya tentang enkripsi Amazon S3, lihat Melindungi data menggunakan enkripsi di Panduan Pengguna Layanan Penyimpanan Sederhana Amazon.

catatan

Saat Anda menggunakan AWS KMS, biaya berlaku untuk penyimpanan dan penggunaan kunci enkripsi. Untuk informasi lebih lanjut, lihat AWS KMS Harga

Enkripsi sisi server Amazon S3

Semua bucket Amazon S3 memiliki enkripsi yang dikonfigurasi secara default, dan semua objek baru yang diunggah ke bucket S3 secara otomatis dienkripsi saat istirahat, Amazon S3 mengenkripsi data pada tingkat objek saat menulis data ke disk dan mendekripsi data saat diakses. Untuk informasi selengkapnya tentang SSE, lihat Melindungi data menggunakan enkripsi sisi server di Panduan Pengguna Layanan Penyimpanan Sederhana Amazon.

Anda dapat memilih di antara dua sistem manajemen kunci yang berbeda saat Anda menentukan SSE di Amazon EMR:

-

SSE-S3 – Amazon S3 mengelola kunci untuk Anda.

-

SSE-KMS - Anda menggunakan AWS KMS key untuk mengatur dengan kebijakan yang sesuai untuk Amazon EMR. Untuk informasi selengkapnya tentang persyaratan utama untuk Amazon EMR, lihat Menggunakan AWS KMS keys untuk enkripsi.

SSE dengan kunci yang disediakan pelanggan (SSE-C) tidak tersedia untuk digunakan dengan Amazon EMR.

Enkripsi di sisi klien Amazon S3

Dengan enkripsi sisi klien Amazon S3, enkripsi dan dekripsi Amazon S3 dilakukan di klien EMRFS pada klaster Anda. Objek dienkripsi sebelum diunggah ke Amazon S3 dan didekripsi setelah diunduh. Penyedia yang Anda tentukan menyediakan kunci enkripsi yang digunakan klien. Klien dapat menggunakan kunci yang disediakan oleh AWS KMS (CSE-KMS) atau kelas Java kustom yang menyediakan kunci root sisi klien (CSE-C). Spesifikasi enkripsi sedikit berbeda antara CSE-KMS dan CSE-C, tergantung pada penyedia yang ditentukan dan metadata objek yang didekripsi atau dienkripsi. Untuk informasi selengkapnya tentang perbedaan ini, lihat Melindungi data menggunakan enkripsi sisi klien di Panduan Pengguna Layanan Penyimpanan Sederhana Amazon.

catatan

Amazon S3 CSE hanya memastikan bahwa data EMRFS yang dipertukarkan dengan Amazon S3 dienkripsi; tidak semua data pada volume instans klaster dienkripsi. Lebih lanjut, karena Hue tidak menggunakan EMRFS, objek yang ditulis oleh Peramban Berkas Hue S3 ke Amazon S3 tidak dienkripsi.

Enkripsi saat istirahat untuk data di Amazon EMR WAL

Saat Anda menyiapkan enkripsi sisi server (SSE) untuk pencatatan tertulis (WAL), Amazon EMR mengenkripsi data saat istirahat. Anda dapat memilih dari dua sistem manajemen kunci yang berbeda ketika Anda menentukan SSE di Amazon EMR:

- SSE-EMR-WAL

-

Amazon EMR mengelola kunci untuk Anda. Secara default, Amazon EMR mengenkripsi data yang Anda simpan di Amazon EMR WAL. SSE-EMR-WAL

- SSE-KMS-WAL

-

Anda menggunakan AWS KMS kunci untuk menyiapkan kebijakan yang berlaku untuk Amazon EMR WAL. Untuk informasi selengkapnya tentang mengonfigurasi enkripsi saat istirahat untuk EMR WAL menggunakan kunci KMS pelanggan, lihat Enkripsi saat istirahat menggunakan kunci KMS pelanggan untuk layanan EMR WAL.

catatan

Anda tidak dapat menggunakan kunci Anda sendiri dengan SSE saat Anda mengaktifkan WAL dengan Amazon EMR. Untuk informasi selengkapnya, lihat Write-ahead logs (WAL) untuk Amazon EMR.

Enkripsi disk lokal

Mekanisme berikut bekerja sama untuk mengenkripsi disk lokal ketika Anda mengaktifkan enkripsi disk lokal menggunakan konfigurasi keamanan Amazon EMR.

Enkripsi HDFS sumber terbuka

HDFS mempertukarkan data antara instans klaster selama pemrosesan terdistribusi. Hal ini juga membaca dari dan menulis data ke volume penyimpanan dan volume EBS terlampir ke instans. Opsi enkripsi Hadoop sumber terbuka berikut diaktifkan ketika Anda mengaktifkan enkripsi disk lokal:

-

Secure Hadoop RPC

diatur ke Privacy, yang menggunakan Simple Authentication Security Layer (SASL) sederhana. -

Enscriptsi data pada pemindahan data blok HDFS

diatur ke truedan dikonfigurasi untuk menggunakan enkripsi AES 256.

catatan

Anda dapat mengaktifkan enkripsi Apache Hadoop tambahan dengan mengaktifkan enkripsi dalam transit. Untuk informasi selengkapnya, lihat Enkripsi dalam transit. Pengaturan enkripsi ini tidak mengaktifkan enkripsi transparan HDFS, yang dapat Anda konfigurasikan secara manual. Untuk informasi selengkapnya, lihat Enkripsi transparan di HDFS di Amazon EMR di Panduan Amazon EMR rilis.

Enkripsi penyimpanan instans

EC2 Misalnya jenis yang menggunakan NVMe berbasis SSDs sebagai volume penyimpanan instans, NVMe enkripsi digunakan terlepas dari pengaturan enkripsi Amazon EMR. Untuk informasi selengkapnya, lihat volume NVMe SSD di Panduan EC2 Pengguna Amazon. Untuk volume penyimpanan instans lain, Amazon EMR menggunakan LUKS untuk mengenkripsi volume penyimpanan instans ketika enkripsi disk lokal diaktifkan terlepas dari apakah volume EBS dienkripsi menggunakan enkripsi EBS atau LUKS.

Enkripsi volume EBS

Jika Anda membuat klaster di Wilayah tempat EC2 enkripsi Amazon volume EBS diaktifkan secara default untuk akun Anda, volume EBS dienkripsi meskipun enkripsi disk lokal tidak diaktifkan. Untuk informasi selengkapnya, lihat Enkripsi secara default di Panduan EC2 Pengguna Amazon. Dengan enkripsi disk lokal diaktifkan dalam konfigurasi keamanan, pengaturan EMR Amazon lebih diutamakan daripada EC2 encryption-by-default setelan Amazon untuk instance cluster. EC2

Pilihan berikut tersedia untuk mengenkripsi volume EBS menggunakan konfigurasi keamanan:

-

Enkripsi EBS – Dimulai dengan Amazon EMR versi 5.24.0, Anda dapat memilih untuk mengaktifkan enkripsi EBS. Opsi enkripsi EBS mengenkripsi volume perangkat asal EBS dan volume penyimpanan terlampir. Opsi enkripsi EBS hanya tersedia ketika Anda menentukan AWS Key Management Service sebagai penyedia kunci Anda. Kami merekomendasikan penggunaan enkripsi EBS.

-

Enkripsi LUKS Jika Anda memilih untuk menggunakan enkripsi LUKS untuk volume Amazon EBS, enkripsi LUKS hanya berlaku untuk volume penyimpanan terlampir, bukan ke volume perangkat asal. Untuk informasi selengkapnya tentang enkripsi LUKS, lihat spesifikasi pada disk LUKS

. Untuk penyedia kunci Anda, Anda dapat menyiapkan kebijakan AWS KMS key dengan yang sesuai untuk Amazon EMR, atau kelas Java kustom yang menyediakan artefak enkripsi. Saat Anda menggunakan AWS KMS, biaya berlaku untuk penyimpanan dan penggunaan kunci enkripsi. Untuk informasi lebih lanjut, lihat AWS KMS harga

.

catatan

Untuk memeriksa apakah enkripsi EBS diaktifkan pada klaster Anda, dianjurkan bahwa Anda menggunakan DescribeVolumes panggilan API. Untuk informasi selengkapnya, lihat DescribeVolumes. Menjalankan lsblk di klaster hanya akan memeriksa status enkripsi LUKS, bukan enkripsi EBS.

Enkripsi dalam transit

Beberapa mekanisme enkripsi diaktifkan dengan enkripsi dalam transit. Ini adalah fitur sumber terbuka, khusus aplikasi, dan mungkin berbeda menurut rilis EMR Amazon. Untuk mengaktifkan enkripsi dalam transit, gunakan Buat konfigurasi keamanan dengan konsol EMR Amazon atau dengan AWS CLI di Amazon EMR. Untuk kluster EMR dengan enkripsi in-transit diaktifkan, Amazon EMR secara otomatis mengonfigurasi konfigurasi aplikasi sumber terbuka untuk mengaktifkan enkripsi dalam transit. Untuk kasus penggunaan lanjutan, Anda dapat mengonfigurasi konfigurasi aplikasi sumber terbuka secara langsung untuk mengganti perilaku default di Amazon EMR. Untuk informasi selengkapnya, lihat matriks dukungan enkripsi dalam transit dan Konfigurasi aplikasi.

Lihat berikut ini untuk mempelajari detail lebih spesifik tentang aplikasi sumber terbuka yang relevan dengan enkripsi dalam perjalanan:

-

Saat Anda mengaktifkan enkripsi dalam transit dengan konfigurasi keamanan, Amazon EMR mengaktifkan enkripsi dalam transit untuk semua titik akhir aplikasi sumber terbuka yang mendukung enkripsi dalam transit. Support untuk enkripsi dalam perjalanan untuk titik akhir aplikasi yang berbeda bervariasi menurut versi rilis Amazon EMR. Untuk informasi selengkapnya, lihat matriks dukungan enkripsi dalam transit.

-

Anda dapat mengganti konfigurasi sumber terbuka, yang memungkinkan Anda melakukan hal berikut:

-

Nonaktifkan verifikasi nama host TLS jika sertifikat TLS yang disediakan pengguna tidak memenuhi persyaratan

-

Nonaktifkan enkripsi dalam perjalanan untuk titik akhir tertentu berdasarkan persyaratan kinerja dan kompatibilitas Anda

-

Kontrol versi TLS dan cipher suite mana yang akan digunakan.

Anda dapat menemukan detail lebih lanjut tentang konfigurasi khusus aplikasi dalam matriks dukungan enkripsi dalam transit

-

-

Selain mengaktifkan enkripsi dalam transit dengan konfigurasi keamanan, beberapa saluran komunikasi juga memerlukan konfigurasi keamanan tambahan bagi Anda untuk mengaktifkan enkripsi dalam perjalanan. Misalnya, beberapa titik akhir aplikasi open-source menggunakan Simple Authentication and Security Layer (SASL) untuk enkripsi in-transit, yang mengharuskan otentikasi Kerberos diaktifkan dalam konfigurasi keamanan cluster EMR. Untuk mempelajari lebih lanjut tentang titik akhir ini, lihat matriks dukungan enkripsi dalam transit.

-

Kami menyarankan Anda menggunakan perangkat lunak yang mendukung TLS v1.2 atau lebih tinggi. Amazon EMR EC2 mengirimkan distribusi Corretto JDK default, yang menentukan versi TLS, cipher suite, dan ukuran kunci yang diizinkan oleh jaringan open-source yang berjalan di Java. Pada saat ini, sebagian besar kerangka kerja sumber terbuka memberlakukan TLS v1.2 atau lebih tinggi untuk Amazon EMR 7.0.0 dan rilis yang lebih tinggi. Ini karena sebagian besar kerangka kerja sumber terbuka berjalan di Java 17 untuk Amazon EMR 7.0.0 dan yang lebih tinggi. Versi rilis Amazon EMR yang lebih lama mungkin mendukung TLS v1.0 dan v1.1 karena mereka menggunakan versi Java yang lebih lama, tetapi Corretto JDK mungkin mengubah versi TLS mana yang didukung Java, yang mungkin memengaruhi rilis EMR Amazon yang ada.

Anda menentukan artefak enkripsi yang digunakan untuk enkripsi dalam transit di salah satu dari dua cara: baik dengan menyediakan file zip sertifikat yang Anda upload ke Amazon S3, atau dengan referensi kelas Java kustom yang menyediakan artefak enkripsi. Untuk informasi selengkapnya, lihat Memberikan sertifikat untuk mengenkripsi data dalam transit dengan enkripsi Amazon EMR.