Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AI generatif untuk AWS SRA

Bagian ini memberikan rekomendasi terkini untuk menggunakan AI generatif secara aman untuk meningkatkan produktivitas dan efisiensi bagi pengguna dan organisasi. Ini berfokus pada penggunaan Amazon Bedrock berdasarkan seperangkat AWS SRA pedoman holistik untuk menerapkan layanan AWS keamanan lengkap di lingkungan multi-akun. Panduan ini dibangun di atas SRA untuk memungkinkan kemampuan AI generatif dalam kerangka kerja yang aman dan kelas perusahaan. Ini mencakup kontrol keamanan utama seperti IAM izin, perlindungan data, validasi input/output, isolasi jaringan, logging, dan pemantauan yang khusus untuk kemampuan AI generatif Amazon Bedrock.

Target audiens untuk panduan ini adalah profesional keamanan, arsitek, dan pengembang yang bertanggung jawab untuk mengintegrasikan kemampuan AI generatif secara aman ke dalam organisasi dan aplikasi mereka.

Ini SRA mengeksplorasi pertimbangan keamanan dan praktik terbaik untuk kemampuan AI generatif Amazon Bedrock ini:

Panduan ini juga mencakup cara mengintegrasikan fungsionalitas AI generatif Amazon Bedrock ke dalam AWS beban kerja tradisional berdasarkan kasus penggunaan Anda.

Bagian berikut dari panduan ini memperluas masing-masing dari empat kemampuan ini, membahas alasan kemampuan dan penggunaannya, mencakup pertimbangan keamanan yang berkaitan dengan kemampuan, dan menjelaskan bagaimana Anda dapat menggunakan AWS layanan dan fitur untuk mengatasi pertimbangan keamanan (remediasi). Alasan, pertimbangan keamanan, dan remediasi menggunakan model pondasi (kemampuan 1) berlaku untuk semua kemampuan lainnya, karena semuanya menggunakan inferensi model. Misalnya, jika aplikasi bisnis Anda menggunakan model Amazon Bedrock yang disesuaikan dengan kemampuan pengambilan augmented generation (RAG), Anda harus mempertimbangkan alasan, pertimbangan keamanan, dan remediasi kemampuan 1, 2, dan 4.

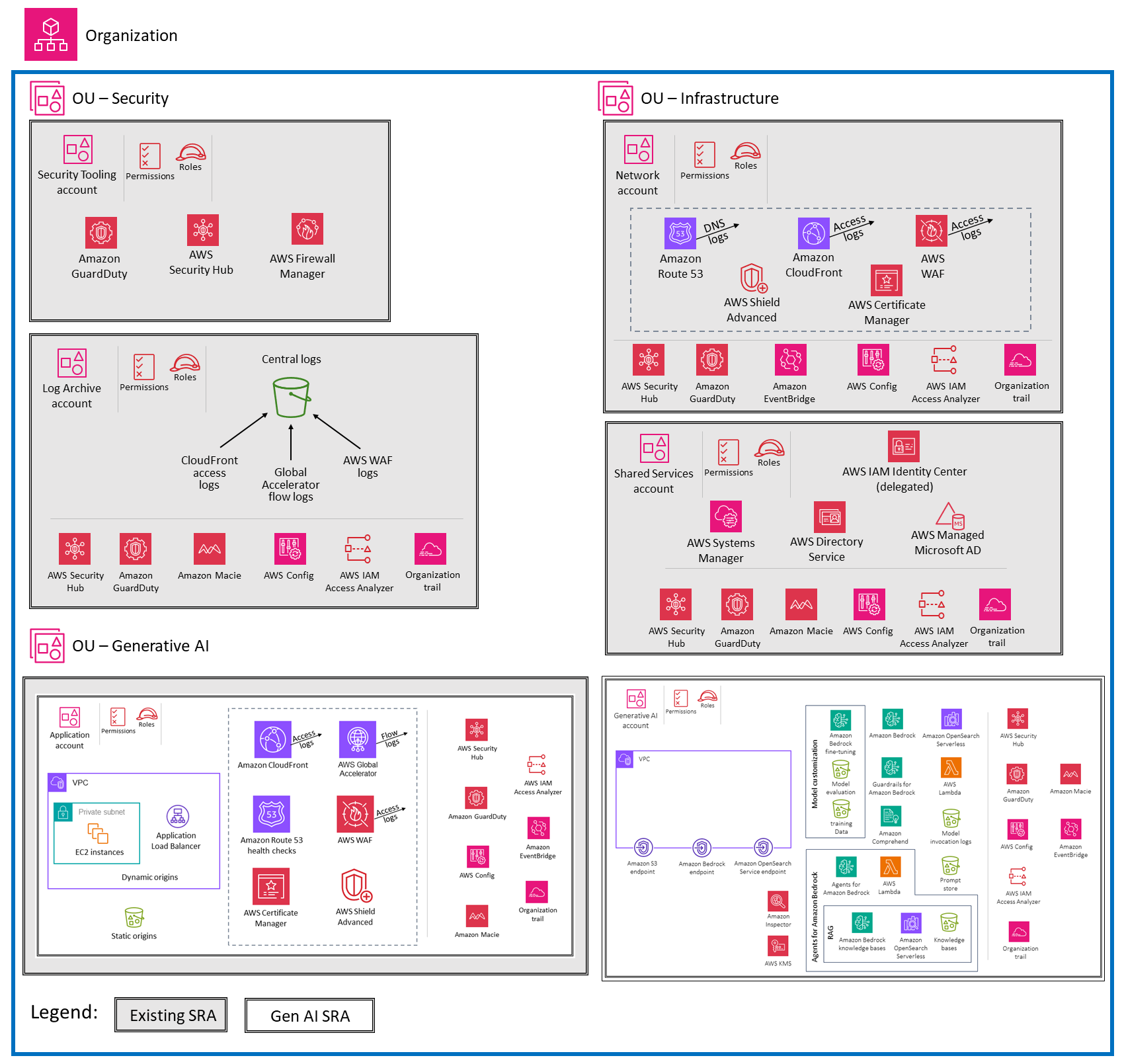

Arsitektur yang diilustrasikan dalam diagram berikut adalah perpanjangan dari AWS SRA Beban Kerja OU yang sebelumnya digambarkan dalam panduan ini.

OU khusus didedikasikan untuk aplikasi yang menggunakan AI generatif. OU terdiri dari akun Aplikasi tempat Anda meng-host AWS aplikasi tradisional Anda yang menyediakan fungsionalitas bisnis tertentu. AWSAplikasi ini menggunakan kemampuan AI generatif yang disediakan Amazon Bedrock. Kemampuan ini disajikan dari akun Generative AI, yang menampung Amazon Bedrock yang relevan dan layanan terkaitAWS. Pengelompokan AWS layanan berdasarkan jenis aplikasi membantu menegakkan kontrol keamanan melalui kebijakan kontrol layanan khusus OU dan khusus AWS akun. Ini juga membuatnya lebih mudah untuk menerapkan kontrol akses yang kuat dan hak istimewa yang paling sedikit. Selain spesifik OUs dan akun ini, arsitektur referensi menggambarkan tambahan OUs dan akun yang menyediakan kemampuan keamanan dasar yang berlaku untuk semua jenis aplikasi. Akun Manajemen Org, Perkakas Keamanan, Arsip Log, Jaringan, dan Layanan Bersama dibahas di bagian sebelumnya dari panduan ini.

Pertimbangan desain

Jika arsitektur aplikasi Anda memerlukan layanan AI generatif yang disediakan oleh Amazon Bedrock dan AWS layanan lainnya untuk dikonsolidasikan dalam akun yang sama tempat aplikasi bisnis Anda di-host, Anda dapat menggabungkan akun Aplikasi dan Generatif AI menjadi satu akun. Ini juga akan terjadi jika penggunaan AI generatif Anda tersebar di seluruh AWS organisasi Anda.

Pertimbangan desain

Anda dapat memecah lebih lanjut akun Generative AI Anda berdasarkan lingkungan siklus hidup pengembangan perangkat lunak (SDLCmisalnya, pengembangan, pengujian, atau produksi), atau berdasarkan model atau komunitas pengguna.

-

Pemisahan akun berdasarkan SDLC lingkungan: Sebagai praktik terbaik, pisahkan SDLC lingkungan menjadi terpisah OUs. Pemisahan ini memastikan isolasi dan kontrol yang tepat atas setiap lingkungan dan dukungan. Ini menyediakan:

-

Akses terkendali. Tim atau individu yang berbeda dapat diberikan akses ke lingkungan tertentu berdasarkan peran dan tanggung jawab mereka.

-

Isolasi sumber daya. Setiap lingkungan dapat memiliki sumber daya khusus sendiri (seperti model atau basis pengetahuan) tanpa mengganggu lingkungan lain.

-

Pelacakan biaya. Biaya yang terkait dengan setiap lingkungan dapat dilacak dan dipantau secara terpisah.

-

Mitigasi risiko. Masalah atau eksperimen di satu lingkungan (misalnya, pengembangan) tidak memengaruhi stabilitas lingkungan lain (misalnya, produksi).

-

-

Pemisahan akun berdasarkan model atau komunitas pengguna: Dalam arsitektur saat ini, satu akun menyediakan akses ke beberapa FMs untuk inferensi melalui AWS Bedrock. Anda dapat menggunakan IAM peran untuk memberikan kontrol akses ke pra-pelatihan FMs berdasarkan peran dan tanggung jawab pengguna. (Sebagai contoh, lihat dokumentasi Amazon Bedrock.) Sebaliknya, Anda dapat memilih untuk memisahkan akun AI Generatif Anda berdasarkan tingkat risiko, model, atau komunitas pengguna. Ini dapat bermanfaat dalam skenario tertentu:

-

Tingkat risiko komunitas pengguna: Jika komunitas pengguna yang berbeda memiliki tingkat risiko atau persyaratan akses yang berbeda-beda, akun terpisah dapat membantu menegakkan kontrol dan filter akses yang sesuai.

-

Model yang disesuaikan: Untuk model yang disesuaikan dengan data pelanggan, jika informasi komprehensif tentang data pelatihan tersedia, akun terpisah dapat memberikan isolasi dan kontrol yang lebih baik.

-

Berdasarkan pertimbangan ini, Anda dapat mengevaluasi persyaratan spesifik, kebutuhan keamanan, dan kompleksitas operasional yang terkait dengan kasus penggunaan Anda. Jika fokus utamanya adalah pada Amazon Bedrock dan pra-pelatihanFMs, satu akun dengan IAM peran bisa menjadi pendekatan yang layak. Namun, jika Anda memiliki persyaratan khusus untuk pemisahan model atau komunitas pengguna, atau jika Anda berencana untuk bekerja dengan model yang dimuat pelanggan, akun terpisah mungkin diperlukan. Pada akhirnya, keputusan harus didorong oleh kebutuhan dan faktor spesifik aplikasi Anda seperti keamanan, kompleksitas operasional, dan pertimbangan biaya.

Catatan: Untuk menyederhanakan diskusi dan contoh berikut, panduan ini mengasumsikan strategi akun AI Generatif tunggal dengan peran. IAM

Amazon Bedrock

Amazon Bedrock adalah cara mudah untuk membangun dan menskalakan aplikasi AI generatif dengan model foundation ()FMs. Sebagai layanan yang dikelola sepenuhnya, ia menawarkan pilihan berkinerja tinggi FMs dari perusahaan AI terkemuka, termasuk AI21 Labs, Anthropic, Cohere, Meta, Stability AI, dan Amazon. Ini juga menawarkan serangkaian kemampuan yang luas yang diperlukan untuk membangun aplikasi AI generatif, dan menyederhanakan pengembangan sambil menjaga privasi dan keamanan. FMsberfungsi sebagai blok bangunan untuk mengembangkan aplikasi dan solusi AI generatif. Dengan menyediakan akses ke Amazon Bedrock, pengguna dapat langsung berinteraksi dengan ini FMs melalui antarmuka yang ramah pengguna atau melalui Amazon Bedrock. API Tujuan Amazon Bedrock adalah untuk menyediakan pilihan model melalui satu API untuk eksperimen cepat, kustomisasi, dan penyebaran ke produksi sambil mendukung pivoting cepat ke model yang berbeda. Ini semua tentang pilihan model.

Anda dapat bereksperimen dengan model yang telah dilatih sebelumnya, menyesuaikan model untuk kasus penggunaan spesifik Anda, dan mengintegrasikannya ke dalam aplikasi dan alur kerja Anda. Interaksi langsung dengan organisasi ini FMs memungkinkan organisasi untuk membuat prototipe dan mengulangi solusi AI generatif dengan cepat, dan memanfaatkan kemajuan terbaru dalam pembelajaran mesin tanpa memerlukan sumber daya atau keahlian yang luas dalam melatih model kompleks dari awal. Konsol Amazon Bedrock menyederhanakan proses mengakses dan menggunakan kemampuan AI generatif yang kuat ini.

Amazon Bedrock menyediakan berbagai kemampuan keamanan untuk membantu privasi dan keamanan data Anda:

-

Semua konten pengguna yang diproses oleh Amazon Bedrock diisolasi oleh pengguna, dienkripsi saat istirahat, dan disimpan di AWS Wilayah tempat Anda menggunakan Amazon Bedrock. Konten Anda juga dienkripsi dalam perjalanan dengan menggunakan TLS minimal 1.2. Untuk mempelajari lebih lanjut tentang perlindungan data di Amazon Bedrock, lihat dokumentasi Amazon Bedrock.

-

Amazon Bedrock tidak menyimpan atau mencatat permintaan dan penyelesaian Anda. Amazon Bedrock tidak menggunakan petunjuk dan penyelesaian Anda untuk melatih AWS model apa pun dan tidak mendistribusikannya ke pihak ketiga.

-

Saat Anda menyetel FM, perubahan Anda menggunakan salinan pribadi model itu. Ini berarti bahwa data Anda tidak dibagikan dengan penyedia model atau digunakan untuk meningkatkan model dasar.

-

Amazon Bedrock menerapkan mekanisme deteksi penyalahgunaan otomatis untuk mengidentifikasi potensi pelanggaran Kebijakan AI yang AWS Bertanggung Jawab

. Untuk mempelajari lebih lanjut tentang deteksi penyalahgunaan di Amazon Bedrock, lihat dokumentasi Amazon Bedrock. -

Amazon Bedrock memiliki cakupan standar kepatuhan umum, termasuk Organisasi Internasional untuk Standardisasi (ISO), Kontrol Sistem dan Organisasi (), Program Manajemen Risiko dan Otorisasi Federal (FedSOC) Moderat, dan Cloud Security Alliance (RAMP) Security Trust Assurance and Risk (CSA) Level 2. STAR Amazon Bedrock memenuhi syarat Undang-Undang Portabilitas dan Akuntabilitas Asuransi Kesehatan (HIPAA), dan Anda dapat menggunakan layanan ini sesuai dengan Peraturan Perlindungan Data Umum (). GDPR Untuk mengetahui apakah suatu AWS layanan berada dalam lingkup program kepatuhan tertentu, lihat AWSlayanan dalam Lingkup berdasarkan Program Kepatuhan

dan pilih program kepatuhan yang Anda minati.

Untuk mempelajari lebih lanjut, lihat pendekatan AWS aman untuk AI generatif

Pagar pembatas untuk Amazon Bedrock

Guardrails for Amazon Bedrock memungkinkan Anda menerapkan perlindungan untuk aplikasi AI generatif berdasarkan kasus penggunaan dan kebijakan AI yang bertanggung jawab. Pagar pembatas di Amazon Bedrock terdiri dari filter yang dapat Anda konfigurasi, topik yang dapat Anda tentukan untuk diblokir, dan pesan untuk dikirim ke pengguna saat konten diblokir atau difilter.

Pemfilteran konten tergantung pada klasifikasi kepercayaan input pengguna (validasi input) dan respons FM (validasi keluaran) di enam kategori berbahaya. Semua pernyataan input dan output diklasifikasikan ke dalam salah satu dari empat tingkat kepercayaan (tidak ada, rendah, sedang, tinggi) untuk setiap kategori berbahaya. Untuk setiap kategori, Anda dapat mengonfigurasi kekuatan filter. Tabel berikut menunjukkan tingkat konten yang diblokir dan diizinkan oleh setiap kekuatan filter.

Kekuatan filter |

Kepercayaan konten yang diblokir |

Kepercayaan konten yang diizinkan |

|---|---|---|

Tidak ada |

Tidak ada penyaringan |

Tidak ada, rendah, sedang, tinggi |

Rendah |

Tinggi |

Tidak ada, rendah, sedang |

Sedang |

Tinggi, sedang |

Tidak ada, rendah |

Tinggi |

Tinggi, sedang, rendah |

Tidak ada |

Ketika Anda siap untuk menyebarkan pagar pembatas Anda ke produksi, Anda membuat versi itu dan memanggil versi pagar pembatas di aplikasi Anda. Ikuti langkah-langkah di APItab di bagian Uji pagar pembatas dokumentasi Amazon Bedrock.

Keamanan

Secara default, pagar pembatas dienkripsi dengan kunci AWS terkelola di AWS Key Management Services (). AWS KMS Untuk mencegah pengguna yang tidak sah mendapatkan akses ke pagar pembatas, yang dapat mengakibatkan perubahan yang tidak diinginkan; kami menyarankan Anda menggunakan kunci yang dikelola pelanggan untuk mengenkripsi pagar pembatas Anda dan membatasi akses ke pagar pembatas dengan menggunakan izin hak istimewa paling sedikit. IAM

Evaluasi model Amazon Bedrock

Amazon Bedrock mendukung pekerjaan evaluasi model. Anda dapat menggunakan hasil pekerjaan evaluasi model untuk membandingkan output model, dan kemudian memilih model yang paling sesuai dengan aplikasi AI generatif hilir Anda.

Anda dapat menggunakan pekerjaan evaluasi model otomatis untuk mengevaluasi kinerja model dengan menggunakan kumpulan data prompt khusus atau kumpulan data bawaan. Untuk informasi selengkapnya, lihat Membuat evaluasi model otomatis dan Menggunakan kumpulan data yang cepat dalam pekerjaan evaluasi model dalam dokumentasi Amazon Bedrock.

Pekerjaan evaluasi model yang menggunakan pekerja manusia membawa masukan manusia dari karyawan atau ahli materi pelajaran ke proses evaluasi.

Keamanan

Evaluasi model harus terjadi dalam lingkungan pembangunan. Untuk rekomendasi untuk mengatur lingkungan non-produksi Anda, lihat whitepaper Mengatur AWS Lingkungan Anda Menggunakan Beberapa Akun.

Semua pekerjaan evaluasi model memerlukan IAM izin dan peran IAM layanan. Untuk informasi selengkapnya, lihat dokumentasi Amazon Bedrock untuk izin yang diperlukan untuk membuat pekerjaan evaluasi model menggunakan konsol Amazon Bedrock, persyaratan peran layanan, dan izin berbagi sumber daya lintas asal () yang diperlukan. CORS Pekerjaan evaluasi otomatis dan pekerjaan evaluasi model yang menggunakan pekerja manusia memerlukan peran layanan yang berbeda. Untuk informasi selengkapnya tentang kebijakan yang diperlukan untuk peran dalam melakukan pekerjaan evaluasi model, lihat Persyaratan peran layanan untuk pekerjaan evaluasi model otomatis dan Persyaratan peran Layanan untuk pekerjaan evaluasi model yang menggunakan evaluator manusia dalam dokumentasi Amazon Bedrock.

Untuk kumpulan data prompt khusus, Anda harus menentukan CORS konfigurasi pada bucket S3. Untuk konfigurasi minimal yang diperlukan, lihat dokumentasi Amazon Bedrock. Dalam pekerjaan evaluasi model yang menggunakan pekerja manusia Anda harus memiliki tim kerja. Anda dapat membuat atau mengelola membuat atau mengelola tim kerja sambil menyiapkan pekerjaan evaluasi model dan menambahkan pekerja ke tenaga kerja pribadi yang dikelola oleh Amazon SageMaker Ground Truth. Untuk mengelola tim kerja yang dibuat di Amazon Bedrock di luar penyiapan pekerjaan, Anda harus menggunakan konsol Amazon Cognito atau Amazon Ground SageMaker Truth. Amazon Bedrock mendukung maksimal 50 pekerja per tim kerja.

Selama pekerjaan evaluasi model, Amazon Bedrock membuat salinan sementara data Anda, dan kemudian menghapus data setelah pekerjaan selesai. Ini menggunakan AWS KMS kunci untuk mengenkripsi itu. Secara default, data dienkripsi dengan kunci AWS terkelola, tetapi kami menyarankan Anda menggunakan kunci yang dikelola pelanggan sebagai gantinya. Untuk informasi selengkapnya, lihat Enkripsi data untuk pekerjaan evaluasi model di dokumentasi Amazon Bedrock.