Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Saat administrator CA dan penerbit sertifikat berada d akun AWS yang berbeda, administrator CA harus berbagi akses CA. Hal ini dilakukan dengan melampirkan kebijakan berbasis sumber daya ke CA. Kebijakan ini memberikan izin penerbitan kepada prinsipal tertentu, yang dapat berupa pemilik AWS akun, IAM pengguna, AWS Organizations ID, atau ID unit organisasi.

Administrator CA dapat melampirkan dan mengelola kebijakan dengan cara berikut:

-

Di konsol manajemen, menggunakan AWS Resource Access Manager (RAM), yang merupakan metode standar untuk berbagi AWS sumber daya di seluruh akun. Saat Anda membagikan sumber daya CA AWS RAM dengan prinsipal di akun lain, kebijakan berbasis sumber daya yang diperlukan akan dilampirkan ke CA secara otomatis. Untuk informasi selengkapnyaRAM, lihat Panduan AWS RAM Pengguna.

catatan

Anda dapat dengan mudah membuka RAM konsol dengan memilih CA dan kemudian memilih Tindakan, Kelola pembagian sumber daya.

-

Secara terprogram, menggunakan, PCA APIs PutPolicyGetPolicy, dan. DeletePolicy

-

Secara manual, menggunakan PCA perintah put-policy, get-policy, dan delete-policy di. AWS CLI

Hanya metode konsol yang membutuhkan RAM akses.

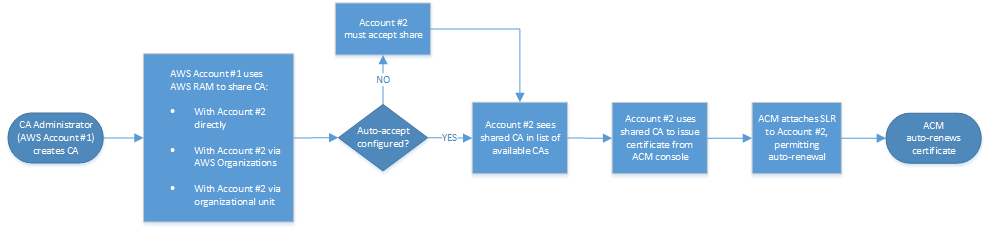

Kasus lintas akun 1: Menerbitkan sertifikat terkelola dari konsol

Dalam hal ini, administrator CA menggunakan AWS Resource Access Manager (AWS RAM) untuk berbagi akses CA dengan AWS akun lain, yang memungkinkan akun tersebut mengeluarkan ACM sertifikat terkelola. Diagram menunjukkan bahwa AWS RAM dapat berbagi CA secara langsung dengan akun, atau secara tidak langsung melalui AWS Organizations ID di mana akun tersebut adalah anggota.

Setelah RAM membagikan sumber daya melalui AWS Organizations, kepala sekolah penerima harus menerima sumber daya agar dapat diterapkan. Penerima dapat mengonfigurasi AWS Organizations untuk menerima saham yang ditawarkan secara otomatis.

catatan

Akun penerima bertanggung jawab untuk mengonfigurasi autorenewal di. ACM Biasanya, pada kesempatan pertama CA bersama digunakan, ACM menginstal peran terkait layanan yang memungkinkannya melakukan panggilan sertifikat tanpa pengawasan. AWS Private CA Jika ini gagal (biasanya karena izin yang hilang), sertifikat dari CA tidak diperbarui secara otomatis. Hanya ACM pengguna yang dapat menyelesaikan masalah, bukan administrator CA. Untuk informasi selengkapnya, lihat Menggunakan Peran Tertaut Layanan (SLR) dengan ACM.

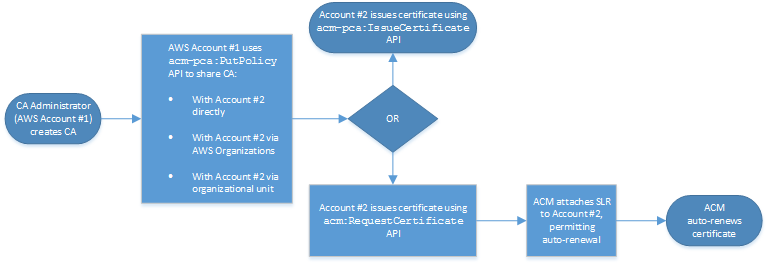

Kasus lintas akun 2: Menerbitkan sertifikat terkelola dan tidak terkelola menggunakan atau API CLI

Kasus kedua ini menunjukkan opsi berbagi dan penerbitan yang dimungkinkan menggunakan dan. AWS Certificate Manager AWS Private CA API Semua operasi ini juga dapat dilakukan dengan menggunakan AWS CLI perintah yang sesuai.

Karena API operasi digunakan secara langsung dalam contoh ini, penerbit sertifikat memiliki pilihan dua API operasi untuk mengeluarkan sertifikat. PCAAPITindakan tersebut IssueCertificate menghasilkan sertifikat yang tidak dikelola yang tidak akan diperpanjang secara otomatis dan harus diekspor dan diinstal secara manual. ACMAPITindakan tersebut RequestCertificatemenghasilkan sertifikat terkelola yang dapat dengan mudah diinstal pada layanan ACM terintegrasi dan diperbarui secara otomatis.

catatan

Akun penerima bertanggung jawab untuk mengonfigurasi perpanjangan otomatis di. ACM Biasanya, pada kesempatan pertama CA bersama digunakan, ACM menginstal peran terkait layanan yang memungkinkannya melakukan panggilan sertifikat tanpa pengawasan. AWS Private CA Jika ini gagal (biasanya karena izin yang hilang), sertifikat dari CA tidak akan diperpanjang secara otomatis, dan hanya ACM pengguna yang dapat menyelesaikan masalah, bukan administrator CA. Untuk informasi selengkapnya, lihat Menggunakan Peran Tertaut Layanan (SLR) dengan ACM.