Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kontrol akses ke jendela pemeliharaan menggunakan konsol

Prosedur berikut menjelaskan cara menggunakan AWS Systems Manager konsol untuk membuat izin dan peran yang diperlukan untuk jendela pemeliharaan.

Topik

- Tugas 1: Membuat kebijakan khusus untuk peran layanan jendela pemeliharaan Anda menggunakan konsol

- Tugas 2: Buat peran layanan khusus untuk jendela pemeliharaan menggunakan konsol

- Tugas 3: Berikan izin kepada pengguna tertentu untuk mendaftarkan tugas jendela pemeliharaan menggunakan konsol

- Tugas 4: Mencegah pengguna tertentu mendaftarkan tugas jendela pemeliharaan menggunakan konsol

Tugas 1: Membuat kebijakan khusus untuk peran layanan jendela pemeliharaan Anda menggunakan konsol

Tugas jendela pemeliharaan memerlukan peran IAM untuk memberikan izin yang diperlukan untuk berjalan pada sumber daya target. Izin diberikan melalui kebijakan IAM yang dilampirkan pada peran. Jenis tugas yang Anda jalankan dan persyaratan operasional lainnya menentukan isi kebijakan ini. Kami menyediakan kebijakan dasar yang dapat Anda sesuaikan dengan kebutuhan Anda. Bergantung pada tugas dan jenis tugas yang dijalankan jendela pemeliharaan, Anda mungkin tidak memerlukan semua izin dalam kebijakan ini, dan Anda mungkin perlu menyertakan izin tambahan. Anda melampirkan kebijakan ini ke peran yang Anda buat nantiTugas 2: Buat peran layanan khusus untuk jendela pemeliharaan menggunakan konsol.

Untuk membuat kebijakan kustom menggunakan konsol

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Kebijakan dan kemudian pilih Buat kebijakan.

-

Di area Editor kebijakan, pilih JSON.

-

Ganti konten default dengan yang berikut ini:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:SendCommand", "ssm:CancelCommand", "ssm:ListCommands", "ssm:ListCommandInvocations", "ssm:GetCommandInvocation", "ssm:GetAutomationExecution", "ssm:StartAutomationExecution", "ssm:ListTagsForResource", "ssm:GetParameters" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "states:DescribeExecution", "states:StartExecution" ], "Resource": [ "arn:aws:states:*:*:execution:*:*", "arn:aws:states:*:*:stateMachine:*" ] }, { "Effect": "Allow", "Action": [ "lambda:InvokeFunction" ], "Resource": [ "arn:aws:lambda:*:*:function:*" ] }, { "Effect": "Allow", "Action": [ "resource-groups:ListGroups", "resource-groups:ListGroupResources" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "tag:GetResources" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "*", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] } -

Ubah konten JSON sesuai kebutuhan untuk tugas pemeliharaan yang Anda jalankan di akun Anda. Perubahan yang Anda buat khusus untuk operasi yang Anda rencanakan.

Sebagai contoh:

-

Anda dapat memberikan Amazon Resource Names (ARNs) untuk fungsi dan mesin status tertentu alih-alih menggunakan kualifikasi wildcard (*).

-

Jika Anda tidak berencana untuk menjalankan AWS Step Functions tugas, Anda dapat menghapus

statesizin dan (ARNs). -

Jika Anda tidak berencana untuk menjalankan AWS Lambda tugas, Anda dapat menghapus

lambdaizin dan ARNs. -

Jika Anda tidak berencana untuk menjalankan tugas Otomasi, Anda dapat menghapus

ssm:GetAutomationExecutiondanssm:StartAutomationExecutionizin. -

Tambahkan izin tambahan yang mungkin diperlukan untuk menjalankan tugas. Misalnya, beberapa tindakan Otomatisasi menggunakan tumpukan AWS CloudFormation . Oleh karena itu, izin

cloudformation:CreateStack,cloudformation:DescribeStacks, dancloudformation:DeleteStackdiperlukan.Untuk contoh lain, runbook Otomasi

AWS-CopySnapshotmemerlukan izin untuk membuat snapshot Amazon Elastic Block Store (Amazon EBS). Oleh karena itu, peran layanan memerlukan izinec2:CreateSnapshot.

-

-

Setelah menyelesaikan revisi kebijakan, pilih Berikutnya.

-

Untuk nama Kebijakan, masukkan nama yang mengidentifikasi ini sebagai kebijakan yang dilampirkan pada peran layanan yang Anda buat. Sebagai contoh:

my-maintenance-window-role-policy. -

(Opsional) Di area Tambahkan tag, tambahkan satu atau beberapa pasangan nilai kunci tag untuk mengatur, melacak, atau mengontrol akses kebijakan ini.

-

Pilih Buat kebijakan.

Catat nama yang Anda tentukan untuk kebijakan tersebut. Anda merujuknya di prosedur selanjutnya,Tugas 2: Buat peran layanan khusus untuk jendela pemeliharaan menggunakan konsol.

Tugas 2: Buat peran layanan khusus untuk jendela pemeliharaan menggunakan konsol

Kebijakan yang Anda buat di tugas sebelumnya dilampirkan ke peran layanan jendela pemeliharaan yang Anda buat dalam tugas ini. Saat pengguna mendaftarkan tugas jendela pemeliharaan, mereka menentukan peran IAM ini sebagai bagian dari konfigurasi tugas. Izin dalam peran ini memungkinkan Systems Manager menjalankan tugas di jendela pemeliharaan atas nama Anda.

penting

Sebelumnya, konsol Systems Manager memberi Anda kemampuan untuk memilih peran tertaut layanan IAM AWS terkelola yang akan digunakan sebagai peran AWSServiceRoleForAmazonSSM pemeliharaan untuk tugas Anda. Menggunakan peran ini dan kebijakan terkait,AmazonSSMServiceRolePolicy, untuk tugas jendela pemeliharaan tidak lagi disarankan. Jika Anda menggunakan peran ini untuk tugas jendela pemeliharaan sekarang, kami mendorong Anda untuk berhenti menggunakannya. Sebagai gantinya, buat peran IAM Anda sendiri yang memungkinkan komunikasi antara Systems Manager dan lainnya Layanan AWS

saat tugas jendela pemeliharaan Anda berjalan.

Gunakan prosedur berikut untuk membuat peran layanan kustom Maintenance WindowsSehingga Systems Manager dapat berjalan Maintenance Windows tugas atas nama Anda. Anda melampirkan kebijakan yang Anda buat di tugas sebelumnya ke peran layanan kustom yang Anda buat.

Untuk membuat peran layanan kustom untuk jendela pemeliharaan menggunakan konsol

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Peran, lalu pilih Buat peran.

-

Untuk Pilih entitas tepercaya, buat pilihan berikut:

-

Untuk jenis entitas Tepercaya, pilih AWS layanan.

-

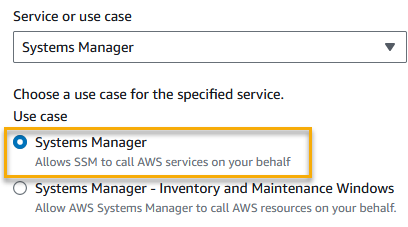

Untuk kasus Penggunaan, pilih Systems Manager

-

Pilih Systems Manager.

Gambar berikut menyoroti lokasi opsi Systems Manager.

-

-

Pilih Berikutnya.

-

Di area Kebijakan izin, di kotak pencarian, masukkan nama kebijakan yang Anda buatTugas 1: Membuat kebijakan khusus untuk peran layanan jendela pemeliharaan Anda menggunakan konsol, pilih kotak di samping namanya, lalu pilih Berikutnya.

-

Untuk nama Peran, masukkan nama yang mengidentifikasi peran ini sebagai Maintenance Windows peran. Sebagai contoh:

my-maintenance-window-role. -

(Opsional) Ubah deskripsi peran default untuk mencerminkan tujuan dari peran ini. Sebagai contoh:

Performs maintenance window tasks on your behalf. -

Untuk Langkah 1: Pilih entitas tepercaya, verifikasi bahwa kebijakan berikut ditampilkan di kotak Kebijakan tepercaya.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "Service": "ssm.amazonaws.com" }, "Action": "sts:AssumeRole" } ] } -

Untuk Langkah 2: Tambahkan izin, verifikasi bahwa kebijakan yang Anda buat Tugas 1: Membuat kebijakan khusus untuk peran layanan jendela pemeliharaan Anda menggunakan konsol ada.

-

(Opsional) Pada Langkah 3: Tambahkan tag, tambahkan satu atau beberapa pasangan nilai kunci tag untuk mengatur, melacak, atau mengontrol akses untuk peran ini.

-

Pilih Buat peran. Sistem mengembalikan Anda ke halaman Peran.

-

Pilih nama peran IAM yang baru saja Anda buat.

-

Salin atau catat nama peran dan nilai ARN di area Ringkasan. Pengguna di akun Anda menentukan informasi ini saat mereka membuat jendela pemeliharaan.

Tugas 3: Berikan izin kepada pengguna tertentu untuk mendaftarkan tugas jendela pemeliharaan menggunakan konsol

Memberikan izin kepada pengguna untuk mengakses peran layanan khusus untuk jendela pemeliharaan memungkinkan mereka menggunakannya dengan tugas jendela pemeliharaan mereka. Ini merupakan tambahan dari izin yang telah Anda berikan kepada mereka untuk bekerja dengan perintah Systems Manager API untuk Maintenance Windows alat. Peran IAM ini menyampaikan izin yang diperlukan untuk menjalankan tugas jendela pemeliharaan. Akibatnya, pengguna tidak dapat mendaftarkan tugas dengan jendela pemeliharaan menggunakan peran layanan kustom Anda tanpa kemampuan untuk meneruskan izin IAM ini.

Saat Anda mendaftarkan tugas dengan jendela pemeliharaan, Anda menentukan peran layanan untuk menjalankan operasi tugas yang sebenarnya. Ini merupakan peran yang diasumsikan layanan saat menjalankan tugas atas nama Anda. Sebelum itu, untuk mendaftarkan tugas itu sendiri, tetapkan PassRole kebijakan IAM ke entitas IAM (seperti pengguna atau grup). Hal ini memungkinkan entitas IAM untuk menentukan, sebagai bagian dari mendaftarkan tugas-tugas tersebut dengan jendela pemeliharaan, peran yang harus digunakan saat menjalankan tugas. Untuk selengkapnya, lihat Memberikan izin pengguna untuk meneruskan peran ke Layanan AWS dalam Panduan Pengguna IAM.

Untuk mengonfigurasi izin agar pengguna dapat mendaftarkan tugas jendela pemeliharaan

Jika entitas IAM (pengguna, peran, atau grup) diatur dengan izin administrator, maka pengguna atau peran IAM memiliki akses ke Windows Pemeliharaan. Untuk entitas IAM tanpa izin administrator, administrator harus memberikan izin berikut ke entitas IAM. Ini adalah izin minimum yang diperlukan untuk mendaftarkan tugas dengan jendela pemeliharaan:

-

Kebijakan

AmazonSSMFullAccessterkelola, atau kebijakan yang memberikan izin yang sebanding. -

Berikut ini

iam:PassRoledaniam:ListRolesizin.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::account-id:role/my-maintenance-window-role" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/aws-service-role/ssm.amazonaws.com/" } ] }my-maintenance-window-rolemewakili nama peran layanan jendela pemeliharaan kustom yang Anda buat sebelumnya.account-idmewakili ID Anda Akun AWS. Penambahan izin ini untukarn:aws:iam::sumber daya memungkinkan pengguna untuk melihat dan memilih dari peran pelanggan di konsol saat membuat tugas jendela pemeliharaan. Penambahan izin ini untukaccount-id:role/arn:aws:iam::memungkinkan pengguna untuk memilih peran terkait layanan Systems Manager di konsol saat membuat tugas jendela pemeliharaan.account-id:role/aws-service-role/ssm.amazonaws.com/Untuk memberikan akses dan menambahkan izin bagi pengguna, grup, atau peran Anda:

-

Pengguna dan grup di AWS IAM Identity Center:

Buat rangkaian izin. Ikuti instruksi di Buat rangkaian izin di Panduan Pengguna AWS IAM Identity Center .

-

Pengguna yang dikelola di IAM melalui penyedia identitas:

Buat peran untuk federasi identitas. Ikuti instruksi dalam Buat peran untuk penyedia identitas pihak ketiga (federasi) dalam Panduan Pengguna IAM.

-

Pengguna IAM:

-

Buat peran yang dapat diambil pengguna Anda. Ikuti instruksi dalam Buat peran untuk pengguna IAM dalam Panduan Pengguna IAM.

-

(Tidak disarankan) Lampirkan kebijakan langsung ke pengguna atau tambahkan pengguna ke grup pengguna. Ikuti instruksi dalam Menambahkan izin ke pengguna (konsol) dalam Panduan Pengguna IAM.

-

-

Untuk mengonfigurasi izin untuk grup yang diizinkan untuk mendaftarkan tugas jendela pemeliharaan menggunakan konsol

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Pada panel navigasi, pilih User groups (Grup pengguna).

-

Dalam daftar grup, pilih nama grup yang ingin Anda tetapkan

iam:PassRoleizinnya, atau buat grup baru terlebih dahulu jika perlu -

Pada tab Izin, pilih Tambahkan izin, Buat kebijakan sebaris.

-

Di area Editor kebijakan, pilih JSON, dan ganti isi default kotak dengan yang berikut ini.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::account-id:role/my-maintenance-window-role" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/aws-service-role/ssm.amazonaws.com/" } ] }my-maintenance-window-rolemewakili nama peran jendela pemeliharaan kustom yang Anda buat sebelumnya.account-idmewakili ID Anda Akun AWS. Penambahan izin ini untukarn:aws:iam::sumber daya memungkinkan pengguna untuk melihat dan memilih dari peran pelanggan di konsol saat membuat tugas jendela pemeliharaan. Penambahan izin ini untukaccount-id:role/arn:aws:iam::memungkinkan pengguna untuk memilih peran terkait layanan Systems Manager di konsol saat membuat tugas jendela pemeliharaan.account-id:role/aws-service-role/ssm.amazonaws.com/ -

Pilih Berikutnya.

-

Pada halaman Tinjau dan buat, masukkan nama di kotak Nama kebijakan untuk mengidentifikasi

PassRolekebijakan ini, sepertimy-group-iam-passrole-policy, lalu pilih Buat kebijakan.

Tugas 4: Mencegah pengguna tertentu mendaftarkan tugas jendela pemeliharaan menggunakan konsol

Anda dapat menolak ssm:RegisterTaskWithMaintenanceWindow izin untuk pengguna di Anda Akun AWS yang Anda tidak ingin mendaftarkan tugas dengan jendela pemeliharaan. Ini memberikan lapisan pencegahan ekstra bagi pengguna yang tidak boleh mendaftarkan tugas jendela pemeliharaan.

Untuk mengonfigurasi izin untuk grup yang tidak diizinkan mendaftarkan tugas jendela pemeliharaan menggunakan konsol

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Pada panel navigasi, pilih User groups (Grup pengguna).

-

Dalam daftar grup, pilih nama grup yang ingin Anda tolak

ssm:RegisterTaskWithMaintenanceWindowizinnya, atau buat grup baru terlebih dahulu jika perlu. -

Pada tab Izin, pilih Tambahkan izin, Buat kebijakan sebaris.

-

Di area Editor kebijakan, pilih JSON, lalu ganti isi default kotak dengan yang berikut ini.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "ssm:RegisterTaskWithMaintenanceWindow", "Resource": "*" } ] } -

Pilih Berikutnya.

-

Pada halaman Tinjau dan buat, untuk nama Kebijakan, masukkan nama untuk mengidentifikasi kebijakan ini, seperti

my-groups-deny-mw-tasks-policy, lalu pilih Buat kebijakan.