Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Buat server di cloud pribadi virtual

Anda dapat meng-host endpoint server Anda di dalam virtual private cloud (VPC) untuk digunakan untuk mentransfer data ke dan dari bucket Amazon S3 atau sistem file EFS Amazon tanpa melalui internet publik.

catatan

Setelah 19 Mei 2021, Anda tidak akan dapat membuat server menggunakan EndpointType=VPC_ENDPOINT di AWS akun Anda jika akun Anda belum melakukannya sebelum 19 Mei 2021. Jika Anda telah membuat server dengan EndpointType=VPC_ENDPOINT di AWS akun Anda pada atau sebelum 21 Februari 2021, Anda tidak akan terpengaruh. Setelah tanggal ini, gunakan EndpointType =VPC. Untuk informasi selengkapnya, lihat Menghentikan penggunaan _ VPC ENDPOINT.

Jika Anda menggunakan Amazon Virtual Private Cloud (AmazonVPC) untuk meng-host AWS sumber daya Anda, Anda dapat membuat koneksi pribadi antara Anda VPC dan server. Anda kemudian dapat menggunakan server ini untuk mentransfer data melalui klien Anda ke dan dari bucket Amazon S3 Anda tanpa menggunakan alamat IP publik atau memerlukan gateway internet.

Menggunakan AmazonVPC, Anda dapat meluncurkan AWS sumber daya di jaringan virtual khusus. Anda dapat menggunakan a VPC untuk mengontrol pengaturan jaringan Anda, seperti rentang alamat IP, subnet, tabel rute, dan gateway jaringan. Untuk informasi selengkapnyaVPCs, lihat Apa itu AmazonVPC? di Panduan VPC Pengguna Amazon.

Di bagian berikutnya, temukan petunjuk tentang cara membuat dan menghubungkan Anda VPC ke server. Sebagai ikhtisar, Anda melakukan ini sebagai berikut:

-

Siapkan server menggunakan VPC titik akhir.

-

Connect ke server Anda menggunakan klien yang ada di dalam Anda VPC melalui VPC endpoint. Melakukan hal ini memungkinkan Anda untuk mentransfer data yang disimpan di bucket Amazon S3 Anda melalui klien Anda menggunakan. AWS Transfer Family Anda dapat melakukan transfer ini meskipun jaringan terputus dari internet publik.

-

Selain itu, jika Anda memilih untuk membuat titik akhir server Anda menghadap ke internet, Anda dapat mengaitkan alamat IP Elastic dengan titik akhir Anda. Melakukan hal ini memungkinkan klien di luar VPC koneksi Anda ke server Anda. Anda dapat menggunakan grup VPC keamanan untuk mengontrol akses ke pengguna yang diautentikasi yang permintaannya hanya berasal dari alamat yang diizinkan.

Topik

Buat endpoint server yang hanya dapat diakses dalam VPC

Dalam prosedur berikut, Anda membuat endpoint server yang hanya dapat diakses oleh sumber daya di dalam AndaVPC.

Untuk membuat endpoint server di dalam VPC

-

Buka AWS Transfer Family konsol di https://console.aws.amazon.com/transfer/

. -

Dari panel navigasi, pilih Server, lalu pilih Buat server.

-

Di Pilih protokol, pilih satu atau beberapa protokol, lalu pilih Berikutnya. Untuk informasi lebih lanjut tentang protokol, lihat. Langkah 2: Buat server SFTP yang diaktifkan

-

Di Pilih penyedia identitas, pilih Layanan yang dikelola untuk menyimpan identitas dan kunci pengguna AWS Transfer Family, lalu pilih Berikutnya.

catatan

Prosedur ini menggunakan opsi yang dikelola layanan. Jika Anda memilih Kustom, Anda memberikan titik akhir Amazon API Gateway dan peran AWS Identity and Access Management (IAM) untuk mengakses titik akhir. Dengan demikian, Anda dapat mengintegrasikan layanan direktori Anda untuk mengautentikasi dan mengotorisasi pengguna Anda. Untuk mempelajari selengkapnya tentang bekerja dengan penyedia identitas kustom, lihatBekerja dengan penyedia identitas khusus.

-

Di Pilih titik akhir, lakukan hal berikut:

catatan

FTPdan FTPS server untuk Transfer Family beroperasi melalui Port 21 (Control Channel) dan Port Range 8192-8200 (Saluran Data).

-

Untuk tipe Endpoint, pilih tipe endpoint yang VPCdihosting untuk meng-host endpoint server Anda.

-

Untuk Access, pilih Internal untuk membuat endpoint Anda hanya dapat diakses oleh klien menggunakan alamat IP pribadi endpoint.

catatan

Untuk detail tentang opsi Menghadapi Internet, lihatBuat titik akhir yang menghadap ke internet untuk server Anda. Server yang dibuat hanya VPC untuk akses internal tidak mendukung nama host khusus.

-

Untuk VPC, pilih VPC ID yang ada atau pilih Buat VPC untuk membuat yang baruVPC.

-

Di bagian Availability Zones, pilih hingga tiga Availability Zones dan subnet terkait.

-

Di bagian Grup Keamanan, pilih ID grup keamanan yang ada IDs atau atau pilih Buat grup keamanan untuk membuat grup keamanan baru. Untuk informasi selengkapnya tentang grup keamanan, lihat Grup keamanan untuk Anda VPC di Panduan Pengguna Amazon Virtual Private Cloud. Untuk membuat grup keamanan, lihat Membuat grup keamanan di Panduan Pengguna Amazon Virtual Private Cloud.

catatan

Anda VPC secara otomatis dilengkapi dengan grup keamanan default. Jika Anda tidak menentukan grup atau grup keamanan yang berbeda saat meluncurkan server, kami mengaitkan grup keamanan default dengan server Anda.

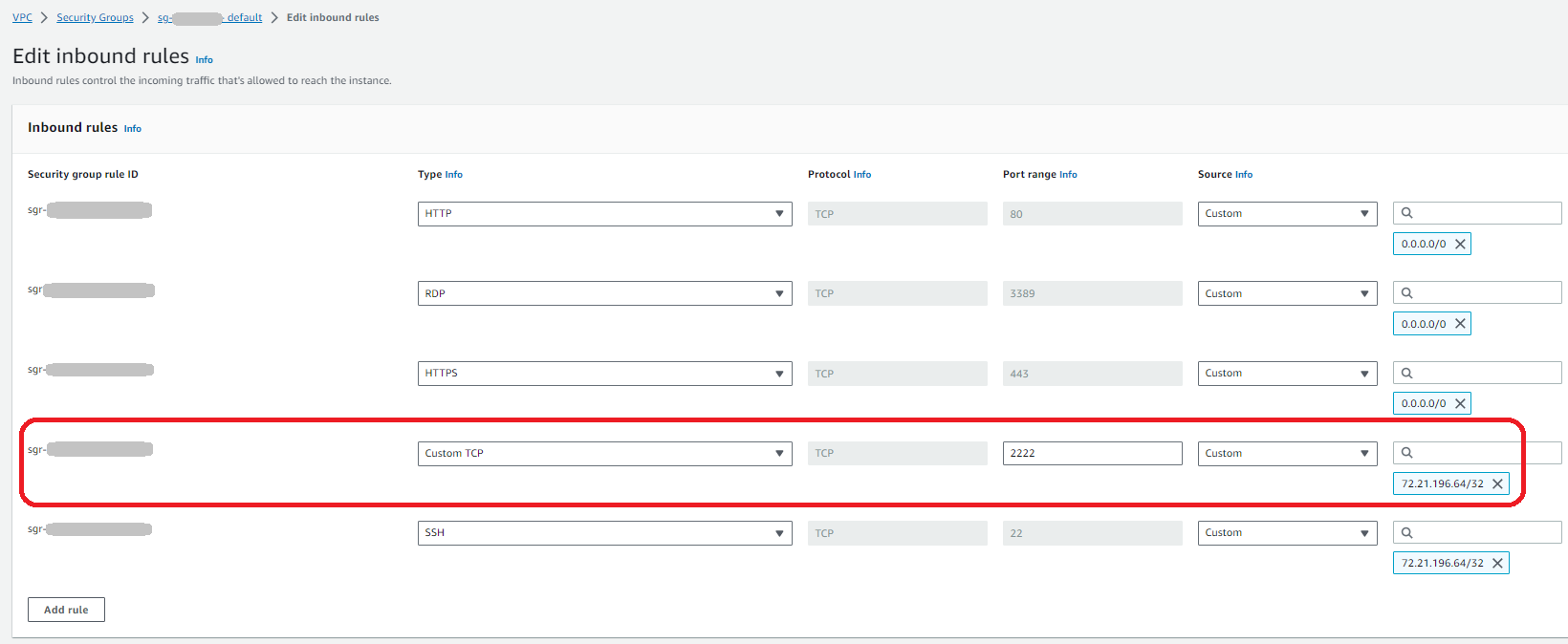

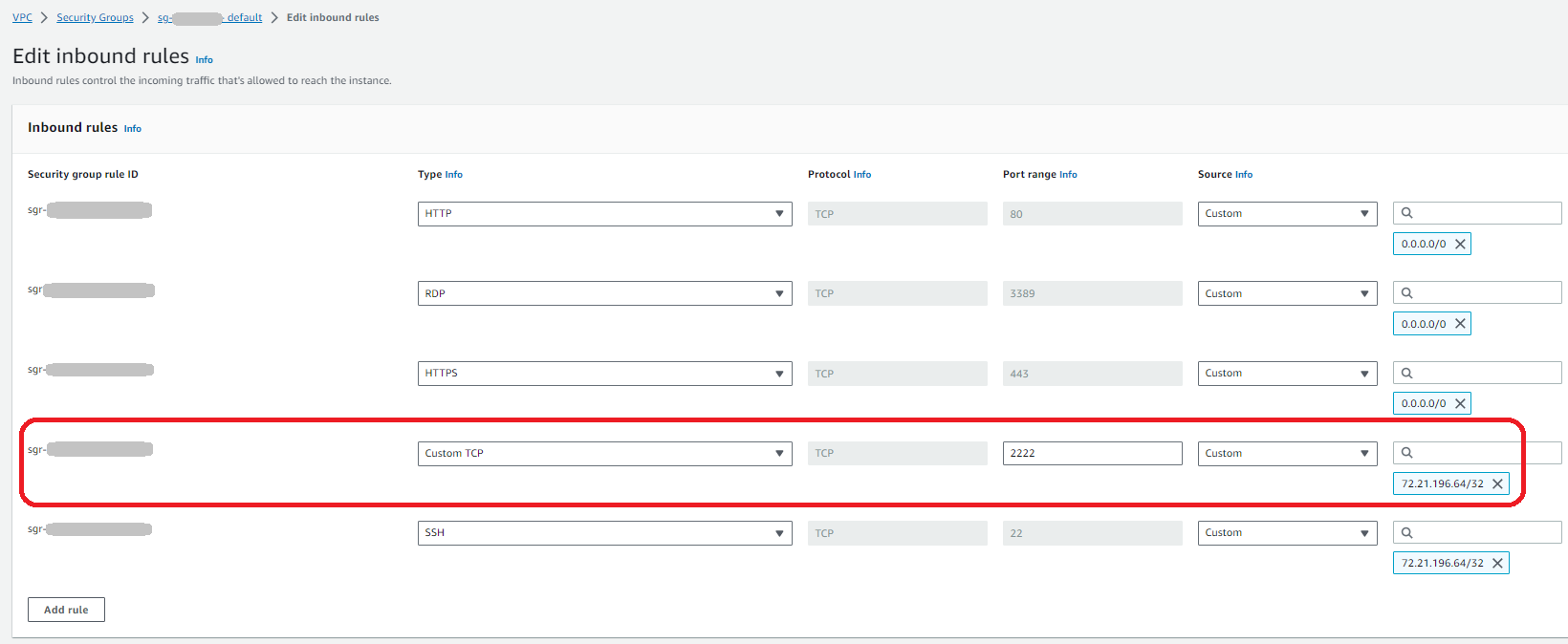

Untuk aturan masuk untuk grup keamanan, Anda dapat mengonfigurasi SSH lalu lintas untuk menggunakan port 22, 2222, atau keduanya. Port 22 dikonfigurasi secara default. Untuk menggunakan port 2222, Anda menambahkan aturan masuk ke grup keamanan Anda. Untuk jenisnya, pilih Kustom TCP, lalu masukkan

2222untuk rentang Port, dan untuk sumbernya, masukkan CIDR rentang yang sama dengan yang Anda miliki untuk aturan SSH port 22 Anda.

-

(Opsional) Untuk FIPSDiaktifkan, pilih kotak centang FIPSEnabled endpoint untuk memastikan titik akhir sesuai dengan Standar Pemrosesan Informasi Federal (). FIPS

catatan

FIPSEndpoint yang diaktifkan hanya tersedia di Wilayah Amerika AWS Utara. Untuk Wilayah yang tersedia, lihat AWS Transfer Family titik akhir dan kuota di. Referensi Umum AWS Untuk informasi selengkapnyaFIPS, lihat Federal Information Processing Standard (FIPS) 140-2

. -

Pilih Berikutnya.

-

-

Di Konfigurasikan detail tambahan, lakukan hal berikut:

-

Untuk CloudWatch logging, pilih salah satu dari berikut ini untuk mengaktifkan CloudWatch pencatatan Amazon dari aktivitas pengguna Anda:

-

Buat peran baru untuk memungkinkan Transfer Family membuat IAM peran secara otomatis, selama Anda memiliki izin yang tepat untuk membuat peran baru. IAMPeran yang diciptakan disebut

AWSTransferLoggingAccess. -

Pilih peran yang ada untuk memilih IAM peran yang ada dari akun Anda. Di bawah Peran logging, pilih peran. IAMPeran ini harus menyertakan kebijakan kepercayaan dengan Layanan yang disetel ke

transfer.amazonaws.com.rproxy.goskope.com.Untuk informasi selengkapnya tentang CloudWatch pencatatan, lihatKonfigurasikan peran CloudWatch logging.

catatan

-

Anda tidak dapat melihat aktivitas pengguna akhir CloudWatch jika Anda tidak menentukan peran logging.

-

Jika Anda tidak ingin menyiapkan peran CloudWatch logging, pilih Pilih peran yang ada, tetapi jangan pilih peran logging.

-

-

Untuk opsi algoritma kriptografi, pilih kebijakan keamanan yang berisi algoritma kriptografi yang diaktifkan untuk digunakan oleh server Anda.

catatan

Secara default, kebijakan

TransferSecurityPolicy-2020-06keamanan dilampirkan ke server Anda kecuali Anda memilih yang berbeda.Untuk informasi selengkapnya tentang kebijakan keamanan, lihatKebijakan keamanan untuk AWS Transfer Family.

-

(Opsional) Untuk Server Host Key RSAED25519, masukkan,, atau kunci ECDSA pribadi yang akan digunakan untuk mengidentifikasi server Anda ketika klien terhubung dengannyaSFTP.

catatan

Bagian ini hanya untuk memigrasi pengguna dari server SFTP berkemampuan -yang ada.

-

(Opsional) Untuk Tag, untuk Kunci dan Nilai, masukkan satu atau beberapa tag sebagai pasangan nilai kunci, lalu pilih Tambahkan tag.

-

Pilih Berikutnya.

-

-

Di Tinjau dan buat, tinjau pilihan Anda. Jika Anda:

-

Ingin mengedit salah satu dari mereka, pilih Edit di sebelah langkah.

catatan

Anda perlu meninjau setiap langkah setelah langkah yang Anda pilih untuk diedit.

-

Tidak ada perubahan, pilih Buat server untuk membuat server Anda. Anda dibawa ke halaman Server, ditampilkan berikut, di mana server baru Anda terdaftar.

-

Diperlukan beberapa menit sebelum status server baru Anda berubah menjadi Online. Pada saat itu, server Anda dapat melakukan operasi file untuk pengguna Anda.

Buat titik akhir yang menghadap ke internet untuk server Anda

Dalam prosedur berikut, Anda membuat endpoint server. Titik akhir ini dapat diakses melalui internet hanya untuk klien yang alamat IP sumbernya diizinkan di grup keamanan default AndaVPC. Selain itu, dengan menggunakan alamat IP Elastic untuk membuat titik akhir Anda menghadap ke internet, klien Anda dapat menggunakan alamat IP Elastic untuk memungkinkan akses ke titik akhir Anda di firewall mereka.

catatan

Hanya SFTP dan FTPS dapat digunakan pada titik akhir VPC host yang menghadap ke internet.

Untuk membuat titik akhir yang menghadap ke internet

-

Buka AWS Transfer Family konsol di https://console.aws.amazon.com/transfer/

. -

Dari panel navigasi, pilih Server, lalu pilih Buat server.

-

Di Pilih protokol, pilih satu atau beberapa protokol, lalu pilih Berikutnya. Untuk informasi lebih lanjut tentang protokol, lihat. Langkah 2: Buat server SFTP yang diaktifkan

-

Di Pilih penyedia identitas, pilih Layanan yang dikelola untuk menyimpan identitas dan kunci pengguna AWS Transfer Family, lalu pilih Berikutnya.

catatan

Prosedur ini menggunakan opsi yang dikelola layanan. Jika Anda memilih Kustom, Anda memberikan titik akhir Amazon API Gateway dan peran AWS Identity and Access Management (IAM) untuk mengakses titik akhir. Dengan demikian, Anda dapat mengintegrasikan layanan direktori Anda untuk mengautentikasi dan mengotorisasi pengguna Anda. Untuk mempelajari selengkapnya tentang bekerja dengan penyedia identitas kustom, lihatBekerja dengan penyedia identitas khusus.

-

Di Pilih titik akhir, lakukan hal berikut:

-

Untuk tipe Endpoint, pilih tipe endpoint yang VPCdihosting untuk meng-host endpoint server Anda.

-

Untuk Akses, pilih Internet Facing untuk membuat titik akhir Anda dapat diakses oleh klien melalui internet.

catatan

Ketika Anda memilih Internet Facing, Anda dapat memilih alamat IP Elastis yang ada di setiap subnet atau subnet. Atau Anda dapat pergi ke VPC konsol (https://console.aws.amazon.com/vpc/

) untuk mengalokasikan satu atau lebih alamat IP elastis baru. Alamat ini dapat dimiliki oleh AWS atau oleh Anda. Anda tidak dapat mengaitkan alamat IP Elastis yang sudah digunakan dengan titik akhir Anda. -

(Opsional) Untuk nama host Kustom, pilih salah satu dari berikut ini:

catatan

Pelanggan AWS GovCloud (US) perlu terhubung melalui alamat IP Elastic secara langsung, atau membuat catatan nama host dalam Commercial Route 53 yang mengarah ke merekaEIP. Untuk informasi selengkapnya tentang menggunakan Route 53 untuk GovCloud titik akhir, lihat Menyiapkan Amazon Route 53 dengan AWS GovCloud (US) sumber daya Anda di Panduan AWS GovCloud (US) Pengguna.

-

Amazon Route 53 DNS alias — jika nama host yang ingin Anda gunakan terdaftar di Route 53. Anda kemudian dapat memasukkan nama host.

-

Lainnya DNS — jika nama host yang ingin Anda gunakan terdaftar dengan DNS penyedia lain. Anda kemudian dapat memasukkan nama host.

-

Tidak ada - untuk menggunakan titik akhir server dan tidak menggunakan nama host khusus. Nama host server mengambil formulir

server-id.server.transfer.region.amazonaws.com.rproxy.goskope.comcatatan

Untuk pelanggan di AWS GovCloud (US), memilih None tidak membuat nama host dalam format ini.

Untuk mempelajari lebih lanjut tentang bekerja dengan nama host kustom, lihatBekerja dengan nama host khusus.

-

-

Untuk VPC, pilih VPC ID yang ada atau pilih Buat VPC untuk membuat yang baruVPC.

-

Di bagian Availability Zones, pilih hingga tiga Availability Zones dan subnet terkait. Untuk IPv4Alamat, pilih alamat IP Elastis untuk setiap subnet. Ini adalah alamat IP yang dapat digunakan klien Anda untuk memungkinkan akses ke titik akhir Anda di firewall mereka.

-

Di bagian Grup Keamanan, pilih ID grup keamanan yang ada IDs atau atau pilih Buat grup keamanan untuk membuat grup keamanan baru. Untuk informasi selengkapnya tentang grup keamanan, lihat Grup keamanan untuk Anda VPC di Panduan Pengguna Amazon Virtual Private Cloud. Untuk membuat grup keamanan, lihat Membuat grup keamanan di Panduan Pengguna Amazon Virtual Private Cloud.

catatan

Anda VPC secara otomatis dilengkapi dengan grup keamanan default. Jika Anda tidak menentukan grup atau grup keamanan yang berbeda saat meluncurkan server, kami mengaitkan grup keamanan default dengan server Anda.

Untuk aturan masuk untuk grup keamanan, Anda dapat mengonfigurasi SSH lalu lintas untuk menggunakan port 22, 2222, atau keduanya. Port 22 dikonfigurasi secara default. Untuk menggunakan port 2222, Anda menambahkan aturan masuk ke grup keamanan Anda. Untuk jenisnya, pilih Kustom TCP, lalu masukkan

2222untuk rentang Port, dan untuk sumbernya, masukkan CIDR rentang yang sama dengan yang Anda miliki untuk aturan SSH port 22 Anda.

-

(Opsional) Untuk FIPSDiaktifkan, pilih kotak centang FIPSEnabled endpoint untuk memastikan titik akhir sesuai dengan Standar Pemrosesan Informasi Federal (). FIPS

catatan

FIPSEndpoint yang diaktifkan hanya tersedia di Wilayah Amerika AWS Utara. Untuk Wilayah yang tersedia, lihat AWS Transfer Family titik akhir dan kuota di. Referensi Umum AWS Untuk informasi selengkapnyaFIPS, lihat Federal Information Processing Standard (FIPS) 140-2

. -

Pilih Berikutnya.

-

-

Di Konfigurasikan detail tambahan, lakukan hal berikut:

-

Untuk CloudWatch logging, pilih salah satu dari berikut ini untuk mengaktifkan CloudWatch pencatatan Amazon dari aktivitas pengguna Anda:

-

Buat peran baru untuk memungkinkan Transfer Family membuat IAM peran secara otomatis, selama Anda memiliki izin yang tepat untuk membuat peran baru. IAMPeran yang diciptakan disebut

AWSTransferLoggingAccess. -

Pilih peran yang ada untuk memilih IAM peran yang ada dari akun Anda. Di bawah Peran logging, pilih peran. IAMPeran ini harus menyertakan kebijakan kepercayaan dengan Layanan yang disetel ke

transfer.amazonaws.com.rproxy.goskope.com.Untuk informasi selengkapnya tentang CloudWatch pencatatan, lihatKonfigurasikan peran CloudWatch logging.

catatan

-

Anda tidak dapat melihat aktivitas pengguna akhir CloudWatch jika Anda tidak menentukan peran logging.

-

Jika Anda tidak ingin menyiapkan peran CloudWatch logging, pilih Pilih peran yang ada, tetapi jangan pilih peran logging.

-

-

Untuk opsi algoritma kriptografi, pilih kebijakan keamanan yang berisi algoritma kriptografi yang diaktifkan untuk digunakan oleh server Anda.

catatan

Secara default, kebijakan

TransferSecurityPolicy-2020-06keamanan dilampirkan ke server Anda kecuali Anda memilih yang berbeda.Untuk informasi selengkapnya tentang kebijakan keamanan, lihatKebijakan keamanan untuk AWS Transfer Family.

-

(Opsional) Untuk Server Host Key RSAED25519, masukkan,, atau kunci ECDSA pribadi yang akan digunakan untuk mengidentifikasi server Anda ketika klien terhubung dengannyaSFTP.

catatan

Bagian ini hanya untuk memigrasi pengguna dari server SFTP berkemampuan -yang ada.

-

(Opsional) Untuk Tag, untuk Kunci dan Nilai, masukkan satu atau beberapa tag sebagai pasangan nilai kunci, lalu pilih Tambahkan tag.

-

Pilih Berikutnya.

-

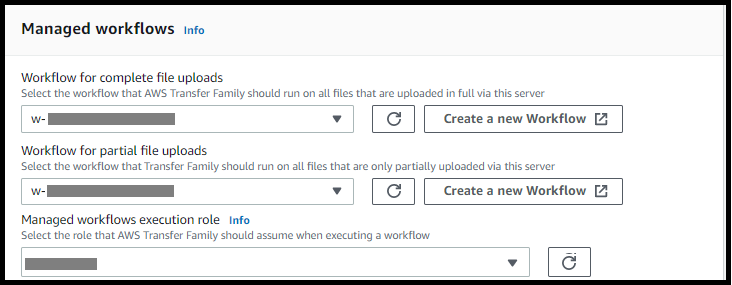

(Opsional) Untuk alur kerja Terkelola, pilih alur kerja IDs (dan peran terkait) yang harus diasumsikan oleh Transfer Family saat menjalankan alur kerja. Anda dapat memilih satu alur kerja untuk dieksekusi setelah unggahan lengkap, dan satu lagi untuk mengeksekusi pada unggahan sebagian. Untuk mempelajari lebih lanjut tentang memproses file Anda menggunakan alur kerja terkelola, lihatAWS Transfer Family alur kerja terkelola.

-

-

Di Tinjau dan buat, tinjau pilihan Anda. Jika Anda:

-

Ingin mengedit salah satu dari mereka, pilih Edit di sebelah langkah.

catatan

Anda perlu meninjau setiap langkah setelah langkah yang Anda pilih untuk diedit.

-

Tidak ada perubahan, pilih Buat server untuk membuat server Anda. Anda dibawa ke halaman Server, ditampilkan berikut, di mana server baru Anda terdaftar.

-

Anda dapat memilih ID server untuk melihat pengaturan rinci dari server yang baru saja Anda buat. Setelah kolom IPv4Alamat publik diisi, alamat IP Elastis yang Anda berikan berhasil dikaitkan dengan titik akhir server Anda.

catatan

Ketika server Anda di online, hanya subnet yang dapat dimodifikasi dan hanya melalui. VPC UpdateServerAPI Anda harus menghentikan server untuk menambah atau mengubah alamat IP Elastis titik akhir server.

Ubah tipe endpoint untuk server Anda

Jika Anda memiliki server yang sudah ada yang dapat diakses melalui internet (yaitu, memiliki tipe titik akhir publik), Anda dapat mengubah titik akhir ke titik akhir. VPC

catatan

Jika Anda memiliki server yang ada di VPC display asVPC_ENDPOINT, kami sarankan Anda memodifikasinya ke tipe VPC endpoint baru. Dengan tipe endpoint baru ini, Anda tidak perlu lagi menggunakan Network Load Balancer NLB () untuk mengaitkan alamat IP Elastic dengan endpoint server Anda. Selain itu, Anda dapat menggunakan grup VPC keamanan untuk membatasi akses ke titik akhir server Anda. Namun, Anda dapat terus menggunakan tipe VPC_ENDPOINT endpoint sesuai kebutuhan.

Prosedur berikut mengasumsikan bahwa Anda memiliki server yang menggunakan tipe endpoint publik saat ini atau tipe yang lebih lamaVPC_ENDPOINT.

Untuk mengubah tipe endpoint untuk server Anda

-

Buka AWS Transfer Family konsol di https://console.aws.amazon.com/transfer/

. -

Di panel navigasi, pilih Server.

-

Pilih kotak centang server yang ingin Anda ubah tipe endpoint.

penting

Anda harus menghentikan server sebelum Anda dapat mengubah titik akhirnya.

-

Untuk Tindakan, pilih Berhenti.

-

Di kotak dialog konfirmasi yang muncul, pilih Berhenti untuk mengonfirmasi bahwa Anda ingin menghentikan server.

catatan

Sebelum melanjutkan ke langkah berikutnya, di detail Endpoint, tunggu Status server berubah menjadi Offline; ini bisa memakan waktu beberapa menit. Anda mungkin harus memilih Refresh di halaman Server untuk melihat perubahan status.

Anda tidak akan dapat melakukan pengeditan apa pun sampai server Offline.

-

Di detail Endpoint, pilih Edit.

-

Dalam konfigurasi Edit titik akhir, lakukan hal berikut:

-

Untuk jenis Edit titik akhir, pilih yang VPCdihosting.

-

Untuk Access, pilih salah satu dari berikut ini:

-

Internal untuk membuat titik akhir Anda hanya dapat diakses oleh klien menggunakan alamat IP pribadi titik akhir.

-

Menghadapi Internet untuk membuat titik akhir Anda dapat diakses oleh klien melalui internet publik.

catatan

Ketika Anda memilih Internet Facing, Anda dapat memilih alamat IP Elastis yang ada di setiap subnet atau subnet. Atau, Anda dapat pergi ke VPC konsol (https://console.aws.amazon.com/vpc/

) untuk mengalokasikan satu atau lebih alamat IP Elastis baru. Alamat ini dapat dimiliki oleh AWS atau oleh Anda. Anda tidak dapat mengaitkan alamat IP Elastis yang sudah digunakan dengan titik akhir Anda.

-

-

(Opsional untuk akses yang menghadap internet saja) Untuk nama host Kustom, pilih salah satu dari berikut ini:

-

Amazon Route 53 DNS alias — jika nama host yang ingin Anda gunakan terdaftar di Route 53. Anda kemudian dapat memasukkan nama host.

-

Lainnya DNS — jika nama host yang ingin Anda gunakan terdaftar dengan DNS penyedia lain. Anda kemudian dapat memasukkan nama host.

-

Tidak ada - untuk menggunakan titik akhir server dan tidak menggunakan nama host khusus. Nama host server mengambil formulir

serverId.server.transfer.regionId.amazonaws.com.rproxy.goskope.comUntuk mempelajari lebih lanjut tentang bekerja dengan nama host kustom, lihatBekerja dengan nama host khusus.

-

-

Untuk VPC, pilih VPC ID yang ada, atau pilih Buat VPC untuk membuat yang baruVPC.

-

Di bagian Availability Zones, pilih hingga tiga Availability Zones dan subnet terkait. Jika Internet Facing dipilih, pilih juga alamat IP Elastis untuk setiap subnet.

catatan

Jika Anda menginginkan maksimum tiga Availability Zone, tetapi tidak cukup tersedia, buat di VPC console (https://console.aws.amazon.com/vpc/

). Jika Anda memodifikasi subnet atau alamat IP Elastis, server membutuhkan beberapa menit untuk memperbarui. Anda tidak dapat menyimpan perubahan Anda sampai pembaruan server selesai.

-

Pilih Simpan.

-

-

Untuk Tindakan, pilih Mulai dan tunggu status server berubah menjadi Online; ini bisa memakan waktu beberapa menit.

catatan

Jika Anda mengubah tipe titik akhir publik menjadi tipe VPC endpoint, perhatikan bahwa tipe Endpoint untuk server Anda telah berubah menjadi. VPC

Grup keamanan default dilampirkan ke titik akhir. Untuk mengubah atau menambahkan grup keamanan tambahan, lihat Membuat Grup Keamanan.

Menghentikan penggunaan _ VPC ENDPOINT

AWS Transfer Family menghentikan kemampuan untuk membuat server dengan EndpointType=VPC_ENDPOINT untuk AWS akun baru. Per 19 Mei 2021, AWS akun yang tidak memiliki AWS Transfer Family server dengan tipe titik akhir tidak VPC_ENDPOINT akan dapat membuat server baru. EndpointType=VPC_ENDPOINT Jika Anda sudah memiliki server yang menggunakan tipe VPC_ENDPOINT endpoint, kami sarankan Anda mulai menggunakan EndpointType=VPC sesegera mungkin. Untuk detailnya, lihat Memperbarui jenis titik akhir AWS Transfer Family server Anda dari VPC _ ENDPOINT ke VPC

Kami meluncurkan tipe VPC endpoint baru di awal tahun 2020. Untuk informasi selengkapnya, lihat AWS Transfer Family untuk SFTP mendukung Grup VPC Keamanan dan alamat IP Elastis

Tipe endpoint ini secara fungsional setara dengan tipe endpoint sebelumnya (). VPC_ENDPOINT Anda dapat melampirkan alamat IP Elastis langsung ke titik akhir untuk membuatnya menghadap internet dan menggunakan grup keamanan untuk penyaringan IP sumber. Untuk informasi selengkapnya, lihat daftar Use IP allow untuk mengamankan posting blog AWS Transfer Family untuk SFTP server Anda

Anda juga dapat meng-host titik akhir ini di VPC lingkungan bersama. Untuk informasi selengkapnya, lihat AWS Transfer Family sekarang mendukung VPC lingkungan layanan bersama

Selain ituSFTP, Anda dapat menggunakan VPC EndpointType untuk mengaktifkan FTPS danFTP. Kami tidak berencana untuk menambahkan fitur ini FTPS dan/atau FTP dukungan keEndpointType=VPC_ENDPOINT. Kami juga telah menghapus jenis titik akhir ini sebagai opsi dari AWS Transfer Family konsol.

Anda dapat mengubah jenis endpoint untuk server Anda menggunakan konsol Transfer Family,, AWS CLI, APISDKs, atau AWS CloudFormation. Untuk mengubah jenis endpoint server Anda, lihatMemperbarui tipe endpoint AWS Transfer Family server dari VPC _ ENDPOINT ke VPC.

Jika Anda memiliki pertanyaan, hubungi AWS Support atau tim AWS akun Anda.

catatan

Kami tidak berencana untuk menambahkan fitur ini dan FTPS atau FTP dukungan ke EndpointType = VPC _ENDPOINT. Kami tidak lagi menawarkannya sebagai opsi di AWS Transfer Family Konsol.

Jika Anda memiliki pertanyaan tambahan, Anda dapat menghubungi kami melalui AWS Support atau tim akun Anda.