Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Modelli di accesso per accedere a una ElastiCache cache in Amazon VPC

Amazon ElastiCache supporta i seguenti scenari per l'accesso a una cache in AmazonVPC:

Indice

Accedere a una ElastiCache cache quando essa e l'EC2istanza Amazon si trovano nella stessa Amazon VPC

Il caso d'uso più comune è quando un'applicazione distribuita su un'EC2istanza deve connettersi a una cache della stessaVPC.

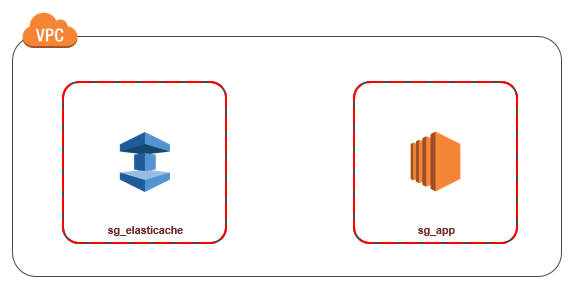

Il diagramma seguente illustra questo scenario.

Il modo più semplice per gestire l'accesso tra EC2 istanze e cache all'interno di una stessa istanza VPC consiste nel fare quanto segue:

-

Crea un gruppo VPC di sicurezza per la tua cache. Questo gruppo di sicurezza può essere usato per limitare l'accesso alla cache. Ad esempio, puoi creare una regola personalizzata per questo gruppo di sicurezza che consenta l'TCPaccesso utilizzando la porta assegnata alla cache al momento della creazione e un indirizzo IP che utilizzerai per accedere alla cache.

La porta predefinita per le cache Memcached è

11211.La porta predefinita per le OSS cache Valkey e Redis è.

6379 -

Crea un gruppo VPC di sicurezza per le tue EC2 istanze (server web e applicazioni). Questo gruppo di sicurezza può, se necessario, consentire l'accesso all'EC2istanza da Internet tramite la tabella VPC di routing dell'istanza. Ad esempio, è possibile impostare regole su questo gruppo di sicurezza per consentire TCP l'accesso all'EC2istanza tramite la porta 22.

-

Crea regole personalizzate nel gruppo di sicurezza per la tua cache che consentano le connessioni dal gruppo di sicurezza che hai creato per le tue EC2 istanze. In tal modo qualsiasi membro del gruppo di sicurezza può accedere alle cache.

Nota

Se si prevede di utilizzare Local Zones, assicurati di averlo abilitato. Quando crei un gruppo di sottoreti in quella zona locale, il tuo VPC viene esteso a quella zona locale e tratterai la sottorete come qualsiasi sottorete in qualsiasi altra zona di disponibilità. VPC Tutti i gateway e le tabelle di routing pertinenti verranno regolati automaticamente.

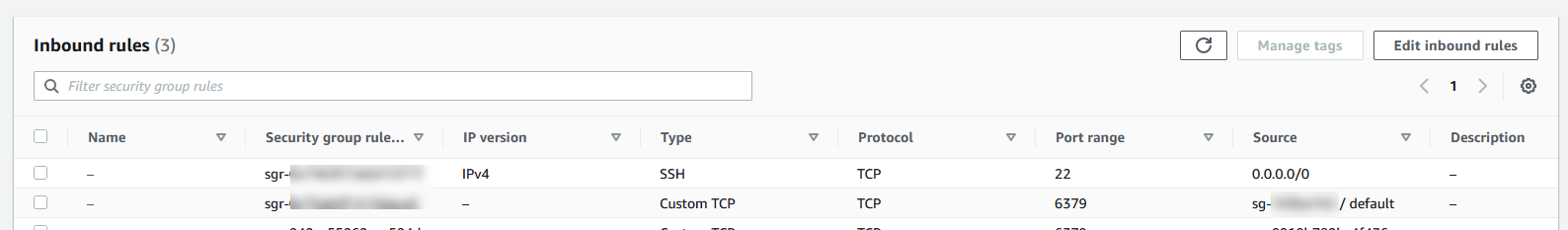

Per creare una regola in un gruppo di VPC sicurezza che consenta le connessioni da un altro gruppo di sicurezza

-

Accedi alla Console di AWS gestione e apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc.

-

Fai clic su Security Groups (Gruppi di sicurezza) nel pannello di navigazione.

-

Scegli o crea un gruppo di sicurezza da utilizzare per la cache. In Regole in entrata, scegliere Modifica regole in entrata e quindi Aggiungi regola. Tale gruppo di sicurezza consentirà di accedere ai membri di un altro gruppo di sicurezza.

-

Da Tipo scegli Regola personalizzata TCP.

-

Per Intervallo di porte specifica la porta utilizzata alla creazione della cache.

La porta predefinita per le cache Memcached è

11211.La porta predefinita per le OSS cache e i gruppi di replica Valkey e Redis è.

6379 -

Nella casella Source (fonte) iniziare a digitare l'ID del gruppo di sicurezza. Dall'elenco seleziona il gruppo di sicurezza che utilizzerai per le tue EC2 istanze Amazon.

-

-

Scegliere Save (Salva) al termine.

Accedere a una ElastiCache cache quando essa e l'EC2istanza Amazon si trovano in un Amazon diverso VPCs

Quando la cache si trova in un'EC2istanza diversa VPC da quella che stai utilizzando per accedervi, ci sono diversi modi per accedere alla cache. Se la cache e l'EC2istanza si trovano in VPCs aree diverse ma nella stessa regione, puoi utilizzare il VPC peering. Se la cache e l'EC2istanza si trovano in regioni diverse, puoi creare VPN connettività tra le regioni.

Accesso a una ElastiCache cache quando essa e l'EC2istanza Amazon si trovano in Amazon diverse VPCs nella stessa regione

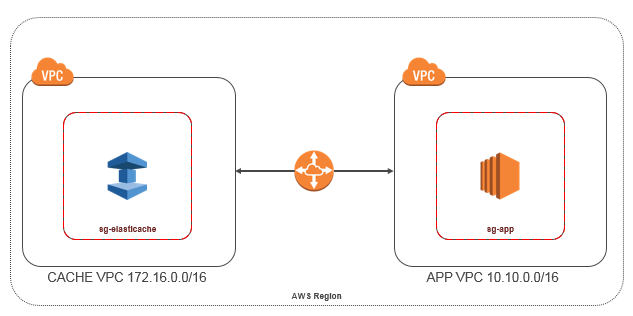

Il diagramma seguente illustra l'accesso a una cache da parte di un'EC2istanza Amazon in un'altra Amazon VPC nella stessa regione utilizzando una connessione VPC peering Amazon.

Cache a cui accede un'EC2istanza Amazon in un'altra Amazon VPC all'interno della stessa regione - VPC Peering Connection

Una connessione VPC peering è una connessione di rete tra due VPCs che consente di instradare il traffico tra di esse utilizzando indirizzi IP privati. Le istanze di entrambe VPC possono comunicare tra loro come se si trovassero all'interno della stessa rete. Puoi creare una connessione VPC peering tra il tuo Amazon VPCs o con un Amazon VPC in un altro AWS account all'interno di una singola regione. Per ulteriori informazioni sul VPC peering di Amazon, consulta la VPCdocumentazione.

Nota

DNSla risoluzione dei nomi potrebbe non riuscire per il peeredVPCs, a seconda delle configurazioni applicate a. ElastiCache VPC Per risolvere questo problema, entrambi VPCs devono essere abilitati per i DNS nomi host e la risoluzione. DNS Per ulteriori informazioni, consulta Abilitare la DNS risoluzione per una connessione VPC peering.

Per accedere a una cache in un altro Amazon VPC tramite peering

-

Assicurati che i due VPCs non abbiano un intervallo IP sovrapposto o non sarai in grado di peerizzarli.

-

Dai un'occhiata ai due. VPCs Per ulteriori informazioni, consulta Creazione e accettazione di una connessione Amazon VPC Peering.

-

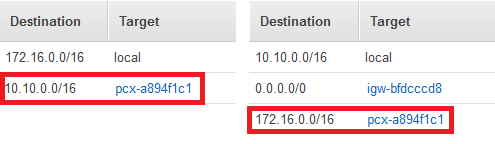

Aggiornare la tabella di routing. Per ulteriori informazioni, consulta Aggiornamento delle tabelle di routing per una connessione VPC peering

Di seguito è mostrato l'aspetto delle tabelle di routing relative all'esempio nel diagramma precedente. pcx-a894f1c1 è la connessione peering.

VPCTabella di routing

-

Modifica il gruppo di sicurezza della ElastiCache cache per consentire la connessione in entrata dal gruppo di sicurezza dell'applicazione nel peer. VPC Per ulteriori informazioni, consulta Reference Peer VPC Security Groups.

L'accesso a una cache con una connessione peering implica ulteriori costi di trasferimento dei dati.

Uso del Transit Gateway

Un gateway di transito consente di collegarsi VPCs e di effettuare VPN connessioni nella stessa AWS regione e di instradare il traffico tra di esse. Un gateway di transito funziona su più AWS account ed è possibile utilizzare AWS Resource Access Manager per condividere il gateway di transito con altri account. Dopo aver condiviso un gateway di transito con un altro AWS account, il proprietario dell'account può collegarlo VPCs al gateway di transito. Un utente di uno qualsiasi degli account può eliminare il collegamento in qualsiasi momento.

È possibile abilitare il multicast su un gateway di transito e quindi creare un dominio multicast del gateway di transito che consenta l'invio del traffico multicast dalla sorgente multicast ai membri del gruppo multicast tramite VPC allegati associati al dominio.

È inoltre possibile creare un allegato di connessione peering tra gateway di transito in diverse regioni. AWS In questo modo è possibile instradare il traffico tra gli allegati dei gateway di transito in diverse regioni.

Per ulteriori informazioni, consulta Gateway di transito.

Accedere a una ElastiCache cache quando essa e l'EC2istanza Amazon si trovano in Amazon diverse VPCs in regioni diverse

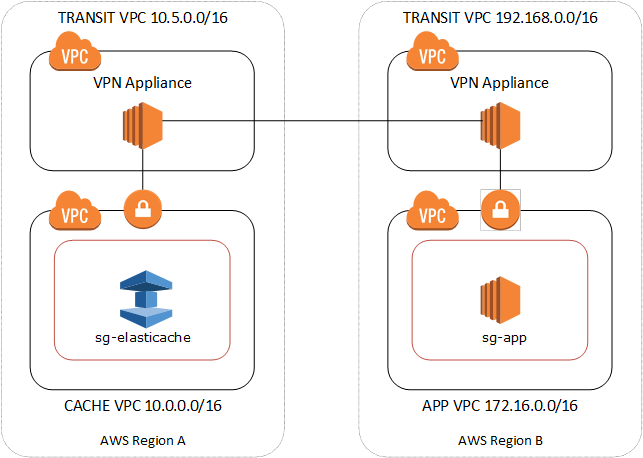

Usare Transit VPC

Un'alternativa all'utilizzo del VPC peering, un'altra strategia comune per connettere più reti remote VPCs e geograficamente disperse consiste nella creazione di un transito VPC che funga da centro di transito di rete globale. Un transito VPC semplifica la gestione della rete e riduce al minimo il numero di connessioni necessarie per connettere reti multiple e remote. VPCs Questo tipo di progettazione può consentirti di risparmiare tempo, limitare il lavoro necessario e ridurre i costi, in quanto è praticamente implementato senza la spesa in genere necessaria per stabilire una presenza fisica in un hub di transito di co-location o per distribuire un'apparecchiatura di rete fisica.

Connessione tra diverse VPCs regioni

Una volta creato Transit AmazonVPC, un'applicazione distribuita in un «spoke» VPC in una regione può connettersi a una ElastiCache cache in un «spoke» VPC all'interno di un'altra regione.

Per accedere a una cache in un'altra regione VPC all'interno di un'altra regione AWS

-

Implementa una VPC soluzione di transito. Per ulteriori informazioni, consulta AWS Transit Gateway

. -

Aggiorna le tabelle VPC di routing nell'app e nella cache VPCs per indirizzare il traffico attraverso VGW (Virtual Private Gateway) e l'VPNappliance. In caso di Dynamic Routing with Border Gateway Protocol (BGP), i percorsi potrebbero essere propagati automaticamente.

-

Modifica il gruppo di sicurezza della ElastiCache cache per consentire la connessione in entrata dall'intervallo IP delle istanze dell'applicazione. In questo scenario, non è possibile fare riferimento al gruppo di sicurezza del server di applicazioni.

L'accesso a una cache tra regioni introduce latenze di rete e ulteriori costi di trasferimento dei dati tra regioni.

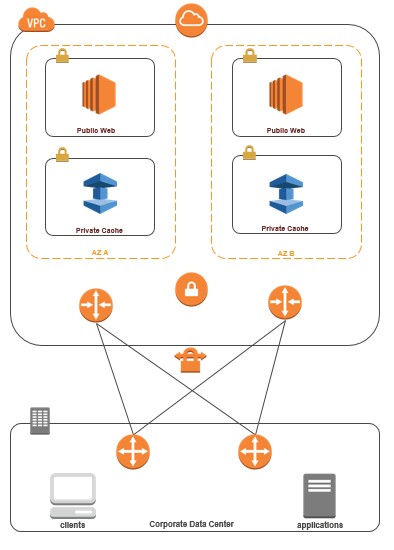

Accesso a una ElastiCache cache da un'applicazione in esecuzione nel data center di un cliente

Un altro scenario possibile è un'architettura ibrida in cui i client o le applicazioni del data center del cliente potrebbero dover accedere a una ElastiCache cache nelVPC. Questo scenario è supportato anche a condizione che vi sia connettività tra i clienti VPC e il data center tramite VPN o Direct Connect.

Accesso a una ElastiCache cache da un'applicazione in esecuzione nel data center di un cliente utilizzando VPN la connettività

Il diagramma seguente illustra l'accesso a una ElastiCache cache da un'applicazione in esecuzione nella rete aziendale tramite VPN connessioni.

Connessione ElastiCache dal data center tramite un VPN

Per accedere a una cache in VPC un'applicazione locale tramite connessione VPN

-

Stabilisci la VPN connettività aggiungendo un gateway privato virtuale hardware al tuo. VPC Per ulteriori informazioni, consulta Aggiungere un gateway privato virtuale hardware al tuo VPC.

-

Aggiorna la tabella VPC di routing per la sottorete in cui è distribuita la ElastiCache cache per consentire il traffico proveniente dal server delle applicazioni locale. In caso di routing dinamico, le BGP tue rotte potrebbero essere propagate automaticamente.

-

Modifica il gruppo di sicurezza della ElastiCache cache per consentire la connessione in entrata dai server delle applicazioni locali.

L'accesso a una cache tramite una VPN connessione introdurrà latenze di rete e costi aggiuntivi per il trasferimento dei dati.

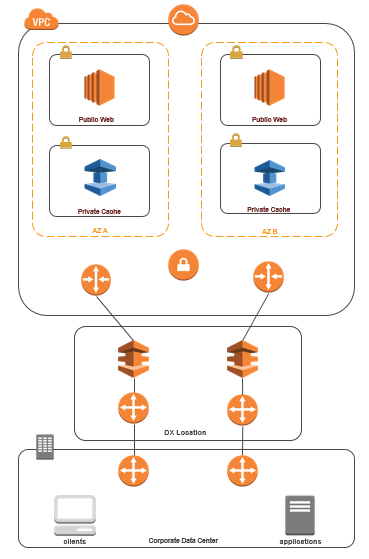

Accesso a una ElastiCache cache da un'applicazione in esecuzione nel data center di un cliente tramite Direct Connect

Il diagramma seguente illustra l'accesso a una ElastiCache cache da un'applicazione in esecuzione sulla rete aziendale tramite Direct Connect.

Connessione ElastiCache dal data center tramite Direct Connect

Per accedere a una ElastiCache cache da un'applicazione in esecuzione nella rete utilizzando Direct Connect

-

Stabilire una connessione Direct Connect. Per ulteriori informazioni, consulta Guida introduttiva a AWS Direct Connect.

-

Modifica il gruppo di sicurezza della ElastiCache cache per consentire la connessione in entrata dai server delle applicazioni locali.

L'accesso a una cache con una connessione DX può introdurre latenze di rete e ulteriori costi di trasferimento dei dati.