Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tutorial: Creazione di un Amazon VPC da utilizzare con un'istanza database (solo IPv4)

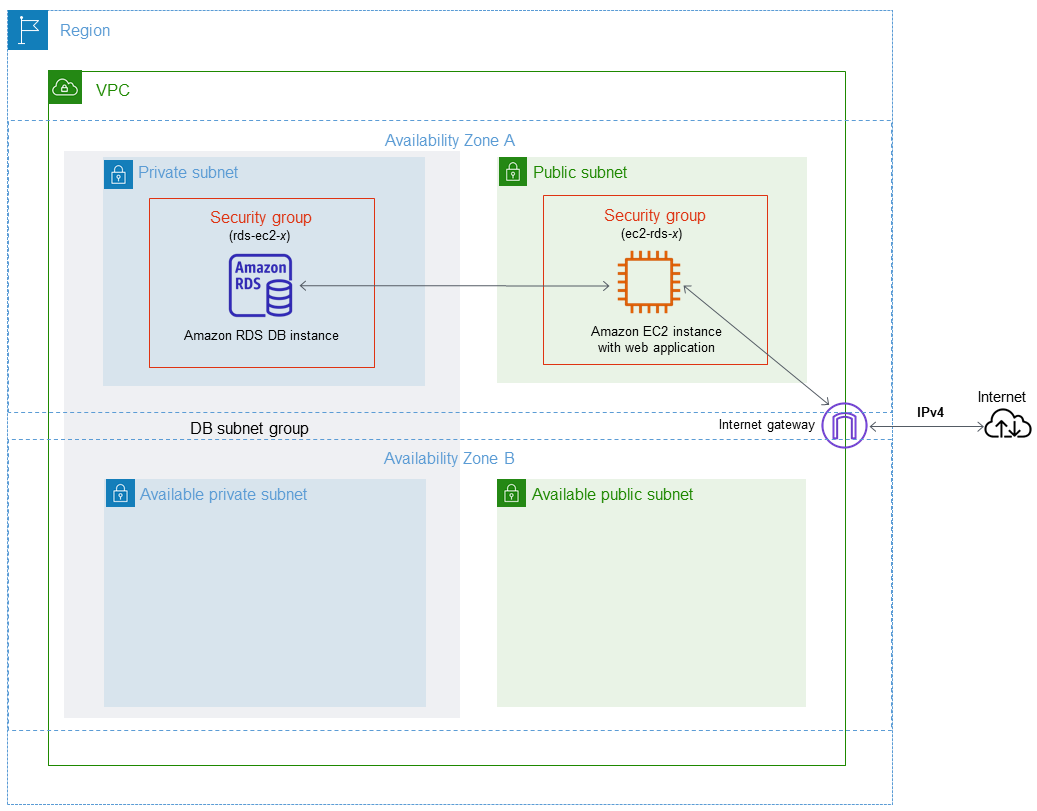

Uno scenario comune include un'istanza database in un cloud privato virtuale (VPC) basato sul servizio Amazon VPC. Questo VPC condivide i dati con un server Web in esecuzione nello stesso VPC. In questo tutorial eseguirai la creazione del VPC in questo scenario.

Il seguente diagramma mostra questo scenario. Per informazioni su altri scenari, consulta Scenari per accedere a un'istanza database in un VPC.

L'istanza database deve essere disponibile solo per il server Web e non per la rete Internet pubblica. Pertanto, occorre creare un VPC con sottoreti pubbliche e private. Il server Web è ospitato nella sottorete pubblica, in modo da poter raggiungere l'Internet pubblico. L'istanza database è ospitata in una sottorete privata. Il server Web può connettersi all'istanza database perché è ospitato nello stesso VPC. Tuttavia, l'istanza database non è disponibile per la rete Internet pubblica e ciò garantisce una maggiore sicurezza.

Questo tutorial configura una sottorete pubblica e privata aggiuntiva in una zona di disponibilità separata. Queste sottoreti non vengono utilizzate dal tutorial. Un gruppo di sottoreti DB RDS richiede una sottorete in almeno due zone di disponibilità. La sottorete aggiuntiva semplifica il passaggio a un'implementazione Multi-AZ di un'istanza DB in futuro.

In questa esercitazione viene descritta la configurazione di un VPC per istanze DB Amazon RDS. Per un'esercitazione che illustra come creare un server Web per questo scenario VPC, consulta Tutorial: creazione di un server Web e un’istanza database Amazon RDS. Per ulteriori informazioni su Amazon VPC, consulta Guida alle operazioni di base di Amazon VPC e Guida per l'utente di Amazon VPC.

Suggerimento

Quando crei un'istanza database, puoi configurare automaticamente la connettività di rete tra un'istanza Amazon EC2 e un'istanza database. La configurazione di rete è simile a quella descritta in questo tutorial. Per ulteriori informazioni, consulta Configurazione della connettività di rete automatica con un'istanza EC2.

Creazione di un VPC con sottoreti pubbliche e private

Utilizza la procedura seguente per creare un VPC con sottoreti pubbliche e private.

Per creare un VPC e sottoreti

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nell'angolo superiore destro della AWS Management Console scegliere la regione in cui creare il VPC. In questo esempio viene utilizzata la regione Stati Uniti occidentali (Oregon).

-

Nell'angolo in alto a sinistra, scegli VPC Dashboard (Pannello di controllo VPC). Per iniziare a creare un VPC, scegli Create VPC (Crea VPC).

-

In Resources to create (Risorse da creare) nell'area VPC settings (Impostazioni VPC), scegli VPC and more (VPC e altro).

-

In VPC settings (Impostazioni VPC) restanti, imposta i seguenti valori:

-

Name tag auto-generation (Generazione automatica del tag del nome):

tutorial -

IPv4 CIDR block (Blocco CIDR IPv4):

10.0.0.0/16 -

IPv6 CIDR block (Blocco IPv6 CIDR): No IPv6 CIDR Block (Nessun blocco IPv6 CIDR)

-

Tenancy (Locazione): Default

-

Number of Availability Zones (AZs) (Numero di zone di disponibilità): 2

-

Customize AZs (Personalizza le zone di disponibilità): mantieni i valori predefiniti.

-

Number of public subnet (Numero di sottoreti pubbliche): 2

-

Number of private subnets (Numero di sottoreti private): 2

-

Customize subnets CIDR blocks (Personalizza blocchi CIDR delle sottoreti): mantieni i valori predefiniti.

-

NAT gateways ($) (Gateway NAT): nessuna

-

VPC endpoints (Endpoint VPC): nessuno

-

DNS options (Opzioni DNS): mantieni i valori predefiniti.

Nota

Amazon RDS richiede almeno due sottoreti in due zone di disponibilità diverse per supportare le implementazioni Multi-AZ di un'istanza DB. In questo tutorial viene creata crea un'implementazione Single-AZ, ma il requisito semplifica la conversione in un'implementazione Multi-AZ di un'istanza DB in futuro.

-

-

Seleziona Create VPC (Crea VPC).

Creazione di un gruppo di sicurezza VPC per un server Web pubblico

È possibile a questo punto aggiungere un gruppo di sicurezza per l'accesso pubblico. Per connetterti alle istanze EC2 nel VPC, aggiungi regole in entrata al gruppo di sicurezza VPC. Queste consentono al traffico di connettersi da Internet.

Per creare un gruppo di sicurezza VPC

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegliere VPC Dashboard (Pannello di controllo VPC), Security Groups (Gruppi di sicurezza) e quindi Create security group (Crea gruppo di sicurezza).

-

Nella pagina Create security group (Crea gruppo di sicurezza) impostare questi valori:

-

Security group name: (Nome del gruppo di sicurezza:

tutorial-securitygroup -

Descrizione:

Tutorial Security Group -

VPC: scegliere il VPC creato in precedenza, ad esempio vpc-

identifier(tutorial-vpc)

-

-

Aggiungere regole in entrata al gruppo di sicurezza

-

Determina l'indirizzo IP da utilizzare per connettersi alle istanze EC2 nel VPC utilizzando Secure Shell (SSH). Per determinare l'indirizzo IP pubblico, in una finestra o una scheda del browser diversa, è possibile utilizzare il servizio all'indirizzo https://checkip.amazonaws.com

. Un esempio di indirizzo IP è 203.0.113.25/32.In molti casi, è possibile eseguire la connessione tramite un fornitore di servizi Internet (ISP) o con la protezione di un firewall senza un indirizzo IP statico. In tal caso, trova l'intervallo di indirizzi IP utilizzati dai computer client.

avvertimento

Se utilizzi

0.0.0.0/0per l'accesso SSH, consenti a tutti gli indirizzi IP di accedere alle istanze pubbliche utilizzando SSH. Questo approccio è accettabile per un breve periodo di tempo in un ambiente di test, ma non è sicuro per gli ambienti di produzione. In produzione, autorizza solo un determinato indirizzo IP o un intervallo di indirizzi per accedere alle istanze utilizzando SSH. -

Nella sezione Regole in entrata, scegliere Aggiungi regola.

-

Imposta i seguenti valori per la nuova regola in entrata per consentire l'accesso SSH all'istanza Amazon EC2. In tal caso, è possibile eseguire la connessione all'istanza Amazon EC2 per installare il server Web e altre utility. Puoi connetterti all'istanza EC2 anche per caricare contenuto per il server Web.

-

Tipo:

SSH -

Origine: indirizzo IP o intervallo ottenuto nella fase 1, ad esempio

203.0.113.25/32.

-

-

Scegli Aggiungi regola.

-

Imposta i seguenti valori per la nuova regola in entrata per consentire l'accesso HTTP al server Web:

-

Tipo:

HTTP -

Origine:

0.0.0.0/0

-

-

-

Per creare il gruppo di sicurezza, scegli Create security group (Crea gruppo di sicurezza).

Prendi nota dell'ID del gruppo di sicurezza perché sarà necessario in seguito in questo tutorial.

Creazione di un gruppo di sicurezza VPC per un'istanza database privata

Per mantenere l'istanza database privata, crea un secondo gruppo di sicurezza per l'accesso privato. Per connetterti alle istanze database private nel VPC, aggiungi regole in entrata al gruppo di sicurezza VPC per consentire il traffico solo dal server web.

Per creare un gruppo di sicurezza VPC

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegliere VPC Dashboard (Pannello di controllo VPC), Security Groups (Gruppi di sicurezza) e quindi Create security group (Crea gruppo di sicurezza).

-

Nella pagina Create security group (Crea gruppo di sicurezza) impostare questi valori:

-

Security group name: (Nome del gruppo di sicurezza:

tutorial-db-securitygroup -

Descrizione:

Tutorial DB Instance Security Group -

VPC: scegliere il VPC creato in precedenza, ad esempio vpc-

identifier(tutorial-vpc)

-

-

Aggiungere regole in entrata al gruppo di sicurezza

-

Nella sezione Regole in entrata, scegliere Aggiungi regola.

-

Imposta i valori seguenti per la nuova regola in entrata per consentire il traffico MySQL sulla porta 3306 dall'istanza Amazon EC2. In tal caso, puoi connetterti dal server Web all'istanza database ed eseguire l'archiviazione e il recupero dei dati dall'applicazione Web nel database.

-

Tipo:

MySQL/Aurora -

Source (Origine): l'identificatore del gruppo di sicurezza tutorial-securitygroup creato in precedenza in questo tutorial, ad esempio sg-9edd5cfb.

-

-

-

Per creare il gruppo di sicurezza, scegli Create security group (Crea gruppo di sicurezza).

Per creare un gruppo di sottoreti del database

Un gruppo di sottoreti DB è una raccolta di sottoreti creata in un VPC e che è possibile indicare per le istanze database. Un gruppo di sottoreti DB consente di specificare un determinato VPC quando si creano istanze database.

Creare un gruppo di sottoreti database

-

Identifica le sottoreti private per il database nel VPC.

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli VPC Dashboard (Pannello di controllo VPC), quindi seleziona Subnets (Sottoreti).

-

Prendi nota degli ID sottorete delle sottoreti denominati tutorial-subnet-private1-us-west-2a e tutorial-subnet-private2-us-west-2b.

Gli ID sottorete sono necessari quando si crea il gruppo di sottoreti DB.

-

Apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. Assicurarsi di connettersi alla console Amazon RDS e non alla console Amazon VPC.

-

Nel pannello di navigazione selezionare Subnet groups (Gruppi di sottoreti).

-

Scegli Create DB Subnet Group (Crea gruppo di sottoreti del database).

-

Nella pagina Create DB subnet group (Crea gruppo di sottoreti del database) impostare questi valori in Subnet group details (Dettagli gruppi di sottoreti):

-

Nome:

tutorial-db-subnet-group -

Descrizione:

Tutorial DB Subnet Group -

VPC: tutorial-vpc (vpc-

identifier)

-

-

Nella sezione Aggiungi sottoreti, scegliere Zone di disponibilità e Sottoreti.

Per questo tutorial, scegli us-west-2a e us-west-2b per l'opzione Availability Zones (Zone di disponibilità). In Subnets (Sottoreti), scegli le sottoreti private identificate nella fase precedente.

-

Scegli Create (Crea).

Il nuovo gruppo di sottoreti database viene visualizzato nell'elenco dei gruppi di sottoreti database sulla console RDS. Puoi scegliere il gruppo di sottoreti DB per visualizzare i dettagli nel riquadro dei dettagli nella parte inferiore della finestra. Questi dettagli includono tutte le sottoreti associate al gruppo.

Nota

Se questo VPC è stato creato per il completamento di Tutorial: creazione di un server Web e un’istanza database Amazon RDS, creare l'istanza database seguendo le istruzioni riportate in Creazione di un'istanza database Amazon RDS .

Eliminazione del VPC

Dopo aver creato il VPC e altre risorse per questo tutorial, è possibile eliminarle se non sono più necessarie.

Nota

Se hai aggiunto risorse nel VPC creato per questo tutorial, potrebbe essere necessario eliminarle prima di poter eliminare il VPC. Ad esempio, queste risorse potrebbero includere istanze Amazon EC2 o istanze database Amazon RDS. Per ulteriori informazioni, consulta Eliminazione del VPC nella Guida per l'utente di Amazon VPC.

Per eliminare un VPC e le risorse correlate

-

Eliminare il gruppo di sottoreti di database.

-

Apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Nel pannello di navigazione selezionare Subnet groups (Gruppi di sottoreti).

-

Selezionare il gruppo di sottoreti di database che si desidera eliminare, ad esempio tutorial-db-subnet-group.

-

Scegliere Delete (Elimina) e quindi scegliere Delete (Elimina) nella finestra di conferma.

-

-

Nota l'ID VPC.

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

ScegliereVPC Dashboard (Pannello di controllo VPC) e quindi scegliere VPC.

-

Nell'elenco, identifica il VPC creato, ad esempio tutorial-vpc.

-

Prendi nota del valore ID VPC del VPC creato. L'ID VPC è richiesto nei passaggi successivi.

-

Eliminare i gruppi di sicurezza.

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegliere VPC Dashboard (Pannello di controllo VPC) e quindi scegliere Security Groups (Gruppi di sicurezza).

-

Seleziona il gruppo di sicurezza per l'istanza database di Amazon RDS, ad esempio tutorial-db-securitygroup.

-

In Actions (Operazioni), scegli Delete security groups (Elimina gruppi di sicurezza) e quindi scegli Delete (Elimina) nella pagina di conferma.

-

Sulla pagina Security Groups (Gruppi di sicurezza), selezionare il gruppo di sicurezza per l'istanza Amazon EC2, ad esempio tutorial-securitygroup.

-

In Actions (Operazioni), scegli Delete security groups (Elimina gruppi di sicurezza) e quindi scegli Delete (Elimina) nella pagina di conferma.

-

Eliminare il VPC.

Aprire la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

ScegliereVPC Dashboard (Pannello di controllo VPC) e quindi scegliere VPC.

-

Selezionare il VPC che si desidera eliminare, ad esempio tutorial-vpc.

-

In Operazioni, scegli Elimina VPC.

Nella pagina di conferma vengono visualizzate altre risorse associate al VPC che verranno eliminate, incluse le subnet associate.

-

Nella pagina di conferma, immetti

deletee scegliere Delete (Elimina).