Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tutorial: rilevamento e oscuramento dei dati PII con S3 Object Lambda e Amazon Comprehend

Quando utilizzi Amazon S3 per set di dati condivisi per l'accesso di più applicazioni e utenti, è importante limitare le informazioni privilegiate, ad esempio le informazioni personali di identificazione (PII), solo alle entità autorizzate. Ad esempio, quando un'applicazione di marketing utilizza alcuni dati contenenti PII, in primo luogo potrebbe essere necessario mascherare i dati PII per soddisfare i requisiti di privacy dei dati. Inoltre, quando un'applicazione di analisi dei dati utilizza un set di dati di inventario con ordine di produzione, in primo luogo potrebbe essere necessario oscurare le informazioni della carta di credito del cliente per evitare perdite di dati non intenzionali.

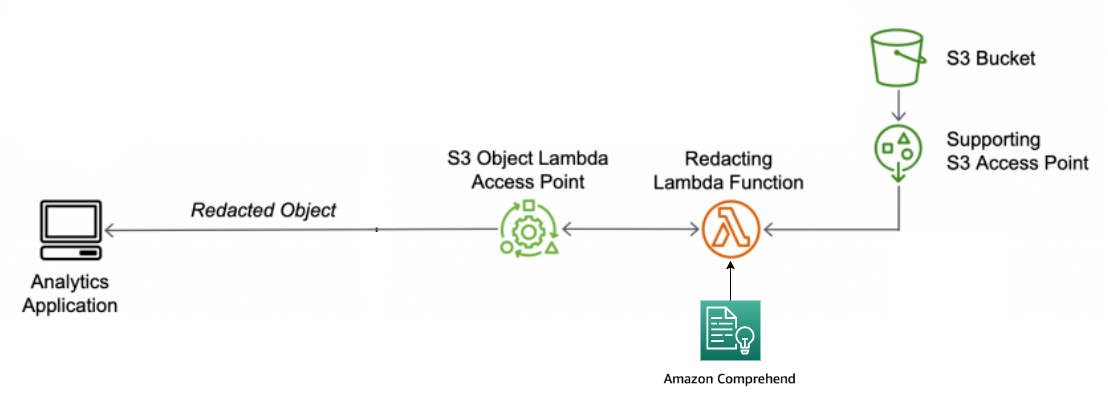

Con S3 Object Lambda

Nel processo, la funzione Lambda precostituita utilizza Amazon Comprehend,

Obiettivo

In questo tutorial, imparerai a utilizzare S3 Object Lambda con la funzione Lambda precostituita ComprehendPiiRedactionS3ObjectLambda. Questa funzione utilizza Amazon Comprehend per rilevare entità PII. Oscurare quindi queste entità sostituendole con asterischi. Oscurando le PII, si nascondono i dati sensibili, cosa che può contribuire alla sicurezza e alla conformità.

Imparerai anche a usare e configurare una AWS Lambda funzione predefinita per lavorare insieme AWS Serverless Application Repository

Argomenti

Prerequisiti: creazione di un utente IAM con autorizzazioni

Prima di iniziare questo tutorial, devi disporre di un AWS account a cui puoi accedere come AWS Identity and Access Management utente (utente IAM) con le autorizzazioni corrette.

Puoi creare un utente IAM per il tutorial. Per completare questo tutorial, l'utente IAM deve allegare le seguenti politiche IAM per accedere alle AWS risorse pertinenti ed eseguire azioni specifiche.

Nota

Per semplicità, questo tutorial crea e utilizza un utente IAM. Dopo aver completato il tutorial, ricordati di Eliminazione dell'utente IAM. Per l'uso in produzione, consigliamo di seguire le best practice di sicurezza in IAM disponibili nella Guida per l'utente di IAM. Come best practice, richiedi agli utenti di utilizzare la federazione con un gestore dell'identità digitale per accedere a AWS utilizzando credenziali temporanee. Un'ulteriore suggerimento derivante dalle best practice è richiedere ai carichi di lavoro di utilizzare credenziali temporanee con ruoli IAM per l'accesso ad AWS. Per ulteriori informazioni sull'utilizzo AWS IAM Identity Center per creare utenti con credenziali temporanee, consulta Guida introduttiva nella Guida per l'AWS IAM Identity Center utente.

Per semplicità, questo tutorial utilizza policy di accesso completo. Per l'utilizzo in produzione, è consigliabile invece concedere solo le autorizzazioni minime necessarie per il caso d'uso, in conformità con le best practice in fatto di sicurezza.

Il tuo utente IAM richiede le seguenti politiche AWS gestite:

-

AmazonS3 FullAccess

: concede le autorizzazioni per tutte le azioni di Amazon S3, incluse le autorizzazioni per creare e utilizzare un punto di accesso Object Lambda. -

AWSLambda_FullAccess

— Concede le autorizzazioni per tutte le azioni Lambda. -

AWSCloudFormationFullAccess

— Concede le autorizzazioni per tutte le azioni. AWS CloudFormation -

IAMFullAccesso

: concede le autorizzazioni a tutte le azioni IAM. -

IAMAccessAnalyzerReadOnlyAccess

— Concede le autorizzazioni per leggere tutte le informazioni di accesso fornite da IAM Access Analyzer.

Puoi allegare direttamente queste policy esistenti durante la creazione di un utente IAM. Per ulteriori informazioni su come creare un utente IAM, consulta Creazione di utenti IAM (console) nella Guida per l'utente di IAM.

Inoltre, l'utente IAM richiede una policy gestita dal cliente. Per concedere all'utente IAM le autorizzazioni per tutte le AWS Serverless Application Repository risorse e le azioni, devi creare una policy IAM e allegarla all'utente IAM.

Per creare e allegare una policy IAM a un utente IAM

Accedi AWS Management Console e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione sinistro, scegli Policy.

-

Scegli Crea policy.

-

Nella scheda Visual editor (Editor visivo), in Service (Servizio), seleziona Choose a Service (Scegli un servizio). Poi, scegli Serverless Application Repository.

-

In Actions (Operazioni), sotto Manual actions (Operazioni manuali), seleziona All Serverless Application Repository actions (serverlessrepo:*) (Tutte le operazioni Serverless Application Repository (serverlessrepo:*)) per questo tutorial.

Come best practice di sicurezza, dovresti concedere le autorizzazioni solo alle operazioni e alle risorse necessarie all'utente, in base al tuo caso d'uso. Per ulteriori informazioni, consulta Best Practice di sicurezza in IAM nella Guida per l'utente di IAM.

-

In Resources (Risorse), scegli All resources (Tutte le risorse) per questo tutorial.

Come best practice, è consigliabile definire le autorizzazioni solo per risorse specifiche in account specifici. In alternativa, puoi concedere un privilegio minimo utilizzando le chiavi di condizione. Per ulteriori informazioni, consulta Assegnare il privilegio minimo nella Guida per l'utente di IAM.

-

Scegliere Next: Tags (Successivo: Tag).

-

Scegliere Next:Review (Successivo: Rivedi).

-

Nella pagina Review policy (Rivedi policy) digita i valori per Name (Nome) (per esempio,

tutorial-serverless-application-repository) e Description (Descrizione) (facoltativa) per la policy che stai creando. Esaminare il riepilogo della policy per assicurarsi di aver concesso le autorizzazioni corrette e selezionare Create policy (Crea policy) per salvare la nuova policy. -

Nel riquadro di navigazione a sinistra, seleziona Users (Utenti). Quindi, scegli l'utente IAM per questo tutorial.

-

Nella pagina Summary (Riepilogo) dell'utente scelto, scegli la scheda Permissions (Autorizzazioni), quindi scegli Add permissions (Aggiungi autorizzazioni).

-

In Grant permissions (Concedi autorizzazioni) scegli Attach existing policies directly (Collega direttamente le policy esistenti).

-

Seleziona la casella di controllo accanto alla policy creata (ad esempio,

tutorial-serverless-application-repository) e quindi scegli Next: Review (Successivo: Rivedi). -

In Permissions summary (Riepilogo delle autorizzazioni) esaminare il riepilogo per accertarti di aver allegato la policy desiderata. Quindi seleziona Add permissions (Aggiungi autorizzazioni).

Fase 1: Creazione di un bucket S3

Crea un bucket per archiviare i dati originali che intendi trasformare.

Nota

I punti di accesso possono essere collegati a un'altra fonte di dati, come un volume Amazon FSx for OpenZFS, tuttavia questo tutorial utilizza un punto di accesso di supporto collegato a un bucket S3.

Per creare un bucket

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Buckets (Bucket).

-

Scegliere Create bucket (Crea bucket).

Viene visualizzata la pagina Create bucket (Crea bucket).

-

In Bucket name (Nome bucket), inserisci un nome per il bucket (ad esempio

tutorial-bucket).Per ulteriori informazioni sulle regole di denominazione del bucket in Amazon S3, consulta Regole di denominazione dei bucket per uso generico.

-

Per Regione, scegli la Regione AWS dove desideri che il bucket risieda.

Per ulteriori informazioni sulla Regione del bucket, consulta Panoramica dei bucket per uso generico.

-

In Block Public Access settings for this bucket (Blocca le impostazioni di accesso pubblico per questo bucket), mantieni le impostazioni predefinite (è abilitato Block all public access (Blocca tutto l'accesso pubblico).

È consigliabile di lasciare abilitate tutte le impostazioni di blocco dell'accesso pubblico, a meno che non abbia bisogno di disattivarne una o più per il caso d'uso. Per ulteriori informazioni sul blocco dell'accesso pubblico, consulta Blocco dell'accesso pubblico allo storage Amazon S3.

-

Mantieni le impostazioni rimanenti impostate sui valori di default.

(Facoltativo) Se desideri configurare ulteriori impostazioni del bucket per il tuo caso d'uso specifico, consulta Creazione di un bucket generico.

-

Seleziona Crea bucket.

Fase 2: Caricamento di un file nel bucket S3

Carica un file di testo contenente dati PII noti di vario tipo, come nomi, informazioni bancarie, numeri di telefono e SSNs, nel bucket S3, come dati originali dai quali eliminerai le PII più avanti in questo tutorial.

Ad esempio, puoi caricare il seguente file tutorial.txt. Questo è un esempio di file di input di Amazon Comprehend.

Hello Zhang Wei, I am John. Your AnyCompany Financial Services, LLC credit card account 1111-0000-1111-0008 has a minimum payment of $24.53 that is due by July 31st. Based on your autopay settings, we will withdraw your payment on the due date from your bank account number XXXXXX1111 with the routing number XXXXX0000. Your latest statement was mailed to 100 Main Street, Any City, WA 98121. After your payment is received, you will receive a confirmation text message at 206-555-0100. If you have questions about your bill, AnyCompany Customer Service is available by phone at 206-555-0199 or email at support@anycompany.com.

Per caricare un file in un bucket

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Buckets (Bucket).

-

Nell'elenco Buckets (Bucket) scegli il nome del bucket creato nella Fase 1 (ad esempio,

tutorial-bucket) in cui caricare il file. -

Nella scheda Oggetti del bucket seleziona Carica.

-

Nella pagina Upload (Caricamento), sotto Files and Folders (File e cartelle) scegli Add Files (Aggiungi file).

-

Seleziona un file da caricare, quindi scegli Apri. Ad esempio, puoi caricare il file di esempio

tutorial.txtmenzionato in precedenza. -

Scegli Carica.

Fase 3: Creazione di un punto di accesso S3

Per utilizzare un punto di accesso Lambda per oggetti S3 per accedere e trasformare i dati originali, devi creare un punto di accesso S3 e associarlo al bucket S3 creato nella Fase 1. Il punto di accesso deve trovarsi nella Regione AWS stessa posizione degli oggetti che desideri trasformare.

Più avanti in questo tutorial, utilizzerai questo punto di accesso come punto di accesso di supporto per il tuo punto di accesso Lambda per oggetti.

Per creare un punto di accesso

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Access Points (Punti di accesso).

-

Nella pagina Punto di accesso, scegli Crea punto di accesso.

-

Nel campo Nome del punto di accesso, inserisci il nome (ad esempio,

tutorial-pii-access-point) del punto di accesso.Per ulteriori informazioni sulla denominazione dei punti di accesso, consulta Regole di denominazione per i punti di accesso.

-

Nel campo Origine dati, inserisci il nome del bucket che hai creato nel passaggio 1 (ad esempio,

tutorial-bucket). S3 allega quindi il punto di accesso a questo bucket.(Facoltativo) Puoi scegliere Browse S3 (Sfoglia S3) per sfogliare e cercare i bucket nell'account. Se scegli Browse S3 (Sfoglia S3), scegli il bucket desiderato e scegli Choose path (Scegli percorso) per popolare il campo Bucket name (Nome bucket) con il nome del bucket.

-

In Network origin (Origine rete), scegli Internet.

Per ulteriori informazioni sulle origini della rete per i punti di accesso, consulta Creazione di access point limitati a un cloud privato virtuale.

-

Tutte le impostazioni di blocco dell'accesso pubblico sono abilitate per impostazione predefinita per il punto di accesso. È consigliabile lasciare abilitato Block all public access (Blocca tutto l'accesso pubblico). Per ulteriori informazioni, consulta Gestione dell'accesso pubblico ai punti di accesso per bucket generici.

-

Per tutte le altre impostazioni del punto di accesso, mantieni i valori di default.

(Facoltativo) Puoi modificare le impostazioni del punto di accesso per supportare il caso d'uso. Per questo tutorial, ti consigliamo di mantenere le impostazioni di default.

(Facoltativo) Se è necessario gestire l'accesso al punto di accesso, puoi specificare una policy per il punto di accesso. Per ulteriori informazioni, consulta Esempi di policy per i punti di accesso.

-

Scegli Crea punto di accesso.

Fase 4: Configurazione e implementazione di una funzione Lambda precostituita

Per oscurare i dati PII, configura e implementa la funzione AWS Lambda

precostituita ComprehendPiiRedactionS3ObjectLambda per l'utilizzo con il punto di accesso Lambda per oggetti S3.

Per configurare e implementare la funzione Lambda

-

Accedi a AWS Management Console e visualizza la

ComprehendPiiRedactionS3ObjectLambdafunzione in. AWS Serverless Application Repository -

In Application settings (Impostazioni applicazioni), sotto Application name (Nome applicazione), mantieni il valore di default (

ComprehendPiiRedactionS3ObjectLambda) per questo tutorial.(Facoltativo) Puoi inserire il nome che desideri assegnare a questa applicazione. Puoi eseguire questa operazione se prevedi di configurare più funzioni Lambda per esigenze di accesso diverse per lo stesso set di dati condiviso.

-

Per MaskCharacter, mantieni il valore predefinito (

*). Il carattere maschera sostituisce ogni carattere nell'entità PII oscurata. -

Perché MaskMode, mantieni il valore predefinito (MASK). Il MaskModevalore specifica se l'entità PII viene oscurata con il

MASKcarattere o il valore.PII_ENTITY_TYPE -

Per oscurare i tipi di dati specificati, for PiiEntityTypes, mantieni il valore predefinito ALL. Il PiiEntityTypesvalore specifica i tipi di entità PII da considerare per la redazione.

Per ulteriori informazioni sull'elenco dei tipi di entità PII supportati, vedi Detect Personally Identifiable Information (PII) nella Guida per Developer di Amazon Comprehend.

-

Mantieni le impostazioni rimanenti impostate sui valori predefiniti.

(Facoltativo) Se desideri configurare impostazioni aggiuntive per il caso d'uso specifico, consulta la sezione File readme sul lato sinistro della pagina.

-

Selezionare la casella di controllo accanto a I acknowledge that this app creates custom IAM roles (Confermo che questa app crea ruoli IAM personalizzati).

-

Seleziona Deploy (Implementa).

-

Nella pagina della nuova applicazione, sotto Resources (Risorse), scegli il Logical ID (ID logico) della funzione Lambda implementata per rivedere la funzione nella pagina della funzione Lambda.

Fase 5: Creazione di un punto di accesso Lambda per oggetti S3

Un punto di accesso Lambda per oggetti S3 offre la flessibilità di richiamare una funzione Lambda direttamente da una richiesta GET S3 in modo che la funzione possa oscurare i dati PII recuperati da un punto di accesso S3. Quando crei e configuri un punto di accesso Lambda per oggetti S3, devi specificare la funzione Lambda di oscuramento da richiamare e fornire il contesto dell'evento in formato JSON come parametri personalizzati utilizzabili da Lambda.

Il contesto dell'evento fornisce informazioni relative alla richiesta eseguita nell'evento inviato da S3 Object Lambda a Lambda. Per ulteriori informazioni su tutti i campi nel contesto dell'evento, consulta Formato e utilizzo del contesto degli eventi.

Per creare un punto di accesso Lambda per oggetti S3

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel riquadro di navigazione sinistro, scegli Punti di accesso Lambda dell'oggetto.

-

Nella pagina Object Lambda Access Points (Punti di accesso Object Lambda), scegli Create Object Lambda Access Point (Crea punto di accesso Object Lambda).

-

In Nome del punto di accesso per le espressioni Lambda dell'oggetto immetti il nome che desideri utilizzare per il punto di accesso Lambda per oggetti (per esempio,

tutorial-pii-object-lambda-accesspoint). -

Per Punto di accesso di supporto, immetti o cerca il punto di accesso standard creato al punto 3 (ad esempio,

tutorial-pii-access-point), quindi seleziona Scegli punto di accesso di supporto. -

Per S3 APIs, per recuperare gli oggetti dal bucket S3 per l'elaborazione della funzione Lambda, seleziona. GetObject

-

Per l'invocazione della funzione Lambda, si può scegliere una delle due opzioni seguenti per questa esercitazione.

-

Scegli Choose from functions in your account (Scegli tra le funzioni nell'account) e scegli la funzione Lambda implementata nella Fase 4 (ad esempio,

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda) dall'elenco a discesa Lambda function (Funzione Lambda). -

Scegli Enter ARN (Inserisci ARN), quindi inserisci l'Amazon Resource Name (ARN) della funzione Lambda creata nella Fase 4.

-

-

In Lambda function version (Versione delle funzioni Lambda), scegli $LATEST (l'ultima versione della funzione Lambda implementata nella Fase 4).

-

(Facoltativo) Se hai bisogno che la tua funzione Lambda riconosca ed elabori le richieste GET con intestazioni con intervalli e numeri di parte, seleziona Lambda function supports requests using range (La funzione Lambda supporta le richieste che utilizzano l'intervallo) e Lambda function supports requests using part numbers (La funzione Lambda supporta le richieste che utilizzano numeri di parte). Altrimenti, deseleziona queste due caselle di controllo.

Per ulteriori informazioni sull'utilizzo di intervalli o numeri di parte con Lambda per oggetti S3, consulta Utilizzo delle intestazioni Range e partNumber.

-

(Facoltativo) In Payload - optional (Payload - facoltativo), aggiungi il testo JSON per fornire alla tua funzione Lambda ulteriori informazioni.

Un payload è un testo JSON opzionale che puoi fornire alla tua funzione Lambda come input per tutte le chiamate provenienti da uno specifico punto di accesso Lambda per oggetti S3. Per personalizzare il comportamento di più punti di accesso Lambda per oggetti che invocano la stessa funzione Lambda, puoi configurare i payload con parametri diversi, estendendo così la flessibilità della funzione stessa.

Per ulteriori informazioni sul payload, consulta Formato e utilizzo del contesto degli eventi.

-

(Facoltativo) In Parametri di richiesta - facoltativo, scegli Disabilita o Abilita per aggiungere il monitoraggio Amazon S3 al punto di accesso Lambda per oggetti. Le metriche delle richieste vengono fatturate alla tariffa standard di Amazon CloudWatch . Per ulteriori informazioni, consulta Prezzi di CloudWatch

. -

In Policy del punto di accesso per le espressioni Lambda dell'oggetto - opzionale mantieni l'impostazione predefinita.

(Facoltativo) Puoi impostare una policy delle risorse. Questa policy delle risorse fornisce all'API

GetObjectl'autorizzazione per utilizzare il punto di accesso Lambda per oggetti specificato. -

Mantieni le impostazioni rimanenti sui valori di default, quindi scegliCreate Object Lambda Access Point (Crea punto di accesso Object Lambda).

Fase 6: Utilizzo del punto di accesso Lambda per oggetti S3 per recuperare il file oscurato

Ora, S3 Object Lambda è pronto a oscurare i dati PII dal file originale.

Per utilizzare il punto di accesso Lambda per oggetti S3 per recuperare il file oscurato

Quando chiedi di recuperare un file tramite il punto di accesso Lambda per oggetti S3, esegui una chiamata API GetObject a Lambda per oggetti S3. S3 Object Lambda richiama la funzione Lambda per oscurare i dati PII e restituisce i dati trasformati come risposta alla chiamata API GetObject S3 standard.

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Object Lambda Access Points (Punti di accesso Object Lambda).

-

Nella pagina Punti di accesso Lambda dell'oggetto scegli il punto di accesso Lambda per oggetti S3 creato nella Fase 5 (ad esempio,

tutorial-pii-object-lambda-accesspoint). -

Nella scheda Oggetti del punto di accesso Lambda per oggetti S3, seleziona il file con lo stesso nome (ad esempio,

tutorial.txt) di quello che hai caricato nel bucket S3 nella Fase 2.Questo file deve contenere tutti i dati trasformati.

-

Per visualizzare i dati trasformati, scegli Open (Apri) o Download (Scarica).

Dovresti visualizzare il file oscurato, come mostrato nell'esempio seguente.

Hello *********. Your AnyCompany Financial Services, LLC credit card account ******************* has a minimum payment of $24.53 that is due by *********. Based on your autopay settings, we will withdraw your payment on the due date from your bank account ********** with the routing number *********. Your latest statement was mailed to **********************************. After your payment is received, you will receive a confirmation text message at ************. If you have questions about your bill, AnyCompany Customer Service is available by phone at ************ or email at **********************.

Fase 7: pulire

Se hai oscurato i tuoi dati tramite S3 Object Lambda solo come esercizio di apprendimento, elimina le AWS risorse che hai allocato in modo da non incorrere più in costi.

Eliminazione del punto di accesso Lambda per oggetti

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Object Lambda Access Points (Punti di accesso Object Lambda).

-

Nella pagina Punti di accesso Lambda dell'oggetto scegli il pulsante di opzione a sinistra del punto di accesso Lambda per oggetti S3 creato nella Fase 5 (ad esempio,

tutorial-pii-object-lambda-accesspoint). -

Scegliere Delete (Elimina).

-

Conferma di voler eliminare il punto di accesso Lambda per oggetti inserendone il nome nel campo di testo che viene visualizzato, quindi scegli Elimina.

Eliminazione del punto di accesso S3

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Access Points (Punti di accesso).

-

Passa al punto di accesso creato nella Fase 3 (ad esempio,

tutorial-pii-access-point), quindi scegli il pulsante di opzione accanto al nome del punto di accesso. -

Scegliere Delete (Elimina).

-

Conferma di voler eliminare il punto di accesso inserendone il nome nel campo di testo che viene visualizzato, quindi scegli Delete (Elimina).

Eliminazione della funzione Lambda

-

Nella AWS Lambda console all'indirizzo https://console.aws.amazon.com/lambda/

, scegli Funzioni nel riquadro di navigazione a sinistra. -

Scegli la funzione creata nella Fase 4 (ad esempio,

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda). -

Scegli Azioni, quindi Elimina.

-

Nella finestra di dialogo Delete function (Elimina funzione), scegli Delete (Elimina).

Elimina il gruppo di CloudWatch log

Apri la CloudWatch console all'indirizzo https://console.aws.amazon.com/cloudwatch/

. -

Nel pannello di navigazione a sinistra, scegli Log groups (Gruppi di log).

-

Individua il gruppo di registri il cui nome termina con la funzione Lambda creata nella Fase 4( ad esempio,

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda). -

Scegli Actions (Operazioni), quindi scegli Delete log group(s) (Elimina gruppi di registri).

-

Nella finestra di dialogo Delete log group(s) (Elimina gruppo/i di log) scegli Delete (Elimina).

Eliminazione del file originale nel bucket S3 di origine

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Buckets (Bucket).

-

Nell'elenco Bucket name (Nome bucket) scegli il nome del bucket su cui hai caricato il file originale nella Fase 2 (ad esempio,

tutorial-bucket). -

Seleziona la casella di controllo a sinistra del nome dell'oggetto da eliminare (ad esempio,

tutorial.txt). -

Scegliere Delete (Elimina).

-

Nella pagina Delete objects (Elimina oggetti), nella sezione Permanently delete objects? (Eliminare definitivamente gli oggetti?) conferma che desideri eliminare questo oggetto inserendo

permanently deletenella casella di testo. -

Scegliere Delete objects (Elimina oggetti).

Eliminazione del bucket S3 di origine

Accedi a AWS Management Console e apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Nel pannello di navigazione a sinistra, scegli Buckets (Bucket).

-

Nell'elenco Buckets (Bucket) scegli il pulsante di opzione accanto al nome del bucket creato nella Fase 1(ad esempio,

tutorial-bucket). -

Scegliere Delete (Elimina).

-

Nella pagina Delete bucket (Elimina bucket) conferma che desideri eliminare il bucket inserendone il nome nel campo di testo e quindi scegli Delete bucket (Elimina bucket).

Eliminazione del ruolo IAM per la funzione Lambda

Accedi AWS Management Console e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione a sinistra, scegli Roles (Ruoli), quindi seleziona la casella di controllo accanto al nome del ruolo che desideri eliminare. Il nome del ruolo inizia con il nome della funzione Lambda implementata nella Fase 4 (ad esempio,

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda). -

Scegliere Delete (Elimina).

-

Nella casella di dialogo Delete (Elimina), inserisci il nome del ruolo nel campo di inserimento del testo per confermare l'eliminazione. Quindi, scegli Elimina.

Eliminazione dei criteri gestiti dal cliente per l'utente IAM

Accedi AWS Management Console e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione sinistro, scegli Policy.

-

Nella pagina Policies (Policy) inserisci il nome della policy gestita dal cliente creata nei Prerequisiti (ad esempio,

tutorial-serverless-application-repository) nella casella di ricerca per filtrare l'elenco di policy. Seleziona il pulsante di opzione accanto al nome della policy che desideri eliminare. -

Scegli Azioni, quindi Elimina.

-

Conferma di voler eliminare questa policy inserendone il nome nel campo di testo che viene visualizzato, quindi scegli Delete (Elimina).

Eliminazione dell'utente IAM

Accedi AWS Management Console e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione a sinistra, scegli Users (Utenti), quindi seleziona la casella di controllo accanto al nome utente che desideri eliminare.

-

Nella parte superiore della pagina, scegli Delete (Elimina).

-

In Elimina

user name? finestra di dialogo, inserisci il nome utente nel campo di immissione del testo per confermare l'eliminazione dell'utente. Scegliere Delete (Elimina).

Passaggi successivi

Dopo aver completato questo tutorial, puoi esplorare altri casi d'uso correlati:

-

Puoi creare più punti di accesso Lambda per oggetti S3 e abilitarli con funzioni Lambda precostituite configurate in modo diverso per oscurare specifici tipi di PII a seconda delle esigenze aziendali di chi accede ai dati.

Ogni tipo di utente assume un ruolo IAM e ha accesso solo a un punto di accesso Lambda per oggetti S3 (gestito tramite policy IAM). Quindi, collega ogni funzione Lambda

ComprehendPiiRedactionS3ObjectLambdaconfigurata per un diverso caso d'uso di oscuramento a un diverso punto di accesso Lambda per oggetti S3. Per ogni punto di accesso Lambda per oggetti S3, puoi disporre di un punto di accesso S3 di supporto per leggere i dati da un bucket S3 che archivia il set di dati condiviso.Per ulteriori informazioni su come creare una policy di bucket S3 che consenta agli utenti di leggere dal bucket solo tramite i punti di accesso S3, consulta Configurazione delle policy IAM per l'utilizzo degli access point.

Per ulteriori informazioni su come concedere a un utente l'autorizzazione per accedere alla funzione Lambda, al punto di accesso S3 e al punto di accesso Lambda per oggetti S3, consulta Configurazione delle policy IAM per i punti di accesso Lambda per oggetti.

-

Puoi creare una funzione Lambda personalizzata e utilizzarla in S3 Object Lambda per soddisfare le tue esigenze specifiche relative ai dati.

Ad esempio, per esplorare vari valori di dati, puoi utilizzare S3 Object Lambda e la funzione Lambda personalizzata che utilizza ulteriori funzionalità di Amazon Comprehend

, come il riconoscimento delle entità, il riconoscimento delle frasi chiave, l'analisi del sentimento e la classificazione dei documenti, per elaborare i dati. Puoi utilizzare S3 Object Lambda insieme a Amazon Comprehend Medical , un servizio di NLP idoneo per HIPAA, per analizzare ed estrarre i dati in modo contestuale. Per ulteriori informazioni su come trasformare i dati con S3 Object Lambda e sulla funzione Lambda personalizzata, consulta Tutorial: trasformazione dei dati per l'applicazione con S3 Object Lambda.