Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Verifica l'identità e l'autenticità del cluster HSM in AWS CloudHSM (opzionale)

Per inizializzare il cluster in AWS CloudHSM, è necessario firmare una richiesta di firma del certificato (CSR) generata dal primo modulo di sicurezza hardware del cluster (HSM). Prima di eseguire questa operazione, potresti voler verificare l'identità e l'autenticità di. HSM

Nota

Questo processo è facoltativo. Tuttavia, funziona solo finché un cluster viene inizializzato. Dopo l'inizializzazione del cluster, non è possibile utilizzare questo processo per ottenere i certificati o verificare il. HSMs

Per verificare innanzitutto l'identità del tuo clusterHSM, completa i seguenti passaggi:

-

Ottieni i certificati e CSR: in questa fase, ottieni tre certificati e uno CSR dalHSM. Ottieni anche due certificati root, uno dal produttore dell'hardware AWS CloudHSM e uno dal produttore dell'HSMhardware.

-

Verifica le catene di certificati: in questo passaggio, crei due catene di certificati, una relativa al certificato AWS CloudHSM radice e una al certificato radice del produttore. Quindi verifichi il HSM certificato con queste catene di certificati per determinarlo AWS CloudHSM e il produttore dell'hardware attesta l'identità e l'autenticità del. HSM

-

Confronta le chiavi pubbliche: in questo passaggio, estrai e confronti le chiavi pubbliche nel HSM certificato e nel clusterCSR, per assicurarti che siano uguali. Questo dovrebbe darti la certezza che sia CSR stato generato da un database autentico e affidabileHSM.

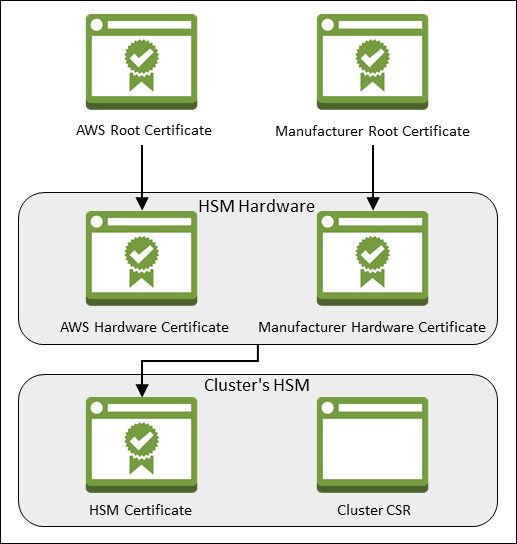

Il diagramma seguente mostra CSR i certificati e la loro relazione reciproca. L'elenco successivo definisce ogni certificato.

- AWS Certificato principale

-

Questo è AWS CloudHSM il certificato principale.

- Certificato root del produttore

-

Questo è il certificato root del produttore dell'hardware.

- AWS Certificato hardware

-

AWS CloudHSM ha creato questo certificato quando l'HSMhardware è stato aggiunto alla flotta. Questo certificato afferma di essere il AWS CloudHSM proprietario dell'hardware.

- Certificato hardware del produttore

-

Il produttore HSM dell'hardware ha creato questo certificato al momento della produzione dell'HSMhardware. Questo certificato attesta che il produttore ha creato l'hardware.

- HSMCertificato

-

Il HSM certificato viene generato dall'hardware FIPS -validated quando si crea il primo HSM nel cluster. Questo certificato afferma che l'HSMhardware ha creato il. HSM

- Cluster CSR

-

Il primo HSM crea il clusterCSR. Quando firmi il cluster CSR, rivendichi il cluster. Quindi, puoi usare il signed CSR per inizializzare il cluster.

Fase 1: Ottieni certificati da HSM

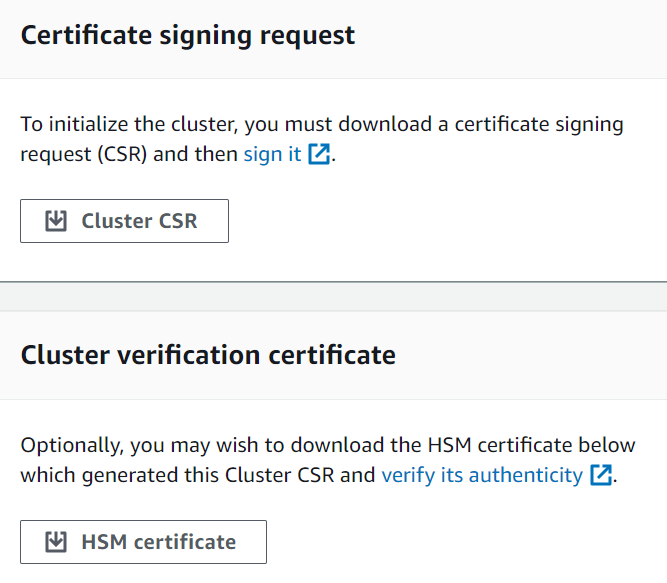

Per verificare l'identità e l'autenticità del tuoHSM, inizia richiedendo uno CSR e cinque certificati. Ottieni tre dei certificati daHSM, cosa che puoi fare con la AWS CloudHSM console

Fase 2: Ottenere i certificati root

Segui questi passaggi per ottenere i certificati root AWS CloudHSM e il produttore. Salva i file dei certificati principali nella directory che contiene i file CSR e dei HSM certificati.

Per ottenere i certificati root AWS CloudHSM e il produttore

-

Scarica il certificato AWS CloudHSM principale: AWS_Cloud _Root-G1.zip HSM

-

Scarica il certificato root del produttore giusto per il tuo HSM tipo:

Nota

Per scaricare ogni certificato dalla relativa pagina di destinazione, usa i seguenti link:

Potrebbe essere necessario fare clic con il pulsante destro del mouse su Scarica certificato, quindi scegliere Salva collegamento con nome per salvare il file del certificato.

-

Dopo aver scaricato il file, estrai (decomprimi) il contenuto.

Fase 3. Verifica le catene di certificato

In questo passaggio, si creano due catene di certificati, una relativa al certificato radice e una al certificato AWS CloudHSM radice del produttore. Quindi utilizzate Open SSL per verificare il HSM certificato con ogni catena di certificati.

Per creare le catene di certificato, apri una shell Linux. Hai bisogno di OpenSSL, disponibile nella maggior parte delle shell Linux, e hai bisogno del certificato principale e dei file di HSM certificato che hai scaricato. Tuttavia, non è necessario AWS CLI per questo passaggio e non è necessario che la shell sia associata al AWS proprio account.

Per verificare il HSM certificato con il certificato AWS CloudHSM root

-

Passa alla directory in cui hai salvato il certificato principale e i file di HSM certificato che hai scaricato. I comandi seguenti presuppongono che tutti i certificati siano nella directory corrente e utilizzino i nomi file predefiniti.

Utilizzate il comando seguente per creare una catena di certificati che includa il certificato AWS hardware e il certificato AWS CloudHSM radice, in quest'ordine. Replace (Sostituisci)

<cluster ID>con l'ID del cluster creato in precedenza.$cat<cluster ID>_AwsHardwareCertificate.crt \ AWS_CloudHSM_Root-G1.crt \ ><cluster ID>_AWS_chain.crt -

Utilizzate il seguente SSL comando Open per verificare il HSM certificato con la catena di AWS certificati. Replace (Sostituisci)

<cluster ID>con l'ID del cluster creato in precedenza.$openssl verify -CAfile<cluster ID>_AWS_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Per verificare il HSM certificato con il certificato principale del produttore

-

Utilizza il comando seguente per creare una catena di certificati che includa il certificato hardware del produttore e il certificato root del produttore, in questo ordine. Replace (Sostituisci)

<cluster ID>con l'ID del cluster creato in precedenza.$cat<cluster ID>_ManufacturerHardwareCertificate.crt \ liquid_security_certificate.crt \ ><cluster ID>_manufacturer_chain.crt -

Utilizzate il seguente SSL comando Open per verificare il HSM certificato con la catena di certificati del produttore. Replace (Sostituisci)

<cluster ID>con l'ID del cluster creato in precedenza.$openssl verify -CAfile<cluster ID>_manufacturer_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Fase 4. Estrai e confronta chiavi pubbliche

Usa Open SSL per estrarre e confrontare le chiavi pubbliche nel HSM certificato e nel clusterCSR, per assicurarti che siano uguali.

Per confrontare le chiavi pubbliche, utilizzare la shell Linux. È necessario OpenSSL, disponibile nella maggior parte delle shell Linux, ma non è necessario AWS CLI per questo passaggio. Non è necessario che la shell sia associata al tuo AWS account.

Estrai e confronta chiavi pubbliche

-

Utilizzate il seguente comando per estrarre la chiave pubblica dal HSM certificato.

$openssl x509 -in<cluster ID>_HsmCertificate.crt -pubkey -noout ><cluster ID>_HsmCertificate.pub -

Utilizzare il comando seguente per estrarre la chiave pubblica dal clusterCSR.

$openssl req -in<cluster ID>_ClusterCsr.csr -pubkey -noout ><cluster ID>_ClusterCsr.pub -

Utilizzare il comando seguente per confrontare le chiavi pubbliche. Se le chiavi pubbliche sono identiche, il comando seguente non produce alcun output.

$diff<cluster ID>_HsmCertificate.pub<cluster ID>_ClusterCsr.pub

Dopo aver verificato l'identità e l'autenticità diHSM, procedere aInizializzazione del cluster.