Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Inizializza il cluster in AWS CloudHSM

Dopo aver creato il cluster e aggiunto il modulo di sicurezza hardware (HSM) AWS CloudHSM, è possibile inizializzare il cluster. Completa le fasi descritte negli argomenti seguenti per inizializzare il cluster .

Nota

Prima di inizializzare il cluster, esamina il processo mediante il quale è possibile verificare l'identità e l'autenticità del. HSMs Questa procedura è facoltativa e puoi seguirla solo finché non inizializzi il cluster. Dopo l'inizializzazione del cluster, non è possibile utilizzare questo processo per ottenere i certificati o verificare il. HSMs

Argomenti

Fase 1: Ottenere la CSR del cluster

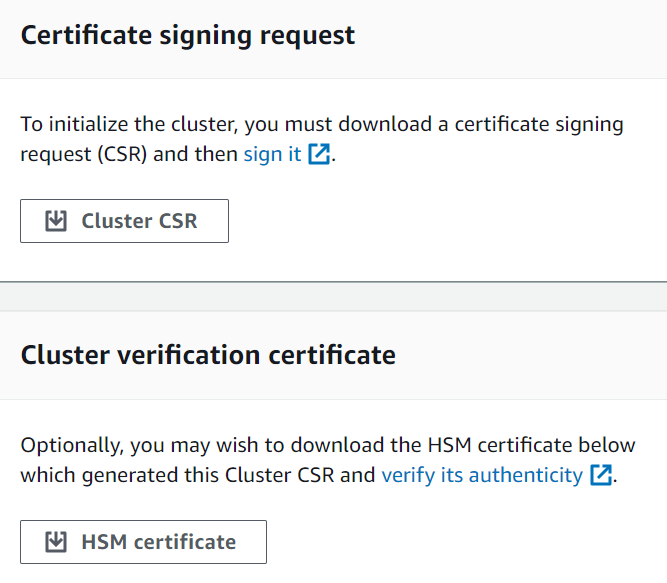

Prima di inizializzare il cluster, occorre scaricare e firmare una richiesta di firma del certificato (CSR) generata dal primo HSM del cluster. Se hai seguito le fasi per verificare l'identità dell'HSM del cluster, disponi già della CSR e puoi quindi firmarla. Altrimenti, ottieni subito la CSR utilizzando la AWS CloudHSM console

Importante

Per inizializzare il cluster, l'ancora di fiducia deve essere conforme alla RFC 5280

Se si utilizzano estensioni X509v3, deve essere presente l'estensione X509v3 Basic Constraints.

L'ancora di fiducia deve essere un certificato autofirmato.

I valori delle estensioni non devono essere in conflitto tra loro.

Fase 2: Firma la CSR

Al momento, per firmare la CSR per il cluster, devi creare un certificato di firma autofirmato e utilizzarlo. Non ne hai bisogno AWS CLI per questo passaggio e non è necessario che la shell sia associata al tuo AWS account. Per firmare la CSR, completa le attività seguenti:

Completa la sezione precedente (vediFase 1: Ottenere la CSR del cluster).

Crea una chiave privata.

Utilizza la chiave privata per creare un certificato di firma.

Firma la CSR del cluster.

Crea una chiave privata

Nota

Per i cluster di produzione, la chiave deve essere creata in modo sicuro tramite una fonte attendibile di casualità. Ti consigliamo di utilizzare un HSM offline e fuori sede protetto o un equivalente. Archivia la chiave in modo sicuro. La chiave stabilisce l'identità del cluster e il controllo esclusivo dell'utente su HSMs ciò che contiene.

Durante le fasi di sviluppo e di testing, puoi utilizzare qualsiasi strumento adatto (come OpenSSL) per creare e firmare il certificato del cluster. Nell'esempio seguente viene illustrato come creare una chiave. Dopo aver creato un certificato autofirmato usando la chiave (vedi sotto), archivialo in modo sicuro. Per accedere all' AWS CloudHSM istanza, è necessario che il certificato sia presente, ma la chiave privata no.

Utilizza il comando seguente per creare una chiave privata. Quando si inizializza un AWS CloudHSM cluster, è necessario utilizzare il certificato RSA 2048 o il certificato RSA 4096.

$openssl genrsa -aes256 -out customerCA.key 2048Generating RSA private key, 2048 bit long modulus ........+++ ............+++ e is 65537 (0x10001) Enter pass phrase for customerCA.key: Verifying - Enter pass phrase for customerCA.key:

Utilizza la chiave privata per creare un certificato autofirmato

L'hardware attendibile che usi per creare la chiave privata per il cluster di produzione deve fornire inoltre uno strumento software per la generazione di un certificato autofirmato tramite tale chiave. Nell'esempio seguente vengono utilizzati OpenSSL e la chiave privata creata nella fase precedente per creare un certificato di firma. Il certificato è valido per 10 anni (3652 giorni). Leggi le istruzioni a video e segui i prompt.

$openssl req -new -x509 -days 3652 -key customerCA.key -out customerCA.crtEnter pass phrase for customerCA.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

Questo comando crea un file di certificato denominato customerCA.crt. Inserisci questo certificato su ogni host da cui ti connetterai al tuo cluster. AWS CloudHSM Se dai un nome diverso al file o se lo archivi in un percorso diverso dalla radice dell'host, devi modificare il file di configurazione del client di conseguenza. Utilizza il certificato e la chiave privata appena creati per firmare la richiesta di firma del certificato (CSR) del cluster nella fase successiva.

Firma della CSR del cluster

L'hardware attendibile che hai utilizzato per creare la chiave privata per il cluster di produzione deve fornire inoltre uno strumento software per la firma della CSR tramite tale chiave. Nell'esempio seguente viene utilizzato OpenSSL per la firma della CSR del cluster. Nell'esempio vengono utilizzati la chiave privata e il certificato autofirmato creati nella fase precedente.

$openssl x509 -req -days 3652 -in<cluster ID>_ClusterCsr.csr \ -CA customerCA.crt \ -CAkey customerCA.key \ -CAcreateserial \ -out<cluster ID>_CustomerHsmCertificate.crtSignature ok subject=/C=US/ST=CA/O=Cavium/OU=N3FIPS/L=SanJose/CN=HSM:<HSM identifier>:PARTN:<partition number>, for FIPS mode Getting CA Private Key Enter pass phrase for customerCA.key:

Questo comando crea un file denominato <cluster ID>_CustomerHsmCertificate.crt

Fase 3. Inizializzazione del cluster

Utilizza il certificato firmato dell'HSM e il certificato di firma per inizializzare il cluster. Puoi usare la AWS CloudHSM console AWS CLI