Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Protezione dalle minacce

La protezione dalle minacce è il termine collettivo per le funzionalità che monitorano le operazioni degli utenti alla ricerca di segnali di acquisizione dell'account e rispondono automaticamente alla sicurezza degli account utente interessati. È possibile applicare le impostazioni di protezione dalle minacce agli utenti quando accedono con flussi di autenticazione standard e personalizzati.

La protezione dalle minacce genera registri che descrivono in dettaglio l'accesso, la disconnessione e altre attività degli utenti. È possibile esportare questi registri su un sistema di terze parti. Per ulteriori informazioni, consulta Visualizzazione ed esportazione della cronologia degli eventi degli utenti.

Concetti di applicazione della protezione dalle minacce

La protezione dalle minacce inizia in una modalità di solo controllo in cui il pool di utenti monitora l'attività degli utenti, assegna i livelli di rischio e genera registri. Come procedura consigliata, esegui in modalità di solo controllo per due o più settimane prima di abilitare la modalità con funzionalità complete. La modalità con funzionalità complete include una serie di reazioni automatiche alle attività rischiose rilevate e alle password compromesse. Con la modalità di solo controllo, puoi monitorare le valutazioni delle minacce eseguite da Amazon Cognito. Puoi anche fornire un feedback per addestrare la funzionalità a prevenire falsi positivi e negativi.

È possibile configurare l'applicazione della protezione dalle minacce a livello di pool di utenti per coprire tutti i client di app del pool di utenti e a livello di singoli client di app. Le configurazioni di protezione dalle minacce del client dell'app hanno la precedenza sulla configurazione del pool di utenti. Per configurare la protezione dalle minacce per un client di app, accedi alle impostazioni del client dell'app dalla scheda Integrazione app del tuo pool di utenti nella console Amazon Cognito. Qui puoi utilizzare le impostazioni a livello di client e configurare l'applicazione esclusivamente per il client dell'app.

Inoltre, è possibile configurare la protezione dalle minacce separatamente per i tipi di autenticazione standard e personalizzati.

Protezione dalle minacce per l'autenticazione standard e l'autenticazione personalizzata

I modi in cui è possibile configurare la protezione dalle minacce dipendono dal tipo di autenticazione che si esegue nel pool di utenti e nei client delle app. Ciascuno dei seguenti tipi di autenticazione può avere una propria modalità di applicazione e risposte automatiche.

- Autenticazione standard

-

L'autenticazione standard prevede l'accesso, la disconnessione e la gestione delle password degli utenti con flussi nome utente e password e nell'interfaccia utente ospitata. La protezione dalle minacce di Amazon Cognito monitora le operazioni alla ricerca di indicatori di rischio quando accedono con l'interfaccia utente ospitata o utilizzano i seguenti parametri: API AuthFlow

- InitiateAuth

-

USER_PASSWORD_AUTH,. USER_SRP_AUTH La funzionalità delle credenziali compromesse non ha accesso alle password durante USER_SRP_AUTH l'accesso e non monitora né agisce sugli eventi con questo flusso.

- AdminInitiateAuth

-

ADMIN_USER_PASSWORD_AUTH,. USER_SRP_AUTH La funzionalità delle credenziali compromesse non ha accesso alle password durante USER_SRP_AUTH l'accesso e non monitora né agisce sugli eventi con questo flusso.

È possibile impostare la modalità Enforcement per l'autenticazione standard su Audit only o Full function. Per disabilitare il monitoraggio delle minacce per l'autenticazione standard, disabilita le funzionalità di sicurezza avanzate.

- Autenticazione personalizzata

-

L'autenticazione personalizzata è l'accesso dell'utente con trigger Lambda di sfida personalizzati. Non è possibile eseguire l'autenticazione personalizzata nell'interfaccia utente ospitata. La protezione dalle minacce di Amazon Cognito monitora le operazioni alla ricerca di indicatori di rischio quando accedono con il API AuthFlow parametro CUSTOM_AUTH e. InitiateAuth AdminInitiateAuth

Puoi impostare la modalità di imposizione per l'autenticazione personalizzata su Solo controllo, Funzione completa o Nessuna imposizione. L'opzione No enforcement disabilita il monitoraggio delle minacce per l'autenticazione personalizzata senza influire su altre funzionalità di sicurezza avanzate.

Prerequisiti per la protezione dalle minacce

Prima di iniziare, avrai bisogno di:

-

Un bacino d'utenza con un client dell'app. Per ulteriori informazioni, consulta Nozioni di base sui bacini d'utenza.

-

Imposta l'autenticazione a più fattori (MFA) su Opzionale nella console Amazon Cognito per utilizzare la funzionalità di autenticazione adattiva basata sul rischio. Per ulteriori informazioni, consulta Aggiunta MFA a un pool di utenti.

-

Se utilizzi le notifiche e-mail, accedi alla SESconsole Amazon per configurare e verificare un indirizzo e-mail o un dominio da utilizzare con le notifiche e-mail. Per ulteriori informazioni su AmazonSES, consulta Verifying Identities in Amazon. SES

Segui queste istruzioni per configurare le funzionalità di sicurezza avanzate di Amazon Cognito.

Per configurare una diversa configurazione di protezione dalle minacce per un client di app nella console dei pool di utenti di Amazon Cognito, seleziona il client dell'app dalla scheda Integrazione app e scegli Usa impostazioni a livello di client.

- AWS Management Console

-

Per configurare la sicurezza avanzata per un bacino d'utenza

-

Passa alla console Amazon Cognito. Se richiesto, inserisci le tue credenziali. AWS

-

Scegli User Pools (Pool di utenti).

-

Scegli un bacino d'utenza esistente dall'elenco o creane uno nuovo.

-

Scegli la scheda Sicurezza avanzata e seleziona Attiva.

-

Scegli il metodo di protezione dalle minacce che desideri configurare: autenticazione standard e personalizzata. È possibile impostare diverse modalità di applicazione per l'autenticazione personalizzata e standard, ma entrambe condividono la configurazione delle risposte automatiche in modalità Full function.

-

Seleziona Edit (Modifica).

-

Scegliete una modalità di applicazione. Per iniziare a rispondere immediatamente ai rischi rilevati, seleziona Funzione completa e configura le risposte automatiche per le credenziali compromesse e l'autenticazione adattiva. Per raccogliere informazioni nei log a livello di utente e in accesso, seleziona Solo controllo. CloudWatch

Il prezzo di sicurezza avanzata si applica sia alla modalità Audit only (Solo audit) sia a quella Full function (Funzione completa). Per ulteriori informazioni, consultare Prezzi di Amazon Cognito.

Ti consigliamo di mantenere le funzionalità di sicurezza avanzate in modalità di controllo per due settimane prima di abilitare le azioni. Durante questo periodo, Amazon Cognito può conoscere i modelli di utilizzo degli utenti della tua app e puoi fornire feedback sugli eventi per modificare le risposte.

-

Se hai selezionato Audit only (Solo audit), scegli Save changes (Salva modifiche). Se hai selezionato Full function (Funzione completa):

-

Seleziona se intendi intraprendere operazioni personalizzate o utilizzare le impostazioni predefinite di Cognito in risposta al sospetto di credenziali compromesse. Le Impostazioni predefinite di Cognito sono:

-

Rilevamento di credenziali compromesse all'accesso, alla registrazione e in caso di modifica della password.

-

Rispondi alla compromissione delle credenziali con l'operazione Blocca accesso.

-

Se hai selezionato Custom (Personalizza) per le operazioni relative alle Compromised credentials (Credenziali compromesse), scegli le operazioni del bacino d'utenza che Amazon Cognito utilizzerà per il Rilevamento di eventi e le Risposte alle credenziali compromesse che vorresti che Amazon Cognito mettesse in atto. Puoi eseguire le operazioni Block sign-in (Blocca accesso) o Allow sign-in (Consenti accesso) nel caso in cui vi sia il sospetto che le credenziali siano state compromesse.

-

Scegli come rispondere ai tentativi di accesso dannosi alla voce Adaptive authentication (Autenticazione adattiva). Seleziona se intendi intraprendere operazioni personalizzate o utilizzare le impostazioni predefinite di Cognito in risposta a sospette attività dannose. Selezionando le Impostazioni di default di Cognito, Amazon Cognito bloccherà l'accesso a tutti i livelli di rischio e non notificherà l'utente.

-

Se hai selezionato Custom (Personalizza) per Adaptive authentication (Autenticazione adattiva), scegli le operazioni di Automatic risk response (Risposta automatica al rischio) che Amazon Cognito intraprenderà in risposta ai rischi rilevati in base al livello di gravità. Quando si assegna una risposta a un livello di rischio, non è possibile assegnare una risposta meno restrittiva a un livello di rischio più elevato. È possibile assegnare le seguenti risposte ai livelli di rischio:

-

Allow sign-in (Consenti l'accesso): non intraprendere alcuna operazione preventiva.

-

Facoltativo MFA: se l'utente ha MFA configurato, Amazon Cognito richiederà sempre all'utente di fornire un fattore di password monouso (TOTP) aggiuntivo SMS o temporizzato al momento dell'accesso. Se l'utente non lo ha MFA configurato, può continuare ad accedere normalmente.

-

Richiedere MFA: se l'utente ha MFA configurato, Amazon Cognito richiederà sempre all'utente di fornire un TOTP fattore SMS o un fattore aggiuntivo al momento dell'accesso. Se l'utente non lo ha MFA configurato, Amazon Cognito gli chiederà di eseguire la configurazione. MFA Prima di richiederlo automaticamente ai tuoi utenti, configura un meccanismo nell'app MFA per acquisire i numeri di telefono o per SMS MFA cui registrare le app di autenticazione. TOTP MFA

-

Block sign-in (Blocca l'accesso): impedisci all'utente di accedere.

-

Notify user (Notifica l'utente): invia un'e-mail all'utente con informazioni sul rischio rilevato da Amazon Cognito e sulla risposta che hai messo in atto. È possibile personalizzare i modelli di messaggio e-mail per i messaggi inviati.

-

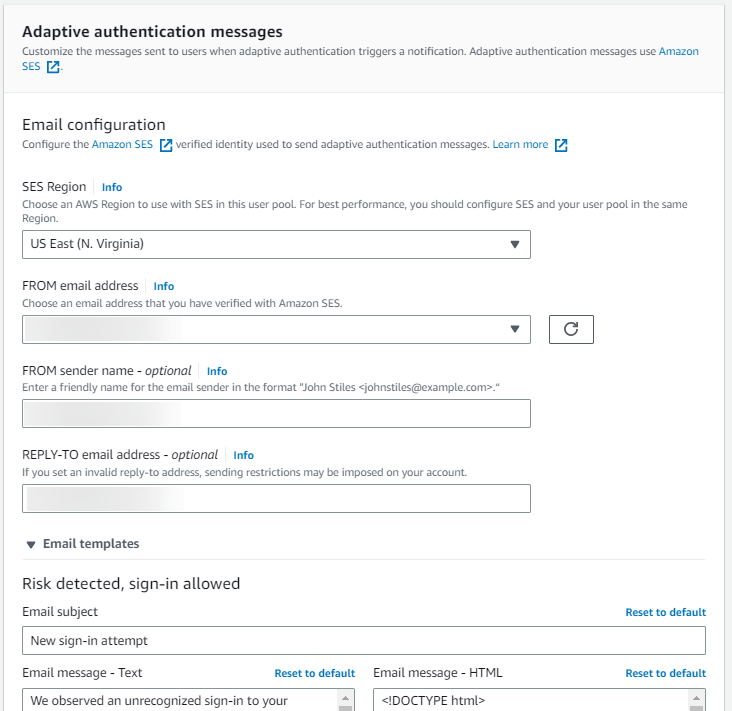

Se hai scelto Notify user (Notifica l'utente) nel passaggio precedente, puoi personalizzare le impostazioni di recapito e i modelli di messaggio e-mail per l'autenticazione adattiva.

-

In Configurazione e-mail, scegli la SESregione, l'indirizzo FROM e-mail, il nome del FROM mittente e l'indirizzo e-mail REPLY -TO che desideri utilizzare con l'autenticazione adattiva. Per ulteriori informazioni sull'integrazione di messaggi e-mail per il bacino d'utenza con Amazon Simple Email Service, consulta Impostazioni e-mail per i bacini d'utenza di Amazon Cognito.

-

Espandi i modelli di posta elettronica per personalizzare le notifiche di autenticazione adattiva con entrambe HTML le versioni dei messaggi di posta elettronica o in testo semplice. Per ulteriori informazioni sui modelli di messaggio e-mail, consulta Modelli dei messaggi.

-

Espandi le eccezioni degli indirizzi IP per creare un elenco o intervalli di IPv6 indirizzi sempre consentiti IPv4 o bloccati, indipendentemente dalla valutazione avanzata del rischio di sicurezza. Specificare gli intervalli di indirizzi IP in notazione (ad esempio 192.168.100.0/24CIDR).

-

Scegli Save changes (Salva modifiche).

- API (user pool)

-

Per impostare la configurazione di sicurezza avanzata per un pool di utenti, invia una SetRiskConfigurationAPIrichiesta che includa un parametro, ma non un parametro. UserPoolId ClientId Di seguito è riportato un esempio di corpo della richiesta per un pool di utenti. Questa configurazione del rischio esegue una serie crescente di azioni in base alla gravità del rischio e avvisa gli utenti a tutti i livelli di rischio. Applica un blocco di credenziali compromesse alle operazioni di registrazione.

Per applicare questa configurazione, è necessario AdvancedSecurityMode impostarla su in una richiesta o separata. ENFORCED CreateUserPoolUpdateUserPoolAPI Per ulteriori informazioni sui modelli di segnaposto come {username} in questo esempio, consulta. Configurazione dei messaggi di verifica e di invito

{

"AccountTakeoverRiskConfiguration": {

"Actions": {

"HighAction": {

"EventAction": "MFA_REQUIRED",

"Notify": true

},

"LowAction": {

"EventAction": "NO_ACTION",

"Notify": true

},

"MediumAction": {

"EventAction": "MFA_IF_CONFIGURED",

"Notify": true

}

},

"NotifyConfiguration": {

"BlockEmail": {

"Subject": "You have been blocked for suspicious activity",

"TextBody": "We blocked {username} at {login-time} from {ip-address}."

},

"From": "admin@example.com",

"MfaEmail": {

"Subject": "Suspicious activity detected, MFA required",

"TextBody": "Unexpected sign-in from {username} on device {device-name}. You must use MFA."

},

"NoActionEmail": {

"Subject": "Suspicious activity detected, secure your user account",

"TextBody": "We noticed suspicious sign-in activity by {username} from {city}, {country} at {login-time}. If this was not you, reset your password."

},

"ReplyTo": "admin@example.com",

"SourceArn": "arn:aws:ses:us-west-2:123456789012:identity/admin@example.com"

}

},

"CompromisedCredentialsRiskConfiguration": {

"Actions": {

"EventAction": "BLOCK"

},

"EventFilter": [ "SIGN_UP" ]

},

"RiskExceptionConfiguration": {

"BlockedIPRangeList": [ "192.0.2.0/24","198.51.100.0/24" ],

"SkippedIPRangeList": [ "203.0.113.0/24" ]

},

"UserPoolId": "us-west-2_EXAMPLE"

}

- API (app client)

-

Per impostare la configurazione di sicurezza avanzata per un client di app, invia una SetRiskConfigurationAPIrichiesta che includa un UserPoolId parametro e un ClientId parametro. Di seguito è riportato un esempio di corpo di richiesta per un client di app. Questa configurazione a rischio è più severa della configurazione del pool di utenti e blocca le voci ad alto rischio. Inoltre, applica blocchi di credenziali compromesse alle operazioni di registrazione, accesso e reimpostazione della password.

Per applicare questa configurazione, è necessario impostarla su in una richiesta o separata. AdvancedSecurityMode ENFORCED CreateUserPoolUpdateUserPoolAPI Per ulteriori informazioni sui modelli di segnaposto come {username} in questo esempio, consulta. Configurazione dei messaggi di verifica e di invito

{

"AccountTakeoverRiskConfiguration": {

"Actions": {

"HighAction": {

"EventAction": "BLOCK",

"Notify": true

},

"LowAction": {

"EventAction": "NO_ACTION",

"Notify": true

},

"MediumAction": {

"EventAction": "MFA_REQUIRED",

"Notify": true

}

},

"NotifyConfiguration": {

"BlockEmail": {

"Subject": "You have been blocked for suspicious activity",

"TextBody": "We blocked {username} at {login-time} from {ip-address}."

},

"From": "admin@example.com",

"MfaEmail": {

"Subject": "Suspicious activity detected, MFA required",

"TextBody": "Unexpected sign-in from {username} on device {device-name}. You must use MFA."

},

"NoActionEmail": {

"Subject": "Suspicious activity detected, secure your user account",

"TextBody": "We noticed suspicious sign-in activity by {username} from {city}, {country} at {login-time}. If this was not you, reset your password."

},

"ReplyTo": "admin@example.com",

"SourceArn": "arn:aws:ses:us-west-2:123456789012:identity/admin@example.com"

}

},

"ClientId": "1example23456789",

"CompromisedCredentialsRiskConfiguration": {

"Actions": {

"EventAction": "BLOCK"

},

"EventFilter": [ "SIGN_UP", "SIGN_IN", "PASSWORD_CHANGE" ]

},

"RiskExceptionConfiguration": {

"BlockedIPRangeList": [ "192.0.2.1/32","192.0.2.2/32" ],

"SkippedIPRangeList": [ "192.0.2.3/32","192.0.2.4/32" ]

},

"UserPoolId": "us-west-2_EXAMPLE"

}