Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Che cos'è Amazon Cognito?

Amazon Cognito è una piattaforma di identità per app web e per dispositivi mobili. È una directory utente, un server di autenticazione e un servizio di autorizzazione per token e AWS credenziali di accesso OAuth 2.0. Con Amazon Cognito, puoi autenticare e autorizzare gli utenti dalla directory utente integrata, dalla directory aziendale e dai provider di identità utente come Google e Facebook.

Argomenti

I due componenti che seguono costituiscono Amazon Cognito. Funzionano in maniera indipendente o in tandem, in base alle esigenze di accesso degli utenti.

Bacini d'utenza

Crea un pool di utenti quando desideri autenticare e autorizzare gli utenti per l'app o l'API. I pool di utenti sono una directory di utenti con creazione, gestione e autenticazione degli utenti sia in modalità self-service che gestita dagli amministratori. Il pool di utenti può essere una directory indipendente e gestore dell'identità digitale OIDC e un provider di servizi intermedio (SP) per provider di terze parti di identità della forza lavoro e dei clienti. Puoi fornire il Single Sign-On (SSO) nella tua app per le identità della forza lavoro della tua organizzazione in SAML 2.0 e OIDC con pool di utenti. IdPs Puoi anche fornire l'SSO nella tua app per le identità dei clienti della tua organizzazione negli archivi di identità pubblici OAuth 2.0 Amazon, Google, Apple e Facebook. Per ulteriori informazioni sulla gestione dell'identità e degli accessi dei clienti (CIAM) consulta Cos'è CIAM?

I pool di utenti non richiedono l'integrazione con un pool di identità. Da un pool di utenti, puoi emettere token web JSON autenticati (JWTs) direttamente a un'app, un server web o un'API.

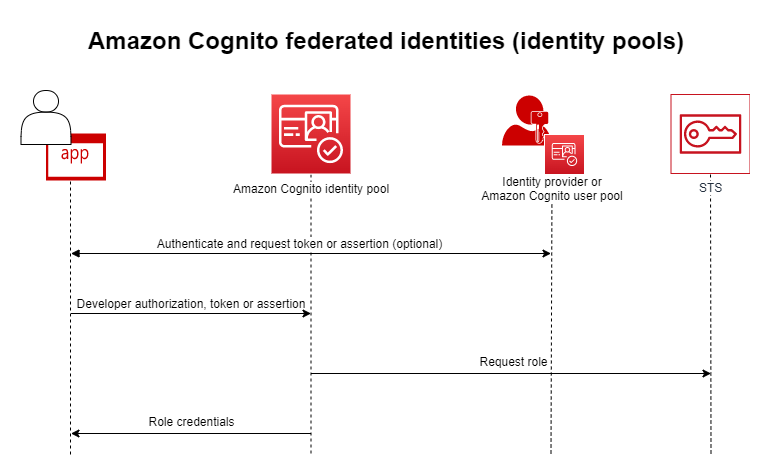

Pool di identità

Configura un pool di identità Amazon Cognito quando desideri autorizzare utenti autenticati o anonimi ad accedere alle tue risorse. AWS Un pool di identità rilascia AWS le credenziali della tua app per fornire risorse agli utenti. Puoi autenticare gli utenti con un provider di identità attendibile, come un pool di utenti o un servizio SAML 2.0. Facoltativamente, puoi anche emettere credenziali per gli utenti guest. I pool di identità utilizzano il controllo degli accessi basato sui ruoli e sugli attributi per gestire l'autorizzazione degli utenti ad accedere alle risorse. AWS

I pool di utenti non richiedono l'integrazione con un pool di identità. Un pool di identità può accettare richieste autenticate direttamente dai provider di identità della forza lavoro e degli utenti.

Un pool di utenti e un pool di identità di Amazon Cognito utilizzati insieme

Nel diagramma all'inizio di questo argomento, Amazon Cognito viene utilizzato per autenticare l'utente e quindi concedere l'accesso a un Servizio AWS.

-

L'utente dell'app accede tramite un pool di utenti e riceve 2.0 token. OAuth

-

La tua app scambia un token del pool di utenti con un pool di identità per AWS credenziali temporanee che puoi utilizzare con AWS APIs and the AWS Command Line Interface ()AWS CLI.

-

L'app assegna la sessione delle credenziali all'utente e fornisce l'accesso autorizzato ad Servizi AWS Amazon S3 e Amazon DynamoDB.

Per ulteriori esempi che utilizzano pool di identità e pool di utenti, consulta Scenari comuni di Amazon Cognito.

In Amazon Cognito, l'obbligo della sicurezza del cloud del modello di responsabilità condivisa

Caratteristiche di Amazon Cognito

Bacini d'utenza

Un pool di utenti Amazon Cognito è una directory di utenti. Con un pool di utenti, gli utenti possono accedere all'app web o per dispositivi mobili tramite Amazon Cognito o eseguire la federazione tramite un IdP di terze parti. Gli utenti federati e locali hanno un profilo utente nel pool di utenti.

Gli utenti locali sono quelli che hanno effettuato al registrazione o che sono stati creati direttamente nel pool di utenti. Puoi gestire e personalizzare questi profili utente in, un SDK o (). AWS Management Console AWS AWS Command Line Interface AWS CLI

I pool di utenti di Amazon Cognito accettano token e asserzioni di terze parti IdPs e raccolgono gli attributi utente in un JWT che invia alla tua app. Puoi standardizzare la tua app su un unico set JWTs mentre Amazon Cognito gestisce le interazioni IdPs con, mappando le relative affermazioni su un formato di token centrale.

Un pool di utenti Amazon Cognito può essere un IdP autonomo. Amazon Cognito si basa sullo standard OpenID Connect (OIDC) per generare autenticazioni e autorizzazioni. JWTs Quando accedi agli utenti locali, il pool di utenti è autorevole per tali utenti. Quando esegui l'autenticazione degli utenti locali, hai accesso alle seguenti funzionalità.

-

Implementa il tuo front-end web che chiama l'API dei pool di utenti Amazon Cognito per autenticare, autorizzare e gestire gli utenti.

-

Configura l'autenticazione a più fattori (MFA) per gli utenti. Amazon Cognito supporta password monouso e l'autenticazione MFA con messaggio SMS.

-

Proteggi dall'accesso da account utente controllati da malintenzionati.

-

Crea i tuoi flussi di autenticazione a più fasi personalizzati.

-

Cerca gli utenti in un'altra directory ed esegui la migrazione ad Amazon Cognito.

Un pool di utenti di Amazon Cognito può anche svolgere un duplice ruolo di fornitore di servizi (SP) per la tua IdPs app e di IdP per la tua app. I pool di utenti di Amazon Cognito possono connettersi a consumatori IdPs come Facebook e Google o a forza lavoro IdPs come Okta e Active Directory Federation Services (ADFS).

Con i token OAuth 2.0 e OpenID Connect (OIDC) emessi da un pool di utenti di Amazon Cognito, puoi

-

Accettare un ID token nell'app che autentica un utente e fornisce le informazioni necessarie per configurare il profilo dell'utente

-

Accettare un token di accesso nell'API con gli ambiti OIDC che autorizzano le chiamate API degli utenti.

-

Recupera AWS le credenziali da un pool di identità di Amazon Cognito.

| Funzionalità | Descrizione |

|---|---|

| Provider di identità OIDC | Emetti token ID per autenticare gli utenti |

| Server di autorizzazione | Emetti token di accesso per autorizzare l'accesso degli utenti a APIs |

| Provider di servizi SAML 2.0 | Trasforma le asserzioni SAML in ID e token di accesso |

| Parte che fa affidamento sull'OIDC | Trasforma i token OIDC in token ID e di accesso |

| Fattore affidatario del fornitore di servizi sociali | Trasforma i token ID di Apple, Facebook, Amazon o Google nel tuo ID e accedi ai token |

| Servizio frontend di autenticazione | Registra, gestisci e autentica gli utenti con accesso gestito |

| Supporto API per la tua interfaccia utente | Crea, gestisci e autentica gli utenti tramite le richieste API di autenticazione nella sezione supportate¹ AWS SDKs |

| Autenticazione a più fattori | Usa i messaggi SMS o TOTPs il dispositivo dell'utente come fattore di autenticazione aggiunto¹ |

| Monitoraggio e risposta della sicurezza | Proteggiti da attività dannose e password non sicure¹ |

| Personalizza i flussi di autenticazione | Crea il tuo meccanismo di autenticazione o aggiungi passaggi personalizzati ai flussi esistenti² |

| Gruppi | Crea raggruppamenti logici di utenti e una gerarchia di richieste di ruolo IAM quando passi i token ai pool di identità |

| Personalizza i token | Personalizza il tuo ID e i token di accesso con reclami nuovi, modificati e soppressi |

| Personalizza gli attributi utente | Assegna valori agli attributi utente e aggiungi i tuoi attributi personalizzati |

¹ La funzionalità non è disponibile per gli utenti federati.

² La funzionalità non è disponibile per gli utenti con accesso federato e gestito.

Per ulteriori informazioni sui bacini d'utenza, consulta Nozioni di base sui bacini d'utenza e Documentazione di riferimento delle API dei bacini d'utenza di Amazon Cognito.

Pool di identità

Un pool di identità è una raccolta di identificatori univoci, o identità, che assegni ai tuoi utenti o ospiti e autorizzi a ricevere credenziali temporanee. AWS Quando presenti una prova di autenticazione a un pool di identità sotto forma di attestazioni attendibili di un provider di identità social (IdP) SAML 2.0 OAuth , OpenID Connect (OIDC) o 2.0, associ il tuo utente a un'identità nel pool di identità. Il token creato dal pool di identità per l'identità può recuperare le credenziali di sessione temporanee da (). AWS Security Token Service AWS STS

A complemento delle identità autenticate, puoi anche configurare un pool di identità per autorizzare l'accesso AWS senza autenticazione IdP. Puoi offrire una prova di autenticazione personalizzata con. Identità autenticate dagli sviluppatori Puoi anche concedere AWS credenziali temporanee agli utenti ospiti, con identità non autenticate.

Con i pool di identità, hai due modi per integrarti con le policy IAM del tuo. Account AWS Puoi utilizzare queste due funzionalità insieme o singolarmente.

Controllo degli accessi basato sui ruoli

Quando un utente passa le richieste al pool di identità, Amazon Cognito sceglie il ruolo IAM richiesto. Per personalizzare le autorizzazioni del ruolo in base alle esigenze, le policy IAM vengono applicate a ciascun ruolo. Ad esempio, se un utente dimostra di lavorare nel reparto marketing, riceve le credenziali per un ruolo con policy personalizzate in base alle esigenze di accesso del reparto marketing. Amazon Cognito può richiedere un ruolo predefinito, un ruolo basato su regole che eseguono query delle richieste dell'utente o un ruolo basato sull'appartenenza al gruppo dell'utente in un pool di utenti. Puoi anche configurare la policy di attendibilità del ruolo in modo che IAM consideri attendibile solo il tuo pool di identità per generare sessioni temporanee.

Attributi per il controllo degli accessi

Il pool di identità legge gli attributi dalle richieste dell'utente e li associa ai tag principali nella sessione temporanea dell'utente. Puoi quindi configurare le policy basate sulle risorse IAM per consentire o negare l'accesso alle risorse in base ai principali IAM che contengono i tag di sessione del pool di identità. Ad esempio, se l'utente dimostra di lavorare nel reparto marketing, AWS STS tagga la sua sessioneDepartment: marketing. Il tuo bucket Amazon S3 consente operazioni di lettura basate su una PrincipalTag condizione aws: che richiede un valore di marketing per il tag. Department

| Funzionalità | Descrizione |

|---|---|

| Party che si affida al pool di utenti di Amazon Cognito | Scambia un token ID dal tuo pool di utenti con credenziali di identità web provenienti da AWS STS |

| Provider di servizi SAML 2.0 | Scambia asserzioni SAML con credenziali di identità web da AWS STS |

| Parte affidataria OIDC | Scambia token OIDC con credenziali di identità web da AWS STS |

| Fattore affidatario del fornitore di servizi sociali | Scambia OAuth i token di Amazon, Facebook, Google, Apple e Twitter con credenziali di identità web provenienti da AWS STS |

| Relying party personalizzato | Con AWS le credenziali, puoi scambiare le attestazioni in qualsiasi formato con credenziali di identità web provenienti da AWS STS |

| Accesso non autenticato | Emetti credenziali di identità web ad accesso limitato senza autenticazione AWS STS |

| Controllo degli accessi basato sui ruoli | Scegli un ruolo IAM per il tuo utente autenticato in base alle sue dichiarazioni e configura i ruoli in modo che vengano assunti solo nel contesto del tuo pool di identità |

| Controllo dell'accesso basato sugli attributi | Converti le attestazioni in tag principali per la tua sessione AWS STS temporanea e utilizza le policy IAM per filtrare l'accesso alle risorse in base ai tag principali |

Per ulteriori informazioni sui pool di identità, consulta Guida introduttiva ai pool di identità di Amazon Cognito e Documentazione di riferimento delle API dei pool di identità di Amazon Cognito.

Confronto tra pool di utenti e pool di identità di Amazon Cognito

| Funzionalità | Descrizione | Bacini d'utenza | Pool di identità |

|---|---|---|---|

| Provider di identità OIDC | Emetti token ID OIDC per autenticare gli utenti dell'app | ✓ | |

| Elenco utenti | Memorizza i profili utente per l'autenticazione | ✓ | |

| Autorizza l'accesso all'API | Emetti token di accesso per autorizzare l'accesso degli utenti APIs (incluse le operazioni API self-service dei profili utente), database e altre risorse che accettano gli ambiti OAuth | ✓ | |

| Autorizzazione dell'identità web IAM | Genera token con AWS STS cui puoi scambiare credenziali temporanee AWS | ✓ | |

| Provider di servizi SAML 2.0 e provider di identità OIDC | Emetti token OIDC personalizzati in base alle dichiarazioni di un provider di identità SAML 2.0 | ✓ | |

| Relying party OIDC e provider di identità OIDC | Emetti token OIDC personalizzati in base alle dichiarazioni di un provider di identità OIDC | ✓ | |

| OAuth Relying Party 2.0 e provider di identità OIDC | Emetti token OIDC personalizzati in base agli ambiti di provider di social network 2.0 come Apple e Google OAuth | ✓ | |

| Provider di servizi SAML 2.0 e broker di credenziali | Emetti AWS credenziali temporanee basate sulle richieste di un provider di identità SAML 2.0 | ✓ | |

| Relying party e broker di credenziali OIDC | Emetti AWS credenziali temporanee in base alle richieste di un provider di identità OIDC | ✓ | |

| Fornitore di servizi sociali che si affidano a terzi e broker di credenziali | Emetti AWS credenziali temporanee basate su token web JSON provenienti da applicazioni per sviluppatori con provider di social network come Apple e Google | ✓ | |

| Broker di credenziali e relying party per pool di utenti Amazon Cognito | Emetti AWS credenziali temporanee basate su token web JSON provenienti dai pool di utenti di Amazon Cognito | ✓ | |

| Broker personalizzato per relying party e credenziali | Emetti AWS credenziali temporanee a identità arbitrarie, autorizzate dalle credenziali IAM degli sviluppatori | ✓ | |

| Servizio frontend di autenticazione | Registra, gestisci e autentica gli utenti con accesso gestito | ✓ | |

| Supporto API per la tua interfaccia utente di autenticazione | Crea, gestisci e autentica gli utenti tramite le richieste API nella pagina supportata ¹ AWS SDKs | ✓ | |

| MFA | Usa i messaggi SMS o TOTPs il dispositivo dell'utente come fattore di autenticazione aggiunto¹ | ✓ | |

| Monitoraggio e risposta della sicurezza | Proteggiti da attività dannose e password non sicure¹ | ✓ | |

| Personalizza i flussi di autenticazione | Crea il tuo meccanismo di autenticazione o aggiungi passaggi personalizzati ai flussi esistenti¹ | ✓ | |

| Gruppi di utenti | Crea raggruppamenti logici di utenti e una gerarchia di richieste di ruolo IAM quando passi i token ai pool di identità | ✓ | |

| Personalizza i token | Personalizza il tuo ID e i token di accesso con rivendicazioni e ambiti nuovi, modificati e soppressi | ✓ | |

| AWS WAF web ACLs | Monitora e controlla le richieste al tuo front-end di autenticazione con AWS WAF | ✓ | |

| Personalizza gli attributi utente | Assegna valori agli attributi utente e aggiungi i tuoi attributi personalizzati | ✓ | |

| Accesso non autenticato | Emetti credenziali di identità web ad accesso limitato senza autenticazione AWS STS | ✓ | |

| Controllo degli accessi basato sui ruoli | Scegli un ruolo IAM per il tuo utente autenticato in base alle sue dichiarazioni e configura il role trust per limitare l'accesso agli utenti con identità web | ✓ | |

| Controllo dell'accesso basato sugli attributi | Trasforma le affermazioni degli utenti in tag principali per la sessione AWS STS temporanea e utilizza le policy IAM per filtrare l'accesso alle risorse in base ai tag principali | ✓ |

¹ La funzionalità non è disponibile per gli utenti federati.

Nozioni di base su Amazon Cognito

Ad esempio, applicazioni con pool di utenti, vedereNozioni di base sui bacini d'utenza.

Per un'introduzione ai pool di identità, vedereGuida introduttiva ai pool di identità di Amazon Cognito.

Per i collegamenti alle esperienze di configurazione guidate con pool di utenti e pool di identità, consultaOpzioni di configurazione guidate per Amazon Cognito.

Per iniziare a usare un AWS SDK, consulta AWS Developer Tools

Per utilizzare Amazon Cognito devi disporre di un Account AWS. Per ulteriori informazioni, consulta Guida introduttiva con AWS.

Disponibilità regionale

Amazon Cognito è disponibile in diverse AWS regioni in tutto il mondo. In ciascuna regione, Amazon Cognito viene distribuito su più zone di disponibilità. Queste zone di disponibilità sono fisicamente isolate l'una dall'altra, ma sono unite da connessioni di rete private a bassa latenza, a velocità effettiva elevata e altamente ridondanti. Queste zone di disponibilità consentono AWS di fornire servizi, tra cui Amazon Cognito, con livelli molto elevati di disponibilità e ridondanza, riducendo al contempo al minimo la latenza.

Per vedere se Amazon Cognito è attualmente disponibile in qualsiasi regione Regione AWS, consulta AWS Servizi per regione

Per ulteriori informazioni sugli endpoint dei servizi API regionali, consulta AWS le regioni e gli endpoint nel. Riferimenti generali di Amazon Web Services

Per ulteriori informazioni sul numero di zone di disponibilità presenti in ciascuna regione, consulta Infrastruttura globale AWS

Prezzi di Amazon Cognito

Per informazioni sui prezzi di Amazon Cognito, consulta Prezzi di Amazon Cognito