Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

SAMLnomi e identificatori dei provider di identità

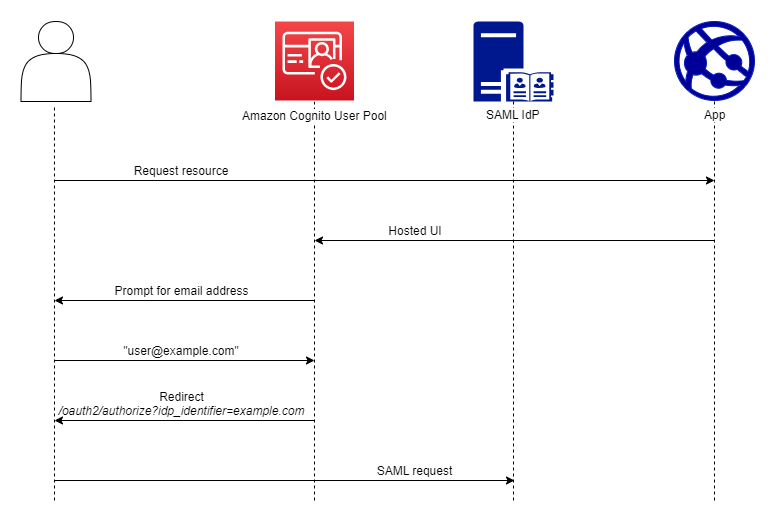

Quando dai un nome ai tuoi provider di SAML identità (IdPs) e assegni identificatori IdP, puoi automatizzare il flusso di richieste di accesso e disconnessione avviate da SP a quel provider. Per informazioni sui vincoli di stringa al nome del provider, vedete la proprietà di. ProviderName CreateIdentityProvider

Puoi anche scegliere fino a 50 identificatori per i tuoi provider. SAML Un identificatore è un nome descrittivo per un IdP nel pool di utenti e deve essere univoco all'interno del pool di utenti. Se i tuoi SAML identificatori corrispondono ai domini e-mail degli utenti, l'interfaccia utente ospitata da Amazon Cognito richiede l'indirizzo e-mail di ciascun utente, valuta il dominio nel relativo indirizzo e-mail e lo reindirizza all'IdP corrispondente al loro dominio. Poiché la stessa organizzazione può possedere più domini, un singolo IdP può avere più identificatori.

Indipendentemente dal fatto che utilizzi o meno gli identificatori di dominio e-mail, puoi utilizzare gli identificatori in un'app multi-tenant per reindirizzare gli utenti all'IdP corretto. Se desideri ignorare completamente l'interfaccia utente ospitata, puoi personalizzare i link che presenti agli utenti in modo che reindirizzino Endpoint Authorize direttamente al loro IdP. Per accedere ai tuoi utenti con un identificatore e reindirizzarli al loro IdP, includi l'identificatore nel formato idp_identifier= nei parametri di richiesta della loro richiesta di autorizzazione iniziale.myidp.example.com

Un altro metodo per passare un utente al tuo IdP consiste nel compilare il parametro identity_provider con il nome del tuo IdP nel seguente formato. URL

https://mydomain.us-east-1.amazoncognito.com/oauth2/authorize? response_type=code& identity_provider=MySAMLIdP& client_id=1example23456789& redirect_uri=https://www.example.com

Dopo che un utente ha effettuato l'accesso con il tuo SAML IdP, quest'ultimo lo reindirizza con una SAML risposta nel corpo dell'utente all'endpoint. HTTP POST /saml2/idpresponse Amazon Cognito elabora l'SAMLaffermazione e, se le affermazioni nella risposta soddisfano le aspettative, reindirizza al callback del client dell'app. URL Dopo aver completato l'autenticazione in questo modo, l'utente ha interagito con le pagine Web solo per il tuo IdP e la tua app.

Con gli identificatori IdP in un formato di dominio, l'interfaccia utente ospitata da Amazon Cognito richiede gli indirizzi e-mail al momento dell'accesso e quindi, quando il dominio e-mail corrisponde a un identificatore IdP, reindirizza gli utenti alla pagina di accesso del loro IdP. Ad esempio, crei un'app che richiede l'accesso da parte di dipendenti di due aziende diverse. La prima azienda, AnyCompany A, possiede exampleA.com eexampleA.co.uk. La seconda società, AnyCompany B, possiedeexampleB.com. Per questo esempio, ne hai impostate due IdPs, una per ogni società, come segue:

-

Per il provider di identità A, puoi definire gli identificatori

exampleA.comeexampleA.co.uk. -

Per il provider di identità B, puoi definire l'identificatore

exampleB.com.

Nell'app, richiama l'interfaccia utente ospitata per il client dell'app per richiedere a ciascun utente di inserire il proprio indirizzo e-mail. Amazon Cognito ricava il dominio dall'indirizzo e-mail, correla il dominio a un IdP con un identificatore di dominio e reindirizza l'utente all'IdP corretto con una richiesta a quello che contiene un parametro di richiesta. Endpoint Authorize idp_identifier Ad esempio, se un utente entrabob@exampleA.co.uk, la pagina successiva con cui interagisce è la pagina di accesso IdP all'indirizzo. https://auth.exampleA.co.uk/sso/saml

Puoi anche implementare la stessa logica in modo indipendente. Nella tua app, puoi creare un modulo personalizzato che raccoglie l'input dell'utente e lo correla all'IdP corretto secondo la tua logica. Puoi generare portali di app personalizzati per ciascuno dei tenant dell'app, ognuno dei quali si collega all'endpoint di autorizzazione con l'identificatore del tenant nei parametri di richiesta.

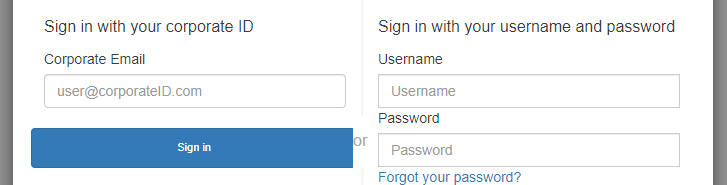

Per raccogliere un indirizzo e-mail e analizzare il dominio nell'interfaccia utente ospitata, assegna almeno un identificatore a ciascun IdP assegnato al client dell'SAMLapp. Per impostazione predefinita, la schermata di accesso all'interfaccia utente ospitata mostra un pulsante per ciascuno dei pulsanti assegnati al IdPs client dell'app. Tuttavia, se hai assegnato correttamente gli identificatori, la pagina di accesso all'interfaccia utente ospitata è simile all'immagine seguente.

L'analisi del dominio nell'interfaccia utente ospitata richiede l'utilizzo di domini come identificatori IdP. Se assegni un identificatore di qualsiasi tipo a ciascuno dei client SAML IdPs for a app, l'interfaccia utente ospitata per quell'app non mostra più i pulsanti di selezione dell'IDP. Aggiungi identificatori IdP per SAML quando intendi utilizzare l'analisi delle e-mail o la logica personalizzata per generare reindirizzamenti. Se desideri generare reindirizzamenti silenziosi e desideri anche che l'interfaccia utente ospitata mostri un elenco di IdPs, non assegnare identificatori e utilizza il parametro di richiesta nelle tue richieste di autorizzazione. identity_provider

-

Se assegni un solo SAML IdP al client dell'app, la pagina di accesso all'interfaccia utente ospitata mostra un pulsante per accedere con quell'IdP.

-

Se assegni un identificatore a ogni SAML IdP che attivi per il client dell'app, nella pagina di accesso dell'interfaccia utente ospitata viene visualizzato un messaggio che richiede l'immissione di un indirizzo e-mail.

-

Se ne hai più di uno IdPs e non assegni un identificatore a tutti, la pagina di accesso all'interfaccia utente ospitata mostra un pulsante per accedere con ogni IdP assegnato.

-

Se hai assegnato degli identificatori al tuo IdPs e desideri che l'interfaccia utente ospitata mostri una selezione di pulsanti IdP, aggiungi un nuovo IdP privo di identificatore al client dell'app o crea un nuovo app client. Puoi anche eliminare un IdP esistente e aggiungerlo di nuovo senza un identificatore. Se crei un nuovo IdP, i tuoi SAML utenti creeranno nuovi profili utente. Questa duplicazione di utenti attivi potrebbe avere un impatto sulla fatturazione nel mese in cui modifichi la configurazione dell'IdP.

Per ulteriori informazioni sulla configurazione degli IdP, consulta Configurazione dei provider di identità per il bacino d'utenza.