Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Disconnessione degli utenti con accesso singolo SAML

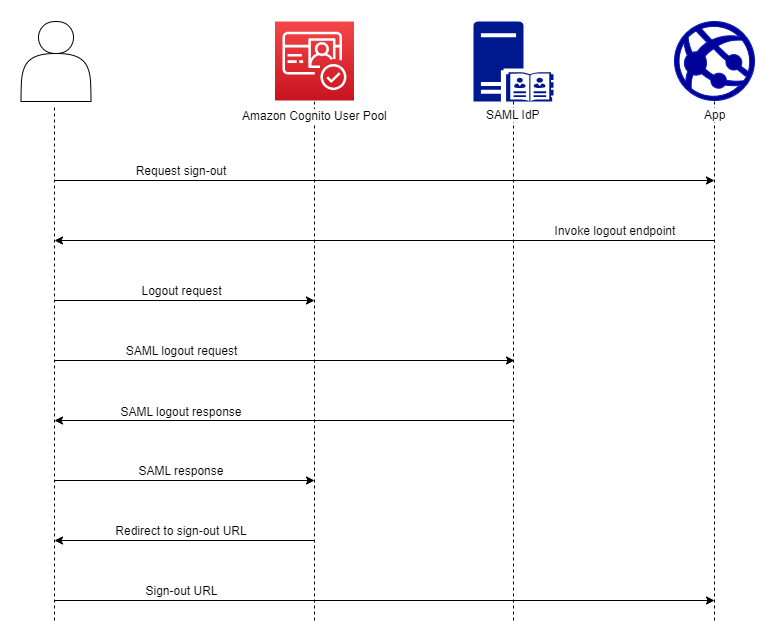

Amazon Cognito supporta il logout singolo SAML

Quando configuri il tuo SAML IdP per supportare il flusso di disconnessione, Amazon Cognito reindirizza l'utente con una richiesta di disconnessione firmata al tuo IdP. SAML Amazon Cognito determina la posizione di reindirizzamento dai metadati del SingleLogoutService URL tuo IdP. Amazon Cognito firma la richiesta di disconnessione con il certificato di firma del tuo pool di utenti.

Quando indirizzi un utente con una SAML sessione all'/logoutendpoint del tuo pool di utenti, Amazon Cognito reindirizza l'utente con SAML la seguente richiesta all'endpoint specificato nei SLO metadati IdP.

https://[SingleLogoutService endpoint]? SAMLRequest=[encoded SAML request]& RelayState=[RelayState]& SigAlg=http://www.w3.org/2001/04/xmldsig-more#rsa-sha256& Signature=[User pool RSA signature]

L'utente torna quindi al tuo saml2/logout endpoint con un messaggio del suo LogoutResponse IdP. Il tuo IdP deve inviare una HTTP POST richiesta. LogoutResponse Amazon Cognito li reindirizza quindi alla destinazione di reindirizzamento indicata nella richiesta di disconnessione iniziale.

Il tuo SAML provider potrebbe inviarne una contenente più LogoutResponse di una. AuthnStatement Il sessionIndex primo posto AuthnStatement in una risposta di questo tipo deve corrispondere a quello sessionIndex nella SAML risposta che originariamente ha autenticato l'utente. Se si sessionIndex trova in un'altraAuthnStatement, Amazon Cognito non riconoscerà la sessione e l'utente non verrà disconnesso.