Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Fase 1: configurazione dell'ambiente per i trust

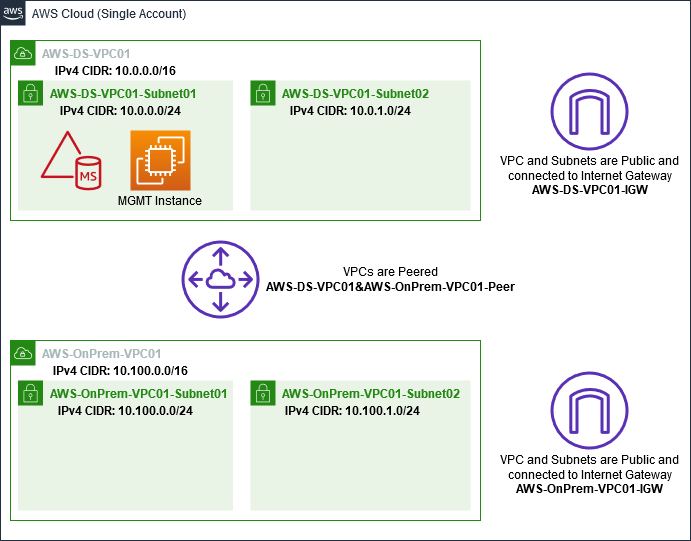

In questa sezione, configurerai il tuo ambiente Amazon EC2, distribuirai la tua nuova foresta e preparerai il tuo VPC per i trust. AWS

Creazione di un'istanza EC2 di Windows Server 2019

Utilizza la procedura seguente per creare un server membro di Windows Server 2019 in Amazon EC2.

Creazione di un'istanza EC2 di Windows Server 2019

Apri la console Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/

. -

Nella console Amazon EC2 scegli Avvia istanza.

-

Nella pagina Fase 1, individua Microsoft Windows Server 2019 Base - ami-

xxxxxxxxnell'elenco. Quindi scegliere Select (Seleziona). -

Nella pagina Step 2 (Fase 2), seleziona t2.large, quindi scegli Next: Configure Instance Details (Successivo: configura dettagli istanza).

-

Nella pagina Step 3 (Fase 3), esegui le operazioni seguenti:

-

Per Subnet, selezionate subnet- xxxxxxxxxxxxxxxxx | - -VPC01-Subnet01 | - -VPC01.AWS OnPrem AWS OnPrem -

Nell'elenco Auto-assign Public IP (Assegna automaticamente IP pubblico), scegli Enable (Abilita) (se l'impostazione della sottorete non è configurata su Enable (Abilita) per impostazione predefinita).

-

Lascia le altre impostazioni ai valori predefiniti.

-

Scegli Passaggio successivo: aggiunta dello storage.

-

Nella pagina Step 4 (Fase 4), mantieni le impostazioni predefinite, quindi scegli Next: Add Tags (Successivo: aggiungi tag).

-

Nella pagina Step 5 (Fase 5), scegli Add tag (Aggiungi tag). In Key (Chiave) digita

example.local-DC01quindi scegli Next: Configure Security Group (Successivo: configura gruppo di sicurezza). -

Nella pagina Fase 6, scegli Seleziona un gruppo di sicurezza esistente, seleziona Gruppo di sicurezza AWS On-Prem Test Lab (che hai già configurato nel tutorial di base), quindi scegli Analizza e avvia per analizzare l'istanza.

-

Nella pagina Step 7 (Fase 7), analizza la pagina, quindi scegli Launch (Avvia).

-

Nella finestra di dialogo Select an existing key pair or create a new key pair (Seleziona una coppia di chiavi esistente o crea una nuova coppia di chiavi) esegui le operazioni seguenti:

-

Scegli Choose an existing key pair (Scegli una coppia di chiavi esistente).

-

In Seleziona una coppia di chiavi, scegli AWS-DS-KP (che hai già configurato nel tutorial di base).

-

Seleziona la casella di controllo I acknowledge... (Acconsento...).

-

Scegliere Launch Instances (Avvia istanze).

-

-

Scegli Visualizza istanze per tornare alla console Amazon EC2 e visualizzare lo stato dell'implementazione.

Promozione del server a un controller di dominio

Prima di poter creare trust, è necessario creare e distribuire il primo controller di dominio per una nuova foresta. Durante questo processo puoi configurare una nuova foresta di Active Directory, installare il DNS e impostare questo server in modo da utilizzare il server DNS locale per la risoluzione dei nomi. È necessario riavviare il server al termine di questa procedura.

Nota

Se desideri creare un controller di dominio che si replichi con la tua rete locale, devi prima aggiungere manualmente l'istanza EC2 al tuo dominio AWS locale. Dopo potrai promuovere il server a un controller di dominio.

Promuovere il server a un controller di dominio

-

Nella console Amazon EC2, scegli Istanze, seleziona l'istanza appena creata, quindi scegli Connetti.

-

Nella finestra di dialogo Connect To Your Instance (Connetti all'istanza), scegli Download Remote Desktop File (Scarica file per il desktop remoto).

-

Nella finestra di dialogo Windows Security (Sicurezza di Windows), digita le credenziali dell'amministratore locale per il computer Windows Server per effettuare l'accesso (ad esempio,

administrator). Se non disponi ancora della password di amministratore locale, ritorna alla console Amazon EC2, fai clic con il pulsante destro del mouse sull'istanza e scegli Ottieni password di Windows. Vai al fileAWS DS KP.pemo alla tua chiave.pempersonale, quindi scegli Decrypt Password (Decrittografa password). -

Nel menu Start (Inizia), scegli Server Manager.

-

In Dashboard (Pannello di controllo), scegli Add Roles and Features (Aggiungi ruoli e funzionalità).

-

In Add Roles and Features Wizard (Procedura guidata aggiunta ruoli e funzionalità), scegli Next (Successivo).

-

Nella pagina Select installation type (Seleziona tipo di installazione), scegli Role-based or feature-based installation (Installazione basata su ruoli o su funzionalità), quindi scegli Next (Successivo).

-

Nella pagina Select destination server (Seleziona server di destinazione), assicurati che sia selezionato il server locale, quindi scegli Next (Successivo).

-

Nella pagina Select server roles (Seleziona ruoli server), seleziona Active Directory Domain Services (Servizi di dominio di Active Directory). Nella finestra di dialogo Add Roles and Features Wizard (Procedura guidata aggiunta ruoli e funzionalità), verifica che la casella di controllo Include management tools (if applicable) (Includi strumenti di gestione (se applicabile)) sia selezionata. Scegli Add Features (Aggiungi funzionalità), quindi scegli Next (Successivo).

-

Nella pagina Select features (Seleziona funzionalità), scegli Next (Successivo).

-

Nella pagina Active Directory Domain Services (Servizi di dominio di Active Directory), scegli Next (Successivo).

-

Nella pagina Confirm installation selections (Conferma selezioni di installazione), scegli Install (Installa).

-

Dopo aver installato i binari di Active Directory, scegli Close (Chiudi).

-

Quando Server Manager si apre, scegli un flag nella parte superiore, accanto alla parola Manage (Gestisci). Quando il flag diventa giallo, il server è pronto per essere promosso.

-

Scegli il flag giallo, quindi scegli Promote this server to a domain controller (Promuovi questo server a un controller di dominio).

-

Nella pagina Deployment Configuration (Configurazione di distribuzione), scegli Add a new forest (Aggiungi una nuova foresta). In Root domain name (Nome dominio root), digita

example.local, quindi scegli Next (Successivo). -

Nella pagina Domain Controller Options (Opzioni controller di dominio), esegui le operazioni seguenti:

-

Sia in Forest functional level (Livello funzionale foresta) che in Domain functional level (Livello funzionale dominio), scegli Windows Server 2016.

-

In Specificare le funzionalità del controller di dominio, verifica che siano selezionati sia il server DNS che il Global Catalog (GC).

-

Digita e conferma una password di Directory Services Restore Mode (DSRM). Quindi scegli Successivo.

-

-

Nella pagina DNS Options (Opzioni DNS), ignora l'avviso sulla delegazione e scegli Next (Successivo).

-

Nella pagina Opzioni aggiuntive, assicurati che EXAMPLE sia elencato come NetBios nome di dominio.

-

Nella pagina Paths (Percorsi), mantieni le impostazioni predefinite, quindi scegli Next (Successivo).

-

Nella pagina Review Options (Analizza opzioni), scegli Next (Successivo). Il server effettuerà ora delle verifiche per accertarsi che tutti i prerequisiti del controller di dominio siano soddisfatti. Potrebbero essere visualizzati dei messaggi di errore, mai puoi ignorarli senza rischi per la sicurezza.

-

Scegli Installa. Una volta completata l'installazione, il server si riavvia e diventa un controller di dominio funzionale.

Configura il VPC

Le tre procedure seguenti ti guidano attraverso le fasi di configurazione del VPC per la connettività di AWS.

Configurazione delle regole in uscita del VPC

Accedi alla console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Fai clic su Security Groups (Gruppi di sicurezza) nel riquadro di navigazione.

-

Cerca il tuo ID di directory AWS Managed Microsoft AD. Nei risultati di ricerca, seleziona la voce con la descrizione AWS ha creato un gruppo di sicurezza per i controller della directory d-

xxxxxx.Nota

Questo gruppo di sicurezza è stato creato automaticamente quando hai creato la directory all'inizio.

-

Scegli la scheda Outbound Rules (Regole in uscita) per tale gruppo di sicurezza. Scegli Edit (Modifica), scegli Add another rule (Aggiungi un'altra regola), quindi aggiungi i seguenti valori:

-

In Type (Tipo), scegli All Traffic (Tutto il traffico).

-

In Destination (Destinazione), digitare

0.0.0.0/0. -

Lascia le altre impostazioni ai valori predefiniti.

-

Seleziona Salva.

-

Per verifica che la preautenticazione Kerberos sia abilitata

-

Nel controller di dominio example.local, apri Server Manager.

-

Nel menu Tools (Strumenti), scegli Active Directory Users and Computers (Strumento Users and Computers (Utenti e computer) di Active Directory).

-

Passa alla directory Utenti, fai clic con il pulsante destro del mouse su un utente, seleziona Proprietà e scegli la scheda Account. Nell'elenco Opzioni account, scorri verso il basso e verifica che Non richiedere l'autenticazione preliminare Kerberos non sia selezionato.

-

Esegui la stessa procedura per il dominio corp.example.com dall'istanza corp.example.com-mgmt .

Configurazione dei server d'inoltro condizionale DNS

Nota

Un server di inoltro condizionale è un server DNS in una rete che viene utilizzato per inoltrare query DNS in base al nome di dominio DNS nella query. Ad esempio, un server DNS può essere configurato per inoltrare tutte le query ricevute per i nomi che terminano con widgets.example.com all'indirizzo IP di un server DNS specifico o agli indirizzi IP di più server DNS.

-

Apri la AWS Directory Service console

. -

Nel riquadro di navigazione, seleziona Directory.

-

Seleziona l'ID della directory del tuo AWS Managed Microsoft AD.

-

Annota il nome di dominio completo (FQDN), corp.example.com e gli indirizzi DNS della directory.

-

Ora, torna al controller di dominio example.local, quindi apri Server Manager.

-

Nel menu Tools (Strumenti), seleziona DNS.

-

Nella struttura della console, espandi il server DNS del dominio per il quale configuri il trust e vai a Conditional Forwarders (Server d'inoltro condizionale).

-

Fai clic con il pulsante destro del mouse su Conditional Forwarders(Server d'inoltro condizionale), quindi scegli New Conditional Forwarder (Nuovo server d'inoltro condizionale).

-

Nel dominio DNS digita

corp.example.com. -

In Indirizzi IP dei server primari, scegli <Fai clic qui per aggiungere... >, digitare il primo indirizzo DNS della directory AWS Managed Microsoft AD (di cui si è preso nota nella procedura precedente), quindi premere Invio. Esegui la stessa procedura per il secondo indirizzo DNS. Dopo aver digitato gli indirizzi DNS, potresti visualizzare un errore del tipo "timeout" o "impossibile risolvere". In genere, puoi ignorare questi errori.

-

Seleziona la casella di controllo Store this conditional forwarder in Active Directory, and replicate it as follows (Memorizza questo server d'inoltro condizionale in Active Directory e replicalo come segue). Nel menu a discesa, scegli All DNS servers in this Forest (Tutti i server DNS di questa foresta), quindi scegli OK.