Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Policy delle chiavi predefinita

Quando si crea una KMS chiave, è possibile specificare la politica chiave per la nuova KMS chiave. Se non ne fornisci una, ne AWS KMS crea una per te. La politica delle chiavi predefinita AWS KMS utilizzata varia a seconda che si crei la chiave nella AWS KMS console o si utilizzi la AWS KMS API.

Politica chiave predefinita quando si crea una KMS chiave a livello di codice

Quando si crea una KMS chiave a livello di codice con AWS KMS

API(anche utilizzando AWS Command Line Interfaceo AWS Tools for PowerShell) e non si specifica una politica chiave, AWS KMS applica una politica di chiave predefinita molto semplice. AWS SDKs

Politica chiave predefinita quando si crea una KMS chiave con AWS Management Console

Quando si crea una KMS chiave con AWS Management Console, la politica chiave inizia con la dichiarazione di politica che consente l'accesso Account AWS e abilita IAM le politiche. La console aggiunge quindi un'istruzione Key Administrators, un'istruzione key users e (per la maggior parte dei tipi di chiavi) un'istruzione che consente ai responsabili di utilizzare la KMS chiave con altri AWS servizi. È possibile utilizzare le funzionalità della AWS KMS console per specificare gli IAM utenti e Account AWS chi sono gli amministratori chiave e gli utenti chiave (o entrambi). IAMroles

Autorizzazioni

Consente l'accesso Account AWS e abilita le politiche IAM

La seguente istruzione delle policy delle chiavi predefinita è fondamentale.

-

Account AWS Fornisce al proprietario della KMS chiave l'accesso completo alla KMS chiave.

A differenza di altre politiche relative alle AWS risorse, una politica AWS KMS chiave non concede automaticamente l'autorizzazione all'account o a nessuna delle sue identità. Per concedere l'autorizzazione agli amministratori di account, la policy delle chiavi deve includere un'istruzione esplicita che fornisce l'autorizzazione, come questa.

-

Consente all'account IAM di utilizzare le politiche per consentire l'accesso alla KMS chiave, oltre alla politica chiave.

Senza questa autorizzazione, IAM le politiche che consentono l'accesso alla chiave sono inefficaci, sebbene IAM le politiche che negano l'accesso alla chiave siano comunque efficaci.

-

Riduce il rischio che la chiave diventi ingestibile fornendo l'autorizzazione per il controllo degli accessi agli amministratori dell'account, incluso l'utente root dell'account, che non può essere eliminato.

La seguente dichiarazione chiave è l'intera politica chiave predefinita per le KMS chiavi create a livello di codice. È la prima dichiarazione di policy nella policy chiave predefinita per KMS le chiavi create nella AWS KMS console.

{ "Sid": "Enable IAM User Permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:root" }, "Action": "kms:*", "Resource": "*" }

- Consente ai IAM criteri di consentire l'accesso alla KMS chiave.

-

La dichiarazione politica chiave mostrata sopra fornisce al proprietario l'autorizzazione chiave a utilizzare IAM le politiche, nonché le politiche chiave, per consentire tutte le azioni (

kms:*) sulla KMS chiave. Account AWSIl principale in questa dichiarazione politica chiave è l'account principal, che è rappresentato da un ARN in questo formato:

arn:aws:iam::. L'intestatario dell'account rappresenta l' AWS account e i suoi amministratori.account-id:rootQuando l'intestatario di un'informativa chiave è l'intestatario dell'account, l'informativa non fornisce alcuna autorizzazione IAM principale all'utilizzo della KMS chiave. Al contrario, consente all'account IAM di utilizzare le politiche per delegare le autorizzazioni specificate nell'informativa. Questa dichiarazione chiave predefinita consente all'account di utilizzare IAM le politiche per delegare le autorizzazioni per tutte le azioni (

kms:*) sulla chiave. KMS - Riduce il rischio che la KMS chiave diventi ingestibile.

-

A differenza di altre politiche relative alle AWS risorse, una politica AWS KMS chiave non concede automaticamente l'autorizzazione all'account o ai suoi responsabili. Per fornire l'autorizzazione a qualsiasi principale, incluso il principale dell'account, è necessario utilizzare una istruzione della policy delle chiavi che fornisca esplicitamente l'autorizzazione. Non è necessario fornire al titolare dell'account, o a qualsiasi altro titolare, l'accesso alla KMS chiave. Tuttavia, l'accesso al principale dell'account aiuta a evitare che la chiave diventi ingestibile.

Ad esempio, supponiamo di creare una politica di chiave che consenta a un solo utente di accedere alla KMS chiave. Se poi elimini quell'utente, la chiave diventa ingestibile e devi contattare l'AWS assistenza

per riottenere l'accesso alla chiave. KMS La dichiarazione politica chiave mostrata sopra autorizza il controllo della chiave dell'account principale, che rappresenta l'accountAccount AWS e i relativi amministratori, incluso l'utente root dell'account. L'utente root dell'account è l'unico principale che non può essere eliminato a meno che non si elimini l' Account AWS. IAMle migliori pratiche scoraggiano l'agire per conto dell'utente root dell'account, tranne in caso di emergenza. Tuttavia, potrebbe essere necessario agire come utente root dell'account se si eliminano tutti gli altri utenti e ruoli con accesso alla KMS chiave.

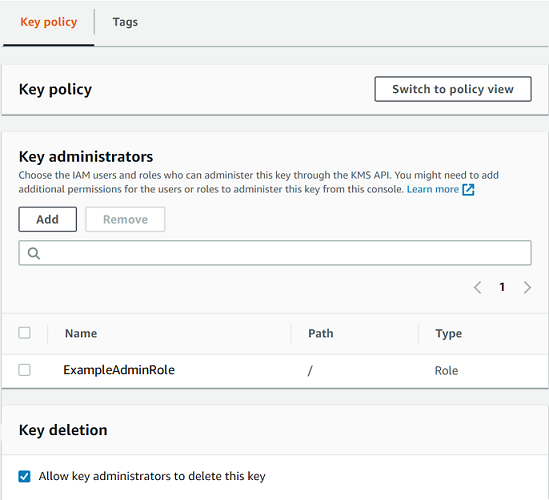

Consente agli amministratori chiave di amministrare la chiave KMS

La policy chiave predefinita creata dalla console consente di scegliere IAM utenti e ruoli nell'account e renderli amministratori chiave. Questa istruzione si chiama istruzione degli amministratori delle chiavi. Gli amministratori delle chiavi dispongono delle autorizzazioni per gestire la KMS chiave, ma non dispongono delle autorizzazioni per utilizzare la KMS chiave nelle operazioni crittografiche. È possibile aggiungere IAM utenti e ruoli all'elenco degli amministratori chiave quando si crea la KMS chiave nella visualizzazione predefinita o nella visualizzazione delle politiche.

avvertimento

Poiché gli amministratori chiave sono autorizzati a modificare la politica chiave e a creare sovvenzioni, possono concedere a se stessi e ad altri AWS KMS autorizzazioni non specificate in questa politica.

I responsabili che dispongono del permesso di gestire tag e alias possono anche controllare l'accesso a una chiave. KMS Per informazioni dettagliate, consultare ABACper AWS KMS.

Nota

IAMle migliori pratiche scoraggiano l'uso di IAM utenti con credenziali a lungo termine. Quando possibile, utilizzate IAM ruoli che forniscono credenziali temporanee. Per i dettagli, consulta le migliori pratiche di sicurezza IAM nella Guida per l'IAMutente.

L'esempio seguente mostra l'istruzione degli amministratori della chiave nella visualizzazione predefinita della console AWS KMS .

L'esempio seguente mostra un esempio di istruzione degli amministratori della chiave nella visualizzazione della policy della console AWS KMS . Questa dichiarazione dell'amministratore chiave si riferisce a una chiave di crittografia simmetrica a regione singola. KMS

{ "Sid": "Allow access for Key Administrators", "Effect": "Allow", "Principal": {"AWS":"arn:aws:iam::111122223333:role/ExampleAdminRole"}, "Action": [ "kms:Create*", "kms:Describe*", "kms:Enable*", "kms:List*", "kms:Put*", "kms:Update*", "kms:Revoke*", "kms:Disable*", "kms:Get*", "kms:Delete*", "kms:TagResource", "kms:UntagResource", "kms:ScheduleKeyDeletion", "kms:CancelKeyDeletion", "kms:RotateKeyOnDemand" ], "Resource": "*" }

L'istruzione predefinita degli amministratori di chiave per la chiave più comune, una KMS chiave di crittografia simmetrica a regione singola, consente le seguenti autorizzazioni. KMS Per informazioni dettagliate su ciascuna autorizzazione, consultare AWS KMS autorizzazioni.

Quando si utilizza la AWS KMS console per creare una KMS chiave, la console aggiunge gli utenti e i ruoli specificati all'Principalelemento dell'istruzione Key Administrators.

Molte di queste autorizzazioni contengono il carattere jolly (*), che concede tutte le autorizzazioni che iniziano con il verbo specificato. Di conseguenza, quando AWS KMS aggiunge nuove API operazioni, gli amministratori chiave possono utilizzarle automaticamente. Non è necessario aggiornare le policy della chiave per includere le nuove operazioni. Se preferisci limitare i tuoi amministratori chiave a un insieme fisso di API operazioni, puoi modificare la tua politica chiave.

kms:Create*-

Consente kms:CreateAlias e kms:CreateGrant. (L'

kms:CreateKeyautorizzazione è valida solo in una IAM politica.) kms:Describe*-

Consente kms:DescribeKey. L'

kms:DescribeKeyautorizzazione è richiesta per visualizzare la pagina dei dettagli chiave di una KMS chiave in AWS Management Console. kms:Enable*-

Consente kms:EnableKey. Per le KMS chiavi di crittografia simmetriche, consente anche. kms:EnableKeyRotation

kms:List*-

Permette kms:ListGrants,

kms:ListKeyPoliciese kms:ListResourceTags. (Lekms:ListKeysautorizzazionikms:ListAliasesand, necessarie per visualizzare KMS le chiavi in AWS Management Console, sono valide solo nelle IAM politiche.) kms:Put*-

Consente

kms:PutKeyPolicy. Questa autorizzazione consente agli amministratori chiave di modificare la politica chiave per questa KMS chiave. kms:Update*-

Consente kms:UpdateAlias e

kms:UpdateKeyDescription. Per le chiavi multiregionali, consente l'utilizzo di kms:UpdatePrimaryRegionquesta KMS chiave. kms:Revoke*-

Concede kms:RevokeGrant, che permette agli amministratori della chiave di eliminare una concessione anche se non sono un principale per il ritiro nella concessione.

kms:Disable*-

Permette kms:DisableKey. Per le KMS chiavi di crittografia simmetriche, consente anche. kms:DisableKeyRotation

kms:Get*-

Consente kms:GetKeyPolicy e kms:GetKeyRotationStatus. Per KMS le chiavi con materiale chiave importato, consente.

kms:GetParametersForImportPer le KMS chiavi asimmetriche, lo consente.kms:GetPublicKeyL'kms:GetKeyPolicyautorizzazione è necessaria per visualizzare la politica chiave di una KMS chiave in. AWS Management Console kms:Delete*-

Consente kms:DeleteAlias. Per le chiavi con materiale chiave importato, consente kms:DeleteImportedKeyMaterial. L'

kms:Delete*autorizzazione non consente agli amministratori delle chiavi di eliminare la KMS chiave (ScheduleKeyDeletion). kms:TagResource-

Consente kms:TagResource, che consente agli amministratori chiave di aggiungere tag alla KMS chiave. Poiché i tag possono essere utilizzati anche per controllare l'accesso alla KMS chiave, questa autorizzazione può consentire agli amministratori di consentire o negare l'accesso alla chiave. KMS Per informazioni dettagliate, consultare ABACper AWS KMS.

kms:UntagResource-

Consente kms:UntagResource, che consente agli amministratori chiave di eliminare i tag dalla chiave. KMS Poiché i tag possono essere utilizzati per controllare l'accesso alla chiave, questa autorizzazione può consentire agli amministratori di consentire o negare l'accesso alla chiave. KMS Per informazioni dettagliate, consultare ABACper AWS KMS.

kms:ScheduleKeyDeletion-

Consente

kms:ScheduleKeyDeletion, che consente agli amministratori chiave di eliminare questa chiave. KMS Per eliminare questa autorizzazione, deseleziona l'opzione Consenti agli amministratori della chiave di eliminare questa chiave. kms:CancelKeyDeletion-

Consente

kms:CancelKeyDeletion, che consente agli amministratori chiave di annullare l'eliminazione di questa KMS chiave. Per eliminare questa autorizzazione, deseleziona l'opzione Consenti agli amministratori della chiave di eliminare questa chiave. kms:RotateKeyOnDemand-

Consente

kms:RotateKeyOnDemand, che consente agli amministratori chiave di eseguire la rotazione su richiesta del materiale chiave contenuto in questa chiave. KMS

AWS KMS aggiunge le seguenti autorizzazioni all'istruzione predefinita degli amministratori delle chiavi quando si creano chiavi per scopi speciali.

kms:ImportKeyMaterial-

L'

kms:ImportKeyMaterialautorizzazione consente agli amministratori chiave di importare materiale chiave nella chiave. KMS Questa autorizzazione è inclusa nella politica chiave solo quando si crea una KMS chiave senza materiale chiave. kms:ReplicateKey-

L'

kms:ReplicateKeyautorizzazione consente agli amministratori chiave di creare una replica di una chiave primaria multiregionale in una regione diversa. AWS Questa autorizzazione è inclusa nella policy della chiave solo quando si crea una chiave primaria o di replica multi-Regione. kms:UpdatePrimaryRegion-

L'autorizzazione

kms:UpdatePrimaryRegionconsente agli amministratori della chiave di modificare una replica di una chiave multi-Regione in una chiave primaria multi-Regione. Questa autorizzazione è inclusa nella policy della chiave solo quando si crea una chiave primaria o di replica multi-Regione.

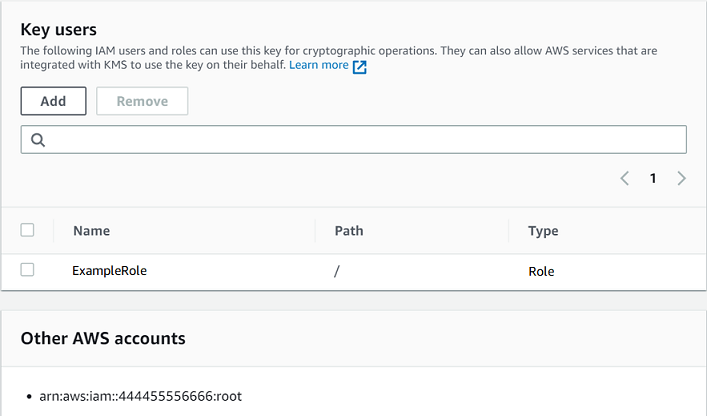

Consente agli utenti chiave di utilizzare la chiave KMS

La policy chiave predefinita creata dalla console per KMS le chiavi consente di scegliere IAM utenti e IAM ruoli nell'account ed esterni Account AWS e renderli utenti chiave.

La console aggiunge due istruzioni di policy alla policy delle chiavi per gli utenti della chiave.

-

Usa la KMS chiave direttamente: la prima dichiarazione sulla politica chiave consente agli utenti chiave di utilizzare direttamente la KMS chiave per tutte le operazioni crittografiche supportate per quel tipo di KMS chiave.

-

Usa la KMS chiave con AWS i servizi: la seconda dichiarazione politica concede agli utenti chiave il permesso di consentire ai AWS servizi integrati di utilizzare la KMS chiave AWS KMS per loro conto per proteggere le risorse, come i bucket Amazon S3 e le tabelle Amazon DynamoDB.

Puoi aggiungere IAM utenti, IAM ruoli e altro Account AWS all'elenco degli utenti chiave quando crei la chiave. KMS È anche possibile modificare l'elenco con la visualizzazione predefinita della console per le policy delle chiavi, come illustrato nella seguente immagine. La visualizzazione predefinita per le policy delle chiavi si trova nella pagina dei dettagli delle chiavi. Per ulteriori informazioni su come consentire agli utenti di altri utenti Account AWS di utilizzare la KMS chiave, consultaConsentire agli utenti di altri account di utilizzare una KMS chiave.

Nota

IAMle migliori pratiche scoraggiano l'uso di IAM utenti con credenziali a lungo termine. Quando possibile, utilizzate IAM ruoli che forniscono credenziali temporanee. Per i dettagli, consulta le migliori pratiche di sicurezza IAM nella Guida per l'IAMutente.

Le istruzioni degli amministratori della chiave predefinite per una chiave KMS simmetrica a Regione singola concedono le seguenti autorizzazioni. Per informazioni dettagliate su ciascuna autorizzazione, consultare AWS KMS autorizzazioni.

Quando si utilizza la AWS KMS console per creare una KMS chiave, la console aggiunge gli utenti e i ruoli specificati all'Principalelemento in ogni istruzione key users.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::111122223333:role/ExampleRole", "arn:aws:iam::444455556666:root" ]}, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::111122223333:role/ExampleRole", "arn:aws:iam::444455556666:root" ]}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} }

Consente agli utenti chiave di utilizzare una KMS chiave per operazioni crittografiche

Gli utenti chiave sono autorizzati a utilizzare la KMS chiave direttamente in tutte le operazioni crittografiche supportate sulla KMS chiave. Possono inoltre utilizzare l'DescribeKeyoperazione per ottenere informazioni dettagliate sulla KMS chiave nella AWS KMS console o utilizzando le AWS KMS API operazioni.

Per impostazione predefinita, la AWS KMS console aggiunge alla politica delle chiavi predefinita le istruzioni degli utenti chiave, come quelle degli esempi seguenti. Poiché supportano API operazioni diverse, le azioni nelle dichiarazioni politiche per le chiavi di crittografia simmetriche, KMS le chiavi, HMAC KMS le chiavi asimmetriche per la crittografia a chiave pubblica e KMS le chiavi asimmetriche per la firma e la verifica sono leggermente KMS diverse.

- Chiavi di crittografia simmetriche KMS

-

La console aggiunge la seguente dichiarazione alla politica chiave per le chiavi di crittografia simmetriche. KMS

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:Decrypt", "kms:DescribeKey", "kms:Encrypt", "kms:GenerateDataKey*", "kms:ReEncrypt*" ], "Resource": "*" } - HMACKMSchiavi

-

La console aggiunge la seguente dichiarazione alla politica chiave per HMAC KMS le chiavi.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GenerateMac", "kms:VerifyMac" ], "Resource": "*" } - Chiavi asimmetriche per la crittografia a KMS chiave pubblica

-

La console aggiunge la seguente dichiarazione alla politica chiave per le chiavi asimmetriche con un utilizzo chiave di KMS Encrypt and decrypt.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:DescribeKey", "kms:GetPublicKey" ], "Resource": "*" } - Chiavi asimmetriche per la firma e la verifica KMS

-

La console aggiunge la seguente dichiarazione alla politica chiave per le chiavi asimmetriche KMS con un utilizzo chiave di Sign and verify.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:Sign", "kms:Verify" ], "Resource": "*" } - Chiavi asimmetriche KMS per derivare segreti condivisi

-

La console aggiunge la seguente dichiarazione alla politica chiave per le chiavi asimmetriche con un utilizzo chiave di KMS Key agreement.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:DeriveSharedSecret" ], "Resource": "*" }

Le operazioni in queste istruzioni forniscono agli utenti della chiave le autorizzazioni seguenti.

kms:Encrypt-

Consente agli utenti chiave di crittografare i dati con questa chiave. KMS

kms:Decrypt-

Consente agli utenti chiave di decrittografare i dati con questa chiave. KMS

kms:DeriveSharedSecret-

Consente agli utenti chiave di ricavare segreti condivisi con questa chiave. KMS

kms:DescribeKey-

Consente agli utenti chiave di ottenere informazioni dettagliate su questa KMS chiave, inclusi gli identificatori, la data di creazione e lo stato della chiave. Consente inoltre agli utenti principali di visualizzare i dettagli sulla KMS chiave nella AWS KMS console.

kms:GenerateDataKey*-

Permette agli utenti della chiave di richiedere una chiave di dati simmetrica o una coppia di chiavi di dati asimmetriche per operazioni di crittografia sul lato client. La console utilizza il carattere jolly * per rappresentare l'autorizzazione per le seguenti API operazioni: GenerateDataKey, GenerateDataKeyWithoutPlaintextGenerateDataKeyPair, e GenerateDataKeyPairWithoutPlaintext. Queste autorizzazioni sono valide solo sulle chiavi simmetriche che crittografano KMS le chiavi dati.

- km: GenerateMac

-

Consente agli utenti chiave di utilizzare una HMAC KMS chiave per generare un HMAC tag.

- km: GetPublicKey

-

Consente agli utenti chiave di scaricare la chiave pubblica della chiave asimmetricaKMS. Le parti con cui condividi questa chiave pubblica possono crittografare i dati all'esterno di. AWS KMS Questi testi cifrati possono essere decriptati solo chiamando l'operazione Decrypt in AWS KMS.

- km: * ReEncrypt

-

Consente agli utenti chiave di crittografare nuovamente i dati originariamente crittografati con questa KMS chiave o di utilizzare questa KMS chiave per ricrittografare dati precedentemente crittografati. L'ReEncryptoperazione richiede l'accesso sia alle chiavi di origine che a quelle di destinazione. KMS A tale scopo, è possibile concedere l'

kms:ReEncryptFromautorizzazione sulla KMS chiave di origine e l'kms:ReEncryptToautorizzazione sulla KMS chiave di destinazione. Tuttavia, per semplicità, la console consentekms:ReEncrypt*(con il carattere*jolly) di utilizzare entrambi i KMS tasti. - kms:Sign

-

Consente agli utenti chiave di firmare i messaggi con questa KMS chiave.

- kms:Verify

-

Consente agli utenti chiave di verificare le firme con questa KMS chiave.

- km: VerifyMac

-

Consente agli utenti chiave di utilizzare una HMAC KMS chiave per verificare un HMAC tag.

Consente agli utenti chiave di utilizzare la KMS chiave con AWS i servizi

La politica delle chiavi predefinita nella console offre inoltre agli utenti chiave le autorizzazioni necessarie per proteggere i propri dati nei AWS servizi che utilizzano le sovvenzioni. AWS i servizi spesso utilizzano le sovvenzioni per ottenere autorizzazioni specifiche e limitate all'uso di una chiave. KMS

Questa dichiarazione politica chiave consente all'utente principale di creare, visualizzare e revocare le concessioni sulla KMS chiave, ma solo quando la richiesta di operazione di concessione proviene da un AWS servizio integrato con. AWS KMS

Gli utenti chiave richiedono queste autorizzazioni di concessione per utilizzare la propria KMS chiave con servizi integrati, ma tali autorizzazioni non sono sufficienti. Gli utenti della chiave hanno bisogno dell'autorizzazione anche per utilizzare i servizi integrati. Per informazioni dettagliate su come concedere agli utenti l'accesso a un AWS servizio che si integra con AWS KMS, consulta la documentazione relativa al servizio integrato.

{ "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} }

Ad esempio, gli utenti chiave possono utilizzare queste autorizzazioni sulla KMS chiave nei seguenti modi.

-

Usa questa KMS chiave con Amazon Elastic Block Store (AmazonEBS) e Amazon Elastic Compute Cloud (AmazonEC2) per collegare un EBS volume crittografato a un'EC2istanza. L'utente della chiave EC2 autorizza implicitamente Amazon a utilizzare la KMS chiave per collegare il volume crittografato all'istanza. Per ulteriori informazioni, consulta Come utilizza Amazon Elastic Block Store (AmazonEBS) AWS KMS.

-

Usa questa KMS chiave con Amazon Redshift per avviare un cluster crittografato. L'utente chiave concede implicitamente ad Amazon Redshift l'autorizzazione a utilizzare KMS la chiave per avviare il cluster crittografato e creare istantanee crittografate. Per ulteriori informazioni, consulta Come utilizza Amazon Redshift AWS KMS.

-

Utilizza questa KMS chiave con altri AWS servizi integrati con AWS KMS tali concessioni d'uso per creare, gestire o utilizzare risorse crittografate con tali servizi.

La policy delle chiavi predefinita consente agli utenti della chiave di delegare l'autorizzazione di concessione a tutti i servizi integrati che utilizzano le concessioni. Tuttavia, è possibile creare una politica di chiave personalizzata che limiti l'autorizzazione a servizi specifici AWS . Per ulteriori informazioni, consulta la chiave di condizione km: ViaService.