Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS KMS utilizza algoritmi crittografici configurabili in modo che il sistema possa migrare rapidamente da un algoritmo o una modalità approvati a un altro. Il set predefinito iniziale di algoritmi di crittografia è stato selezionato dagli algoritmi Federal Information Processing Standard (FIPS) approvati per le loro proprietà e prestazioni di sicurezza.

Entropia e generazione di numeri casuali

AWS KMS la generazione di chiavi viene eseguita in. AWS KMS HSMs HSMs Implementano un generatore ibrido di numeri casuali che utilizza il NIST

SP800-90A Deterministic Random Bit Generator (DRBG) CTR_DRBG using AES-256

Operazioni con chiavi simmetriche (solo crittografia)

Tutti i comandi di crittografia a chiave simmetrica utilizzati all'interno HSMs utilizzano gli Advanced Encryption Standards (AES)

AES-GCM è uno schema di crittografia autenticato. Oltre a crittografare testo in chiaro per produrre testo cifrato, calcola un tag di autenticazione sul testo cifrato e tutti i dati aggiuntivi per i quali è richiesta l'autenticazione (dati autenticati in aggiunta, o AAD). Il tag di autenticazione consente di garantire che i dati provengano dall'origine presunta e che il testo cifrato e l'AAD non siano stati modificati.

Spesso AWS omette l'inclusione dell'AAD nelle nostre descrizioni, specialmente quando si fa riferimento alla crittografia delle chiavi di dati. In questi casi, il testo circostante implica che la struttura da crittografare sia partizionata tra il testo in chiaro da crittografare e l'AAD in chiaro da proteggere.

AWS KMS offre la possibilità di importare materiale chiave in un file AWS KMS key anziché fare affidamento su di esso AWS KMS per generare il materiale chiave. Questo materiale chiave importato può essere crittografato utilizzando RSAES-OAEP

Operazioni con chiave asimmetrica (crittografia, firma digitale e verifica della firma)

AWS KMS supporta l'uso di operazioni con chiavi asimmetriche per le operazioni di crittografia, firma digitale e accordo chiave. Le operazioni con chiave asimmetrica si basano su una chiave pubblica e una coppia di chiavi private correlate matematicamente che è possibile utilizzare per la crittografia e la decrittografia, la firma e la verifica della firma o la derivazione di segreti condivisi. La chiave privata non esce mai non crittografata. AWS KMS È possibile utilizzare la chiave pubblica interna AWS KMS richiamando le operazioni dell' AWS KMS API oppure scaricare la chiave pubblica e utilizzarla all'esterno di AWS KMS.

AWS KMS supporta i seguenti codici asimmetrici.

-

RSA-OAEP (per la crittografia) e RSA-PSS e RSA-PKCS-#1-v1_5 (per la firma e la verifica): supporta le lunghezze delle chiavi RSA (in bit): 2048, 3072 e 4096 per diversi requisiti di sicurezza.

-

Curva ellittica (ECC): utilizzata per la firma e la verifica o la derivazione di segreti condivisi, ma non per entrambi. Supporta curve ECC: NIST P256, P384, P521, SECP 256k1.

-

SM2 (Solo regioni della Cina): utilizzato per la crittografia e la decrittografia, la firma e la verifica o la derivazione di segreti condivisi, ma è necessario scegliere un utilizzo della chiave. Supporta SM2 PKE per la crittografia e DSA per la firma SM2.

Funzioni di derivazione chiave

Una funzione di derivazione delle chiavi viene utilizzata per derivare chiavi aggiuntive da un segreto o una chiave iniziale. AWS KMS utilizza una funzione di derivazione delle chiavi (KDF) per derivare chiavi per chiamata per ogni crittografia in base a. AWS KMS keyTutte le operazioni KDF utilizzano il KDF in modalità contatore

AWS KMS uso interno delle firme digitali

Le firme digitali vengono utilizzate anche per autenticare comandi e comunicazioni tra entità AWS KMS . Tutte le entità del servizio dispongono di una coppia di chiavi ECDSA (Elliptic Curve Digital Signature Algorithm). Eseguono ECDSA come definito in Utilizzo degli algoritmi ECC (Elliptic Curve Cryptography) nella sintassi del messaggio di crittografia (CMS)

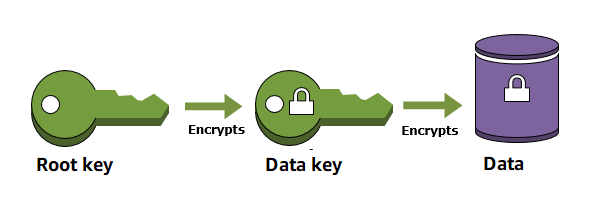

Crittografia envelope

Quando esegui la crittografia dei dati, i dati sono protetti, ma è necessario proteggere la chiave crittografica. Una strategia consiste nel crittografarla. La Crittografia envelope consiste nel crittografare i dati di testo normale con una chiave di dati, quindi crittografare la chiave di dati in un'altra chiave.

È anche possibile crittografare la chiave crittografica dei dati in un'altra chiave crittografica e crittografare tale chiave crittografica con un'altra chiave crittografica. Alla fine, però, una chiave deve rimanere in testo normale in modo da poter decrittografare le chiavi e i dati. Questa chiave crittografica di primo livello della chiave in testo normale è nota come chiave radice.

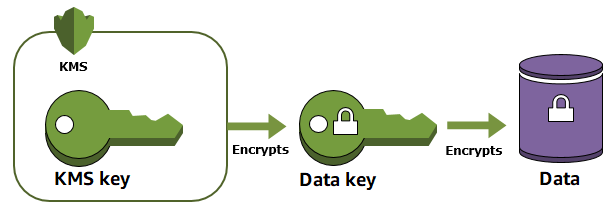

AWS KMS ti aiuta a proteggere le tue chiavi di crittografia archiviandole e gestendole in modo sicuro. La chiave principale memorizzata in AWS KMS, nota come AWS KMS keys, non lascia mai i moduli di sicurezza hardware convalidati AWS KMS FIPS 140-3 Security Level 3 non crittografati

Una costruzione di base utilizzata all'interno di molti sistemi di crittografia è la crittografia envelope. La crittografia envelope utilizza due o più chiavi di crittografia per proteggere un messaggio. In genere, una chiave è derivata da una chiave statica a lungo termine k e un'altra chiave è una chiave per messaggio, msgKey, che viene generata per crittografare il messaggio. L'envelope è formata crittografando il messaggio: ciphertext = Encrypt(msgKey, message). Quindi la chiave del messaggio viene crittografata con la chiave statica a lungo termine: encKey = Encrypt(k, msgKey). Infine, i due valori (encKey, ciphertext) sono assemblati in un'unica struttura, o messaggio crittografato con envelope.

Il destinatario, con accesso a k, può aprire il messaggio con envelope decrittando prima la chiave crittografata e quindi il messaggio.

AWS KMS offre la possibilità di gestire queste chiavi statiche a lungo termine e di automatizzare il processo di crittografia in busta dei dati.

Oltre alle funzionalità di crittografia fornite all'interno del AWS KMS servizio, Encryption SDK fornisce librerie di AWS crittografia delle buste lato client. È possibile utilizzare queste librerie per proteggere i dati e le chiavi di crittografia utilizzate per crittografare i dati.

La crittografia envelope offre diversi vantaggi:

-

Protezione delle chiavi dei dati

Quando crittografi una chiave di dati, non è necessario preoccuparsi di dove archiviarla, poiché la chiave di dati è intrinsecamente protetta dalla crittografia. Puoi archiviare la chiave di dati crittografata in modo sicuro con i dati crittografati.

-

Crittografia degli stessi dati con più chiavi

Le operazioni di crittografia possono essere dispendiose in termini di tempo, soprattutto quando i dati crittografati sono oggetti di grandi dimensioni. Invece di ricrittografare dati grezzi più volte con chiavi diverse, è possibile ricrittografare solo le chiavi di dati che proteggono i dati grezzi.

-

Abbinare i punti di forza di più algoritmi

In generale, gli algoritmi di chiavi simmetriche sono più veloci e producono testi cifrati più piccoli rispetto agli algoritmi di chiave pubblica. Tuttavia, gli algoritmi di chiave pubblica forniscono una separazione intrinseca dei ruoli e facilitano la gestione delle chiavi. La crittografia envelope ti consente di abbinare i punti di forza di ciascuna strategia.

Operazioni di crittografia

In AWS KMS, le operazioni crittografiche sono operazioni API che utilizzano chiavi KMS per proteggere i dati. Poiché le chiavi KMS rimangono all'interno AWS KMS, è necessario chiamare AWS KMS per utilizzare una chiave KMS in un'operazione crittografica.

Per eseguire operazioni crittografiche con le chiavi KMS, usa AWS SDKs, AWS Command Line Interface ()AWS CLI o. AWS Tools for PowerShell Non è possibile eseguire operazioni di crittografia nella console AWS KMS . Per esempi di chiamata delle operazioni crittografiche in diversi linguaggi di programmazione, consulta Esempi di codice per AWS KMS l'utilizzo AWS SDKs.

La tabella seguente elenca le operazioni AWS KMS crittografiche. Viene illustrato anche il tipo di chiave e i requisiti di utilizzo della chiave per le chiavi KMS usate nell'operazione.

| Operazione | Tipo di chiavi | Utilizzo delle chiavi |

|---|---|---|

| Decrypt | Simmetrico o asimmetrico | ENCRYPT_DECRYPT |

| DeriveSharedSecret | Asimmetrica | KEY_AGREEMENT |

| Encrypt | Simmetrico o asimmetrico | ENCRYPT_DECRYPT |

| GenerateDataKey | Simmetria | ENCRYPT_DECRYPT |

| GenerateDataKeyPair | Simmetrica [1] Non è supportato sulle chiavi KMS negli archivi delle chiavi personalizzate. |

ENCRYPT_DECRYPT |

| GenerateDataKeyPairWithoutPlaintext | Simmetrica [1] Non è supportato sulle chiavi KMS negli archivi delle chiavi personalizzate. |

ENCRYPT_DECRYPT |

| GenerateDataKeyWithoutPlaintext | Simmetria | ENCRYPT_DECRYPT |

| GenerateMac | HMAC | GENERATE_VERIFY_MAC |

| GenerateRandom | N/D. Questa operazione non utilizza una chiave KMS. | N/D |

| ReEncrypt | Simmetrico o asimmetrico | ENCRYPT_DECRYPT |

| Sign | Asimmetrica | SIGN_VERIFY |

| Verify | Asimmetrica | SIGN_VERIFY |

| VerifyMac | HMAC | GENERATE_VERIFY_MAC |

[1] Genera coppie di chiavi di dati asimmetriche protette da una chiave KMS di crittografia simmetrica.

Per informazioni sulle autorizzazioni per le operazioni di crittografia, consulta AWS KMS autorizzazioni.

Per renderlo AWS KMS reattivo e altamente funzionale per tutti gli utenti, AWS KMS stabilisce quote sul numero di operazioni crittografiche richiamate in ogni secondo. Per informazioni dettagliate, consultare Quote condivise per le operazioni di crittografia.