Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Archivi delle chiavi esterne

Gli archivi di chiavi esterni consentono di proteggere AWS le risorse utilizzando chiavi crittografiche esterne a. AWS Questa funzionalità avanzata è progettata per carichi di lavoro regolamentati che è necessario proteggere con chiavi crittografiche archiviate in un sistema di gestione delle chiavi esterno da te controllato. Gli archivi di chiavi esterni supportano l'impegno di sovranitàAWS digitale

Un archivio di chiavi esterno è un archivio di chiavi personalizzato supportato da un gestore di chiavi esterno che possiedi e gestisci esternamente. AWS Il gestore di chiavi esterno può essere un modulo di sicurezza hardware fisico o virtuale (HSMs) o qualsiasi sistema basato su hardware o software in grado di generare e utilizzare chiavi crittografiche. Le operazioni di crittografia e decrittografia che utilizzano una KMS chiave in un archivio di chiavi esterno vengono eseguite dal gestore delle chiavi esterno utilizzando il materiale relativo alla chiave crittografica, una funzionalità nota come hold your own keys (). HYOKs

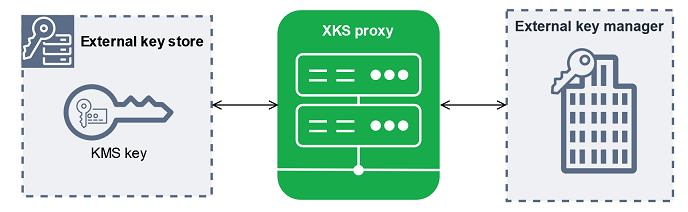

AWS KMS non interagisce mai direttamente con il gestore di chiavi esterno e non può creare, visualizzare, gestire o eliminare le chiavi. AWS KMS Interagisce invece solo con il software proxy (XKSproxy) di archiviazione delle chiavi esterno fornito dall'utente. Il proxy dell'archivio chiavi esterno media tutte le comunicazioni tra AWS KMS e il gestore delle chiavi esterno. Trasmette tutte le richieste AWS KMS al gestore delle chiavi esterno e ritrasmette le risposte dal gestore delle chiavi esterno a. AWS KMS Il proxy dell'archivio chiavi esterno traduce anche le richieste generiche AWS KMS in un formato specifico del fornitore comprensibile al gestore delle chiavi esterno, consentendoti di utilizzare archivi di chiavi esterni con gestori di chiavi di diversi fornitori.

È possibile utilizzare KMS le chiavi in un archivio di chiavi esterno per la crittografia lato client, incluso con. AWS Encryption SDK Tuttavia, gli archivi di chiavi esterni sono una risorsa importante per la crittografia lato server, poiché consentono di proteggere più AWS risorse utilizzando chiavi Servizi AWS crittografiche esterne. AWS Servizi AWS

che supportano le chiavi gestite dal cliente per la crittografia simmetrica supportano anche KMS le chiavi in un archivio di chiavi esterno. Per i dettagli sul supporto del servizio, consulta la sezione Integrazione del servizio AWS

Gli archivi di chiavi esterni ne consentono l'utilizzo AWS KMS per carichi di lavoro regolamentati in cui le chiavi di crittografia devono essere archiviate e utilizzate all'esterno di. AWS Tuttavia, si discostano notevolmente dal modello standard di responsabilità condivisa e richiedono oneri operativi aggiuntivi. Il rischio maggiore in termini di disponibilità e latenza supererà, per la maggior parte dei clienti, i vantaggi di sicurezza percepiti per gli archivi delle chiavi esterne.

Gli archivi delle chiavi esterne ti consentono di controllare la radice di attendibilità. I dati crittografati con KMS le chiavi dell'archivio chiavi esterno possono essere decrittografati solo utilizzando il gestore di chiavi esterno che controlli. Se revochi temporaneamente l'accesso al tuo gestore di chiavi esterno, ad esempio scollegando l'archivio chiavi esterno o disconnettendo il gestore di chiavi esterno dal proxy dell'archivio chiavi esterno, AWS perde ogni accesso alle tue chiavi crittografiche finché non le ripristini. Durante tale intervallo, il testo cifrato crittografato con le tue chiavi non può essere decrittografato. KMS Se revochi definitivamente l'accesso al tuo gestore di chiavi esterno, tutto il testo cifrato crittografato con una KMS chiave nell'archivio delle chiavi esterno diventa irrecuperabile. Le uniche eccezioni sono i AWS servizi che memorizzano brevemente nella cache le chiavi dati protette dalle chiavi dell'utente. KMS Queste chiavi dati continuano a funzionare fino alla disattivazione della risorsa o alla scadenza della cache. Per informazioni dettagliate, consultare In che modo le chiavi inutilizzabili influiscono sulle chiavi dati KMS.

Gli archivi di chiavi esterni sbloccano i pochi casi d'uso per carichi di lavoro regolamentati in cui le chiavi di crittografia devono rimanere esclusivamente sotto il tuo controllo e inaccessibili. AWS Ciò rappresenta un cambiamento importante nel modo in cui gestisci l'infrastruttura basata sul cloud e una modifica sostanziale nel modello di responsabilità condivisa. Per la maggior parte dei carichi di lavoro, gli oneri operativi aggiuntivi e i maggiori rischi associati alla disponibilità e alle prestazioni superano i vantaggi di sicurezza percepiti per gli archivi delle chiavi esterne.

È necessario un archivio delle chiavi esterne?

Per la maggior parte degli utenti, l'archivio AWS KMS chiavi predefinito, protetto da FIPS140-2 moduli di sicurezza hardware convalidati con livello di sicurezza 3

Quando prendi in considerazione un archivio di chiavi esterno, dedica del tempo alla comprensione delle alternative, tra cui un archivio AWS CloudHSM chiavi supportato da un AWS CloudHSM cluster di tua proprietà e gestione e KMS le chiavi con materiale chiave importato generato internamente HSMs e che puoi eliminare dalle KMS chiavi su richiesta. In particolare, l'importazione del materiale della chiave con un intervallo di scadenza molto breve potrebbe fornire un livello di controllo simile senza comportare rischi in termini di prestazioni o disponibilità.

Un archivio delle chiavi esterne potrebbe essere la soluzione ideale per la tua organizzazione se disponi dei requisiti seguenti:

-

È necessario utilizzare le chiavi crittografiche nel gestore delle chiavi locale o in un gestore di chiavi al di fuori del AWS proprio controllo.

-

Devi dimostrare che le chiavi crittografiche vengono conservate esclusivamente sotto il tuo controllo al di fuori del cloud.

-

Devi crittografare e decrittografare tramite chiavi crittografiche con autorizzazione indipendente.

-

Il materiale chiave deve essere sottoposto a un percorso di audit secondario e indipendente.

Se scegli un archivio delle chiavi esterne, limita il suo utilizzo ai carichi di lavoro che richiedono protezione con chiavi crittografiche al di fuori di AWS.

Modello di responsabilità condivisa

KMSLe chiavi standard utilizzano materiale chiave generato e utilizzato in HSMs un ambiente di AWS KMS proprietà e gestione. Tu stabilisci le politiche di controllo degli accessi sulle tue KMS chiavi e configuri Servizi AWS che utilizzano KMS le chiavi per proteggere le tue risorse. AWS KMS si assume la responsabilità della sicurezza, della disponibilità, della latenza e della durabilità del materiale chiave contenuto nelle chiaviKMS.

KMSle chiavi negli archivi di chiavi esterni si basano sul materiale e sulle operazioni chiave del gestore delle chiavi esterno. Pertanto, l'equilibrio delle responsabilità si sposta a tuo carico. Sei responsabile della sicurezza, dell'affidabilità, della durata e delle prestazioni delle chiavi crittografiche nel tuo gestore di chiavi esterno. AWS KMS è responsabile della risposta tempestiva alle richieste e della comunicazione con il proxy di archiviazione delle chiavi esterno e del mantenimento dei nostri standard di sicurezza. Per garantire che ogni testo cifrato archiviato con chiavi esterne sia almeno altrettanto sicuro del testo AWS KMS cifrato standard, AWS KMS prima crittografa tutto il testo in chiaro con il materiale AWS KMS chiave specifico della KMS chiave, quindi lo invia al gestore delle chiavi esterno per la crittografia con la chiave esterna, una procedura nota come doppia crittografia. Di conseguenza, né AWS KMS né il proprietario del materiale della chiave esterna possono decrittografare da soli il testo criptato con doppia crittografia.

Sei responsabile del mantenimento di un gestore di chiavi esterno che soddisfi i tuoi standard normativi e prestazionali, della fornitura e della manutenzione di un proxy di archiviazione chiavi AWS KMS esterno conforme alla API specifica del proxy dell'archivio chiavi esterno

Esamina le CloudWatch metriche e le dimensioni di Amazon registrate per gli AWS KMS archivi di chiavi esterni. AWS KMS consiglia vivamente di creare CloudWatch allarmi per monitorare l'archivio di chiavi esterno in modo da poter rilevare i primi segnali di problemi prestazionali e operativi prima che si verifichino.

Cosa sta cambiando?

Gli archivi di chiavi esterni supportano solo chiavi di crittografia simmetriche. KMS All'interno AWS KMS, si utilizzano e gestiscono KMS le chiavi in un archivio di chiavi esterno più o meno allo stesso modo in cui si gestiscono le altre chiavi gestite dai clienti, inclusa l'impostazione delle politiche di controllo degli accessi e il monitoraggio dell'uso delle chiavi. Lo stesso viene utilizzato APIs con gli stessi parametri per richiedere un'operazione crittografica con una KMS chiave in un archivio di chiavi esterno che si utilizza per qualsiasi KMS chiave. Inoltre, il prezzo è lo stesso delle KMS chiavi standard. Per i dettagli, consulta KMSchiavi in archivi di chiavi esterni la sezione AWS Key Management Service

Prezzi

Tuttavia, con gli archivi delle chiavi esterne cambiano i seguenti principi:

-

Sei responsabile della disponibilità, della durata e della latenza delle operazioni con le chiavi.

-

Sei responsabile di tutti i costi per lo sviluppo, l'acquisto, il funzionamento e la concessione di licenze per il sistema di gestione delle chiavi esterne.

-

Puoi implementare l'autorizzazione indipendente di tutte le richieste inviate AWS KMS al tuo proxy di archiviazione delle chiavi esterno.

-

È possibile monitorare, controllare e registrare tutte le operazioni del proxy dell'archivio chiavi esterno e tutte le operazioni del gestore di chiavi esterno relative alle AWS KMS richieste.

Da dove iniziare?

Per creare e gestire un archivio delle chiavi esterne, è necessario scegliere l'opzione di connettività proxy dell'archivio delle chiavi esterne, assemblare i prerequisiti e infine creare e configurare l'archivio delle chiavi esterne.

Quote

AWS KMS consente fino a 10 archivi di chiavi personalizzati in ciascuna Account AWS regione, inclusi archivi AWS CloudHSM chiavi e archivi chiavi esterni, indipendentemente dallo stato della connessione. Inoltre, sono previste quote di AWS KMS richiesta per l'uso delle KMS chiavi in un archivio di chiavi esterno.

Se si sceglie la connettività VPC proxy per il proxy dell'archivio chiavi esterno, potrebbero esserci anche delle quote per i componenti richiesti, ad esempio sottoreti e sistemi di VPCs bilanciamento del carico di rete. Per ulteriori informazioni su queste quote, utilizza la console Service Quotas

Regioni

Per ridurre al minimo la latenza di rete, crea i componenti dell'archivio delle chiavi esterne nella Regione AWS più vicina al gestore delle chiavi esterne. Se possibile, scegli una regione con un tempo di andata e ritorno della rete () RTT di 35 millisecondi o meno.

Gli archivi di chiavi esterni sono supportati Regioni AWS in tutti i paesi ad eccezione della Cina (Pechino) e della Cina (Ningxia). AWS KMS

Caratteristiche non supportate

AWS KMS non supporta le seguenti funzionalità negli archivi di chiavi personalizzati.

Ulteriori informazioni:

Annuncio degli archivi delle chiavi esterne di AWS KMS

nel Blog AWS News.

Concetti fondamentali sull'archivio delle chiavi esterne

Impara i termini e i concetti di base utilizzati negli archivi di chiavi esterni.

Archivio delle chiavi esterne

Un archivio chiavi esterno è un archivio di chiavi AWS KMS personalizzato supportato da un gestore di chiavi esterno AWS di tua proprietà e gestione. Ogni KMS chiave in un archivio di chiavi esterno è associata a una chiave esterna nel gestore delle chiavi esterno. Quando si utilizza una KMS chiave in un archivio di chiavi esterno per la crittografia o la decrittografia, l'operazione viene eseguita nel gestore delle chiavi esterno utilizzando la chiave esterna, una disposizione nota come Hold your Own Keys ()HYOK. Questa funzionalità è progettata per le organizzazioni che devono mantenere le chiavi crittografiche nel proprio gestore delle chiavi esterne.

Gli archivi di chiavi esterni assicurano che le chiavi crittografiche e le operazioni che proteggono le AWS risorse rimangano sotto il controllo del gestore di chiavi esterno. AWS KMS invia richieste al gestore di chiavi esterno per crittografare e decrittografare i dati, ma AWS KMS non può creare, eliminare o gestire chiavi esterne. Tutte le richieste inviate AWS KMS al gestore di chiavi esterno sono mediate da un componente software proxy di archiviazione chiavi esterno fornito, posseduto e gestito dall'utente.

AWS i servizi che supportano le chiavi gestite dal AWS KMS cliente possono utilizzare le KMS chiavi dell'archivio di chiavi esterno per proteggere i dati. Di conseguenza, i tuoi dati sono infine protetti dalle chiavi utilizzando le operazioni di crittografia nel gestore delle chiavi esterne.

Le KMS chiavi in un archivio di chiavi esterno hanno modelli di fiducia, accordi di responsabilità condivisa e aspettative di prestazioni fondamentalmente diversi rispetto alle KMS chiavi standard. Con gli archivi delle chiavi esterne, sei responsabile della sicurezza e dell'integrità del materiale della chiave e delle operazioni di crittografia. La disponibilità e la latenza delle KMS chiavi in un archivio di chiavi esterno sono influenzate dall'hardware, dal software, dai componenti di rete e dalla distanza tra il gestore delle chiavi esterno AWS KMS e il gestore delle chiavi. È inoltre probabile che vengano sostenuti costi aggiuntivi per il gestore delle chiavi esterno e per l'infrastruttura di rete e bilanciamento del carico necessaria per comunicare con il gestore delle chiavi esterno AWS KMS

Puoi utilizzare l'archivio delle chiavi esterne come parte di una strategia di protezione dei dati più ampia. Per ogni AWS risorsa che proteggi, puoi decidere quali richiedono una KMS chiave in un archivio di chiavi esterno e quali possono essere protette da una chiave standard. KMS Questo ti offre la flessibilità di scegliere KMS le chiavi per classificazioni di dati, applicazioni o progetti specifici.

Gestore delle chiavi esterne

Un gestore di chiavi esterno è un componente esterno in grado di AWS generare chiavi simmetriche a 256 bit ed eseguire la crittografia e la decrittografia AES simmetriche. Il gestore di chiavi esterno per un archivio chiavi esterno può essere un modulo di sicurezza hardware fisico (HSM), un gestore di chiavi virtuale HSM o software con o senza un componente. HSM Può essere posizionato ovunque all'esterno AWS, anche in sede, in un data center locale o remoto o in qualsiasi cloud. L'archivio di chiavi esterno può essere supportato da un singolo gestore di chiavi esterno o da più istanze di gestore di chiavi correlate che condividono chiavi crittografiche, ad esempio un HSM cluster. Gli archivi delle chiavi esterne sono progettati per supportare una varietà di gestori esterni di diversi fornitori. Per informazioni dettagliate sulla connessione al gestore di chiavi esterno, consulta. Scegli un'opzione di connettività proxy per l'archivio di chiavi esterno

Chiave esterna

Ogni KMS chiave in un archivio di chiavi esterno è associata a una chiave crittografica nel gestore di chiavi esterno nota come chiave esterna. Quando si esegue la crittografia o la decrittografia con una KMS chiave nell'archivio di chiavi esterno, l'operazione di crittografia viene eseguita nel gestore delle chiavi esterno utilizzando la chiave esterna.

avvertimento

La chiave esterna è essenziale per il funzionamento della chiave. KMS Se la chiave esterna viene persa o eliminata, il testo cifrato crittografato con la KMS chiave associata non è recuperabile.

Per gli archivi di chiavi esterni, una chiave esterna deve essere una chiave a 256 bit abilitata e in grado di eseguire AES la crittografia e la decrittografia. Per maggiori dettagli sui requisiti della chiave esterna, consulta Requisiti per una KMS chiave in un archivio di chiavi esterno.

AWS KMS non può creare, eliminare o gestire chiavi esterne. Il materiale della tua chiave crittografica non esce mai dal tuo gestore di chiavi esterno. Quando crei una KMS chiave in un archivio di chiavi esterno, fornisci l'ID di una chiave esterna (). XksKeyId Non è possibile modificare l'ID della chiave esterna associata a una KMS chiave, sebbene il gestore delle chiavi esterno possa ruotare il materiale della chiave associato all'ID della chiave esterna.

Oltre alla chiave esterna, una KMS chiave in un archivio di chiavi esterno contiene anche materiale AWS KMS chiave. I dati protetti dalla KMS chiave vengono crittografati prima AWS KMS utilizzando il materiale della AWS KMS chiave, quindi dal gestore delle chiavi esterno utilizzando la chiave esterna. Questo processo di doppia crittografia garantisce che il testo cifrato protetto dalla KMS chiave sia sempre almeno altrettanto potente del testo cifrato protetto solo da. AWS KMS

Molte chiavi crittografiche presentano diversi tipi di identificatori. Quando crei una KMS chiave in un archivio di chiavi esterno, fornisci l'ID della chiave esterna che il proxy dell'archivio chiavi esterno utilizza per fare riferimento alla chiave esterna. Se utilizzi l'identificatore sbagliato, il tentativo di creare una KMS chiave nell'archivio di chiavi esterno fallisce.

Proxy dell'archivio delle chiavi esterne

Il proxy dell'archivio chiavi esterno («XKSproxy») è un'applicazione software di proprietà e gestita dal cliente che media tutte le comunicazioni tra AWS KMS e il gestore delle chiavi esterno. Inoltre, traduce le AWS KMS richieste generiche in un formato comprensibile al gestore di chiavi esterno specifico del fornitore. Per un archivio delle chiavi esterne è necessario un relativo proxy. Ogni archivio delle chiavi esterne è associato a un relativo proxy.

AWS KMS non può creare, eliminare o gestire chiavi esterne. Il materiale delle chiavi crittografiche resta sempre all'interno del gestore delle chiavi. Tutte le comunicazioni tra AWS KMS e il gestore delle chiavi esterno sono mediate dal proxy dell'archivio chiavi esterno. AWS KMS invia richieste al proxy dell'archivio chiavi esterno e riceve risposte dal proxy dell'archivio chiavi esterno. Il proxy dell'archivio chiavi esterno è responsabile della trasmissione delle richieste dal AWS KMS gestore delle chiavi esterno e della trasmissione delle risposte dal gestore delle chiavi esterno a AWS KMS

Tieni presente che, in quanto proprietario e gestore del proxy dell'archivio delle chiavi esterne, sei responsabile della manutenzione e del funzionamento. È possibile sviluppare un proxy di archiviazione chiavi esterno in base alla APIspecifica del proxy di archiviazione chiavi esterno

Per l'autenticazione AWS KMS, il proxy utilizza certificati lato server. TLS Per autenticarsi sul proxy, AWS KMS firma tutte le richieste sul proxy di archiviazione delle chiavi esterno con una credenziale di autenticazione proxy SigV4. Facoltativamente, il proxy può abilitare mutual TLS (mTLS) per garantire ulteriormente che accetti solo richieste da. AWS KMS

Il proxy dell'archivio chiavi esterno deve supportare HTTP /1.1 o versione successiva e TLS 1.2 o versione successiva con almeno una delle seguenti suite di crittografia:

-

TLS_ AES GCM _256_ _ (1.3) SHA384 TLS

-

TLS_ CHACHA2 0_ POLY13 SHA256 05_ (1,3) TLS

Nota

Non AWS GovCloud (US) Region supporta TLS _ CHACHA2 0_ POLY13 05_. SHA256

-

TLS_ _ ECDHE _ RSA _ WITH AES GCM _256_ _ (1.2) SHA384 TLS

-

TLS_ _ ECDHE _ ECDSA _ WITH AES GCM _256_ _ (1,2) SHA384 TLS

Per creare e utilizzare le KMS chiavi nell'archivio chiavi esterno, è necessario innanzitutto connettere l'archivio chiavi esterno al relativo proxy dell'archivio chiavi esterno. Puoi anche disconnettere l'archivio delle chiavi esterne dal relativo proxy su richiesta. In tal caso, tutte le KMS chiavi dell'archivio chiavi esterno non sono più disponibili e non possono essere utilizzate in alcuna operazione crittografica.

Connettività proxy dell'archivio delle chiavi esterne

La connettività proxy dell'archivio chiavi esterno («connettività XKS proxy») descrive il metodo AWS KMS utilizzato per comunicare con il proxy dell'archivio chiavi esterno.

Puoi specificare l'opzione di connettività proxy durante la creazione dell'archivio delle chiavi esterne, rendendola così una proprietà di tale archivio. Puoi modificare l'opzione di connettività proxy aggiornando la proprietà dell'archivio delle chiavi personalizzate, tuttavia devi accertarti che il proxy dell'archivio delle chiavi esterne possa comunque accedere alle stesse chiavi esterne.

AWS KMS supporta le seguenti opzioni di connettività:

-

Connettività pubblica degli endpoint: AWS KMS invia le richieste per il proxy di archiviazione delle chiavi esterno tramite Internet a un endpoint pubblico controllato dall'utente. Questa opzione è semplice da creare e gestire, ma potrebbe non soddisfare i requisiti di sicurezza per ogni installazione.

-

VPCconnettività del servizio endpoint: AWS KMS invia le richieste a un servizio endpoint Amazon Virtual Private Cloud (AmazonVPC) creato e gestito da te. Puoi ospitare il tuo proxy di archiviazione chiavi esterno all'interno di Amazon VPC oppure ospitare il proxy dell'archivio chiavi esterno all'esterno AWS e utilizzare Amazon VPC solo per la comunicazione.

Per informazioni dettagliate sulle opzioni di connettività proxy dell'archivio delle chiavi esterne, consulta Scegli un'opzione di connettività proxy per l'archivio di chiavi esterno.

Credenziali di autenticazione al proxy dell'archivio delle chiavi esterne

Per autenticarti sul tuo proxy di archiviazione chiavi esterno, AWS KMS firma tutte le richieste sul proxy dell'archivio chiavi esterno con una credenziale di autenticazione Signature V4 (SigV4). Stabilisci e gestisci la credenziale di autenticazione sul tuo proxy, quindi fornisci questa credenziale quando crei l'archivio esterno. AWS KMS

Nota

La credenziale SigV4 AWS KMS utilizzata per firmare le richieste al XKS proxy non è correlata alle credenziali SigV4 associate ai principali presenti nel tuo. AWS Identity and Access Management Account AWS Non riutilizzate alcuna credenziale SigV4 per il proxy di archiviazione delle chiavi esternoIAM.

Ogni credenziale di autenticazione proxy è costituita da due parti. Devi fornire entrambe le parti durante la creazione di un archivio delle chiavi esterne o l'aggiornamento delle credenziali di autenticazione per l'archivio delle chiavi esterne.

-

ID chiave di accesso: identifica la chiave di accesso segreta. Puoi fornire questo ID come un testo non crittografato.

-

Chiave di accesso segreta: la parte segreta della credenziale. AWS KMS crittografa la chiave di accesso segreta nella credenziale prima di archiviarla.

Puoi modificare l'impostazione delle credenziali in qualsiasi momento, ad esempio quando inserisci valori errati, quando modifichi le credenziali nel proxy o quando il proxy esegue la rotazione delle credenziali. Per dettagli tecnici sull' AWS KMS

autenticazione al proxy dell'archivio chiavi esterno, vedere Authentication

Per consentire all'utente di ruotare le credenziali senza interrompere le Servizi AWS KMS chiavi utilizzate nell'archivio chiavi esterno, si consiglia che il proxy dell'archivio chiavi esterno supporti almeno due credenziali di autenticazione valide per. AWS KMS Ciò garantisce che le credenziali precedenti continuino a funzionare mentre fornisci le nuove credenziali a AWS KMS.

Per aiutarti a tenere traccia dell'età delle tue credenziali di autenticazione proxy, AWS KMS definisce una CloudWatch metrica Amazon,. XksProxyCredentialAge Puoi utilizzare questa metrica per creare un CloudWatch allarme che ti avvisa quando l'età delle tue credenziali raggiunge una soglia da te stabilita.

Per garantire ulteriormente che il proxy dell'archivio chiavi esterno risponda solo a AWS KMS, alcuni proxy di chiavi esterni supportano Mutual Transport Layer Security (m). TLS Per informazioni dettagliate, consultare m TLS authentication (opzionale).

Proxy APIs

Per supportare un archivio di chiavi AWS KMS esterno, un proxy di archiviazione chiavi esterno deve implementare il proxy richiesto APIs come descritto nella APIspecifica del proxy per l'archivio di chiavi AWS KMS esterne

La tabella seguente elenca e descrive ogni proxy. APIs Include inoltre le AWS KMS operazioni che attivano una chiamata al proxy API e tutte le eccezioni AWS KMS operative relative al proxyAPI.

| Proxy API | Descrizione | AWS KMS Operazioni correlate |

|---|---|---|

| Decrypt | AWS KMS invia il testo cifrato da decrittografare e l'ID della chiave esterna da utilizzare. L'algoritmo di crittografia richiesto è _. AES GCM | Decrittografa, ReEncrypt |

| Crittografa | AWS KMS invia i dati da crittografare e l'ID della chiave esterna da utilizzare. L'algoritmo di crittografia richiesto è AES _GCM. | Crittografa, GenerateDataKey, GenerateDataKeyWithoutPlaintextReEncrypt |

| GetHealthStatus | AWS KMS richiede informazioni sullo stato del proxy e sul gestore delle chiavi esterno. Lo stato di ogni gestore delle chiavi esterne può essere uno dei seguenti.

|

CreateCustomKeyStore(per la connettività degli endpoint pubblici), ConnectCustomKeyStore(per la connettività dei servizi VPC endpoint) Se tutte le istanze del gestore delle chiavi esterne sono |

| GetKeyMetadata | AWS KMS richiede informazioni sulla chiave esterna associata a una KMS chiave nell'archivio delle chiavi esterno. La risposta include le specifiche della chiave ( |

CreateKey Se la specifica della chiave non è |

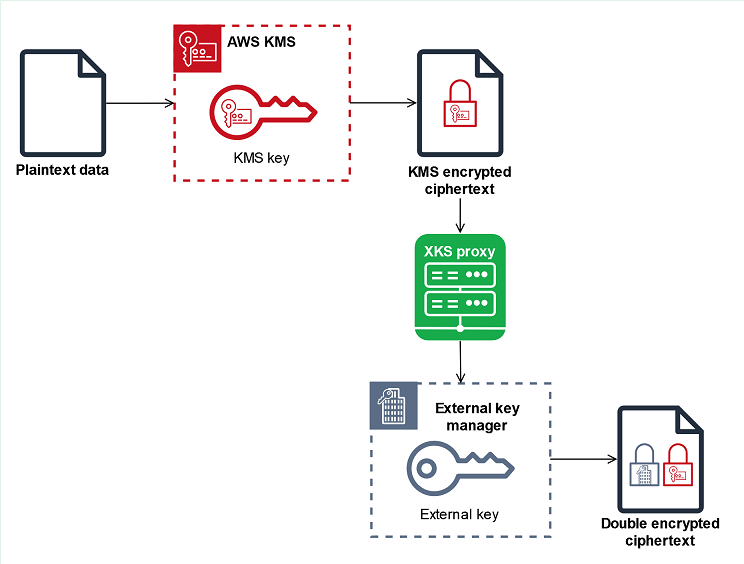

Doppia crittografia

I dati crittografati da una KMS chiave in un archivio di chiavi esterno vengono crittografati due volte. Innanzitutto, AWS KMS crittografa i dati con il materiale AWS KMS chiave specifico della KMS chiave. Quindi, il testo criptato con AWS KMS viene crittografato dal gestore delle chiavi esterne utilizzando la chiave esterna. Questo processo è noto come doppia crittografia.

La doppia crittografia garantisce che i dati crittografati da una KMS chiave in un archivio di chiavi esterno siano almeno altrettanto sicuri del testo cifrato crittografato da una chiave standard. KMS Protegge inoltre il testo non crittografato in transito dal proxy dell'archivio AWS KMS di chiavi esterno. Con la doppia crittografia, mantieni il pieno controllo dei tuoi testi criptati. Se revochi definitivamente l'accesso AWS alla chiave esterna tramite il proxy esterno, qualsiasi testo criptato rimasto in AWS viene effettivamente eliminato in modo crittografato.

Per abilitare la doppia crittografia, ogni KMS chiave in un archivio di chiavi esterno dispone di due chiavi di supporto crittografiche:

-

Un materiale AWS KMS chiave unico per la KMS chiave. Questo materiale chiave viene generato e utilizzato solo nei moduli di sicurezza hardware certificati AWS KMS FIPS140-2 Security Level 3

(HSMs). -

Una chiave esterna nel gestore delle chiavi esterne.

La doppia crittografia ha i seguenti effetti:

-

AWS KMS non è possibile decrittografare alcun testo cifrato crittografato da una KMS chiave in un archivio di chiavi esterno senza accedere alle chiavi esterne tramite il proxy dell'archivio chiavi esterno.

-

Non è possibile decrittografare alcun testo cifrato crittografato da una KMS chiave in un archivio di chiavi esterno a AWS, anche se si dispone del relativo materiale di chiave esterno.

-

Non è possibile ricreare una KMS chiave che è stata eliminata da un archivio di chiavi esterno, anche se si dispone del relativo materiale esterno. Ogni KMS chiave ha metadati unici che include nel testo cifrato simmetrico. Una nuova KMS chiave non sarebbe in grado di decrittografare il testo cifrato crittografato dalla chiave originale, anche se utilizzasse lo stesso materiale di chiave esterna.

Per un esempio pratico di doppia crittografia, consulta Funzionamento degli archivi delle chiavi esterne.

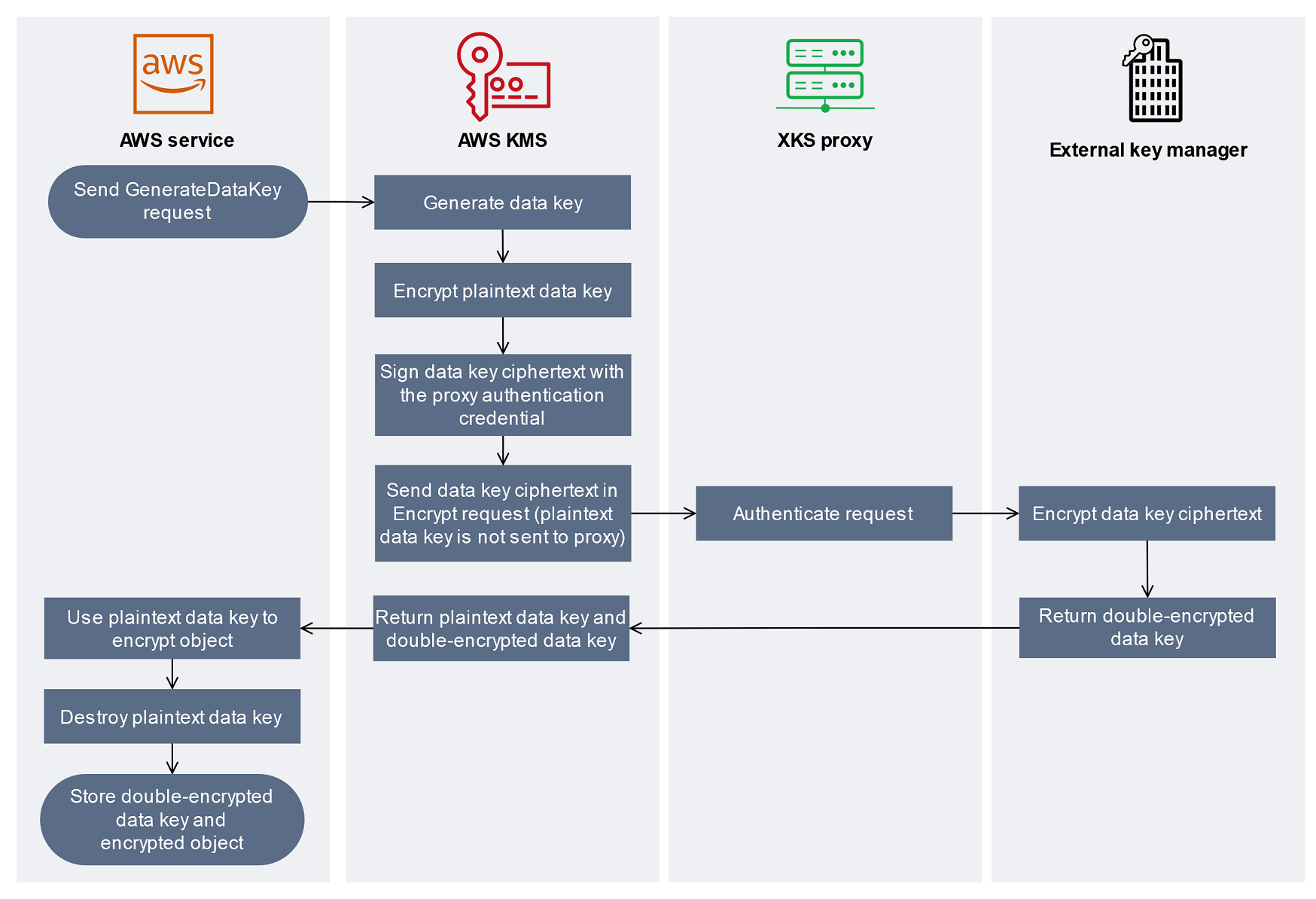

Funzionamento degli archivi delle chiavi esterne

L'archivio delle chiavi esterne, il proxy dell'archivio delle chiavi esterne e il gestore delle chiavi esterne collaborano insieme per proteggere le tue risorse AWS . La procedura seguente illustra il tipico flusso di lavoro di crittografia Servizio AWS che crittografa ogni oggetto con una chiave dati univoca protetta da una chiave. KMS In questo caso, hai scelto una KMS chiave in un archivio di chiavi esterno per proteggere l'oggetto. L'esempio mostra come AWS KMS utilizza la doppia crittografia per proteggere la chiave di dati in transito e garantire che il testo cifrato generato da una KMS chiave in un archivio di chiavi esterno sia sempre almeno altrettanto efficace del testo cifrato crittografato da una chiave simmetrica standard contenente materiale KMS chiave. AWS KMS

I metodi di crittografia utilizzati da ogni effettivo che si integra con variano. Servizio AWS AWS KMS Per maggiori dettagli, consulta l'argomento "Protezione dei dati" nel capitolo Sicurezza della documentazione di Servizio AWS .

-

Aggiungi un nuovo oggetto alla tua Servizio AWS risorsa. Per crittografare l'oggetto, Servizio AWS invia una GenerateDataKeyrichiesta all' AWS KMS utilizzo di una KMS chiave nell'archivio di chiavi esterno.

-

AWS KMS genera una chiave dati simmetrica a 256 bit e si prepara a inviare una copia della chiave di dati in testo semplice al gestore delle chiavi esterno tramite il proxy dell'archivio chiavi esterno. AWS KMS avvia il processo di doppia crittografia crittografando la chiave di dati in chiaro con il materiale chiave associato alla chiave nell'archivio di AWS KMS chiavi esterno. KMS

-

AWS KMS invia una richiesta di crittografia al proxy dell'archivio chiavi esterno associato all'archivio di chiavi esterno. La richiesta include il testo cifrato della chiave di dati da crittografare e l'ID della chiave esterna associata alla chiave. KMS AWS KMS firma la richiesta utilizzando la credenziale di autenticazione proxy per il proxy di archiviazione delle chiavi esterno.

La copia non crittografata della chiave dati non viene inviata al proxy dell'archivio delle chiavi esterno.

-

Il proxy dell'archivio delle chiavi esterne autentica la richiesta di crittografia e quindi la trasmette al gestore delle chiavi esterne.

Alcuni proxy dell'archivio delle chiavi esterne implementano anche una policy di autorizzazione facoltativa che consente solo ai principali selezionati di eseguire operazioni in condizioni specifiche.

-

Il gestore delle chiavi esterne esegue la crittografia del testo criptato della chiave dati utilizzando la chiave esterna specificata e restituisce la chiave dati con doppia crittografia al proxy dell'archivio delle chiavi esterne che a sua volta la restituisce a AWS KMS.

-

AWS KMS restituisce la chiave di dati in testo semplice e la copia con doppia crittografia di tale chiave dati a. Servizio AWS

-

Servizio AWS utilizza la chiave dati in testo semplice per crittografare l'oggetto risorsa, distrugge la chiave dati in testo semplice e archivia la chiave dati crittografata con l'oggetto crittografato.

Alcuni Servizi AWS potrebbero memorizzare nella cache la chiave di dati in testo semplice da utilizzare per più oggetti o da riutilizzare mentre la risorsa è in uso. Per informazioni dettagliate, consultare In che modo le chiavi inutilizzabili influiscono sulle chiavi dati KMS.

Per decrittografare l'oggetto crittografato, è Servizio AWS necessario inviare nuovamente la chiave di dati crittografata a AWS KMS in una richiesta Decrypt. Per decrittografare la chiave dati crittografata, è AWS KMS necessario inviare la chiave dati crittografata al proxy dell'archivio chiavi esterno con l'ID della chiave esterna. Se la richiesta di decrittografia al proxy dell'archivio chiavi esterno non riesce per qualsiasi motivo, non AWS KMS può decrittografare la chiave dati crittografata e non può decrittografare l' Servizio AWS oggetto crittografato.