Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Capacità 4. Fornire accesso, utilizzo e implementazione sicuri per la personalizzazione del modello di intelligenza artificiale generativa

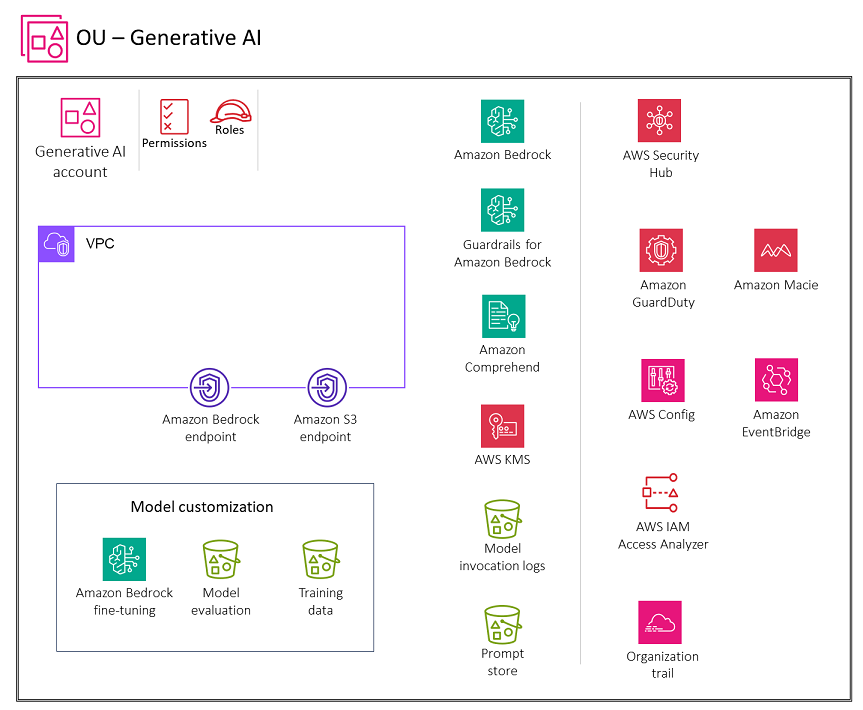

Il diagramma seguente illustra i AWS servizi consigliati per l'account Generative AI per questa funzionalità. Lo scopo di questo scenario è garantire la personalizzazione del modello. Questo caso d'uso si concentra sulla protezione delle risorse e dell'ambiente di formazione per un processo di personalizzazione del modello, nonché sulla protezione dell'invocazione di un modello personalizzato.

L'account Generative AI include i servizi necessari per personalizzare un modello insieme a una suite di servizi di sicurezza necessari per implementare barriere di sicurezza e governance centralizzata della sicurezza. È necessario creare endpoint gateway Amazon S3 per i dati di addestramento e i bucket di valutazione in Amazon S3 a cui un VPC ambiente privato è configurato per l'accesso per consentire la personalizzazione del modello privato.

Rationale

La personalizzazione del modello è il processo di fornitura di dati di addestramento a un modello per migliorarne le prestazioni per casi d'uso specifici. In Amazon Bedrock, puoi personalizzare i modelli di base di Amazon Bedrock (FMs) per migliorarne le prestazioni e creare un'esperienza cliente migliore utilizzando metodi come la formazione preliminare continua con dati non etichettati per migliorare la conoscenza del dominio e la messa a punto con dati etichettati per ottimizzare le prestazioni specifiche delle attività. Se personalizzi un modello, devi acquistare Provisioned Throughput per poterlo utilizzare.

Questo caso d'uso si riferisce all'ambito 4 della Generative AI Security

In alternativa, puoi creare un modello personalizzato in Amazon Bedrock utilizzando la funzionalità Custom Model Import per importare FMs ciò che hai personalizzato in altri ambienti, come Amazon SageMaker. Come fonte di importazione, consigliamo vivamente di utilizzare Safetensors per il formato di serializzazione del modello importato. A differenza di Pickle, Safetensors consente di memorizzare solo dati tensoriali, non oggetti Python arbitrari. Ciò elimina le vulnerabilità derivanti dall'estrazione di dati non attendibili. Safetensors non può eseguire codice: archivia e carica solo i tensori in modo sicuro.

Quando offri agli utenti l'accesso alla personalizzazione del modello di intelligenza artificiale generativa in Amazon Bedrock, devi tenere conto di queste considerazioni chiave sulla sicurezza:

-

Accesso sicuro alla chiamata dei modelli, ai lavori di formazione e ai file di formazione e convalida

-

Crittografia del lavoro del modello di addestramento, del modello personalizzato e dei file di formazione e convalida

-

Avvisi relativi a potenziali rischi per la sicurezza, ad esempio richieste di jailbreak o informazioni sensibili nei file di formazione

Nelle sezioni seguenti vengono illustrate queste considerazioni sulla sicurezza e la funzionalità di intelligenza artificiale generativa.

Personalizzazione del modello Amazon Bedrock

Puoi personalizzare in modo privato e sicuro i modelli di base (FMs) con i tuoi dati in Amazon Bedrock per creare applicazioni specifiche per il tuo dominio, la tua organizzazione e il tuo caso d'uso. Grazie alla messa a punto, puoi aumentare la precisione del modello fornendo un set di dati di formazione etichettato e specifico per ogni attività e specializzare ulteriormente il tuo. FMs Grazie alla formazione continua, è possibile addestrare i modelli utilizzando i propri dati non etichettati in un ambiente sicuro e gestito con chiavi gestite dal cliente. Per ulteriori informazioni, consulta Modelli personalizzati nella documentazione di Amazon Bedrock.

Considerazioni relative alla sicurezza

I carichi di lavoro di personalizzazione dei modelli di intelligenza artificiale generativa sono esposti a rischi specifici, tra cui l'esfiltrazione dei dati di addestramento, l'avvelenamento dei dati dovuto all'iniezione di prompt o malware dannosi nei dati di addestramento e l'immissione immediata o l'esfiltrazione dei dati da parte degli attori delle minacce durante l'inferenza del modello. In Amazon Bedrock, la personalizzazione del modello offre solidi controlli di sicurezza per la protezione dei dati, il controllo degli accessi, la sicurezza della rete, la registrazione e il monitoraggio e la convalida di input/output che possono aiutare a mitigare questi rischi.

Correzioni

Protezione dei dati

Crittografa il processo di personalizzazione del modello, i file di output (metriche di formazione e convalida) del processo di personalizzazione del modello e il modello personalizzato risultante utilizzando una chiave gestita dal cliente AWS KMS che puoi creare, possedere e gestire. Quando usi Amazon Bedrock per eseguire un processo di personalizzazione del modello, memorizzi i file di input (dati di formazione e convalida) nel tuo bucket S3. Al termine del processo, Amazon Bedrock archivia i file delle metriche di output nel bucket S3 specificato al momento della creazione del lavoro e archivia gli artefatti del modello personalizzato risultanti in un bucket S3 controllato da. AWS Per impostazione predefinita, i file di input e output sono crittografati con la crittografia lato server Amazon S3 SSE -S3 utilizzando una chiave gestita. AWS Puoi anche scegliere di crittografare questi file con una chiave gestita dal cliente.

Identity and Access Management

Crea un ruolo di servizio personalizzato per la personalizzazione o l'importazione del modello seguendo il principio del privilegio minimo. Per il ruolo del servizio di personalizzazione del modello, crea una relazione di fiducia che consenta ad Amazon Bedrock di assumere questo ruolo ed eseguire il lavoro di personalizzazione del modello. Allega una policy per consentire al ruolo di accedere ai tuoi dati di formazione e convalida e al bucket in cui desideri scrivere i dati di output. Per il ruolo del servizio di importazione dei modelli, crea una relazione di fiducia che consenta ad Amazon Bedrock di assumere questo ruolo ed eseguire il processo di importazione del modello. Allega una policy per consentire al ruolo di accedere ai file di modello personalizzati nel tuo bucket S3. Se il processo di personalizzazione del modello è in esecuzione in unVPC, assegna VPC le autorizzazioni a un ruolo di personalizzazione del modello.

Sicurezza della rete

Per controllare l'accesso ai tuoi dati, usa un cloud privato virtuale (VPC) con AmazonVPC. Quando crei la tuaVPC, ti consigliamo di utilizzare DNS le impostazioni predefinite per la tabella di routing degli endpoint, in modo da utilizzare la risoluzione standard di Amazon URLs S3.

Se lo configuri VPC senza accesso a Internet, devi creare un VPCendpoint Amazon S3 per consentire ai processi di personalizzazione del modello di accedere ai bucket S3 che memorizzano i dati di formazione e convalida e che archiviano gli artefatti del modello.

Dopo aver completato la configurazione del tuo endpoint VPC e dell'endpoint, devi assegnare le autorizzazioni al ruolo di personalizzazione del modello. IAM Dopo aver configurato i ruoli VPC e le autorizzazioni richiesti, puoi creare un processo di personalizzazione del modello che lo utilizzi. VPC Creando un VPC endpoint S3 senza accesso a Internet con un VPC endpoint S3 associato per i dati di addestramento, puoi eseguire il lavoro di personalizzazione del modello con connettività privata (senza alcuna esposizione a Internet).

Servizi consigliati AWS

Amazon S3

Quando esegui un processo di personalizzazione del modello, il lavoro accede al tuo bucket S3 per scaricare i dati di input e caricare le metriche del lavoro. Puoi scegliere la messa a punto o la formazione preliminare continua come tipo di modello quando invii il lavoro di personalizzazione del modello sulla console Amazon Bedrock o. API Una volta completato un processo di personalizzazione del modello, puoi analizzare i risultati del processo di formazione visualizzando i file nel bucket S3 di output che hai specificato al momento dell'invio del lavoro o visualizzare i dettagli sul modello. Crittografa entrambi i bucket con una chiave gestita dal cliente. Per rafforzare ulteriormente la sicurezza della rete, puoi creare un endpoint gateway per i bucket S3 a cui l'ambiente è configurato per accedere. VPC L'accesso deve essere registrato e monitorato. Usa il controllo delle versioni per i backup. Puoi utilizzare policy basate sulle risorse per controllare in modo più rigoroso l'accesso ai tuoi file Amazon S3.

Amazon Macie

Macie può aiutarti a identificare i dati sensibili nei set di dati di formazione e convalida di Amazon S3. Per le migliori pratiche di sicurezza, consulta la sezione precedente di Macie in questa guida.

Amazon EventBridge

Puoi utilizzare Amazon EventBridge per configurare Amazon in modo che SageMaker risponda automaticamente a una modifica dello stato di un processo di personalizzazione del modello in Amazon Bedrock. Gli eventi di Amazon Bedrock vengono consegnati ad Amazon quasi EventBridge in tempo reale. Puoi scrivere regole semplici per automatizzare le azioni quando un evento corrisponde a una regola.

AWS KMS

Ti consigliamo di utilizzare una chiave gestita dal cliente per crittografare il processo di personalizzazione del modello, i file di output (metriche di addestramento e convalida) del processo di personalizzazione del modello, il modello personalizzato risultante e i bucket S3 che ospitano i dati di formazione, convalida e output. Per ulteriori informazioni, consulta la sezione Crittografia dei lavori e degli artefatti di personalizzazione del modello nella documentazione di Amazon Bedrock.

Una politica chiave è una politica delle risorse per una chiave. AWS KMS Le politiche chiave sono il modo principale per controllare l'accesso alle KMS chiavi. È inoltre possibile utilizzare IAM politiche e concessioni per controllare l'accesso alle KMS chiavi, ma ogni KMS chiave deve avere una politica chiave. Utilizza una politica chiave per fornire le autorizzazioni a un ruolo per accedere al modello personalizzato che è stato crittografato con la chiave gestita dal cliente. Ciò consente a ruoli specifici di utilizzare un modello personalizzato per l'inferenza.

Usa Amazon CloudWatch, Amazon CloudTrail, Amazon OpenSearch Serverless, Amazon S3 e Amazon Comprehend come spiegato nelle sezioni precedenti sulle funzionalità.