Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Collega i notebook Connect Studio in un VPC a risorse esterne

Il seguente argomento fornisce informazioni su come connettere i notebook Studio in un VPC a risorse esterne.

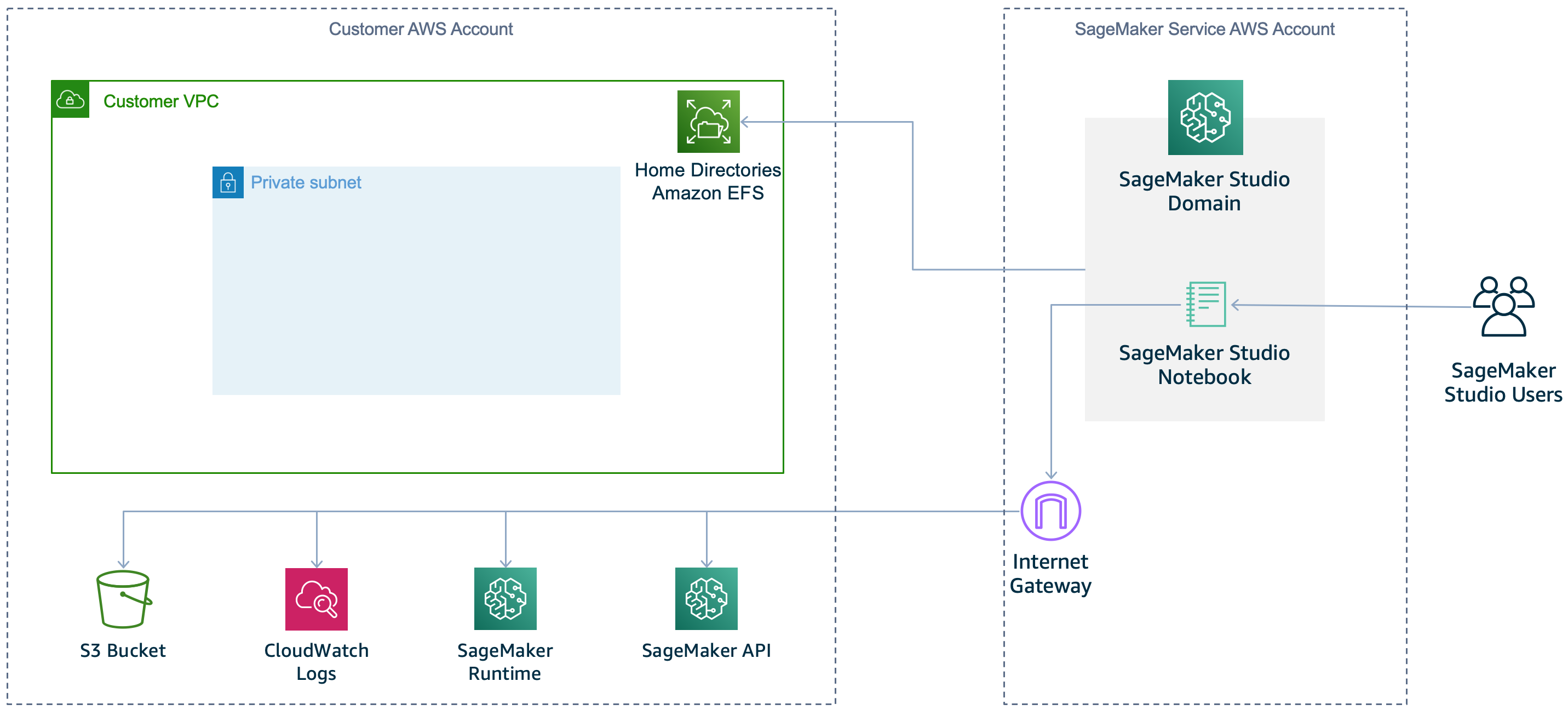

Comunicazione predefinita con Internet

Per impostazione predefinita, SageMaker Studio fornisce un'interfaccia di rete che consente la comunicazione con Internet tramite un VPC gestito dall' SageMaker intelligenza artificiale. Il traffico verso AWS servizi, come Amazon S3 e CloudWatch, passa attraverso un gateway Internet. Il traffico che accede all' SageMaker API e al runtime SageMaker AI passa anche attraverso un gateway Internet. Il traffico tra il dominio e il volume Amazon EFS passa attraverso il VPC che hai identificato quando hai effettuato l'onboarding su Studio o hai chiamato l'API. CreateDomain Il seguente diagramma mostra la configurazione predefinita.

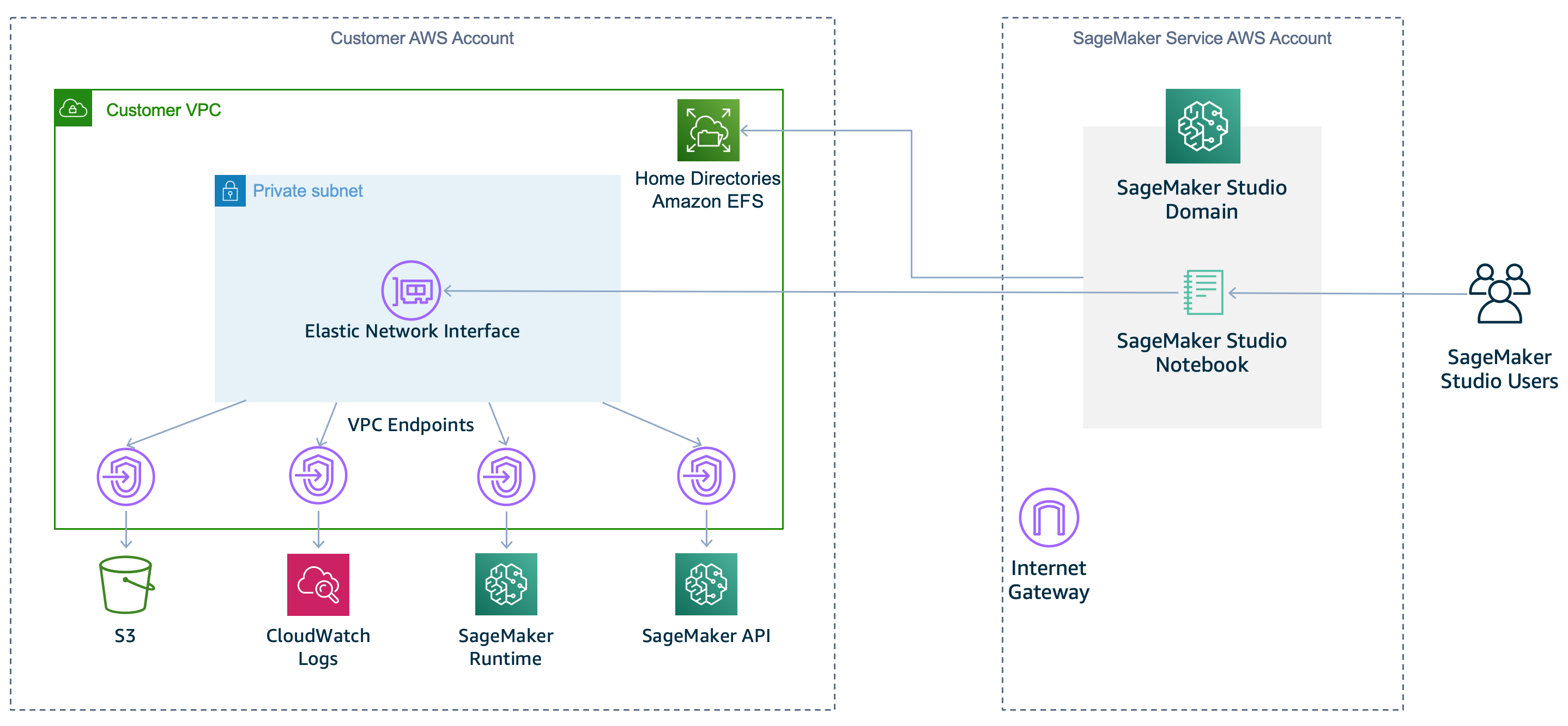

Comunicazione VPC only con Internet

Per impedire all' SageMaker intelligenza artificiale di fornire l'accesso a Internet ai notebook Studio, disabilita l'accesso a Internet specificando il tipo di accesso alla rete. VPC only Specificate questo tipo di accesso alla rete quando effettuate l'accesso a Studio o chiamate l'API. CreateDomain Di conseguenza, non sarai in grado di eseguire un notebook Studio a meno che:

-

il tuo VPC ha un endpoint di interfaccia per l' SageMaker API e il runtime o un gateway NAT con accesso a Internet

-

i tuoi gruppi di sicurezza consentono le connessioni in uscita

Il seguente diagramma mostra una configurazione per l'utilizzo della modalità solo VPC.

Requisiti per l'utilizzo della modalità VPC only

Quando scegli VpcOnly, segui queste fasi:

-

Puoi utilizzare solo sottoreti private. Non puoi utilizzare sottoreti pubbliche nella modalità

VpcOnly. -

Assicurati che le tue sottoreti abbiano il numero richiesto di indirizzi IP necessari. Il numero previsto di indirizzi IP necessari per utente può variare in base al caso d'uso. Consigliamo tra 2 e 4 indirizzi IP per utente. La capacità totale degli indirizzi IP per un dominio Studio è la somma degli indirizzi IP disponibili per ogni sottorete fornita al momento della creazione del dominio. Assicurati che l'utilizzo del tuo indirizzo IP non superi la capacità supportata dal numero di sottoreti che fornisci. Inoltre, l'utilizzo di sottoreti distribuite su molte zone di disponibilità può contribuire alla disponibilità degli indirizzi IP. Per ulteriori informazioni, consulta il dimensionamento di VPC e sottorete per. IPv4

Nota

È possibile configurare solo le sottoreti con un VPC con tenancy predefinita in cui l'istanza viene eseguita su hardware condiviso. Per ulteriori informazioni sull'attributo tenancy per VPCs, consulta Dedicated Instances.

-

avvertimento

Quando utilizzi la modalità

VpcOnly, sei in parte proprietario della configurazione di rete per il dominio. Come best practice per la sicurezza, consigliamo di applicare le autorizzazioni con privilegi minimi all'accesso in entrata e in uscita fornito dalle regole del gruppo di sicurezza. Configurazioni di regole in entrata eccessivamente permissive potrebbero consentire agli utenti con accesso al VPC di interagire con le applicazioni di altri profili utente senza autenticazione.Configura uno o più gruppi di sicurezza con regole in entrata e in uscita che consentano il seguente traffico:

-

Traffico NFS su TCP sulla porta 2049 tra il dominio e il volume Amazon EFS.

-

Traffico TCP all'interno del gruppo di sicurezza. Questo è necessario per la connettività tra Jupyter Server applicazione e Kernel Gateway applicazioni. Devi consentire l'accesso ad almeno le porte dell'intervallo

8192-65535.

Crea un gruppo di sicurezza distinto per ogni profilo utente e aggiungi l'accesso in entrata dallo stesso gruppo di sicurezza. Si consiglia di non riutilizzare un gruppo di sicurezza a livello di dominio per i profili utente. Se il gruppo di sicurezza a livello di dominio consente l'accesso in entrata a se stesso, tutte le applicazioni del dominio hanno accesso a tutte le altre applicazioni del dominio.

-

-

Se desideri consentire l'accesso a Internet, è necessario utilizzare un gateway NAT con accesso a Internet, ad esempio tramite un gateway Internet.

-

Per rimuovere l'accesso a Internet, crea endpoint VPC di interfaccia (AWS PrivateLink) per consentire a Studio di accedere ai seguenti servizi con i nomi di servizio corrispondenti. Devi inoltre associare i gruppi di sicurezza per il tuo VPC a questi endpoint.

-

SageMaker API:

com.amazonaws.region.sagemaker.api -

SageMaker Runtime AI:

com.amazonaws.. Questo nome del servizio è richiesto per eseguire i notebook Studio e per addestrare e ospitare modelli.region.sagemaker.runtime -

Amazon S3:

com.amazonaws..region.s3 -

Per utilizzare SageMaker Projects:

com.amazonaws..region.servicecatalog -

Eventuali altri AWS servizi richiesti.

Se utilizzi SageMaker Python SDK

per eseguire lavori di formazione remoti, devi anche creare i seguenti endpoint Amazon VPC. -

AWS Security Token Service:

com.amazonaws.region.sts -

Amazon CloudWatch:.

com.amazonaws.Ciò è necessario per consentire a SageMaker Python SDK di ottenere lo stato del lavoro di formazione remota da. Amazon CloudWatchregion.logs

-

Nota

Per un cliente che lavora in modalità VPC, i firewall aziendali possono causare problemi di connessione con SageMaker Studio o tra e JupyterServer KernelGateway Effettua i seguenti controlli se riscontri uno di questi problemi quando usi SageMaker Studio da dietro un firewall.

-

Verifica che l'URL di Studio sia nella lista consentita della tua rete.

-

Verifica che le connessioni websocket non siano bloccate. Jupyter utilizza websocket dietro le quinte. Se l' KernelGateway applicazione lo è InService, JupyterServer potrebbe non essere possibile connettersi a KernelGateway. Il problema dovrebbe presentarsi anche all'apertura del Terminale di sistema.