Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Poiché Mail Manager viene distribuito tra l'ambiente di posta elettronica (ad esempio Microsoft 365, Google Workspace o On-Premise Exchange) e Internet, Mail Manager utilizza i relè SMTP per indirizzare le e-mail in arrivo elaborate da Mail Manager all'ambiente di posta elettronica dell'utente. Può anche instradare le e-mail in uscita verso un'altra infrastruttura di posta elettronica, ad esempio un altro server Exchange o un gateway di posta elettronica di terze parti, prima di inviarle ai destinatari finali.

Un relay SMTP è un componente fondamentale dell'infrastruttura di posta elettronica, responsabile del routing efficiente delle e-mail tra i server quando indicato da un'azione di regola definita in un set di regole.

In particolare, un relay SMTP può reindirizzare la posta elettronica in arrivo tra SES Mail Manager e un'infrastruttura di posta elettronica esterna come Exchange, gateway di posta elettronica locali o di terze parti e altri. Le e-mail in arrivo verso un dispositivo di ingresso verranno elaborate in base a una regola che indirizzerà l'e-mail specificata al relay SMTP designato, che a sua volta la trasmetterà all'infrastruttura di posta elettronica esterna definita nel relay SMTP.

Quando l'endpoint di ingresso riceve e-mail, utilizza una politica sul traffico per determinare quali e-mail bloccare o consentire. L'e-mail che autorizzi passa a un set di regole che applica regole condizionali per eseguire le azioni che hai definito per tipi specifici di e-mail. Una delle azioni delle regole che puoi definire è SMTPRelay l'azione: se selezioni questa azione, l'e-mail verrà passata al server SMTP esterno definito nel tuo relay SMTP.

Ad esempio, è possibile utilizzare l'SMTPRelay azione per inviare e-mail dall'endpoint di ingresso al server Microsoft Exchange locale. È consigliabile configurare il server Exchange in modo che disponga di un endpoint SMTP pubblico a cui è possibile accedere solo utilizzando determinate credenziali. Quando si crea il relè SMTP, si inseriscono il nome del server, la porta e le credenziali del server Exchange e si assegna al relay SMTP un nome univoco, ad esempio "». RelayToMyExchangeServer Quindi, crei una regola nel set di regole del tuo endpoint di ingresso che dice: «Quando l'indirizzo From contiene 'gmail.com', esegui l'azione utilizzando il relè SMTP chiamato». SMTPRelay RelayToMyExchangeServer

Ora, quando l'e-mail proveniente da gmail.com arriva all'endpoint di ingresso, la regola attiva l'SMTPRelay azione e contatta il server Exchange utilizzando le credenziali fornite durante la creazione del relay SMTP e recapita l'e-mail al server Exchange. Pertanto, le e-mail ricevute da gmail.com vengono inoltrate al server Exchange.

È necessario innanzitutto creare un relè SMTP prima di poterlo designare in un'azione di regola. La procedura riportata nella sezione successiva illustrerà come creare un relay SMTP nella console SES.

Creazione di un relè SMTP nella console SES

La procedura seguente mostra come utilizzare la pagina dei relè SMTP nella console SES per creare relè SMTP e gestire quelli già creati.

Per creare e gestire i relè SMTP utilizzando la console

Accedi AWS Management Console e apri la console Amazon SES all'indirizzo https://console.aws.amazon.com/ses/

. -

Nel pannello di navigazione a sinistra, scegli Relay SMTP in Mail Manager.

-

Nella pagina dei relè SMTP, seleziona Crea relè SMTP.

-

Nella pagina Crea relè SMTP, inserisci un nome univoco per il tuo relay SMTP.

-

A seconda che vogliate configurare un relè SMTP in entrata (non autenticato) o in uscita (autenticato), seguite le rispettive istruzioni:

Per configurare un relè SMTP in entrata

-

Quando il relay SMTP viene utilizzato come gateway in entrata per indirizzare le e-mail in arrivo elaborate da Mail Manager verso l'ambiente di posta elettronica esterno, è necessario prima configurare l'ambiente di hosting della posta elettronica. Sebbene ogni provider di hosting di posta elettronica abbia una propria interfaccia grafica e un flusso di lavoro di configurazione unici, i principi per configurarlo per funzionare con i gateway in entrata, come il relè SMTP di Mail Manager, saranno simili.

A scopo di illustrazione, abbiamo fornito esempi di come configurare Google Workspaces e Microsoft Office 365 per utilizzare il relè SMTP come gateway in entrata nelle seguenti sezioni:

Nota

Assicurati che i domini delle destinazioni dei destinatari previsti siano identità di dominio verificate da SES. Ad esempio, se desideri recapitare e-mail ai destinatari abc@example.com e support@acme.com, entrambi i domini example.com e acme.com devono essere verificati in SES. Se il dominio di un destinatario non è verificato, SES non tenterà di recapitare l'e-mail al server SMTP pubblico. Per ulteriori informazioni, consulta Creazione e verifica delle identità in Amazon SES.

-

Dopo aver configurato Google Workspaces o Microsoft Office 365 per funzionare con i gateway in entrata, inserisci il nome host del server SMTP pubblico con i seguenti valori relativi al tuo provider:

-

Google Workspaces:

aspmx.l.google.com -

Microsoft Office 365:

<your_domain>.mail.protection.outlook.comSostituisci i punti con «-» nel tuo nome di dominio. Ad esempio, se il tuo dominio è acme.com, devi inserire

acme-com.mail.protection.outlook.com

-

-

Immettete il numero di porta 25 per il server SMTP pubblico.

-

Lascia vuota la sezione Autenticazione (non selezionare o creare un ARN segreto).

-

Seleziona Crea relè SMTP.

-

Puoi visualizzare e gestire i relè SMTP che hai già creato dalla pagina dei relè SMTP. Se c'è un relè SMTP che desideri rimuovere, seleziona il relativo pulsante di opzione seguito da Elimina.

-

Per modificare un relè SMTP, selezionane il nome. Nella pagina dei dettagli, è possibile modificare il nome del relè, il nome, la porta e le credenziali di accesso del server SMTP esterno selezionando il pulsante Modifica o Aggiorna corrispondente seguito da Salva modifiche.

Configurazione di Google Workspaces per l'inoltro SMTP in entrata (non autenticato)

Il seguente esempio dettagliato mostra come configurare Google Workspaces per l'utilizzo di un relay SMTP in entrata (non autenticato) di Mail Manager.

Prerequisiti

-

Accesso alla console di amministrazione Google (console di amministrazione Google > App > Google Workspace > Gmail

). -

Accesso al nameserver di dominio che ospita i record MX per i domini che verranno utilizzati per la configurazione di Mail Manager.

Per configurare Google Workspaces in modo che funzioni con un relè SMTP in entrata

-

Aggiungi gli indirizzi IP di Mail Manager alla configurazione del gateway in entrata

-

Nella console di amministrazione di Google

, vai su App > Google Workspace > Gmail. -

Seleziona Spam, phishing e malware, quindi vai alla configurazione del gateway in entrata.

-

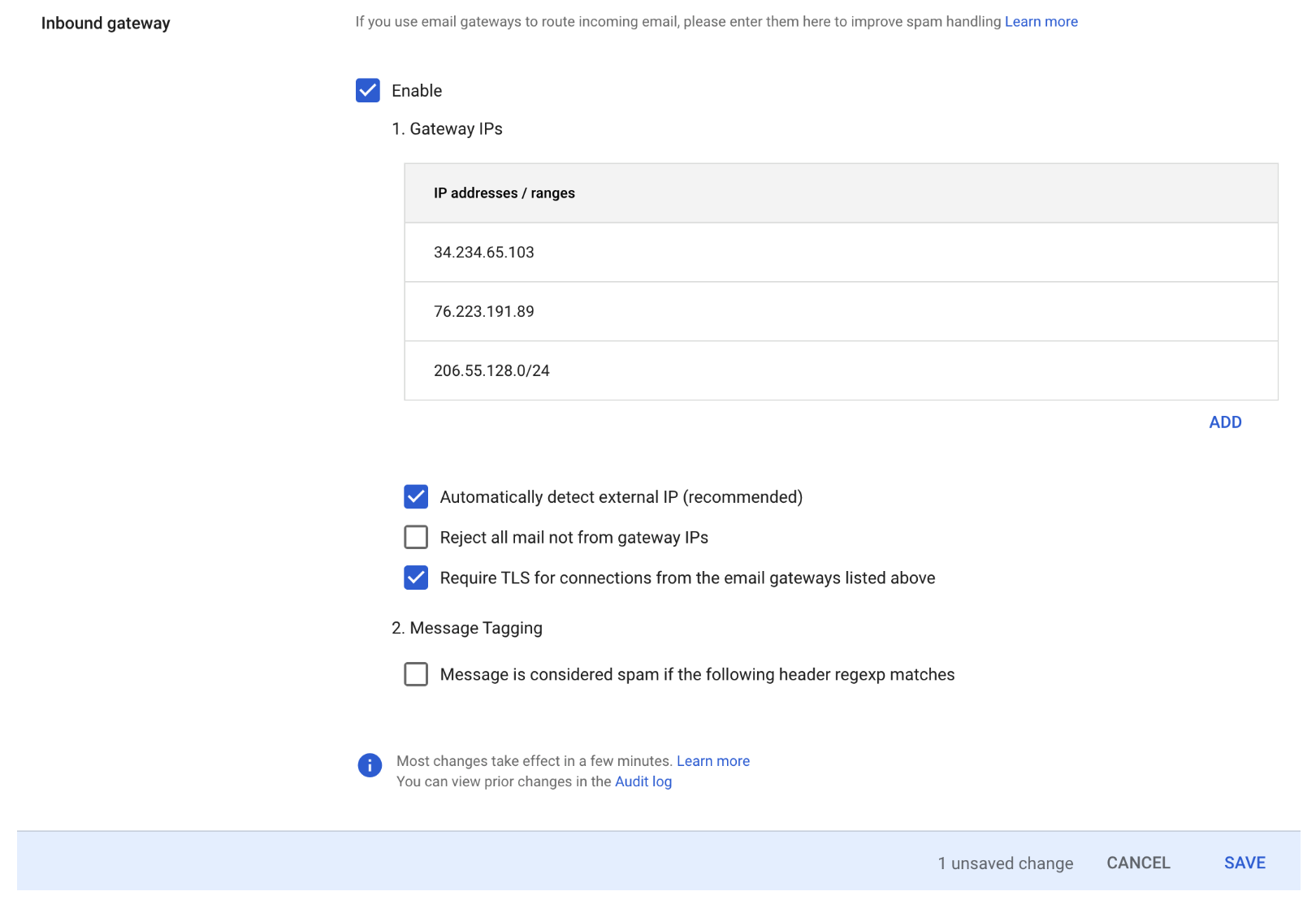

Abilita il gateway in entrata e configuralo con i seguenti dettagli:

-

In Gateway IPs, selezionate Aggiungi e aggiungete l'endpoint di ingresso IPs specifico per la vostra regione dalla tabella degli intervalli IP di inoltro SMTP.

-

Seleziona Rileva automaticamente l'IP esterno.

-

Seleziona Richiedi TLS per le connessioni dai gateway di posta elettronica sopra elencati.

-

Seleziona Salva nella parte inferiore della finestra di dialogo per salvare la configurazione. Una volta salvato, la console dell'amministratore mostrerà che il gateway in entrata è abilitato.

-

-

Configurazione di Microsoft Office 365 per l'inoltro SMTP in ingresso (non autenticato)

L'esempio seguente mostra come configurare Microsoft Office 365 per l'utilizzo di un relay SMTP in entrata (non autenticato) di Mail Manager.

Prerequisiti

-

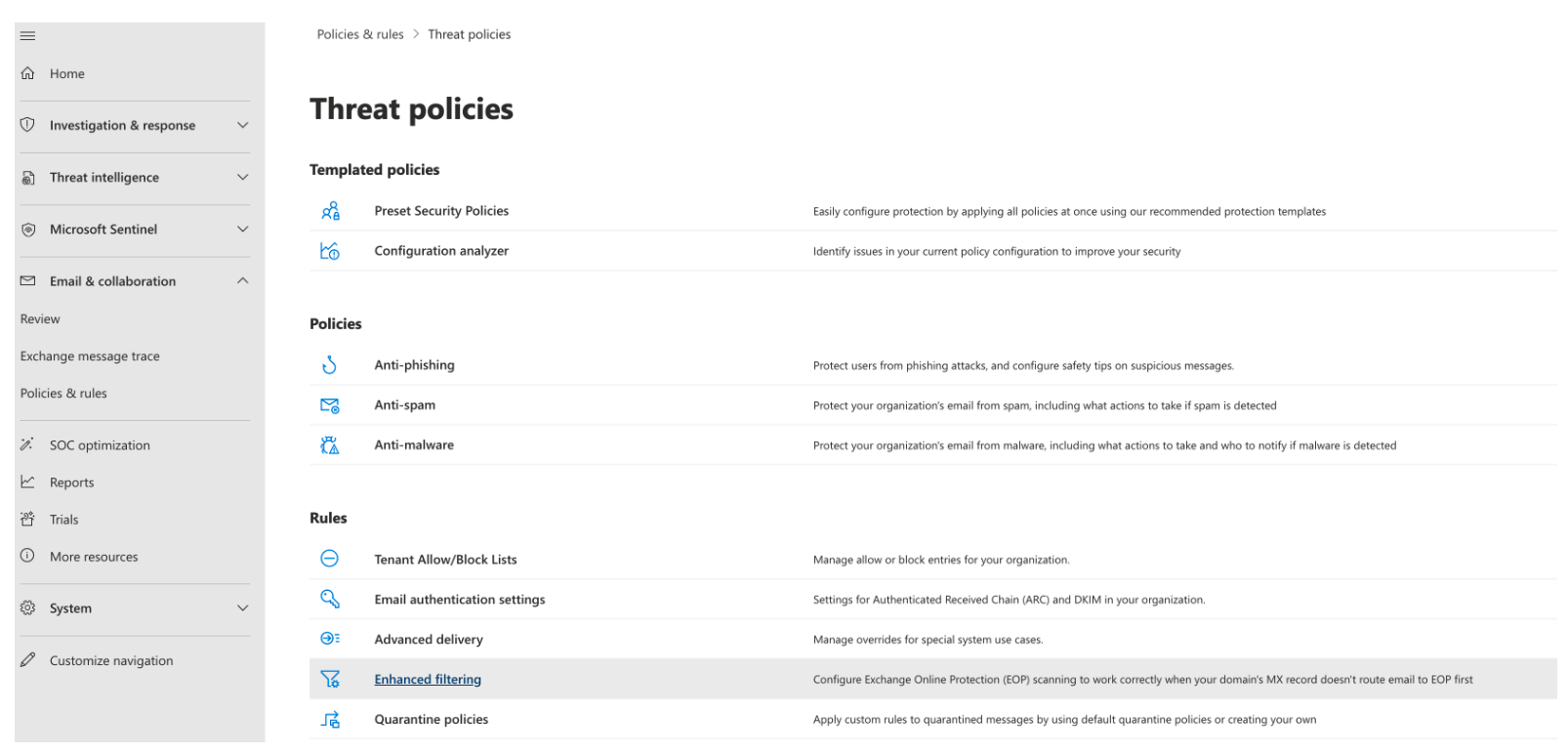

Accesso all'interfaccia di amministrazione di Microsoft Security (Centro di amministrazione di Microsoft Security

> Email e collaborazione > Criteri e regole > Criteri sulle minacce). -

Accesso al nameserver di dominio che ospita i record MX per i domini che verranno utilizzati per la configurazione di Mail Manager.

Per configurare Microsoft Office 365 per l'utilizzo di un relè SMTP in entrata

-

Aggiungere gli indirizzi IP di Mail Manager all'elenco Consenti

-

Nell'interfaccia di amministrazione di Microsoft Security

, vai a Email e collaborazione > Criteri e regole > Criteri sulle minacce. -

Seleziona Anti-spam in Norme.

-

Seleziona Politica di filtro di connessione seguita da Modifica politica di filtro di connessione.

-

Nella finestra di dialogo Consenti sempre i messaggi dai seguenti indirizzi IP o intervallo di indirizzi, aggiungi l'endpoint di ingresso IPs specifico della tua regione dalla tabella Intervalli IP di inoltro SMTP.

-

Seleziona Salva.

-

-

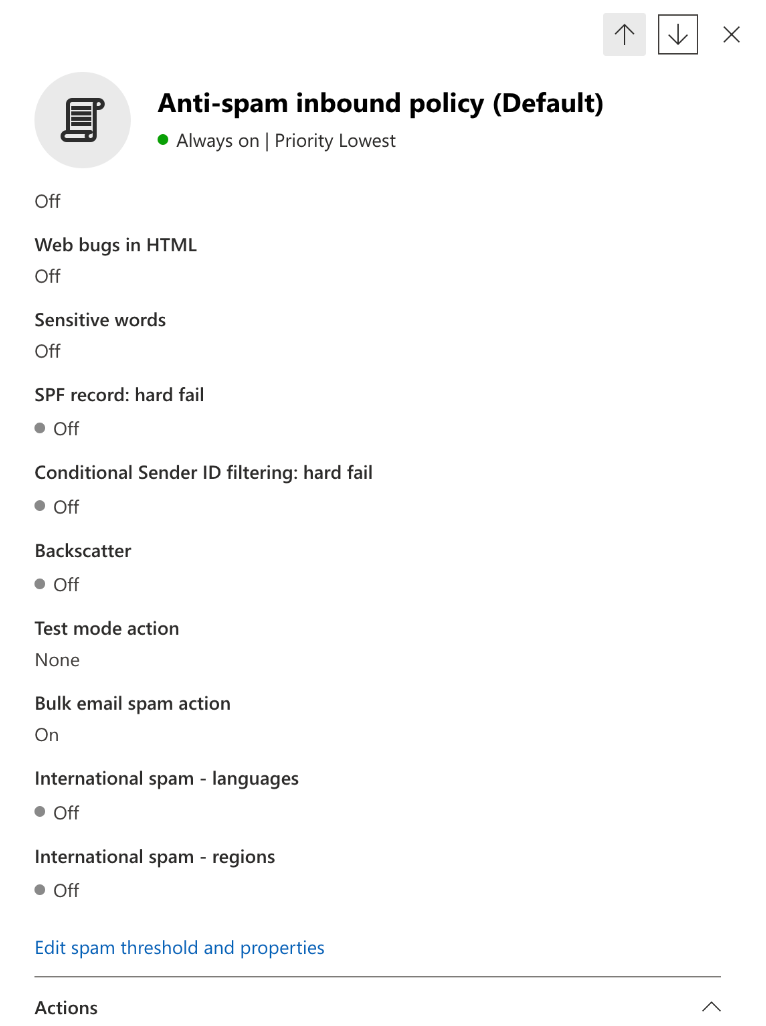

Tornate all'opzione Anti-spam e scegliete Politica anti-spam in entrata.

-

Nella parte inferiore della finestra di dialogo, seleziona Modifica soglia e proprietà di spam:

-

Scorri fino a Contrassegna come spam e assicurati che il record SPF: hard fail sia impostato su Off.

-

Seleziona Salva.

-

-

-

Configurazione di filtraggio avanzata (consigliata)

Questa opzione consentirà a Microsoft Office 365 di identificare correttamente l'IP di connessione originale prima che il messaggio fosse ricevuto da SES Mail Manager.

-

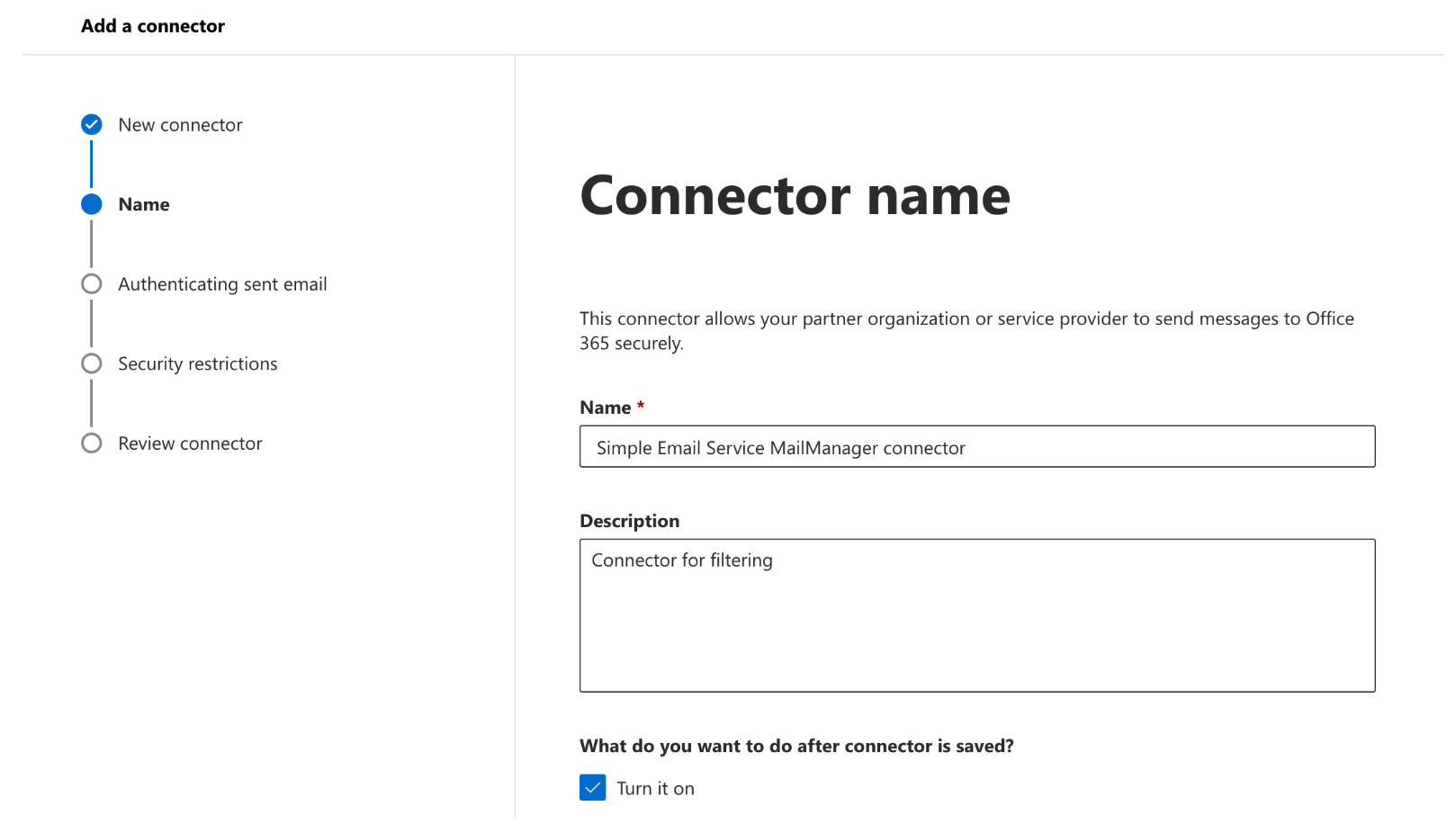

Crea un connettore in entrata

-

Accedi alla nuova interfaccia di amministrazione di Exchange

e vai a Mail flow > Connettori. -

Seleziona Aggiungi un connettore.

-

In Connessione da, seleziona Organizzazione partner seguita da Avanti.

-

Compila i campi come segue:

-

Nome: connettore Simple Email Service Mail Manager

-

Descrizione: connettore per il filtraggio

-

-

Seleziona Avanti.

-

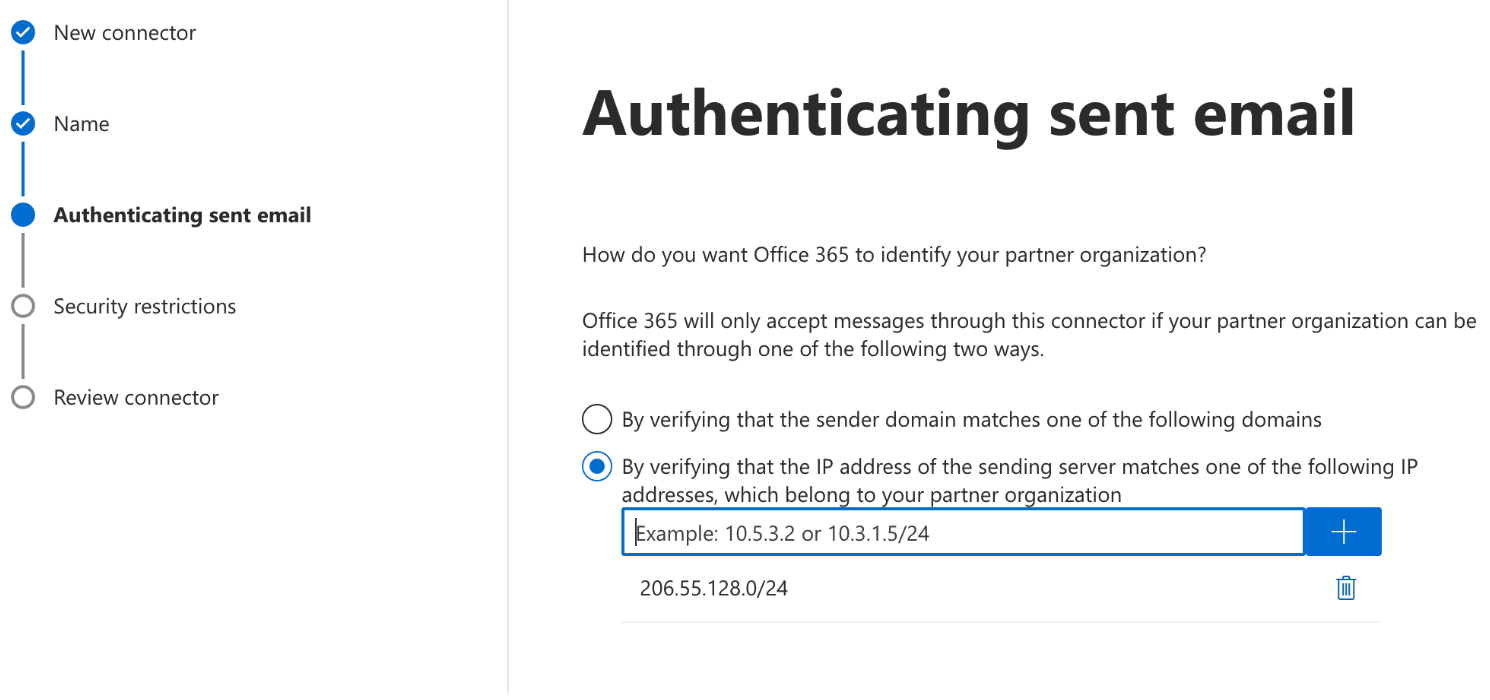

In Autenticazione della posta elettronica inviata, seleziona Verificando che l'indirizzo IP del server di invio corrisponda a uno dei seguenti indirizzi IP, che appartengono all'organizzazione partner, e aggiungi l'endpoint di ingresso IPs specifico della tua regione dalla tabella Intervalli IP di inoltro SMTP.

-

Seleziona Avanti.

-

In Restrizioni di sicurezza, accetta l'impostazione predefinita Rifiuta i messaggi di posta elettronica se non vengono inviati tramite TLS, seguita da Avanti.

-

Controlla le impostazioni e seleziona Crea connettore.

-

-

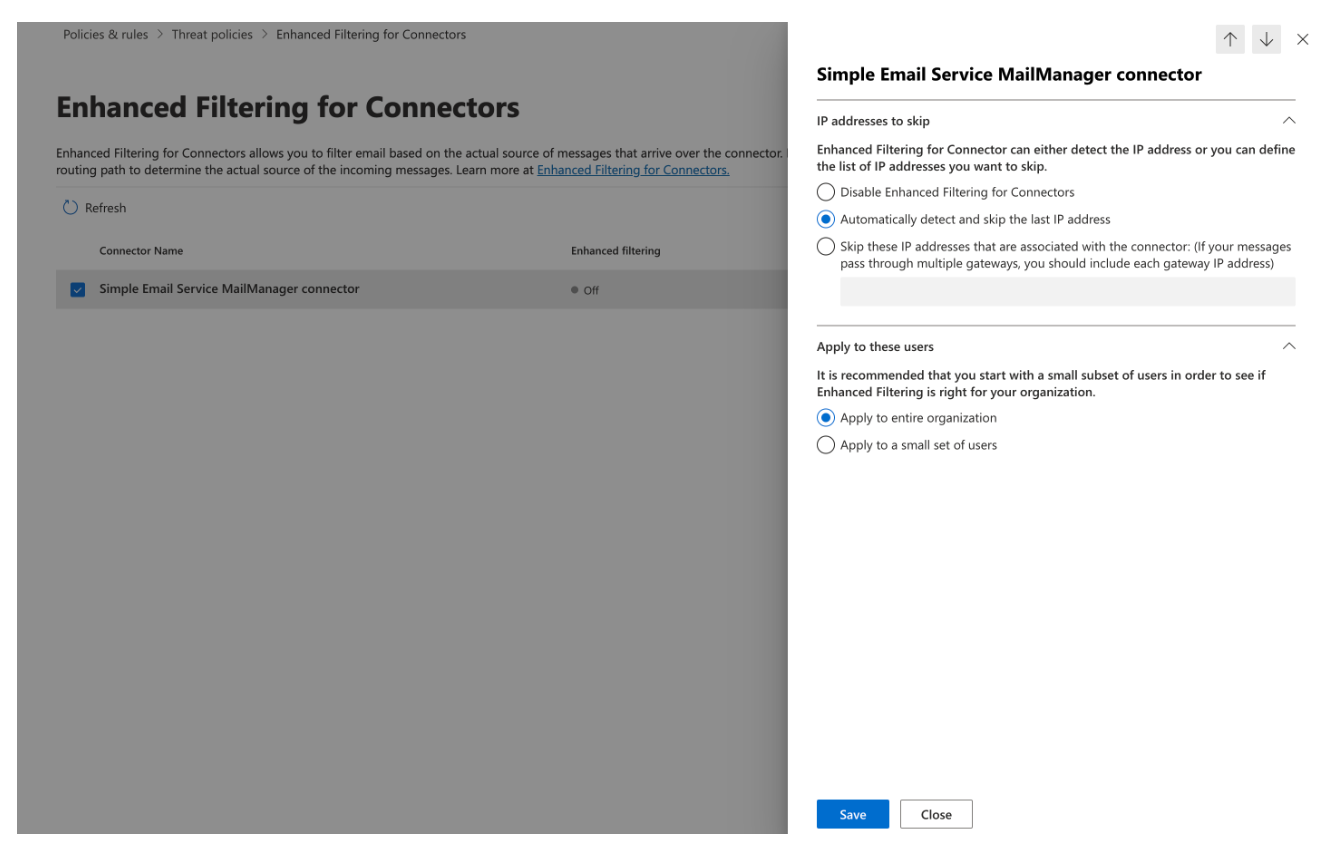

Abilita il filtraggio avanzato

Ora che il connettore in ingresso è stato configurato, sarà necessario abilitare la configurazione di filtraggio avanzata del connettore nell'interfaccia di amministrazione di Microsoft Security.

-

Nell'interfaccia di amministrazione di Microsoft Security

, vai a Email e collaborazione > Criteri e regole > Criteri sulle minacce. -

Seleziona Filtro avanzato in Regole.

-

Seleziona il connettore Simple Email Service Mail Manager che hai creato in precedenza per modificarne i parametri di configurazione.

-

Seleziona Rileva automaticamente e ignora l'ultimo indirizzo IP e Applica all'intera organizzazione.

-

Seleziona Salva.

-

-