Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Controllo degli accessi alle finestre di manutenzione tramite la console

Le procedure seguenti descrivono come utilizzare la AWS Systems Manager console per creare le autorizzazioni e i ruoli richiesti per le finestre di manutenzione.

Argomenti

Attività 1: crea una policy personalizzata per il ruolo di servizio della finestra di manutenzione tramite la console

Le attività della finestra di manutenzione richiedono un ruolo IAM per concedere le autorizzazioni necessarie per l'esecuzione sulle risorse di destinazione. Le autorizzazioni vengono fornite tramite una policy IAM collegata al ruolo. I tipi di attività eseguite e gli altri requisiti operativi determinano il contenuto di questa policy. Forniamo una policy di base da poter adattare alle proprie esigenze. A seconda delle attività e dei tipi di attività eseguite dalle finestre di manutenzione, è possibile che non tutte le autorizzazioni in questa policy siano necessarie, mentre potrebbe rendersi necessario includere autorizzazioni aggiuntive. Dovrai collegare questa policy al ruolo che creerai successivamente in Attività 2: crea un ruolo di servizio personalizzato per le finestre di manutenzione tramite la console.

Per creare una policy personalizzata tramite la console

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, seleziona Policy e quindi Crea policy.

-

Nella sezione Editor di policy, scegli l'opzione JSON.

-

Sostituisci i contenuti di default con il seguente:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:SendCommand", "ssm:CancelCommand", "ssm:ListCommands", "ssm:ListCommandInvocations", "ssm:GetCommandInvocation", "ssm:GetAutomationExecution", "ssm:StartAutomationExecution", "ssm:ListTagsForResource", "ssm:GetParameters" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "states:DescribeExecution", "states:StartExecution" ], "Resource": [ "arn:aws:states:*:*:execution:*:*", "arn:aws:states:*:*:stateMachine:*" ] }, { "Effect": "Allow", "Action": [ "lambda:InvokeFunction" ], "Resource": [ "arn:aws:lambda:*:*:function:*" ] }, { "Effect": "Allow", "Action": [ "resource-groups:ListGroups", "resource-groups:ListGroupResources" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "tag:GetResources" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "*", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] } -

Modifica il contenuto JSON secondo necessità per le attività di manutenzione eseguite nel tuo account. Le modifiche apportate sono specifiche per le operazioni pianificate.

Per esempio:

-

Puoi fornire Amazon Resource Names (ARNs) per funzioni e macchine a stati specifiche invece di utilizzare i qualificatori wildcard (*).

-

Se non hai intenzione di eseguire AWS Step Functions attività, puoi rimuovere le

statesautorizzazioni e (). ARNs -

Se non hai intenzione di eseguire AWS Lambda attività, puoi rimuovere le

lambdaautorizzazioni e. ARNs -

Se non prevedi l'esecuzione di attività di automazione, puoi rimuovere le autorizzazioni

ssm:GetAutomationExecutionessm:StartAutomationExecution. -

Aggiungi le autorizzazioni supplementari che potrebbero essere necessarie per l'esecuzione delle attività. Ad esempio, alcune operazioni di automazione utilizzano gli stack di AWS CloudFormation . Pertanto, servono le autorizzazioni

cloudformation:CreateStack,cloudformation:DescribeStacksecloudformation:DeleteStack.Un altro esempio: il runbook di automazione

AWS-CopySnapshotrichiede le autorizzazioni per creare uno snapshot Amazon Elastic Block Store (Amazon EBS). Pertanto, il ruolo di servizio richiede l’autorizzazioneec2:CreateSnapshot.Per informazioni sulle autorizzazioni di ruolo necessarie per i runbook Automation, consulta le descrizioni dei runbook nei AWS Systems Manager Riferimenti dei runbook Automation.

-

-

Dopo aver completato le revisioni delle policy, scegli Successivo.

-

Alla voce Nome policy, inserisci un nome che la identifichi come la policy utilizzata dal ruolo di servizio che crei. Ad esempio:

my-maintenance-window-role-policy. -

(Facoltativo) Nella sezione Aggiungi tag, aggiungi una o più coppie tag chiave-valore per organizzare, monitorare o controllare l'accesso per questa policy.

-

Scegli Create Policy (Crea policy).

Prendi nota del nome specificato per la policy. Vi farai riferimento nella procedura successiva, Attività 2: crea un ruolo di servizio personalizzato per le finestre di manutenzione tramite la console.

Attività 2: crea un ruolo di servizio personalizzato per le finestre di manutenzione tramite la console

La policy che hai creato nell'attività precedente è associata al ruolo di servizio della finestra di manutenzione che crei in questa attività. Quando gli utenti registrano un'attività della finestra di manutenzione, specificano questo ruolo IAM come parte della configurazione dell'attività. Le autorizzazioni in questo ruolo consentono a Systems Manager di eseguire attività nelle finestre di manutenzione per conto tuo.

Importante

In precedenza, la console Systems Manager offriva la possibilità di scegliere il ruolo collegato ai servizi IAM AWS gestito AWSServiceRoleForAmazonSSM da utilizzare come ruolo di manutenzione per le attività. Non è più consigliato utilizzare questo ruolo e la relativa policy associata, AmazonSSMServiceRolePolicy, per le attività della finestra di manutenzione. Se stai ancora utilizzando questo ruolo per le attività della finestra di manutenzione, ti invitiamo a interromperne l'utilizzo. Invece, crea un ruolo IAM che consenta la comunicazione tra Systems Manager e altri Servizi AWS

quando vengono eseguite le attività della finestra di manutenzione.

Utilizzare la procedura seguente per creare un ruolo di servizio personalizzato per Maintenance Windows, in modo che Systems Manager possa essere eseguito Maintenance Windows attività per tuo conto. Collegherai la policy che hai creato nell'attività precedente al ruolo di servizio personalizzato che andrai a creare.

Per creare un ruolo di servizio personalizzato per le finestre di manutenzione tramite la console

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, scegli Ruoli e quindi Crea ruolo.

-

Per Select trusted entity (Seleziona un'entità attendibile), effettua le seguenti selezioni:

-

Per Tipo di entità attendibile, scegli Servizio AWS .

-

Alla voce Caso d’uso, scegli Systems Manager

-

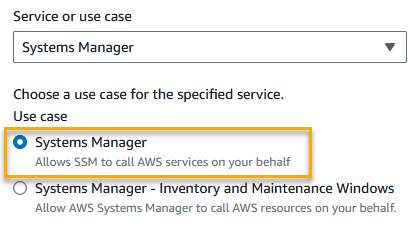

Scegli Systems Manager.

L'immagine seguente evidenzia la posizione dell'opzione Systems Manager.

-

-

Scegli Next (Successivo).

-

Nella sezione Policy di autorizzazione, nella barra di ricerca, inserisci il nome della policy creata in Attività 1: crea una policy personalizzata per il ruolo di servizio della finestra di manutenzione tramite la console, seleziona il campo accanto al suo nome, quindi scegli Successivo.

-

Per Nome ruolo, inserisci un nome che identifichi questo ruolo come Maintenance Windows ruolo. Ad esempio:

my-maintenance-window-role. -

(Opzionale) Modificare la descrizione predefinita del ruolo per rispecchiarne lo scopo. Ad esempio:

Performs maintenance window tasks on your behalf. -

Per il passaggio 1: seleziona le entità attendibili, verifica che la seguente policy sia visualizzata nel campo Politica attendibile.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "Service": "ssm.amazonaws.com" }, "Action": "sts:AssumeRole" } ] } -

Per il passaggio 2: aggiungi le autorizzazioni, verifica che la politica creata in Attività 1: crea una policy personalizzata per il ruolo di servizio della finestra di manutenzione tramite la console sia presente.

-

(Facoltativo) Nel passaggio 3: aggiungi tag, aggiungi una o più coppie tag chiave-valore per organizzare, monitorare o controllare l'accesso per questo ruolo.

-

Scegliere Create role (Crea ruolo). Il sistema visualizza di nuovo la pagina Roles (Ruoli).

-

Scegliere il nome del ruolo IAM appena creato.

-

Copia o annota il nome del ruolo e il valore ARN nell'area Summary (Riepilogo). Gli utenti nel tuo account specificano queste informazioni quando creano finestre di manutenzione.

Attività 3: concedi le autorizzazioni per l'uso del ruolo di servizio agli utenti che registrano le attività della finestra di manutenzione tramite la console

La concessione agli utenti delle autorizzazioni di accesso al ruolo di servizio personalizzato per la finestra di manutenzione consente loro di utilizzarlo con le attività delle finestre di manutenzione. Ciò si aggiunge alle autorizzazioni che hai già concesso loro per lavorare con i comandi dell'API Systems Manager per Maintenance Windows strumento. Questo ruolo IAM trasmette le autorizzazioni necessarie per eseguire un'attività della finestra di manutenzione. Di conseguenza, un utente non può registrare le attività con una finestra di manutenzione utilizzando il ruolo di servizio personalizzato senza la possibilità di passare queste autorizzazioni IAM.

Quando registri un'attività con una finestra di manutenzione, devi specificare un ruolo di servizio per eseguire le operazioni dell'attività effettiva. È il ruolo che assume il servizio durante l'esecuzione di attività per conto dell'utente. Prima di ciò, per registrare l'attività stessa, assegna la policy IAM PassRole a un'entità IAM (come un utente o un gruppo). Ciò consente all'entità IAM di specificare, nell'ambito della registrazione di tali attività nella finestra di manutenzione, il ruolo da utilizzare durante l'esecuzione delle attività. Per informazioni, consulta Concedi autorizzazioni utente per il passaggio di un ruolo a Servizio AWS nella Guida per l'utente IAM.

Per configurare le autorizzazioni per gli utenti che registrano le attività della finestra di manutenzione

Se a un'entità IAM (utente, ruolo o gruppo) vengono assegnate le autorizzazioni di amministratore, l'utente o il ruolo IAM ha accesso alle funzionalità delle finestre di manutenzione. Per le entità IAM senza autorizzazioni di amministratore, un amministratore deve concedere le seguenti autorizzazioni all'entità IAM. Queste sono le autorizzazioni minime necessarie per registrare le attività con una finestra di manutenzione:

-

La policy gestita

AmazonSSMFullAccesso una policy che fornisce autorizzazioni analoghe. -

Le seguenti autorizzazioni

iam:PassRoleeiam:ListRoles.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::account-id:role/my-maintenance-window-role" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/aws-service-role/ssm.amazonaws.com/" } ] }my-maintenance-window-rolerappresenta il nome del ruolo di servizio personalizzato per le finestre di manutenzione creato in precedenza.account-idrappresenta l'ID del tuo Account AWS. L'aggiunta di questa autorizzazione per la risorsaarn:aws:iam::consente a un utente di visualizzare e scegliere tra i ruoli del cliente nella console quando crea un'attività della finestra di manutenzione. L'aggiunta di questa autorizzazione peraccount-id:role/arn:aws:iam::consente a un utente di scegliere il ruolo collegato ai servizi di Systems Manager nella console quando crea un'attività della finestra di manutenzione.account-id:role/aws-service-role/ssm.amazonaws.com/Per fornire l'accesso, aggiungi autorizzazioni agli utenti, gruppi o ruoli:

-

Utenti e gruppi in AWS IAM Identity Center:

Crea un set di autorizzazioni. Segui le istruzioni riportate nella pagina Create a permission set (Creazione di un set di autorizzazioni) nella Guida per l'utente di AWS IAM Identity Center .

-

Utenti gestiti in IAM tramite un provider di identità:

Crea un ruolo per la federazione delle identità. Segui le istruzioni riportate nella pagina Create a role for a third-party identity provider (federation) della Guida per l'utente IAM.

-

Utenti IAM:

-

Crea un ruolo che l'utente possa assumere. Segui le istruzioni riportate nella pagina Create a role for an IAM user della Guida per l'utente IAM.

-

(Non consigliato) Collega una policy direttamente a un utente o aggiungi un utente a un gruppo di utenti. Segui le istruzioni riportate nella pagina Aggiunta di autorizzazioni a un utente (console) nella Guida per l'utente IAM.

-

-

Per configurare le autorizzazioni per i gruppi autorizzati a registrare le attività della finestra di manutenzione tramite la console

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione, seleziona Gruppi di utenti.

-

Nell'elenco dei gruppi, seleziona il nome del gruppo desiderato a cui assegnare l'autorizzazione

iam:PassRoleoppure, se necessario, crea un nuovo gruppo -

Nella scheda Permissions (Autorizzazioni), scegliere Add permissions, Create inline policy (Aggiungi autorizzazioni, Crea policy in linea).

-

Nella sezione Editor di policy, scegli l'opzione JSON e sostituisci i contenuti di default del campo con quanto segue.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::account-id:role/my-maintenance-window-role" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/aws-service-role/ssm.amazonaws.com/" } ] }my-maintenance-window-rolerappresenta il nome del ruolo della finestra di manutenzione personalizzata creato in precedenza.account-idrappresenta l'ID del tuo Account AWS. L'aggiunta di questa autorizzazione per la risorsaarn:aws:iam::consente a un utente di visualizzare e scegliere tra i ruoli del cliente nella console quando crea un'attività della finestra di manutenzione. L'aggiunta di questa autorizzazione peraccount-id:role/arn:aws:iam::consente a un utente di scegliere il ruolo collegato ai servizi di Systems Manager nella console quando crea un'attività della finestra di manutenzione.account-id:role/aws-service-role/ssm.amazonaws.com/ -

Scegli Next (Successivo).

-

Alla pagina Esamina e crea, inserisci un nome nel campo Nome policy per identificare questa policy

PassRole, ad esempiomy-group-iam-passrole-policy, quindi scegli Crea policy.

Attività 4: impedisci agli utenti specificati di registrare le attività della finestra di manutenzione tramite la console

Puoi negare il ssm:RegisterTaskWithMaintenanceWindow permesso agli utenti del tuo Account AWS gruppo a cui non desideri di registrare attività nelle finestre di manutenzione. Ciò fornisce un ulteriore livello di prevenzione per gli utenti che non devono registrare le attività della finestra di manutenzione.

Per configurare le autorizzazioni per i gruppi non autorizzati a registrare le attività della finestra di manutenzione tramite la console

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione, seleziona Gruppi di utenti.

-

Nell'elenco dei gruppi, seleziona il nome del gruppo a cui desideri negare l'autorizzazione

ssm:RegisterTaskWithMaintenanceWindowoppure, se necessario, crea un nuovo gruppo. -

Nella scheda Permissions (Autorizzazioni), scegliere Add permissions, Create inline policy (Aggiungi autorizzazioni, Crea policy in linea).

-

Nella sezione Editor di policy, scegli l'opzione JSON e successivamente sostituisci i contenuti di default del campo con quanto segue.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "ssm:RegisterTaskWithMaintenanceWindow", "Resource": "*" } ] } -

Scegli Next (Successivo).

-

Alla pagina Esamina e crea, alla voce Nome policy, inserisci un nome per identificare questa policy, ad esempio

my-groups-deny-mw-tasks-policy, quindi scegli Crea policy.