Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crea un server in un cloud privato virtuale

Puoi ospitare l'endpoint del tuo server all'interno di un cloud privato virtuale (VPC) da utilizzare per il trasferimento di dati da e verso un bucket Amazon S3 o un file system EFS Amazon senza passare dalla rete Internet pubblica.

Nota

Dopo il 19 maggio 2021, non potrai creare un server utilizzando il tuo AWS account se EndpointType=VPC_ENDPOINT quest'ultimo non l'ha già fatto prima del 19 maggio 2021. Se hai già creato dei server con EndpointType=VPC_ENDPOINT il tuo AWS account entro il 21 febbraio 2021, non subirai alcuna modifica. Dopo questa data, usa EndpointType =VPC. Per ulteriori informazioni, consulta Interruzione dell'uso di _ VPC ENDPOINT.

Se utilizzi Amazon Virtual Private Cloud (AmazonVPC) per ospitare AWS le tue risorse, puoi stabilire una connessione privata tra te VPC e un server. È quindi possibile utilizzare questo server per trasferire dati tramite client da e verso il bucket Amazon S3 senza utilizzare indirizzi IP pubblici o richiedere un gateway Internet.

Con AmazonVPC, puoi avviare AWS risorse in una rete virtuale personalizzata. Puoi usare VPC a per controllare le impostazioni di rete, come l'intervallo di indirizzi IP, le sottoreti, le tabelle di routing e i gateway di rete. Per ulteriori informazioni suVPCs, consulta What Is AmazonVPC? nella Amazon VPC User Guide.

Nelle sezioni successive, trova le istruzioni su come creare e connettere il tuo VPC a un server. In sintesi, procedi nel modo seguente:

-

Configura un server utilizzando un VPC endpoint.

-

Connect al server utilizzando un client che si trova VPC all'interno dell'VPCendpoint. In questo modo puoi trasferire i dati archiviati nel tuo bucket Amazon S3 tramite il client utilizzando. AWS Transfer Family Puoi eseguire questo trasferimento anche se la rete è disconnessa dalla rete Internet pubblica.

-

Inoltre, se scegli di rendere l'endpoint del tuo server rivolto a Internet, puoi associare indirizzi IP elastici all'endpoint. In questo modo i client esterni all'utente VPC possono connettersi al server. È possibile utilizzare i gruppi VPC di sicurezza per controllare l'accesso agli utenti autenticati le cui richieste provengono solo da indirizzi consentiti.

Argomenti

- Crea un endpoint server a cui è possibile accedere solo all'interno del VPC

- Crea un endpoint con accesso a Internet per il tuo server

- Cambia il tipo di endpoint per il tuo server

- Interruzione dell'uso di _ VPC ENDPOINT

- Aggiornamento del tipo di endpoint AWS Transfer Family del server da VPC _ ENDPOINT a VPC

Crea un endpoint server a cui è possibile accedere solo all'interno del VPC

Nella procedura seguente, crei un endpoint server accessibile solo alle risorse all'interno del tuo. VPC

Per creare un endpoint server all'interno di un VPC

-

Apri la AWS Transfer Family console all'indirizzo https://console.aws.amazon.com/transfer/

. -

Dal pannello di navigazione, seleziona Server, quindi scegli Crea server.

-

In Scegli i protocolli, seleziona uno o più protocolli, quindi scegli Avanti. Per ulteriori informazioni sui protocolli, consultaFase 2: Creare un server SFTP abilitato.

-

In Scegli un provider di identità, scegli Servizio gestito per archiviare le identità e le chiavi degli utenti AWS Transfer Family, quindi scegli Avanti.

Nota

Questa procedura utilizza l'opzione gestita dal servizio. Se scegli Custom, fornisci un endpoint Amazon API Gateway e un ruolo AWS Identity and Access Management (IAM) per accedere all'endpoint. In questo modo, puoi integrare il tuo servizio di directory per autenticare e autorizzare i tuoi utenti. Per ulteriori informazioni sull'utilizzo di provider di identità personalizzati, consulta Lavorare con provider di identità personalizzati.

-

In Scegli un endpoint, procedi come segue:

Nota

FTPe FTPS i server per Transfer Family funzionano su Port 21 (Control Channel) e Port Range 8192-8200 (Data Channel).

-

Per il tipo di endpoint, scegli il tipo di endpoint VPCospitato per ospitare l'endpoint del tuo server.

-

Per Access, scegli Interno per rendere l'endpoint accessibile solo ai client che utilizzano gli indirizzi IP privati dell'endpoint.

Nota

Per i dettagli sull'opzione Connessione Internet, consulta. Crea un endpoint con accesso a Internet per il tuo server Un server creato solo VPC per l'accesso interno non supporta nomi host personalizzati.

-

Per VPC, scegli un VPC ID esistente o scegli Crea un VPC per crearne uno nuovoVPC.

-

Nella sezione Zone di disponibilità, scegli fino a tre zone di disponibilità e sottoreti associate.

-

Nella sezione Gruppi di sicurezza, scegli un ID del gruppo di sicurezza esistente IDs oppure scegli Crea un gruppo di sicurezza per creare un nuovo gruppo di sicurezza. Per ulteriori informazioni sui gruppi di sicurezza, consulta Security groups for your VPC nella Amazon Virtual Private Cloud User Guide. Per creare un gruppo di sicurezza, consulta Creazione di un gruppo di sicurezza nella Amazon Virtual Private Cloud User Guide.

Nota

Il tuo viene fornito VPC automaticamente con un gruppo di sicurezza predefinito. Se non specifichi uno o più gruppi di sicurezza diversi all'avvio del server, associamo il gruppo di sicurezza predefinito al tuo server.

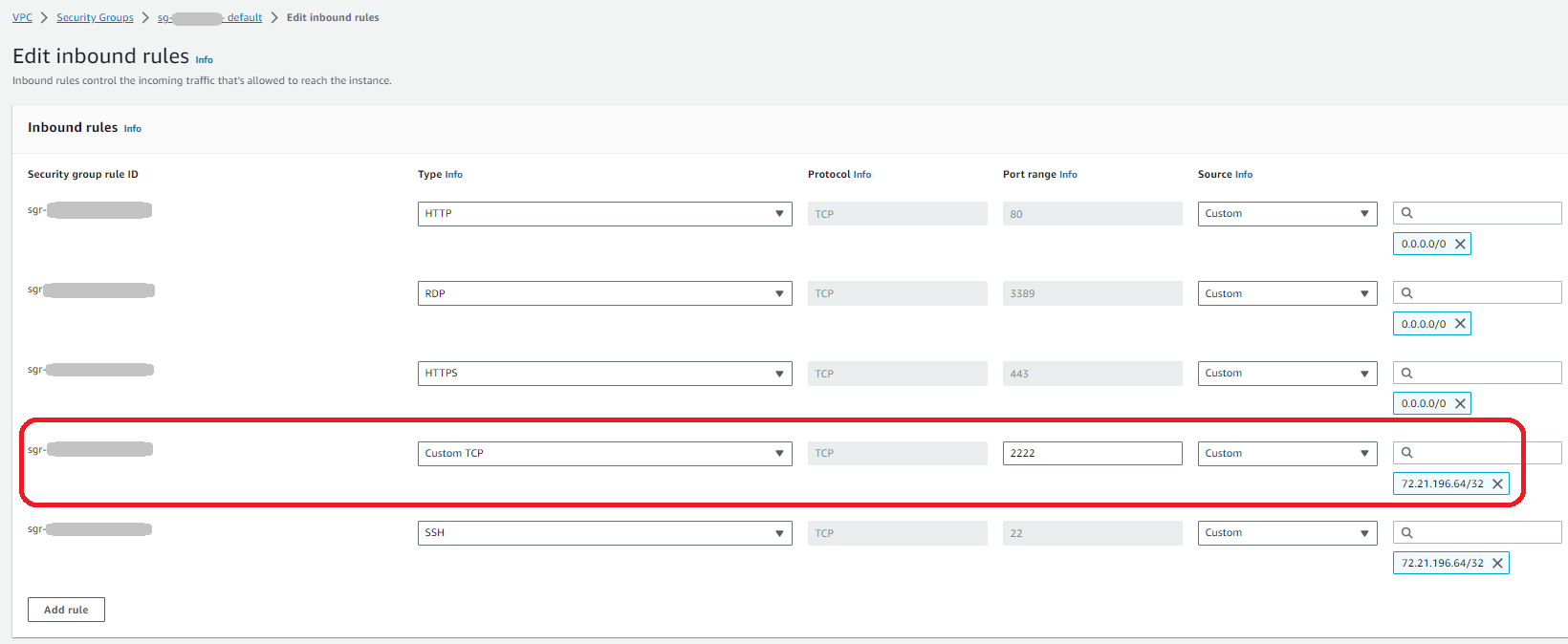

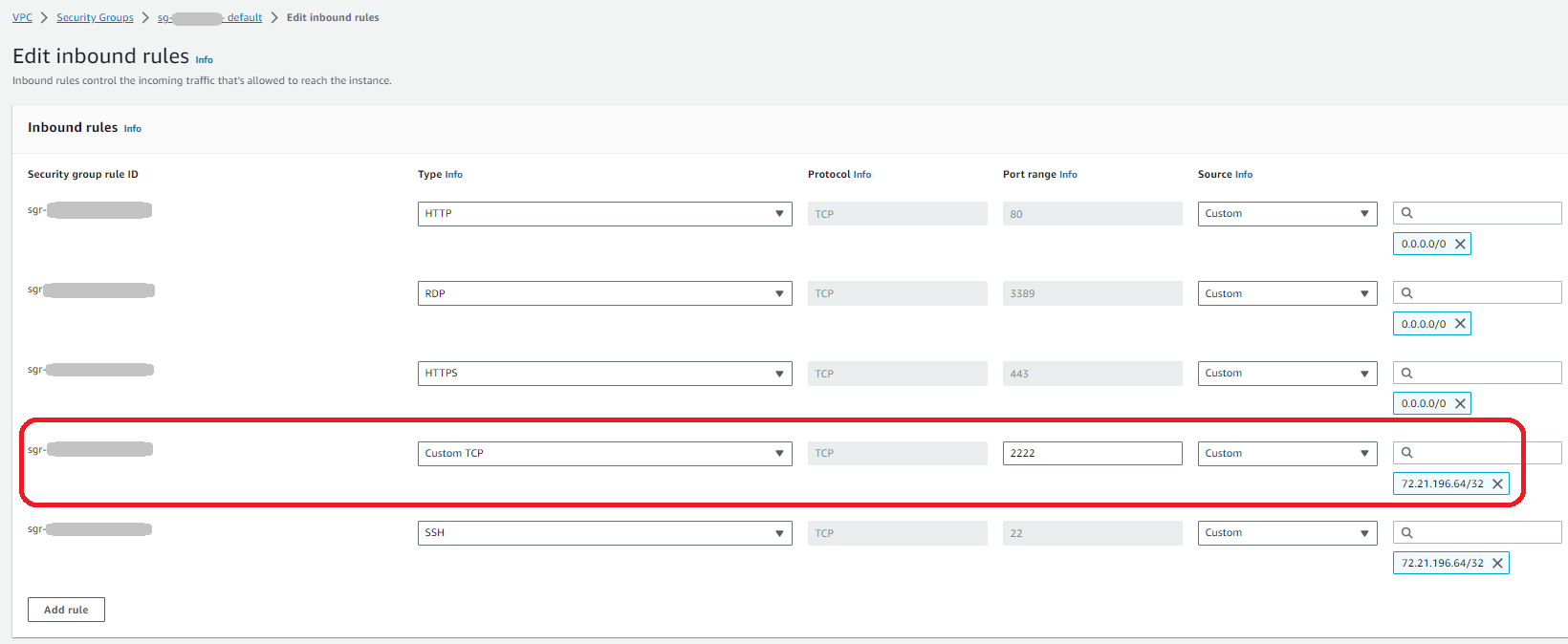

Per le regole in entrata per il gruppo di sicurezza, puoi configurare il SSH traffico in modo che utilizzi la porta 22, 2222 o entrambe. La porta 22 è configurata per impostazione predefinita. Per utilizzare la porta 2222, aggiungi una regola in entrata al tuo gruppo di sicurezza. Per il tipo, scegli Personalizzato TCP, quindi inserisci

2222Intervallo di porte e, per l'origine, inserisci lo stesso CIDR intervallo che hai utilizzato per la regola della SSH porta 22.

-

(Facoltativo) In FIPSEnabled, selezionate la casella di controllo FIPSEnabled endpoint per assicurarvi che l'endpoint sia conforme agli standard federali di elaborazione delle informazioni (). FIPS

Nota

FIPSgli endpoint abilitati sono disponibili solo nelle regioni del Nord America. AWS Per le regioni disponibili, consulta gli AWS Transfer Family endpoint e le quote in. Riferimenti generali di AWS Per ulteriori informazioni suFIPS, vedere Federal Information Processing Standard (FIPS) 140-2.

-

Scegli Next (Successivo).

-

-

In Configura dettagli aggiuntivi, procedi come segue:

-

Per la CloudWatch registrazione, scegli una delle seguenti opzioni per abilitare la CloudWatch registrazione Amazon dell'attività dell'utente:

-

Crea un nuovo ruolo per consentire a Transfer Family di creare automaticamente il IAM ruolo, purché tu disponga delle autorizzazioni giuste per creare un nuovo ruolo. Il IAM ruolo che viene creato viene chiamato

AWSTransferLoggingAccess. -

Scegli un ruolo esistente per scegliere un IAM ruolo esistente dal tuo account. In Ruolo di registrazione, scegli il ruolo. Questo IAM ruolo deve includere una politica di fiducia con Service impostato

transfer.amazonaws.com.rproxy.goskope.comsu.Per ulteriori informazioni sulla CloudWatch registrazione, vedereConfigura il CloudWatch ruolo di registrazione.

Nota

-

Non è possibile visualizzare l'attività dell'utente finale CloudWatch se non si specifica un ruolo di registrazione.

-

Se non desideri impostare un ruolo di CloudWatch registrazione, seleziona Scegli un ruolo esistente, ma non selezionare un ruolo di registrazione.

-

-

Per le opzioni relative agli algoritmi crittografici, scegli una politica di sicurezza che contenga gli algoritmi crittografici abilitati per l'uso da parte del tuo server.

Nota

Per impostazione predefinita, la politica

TransferSecurityPolicy-2020-06di sicurezza è collegata al server a meno che non ne scelga una diversa.Per ulteriori informazioni sulle policy di sicurezza, consulta Politiche di sicurezza per AWS Transfer Family.

-

(Facoltativo) Per Server Host Key RSAED25519, inserisci una o una chiave ECDSA privata che verrà utilizzata per identificare il server quando i client si connettono ad essoSFTP.

Nota

Questa sezione riguarda solo la migrazione degli utenti da un server SFTP abilitato esistente.

-

(Facoltativo) Per Tag, per Chiave e Valore, inserite uno o più tag come coppie chiave-valore, quindi scegliete Aggiungi tag.

-

Scegli Next (Successivo).

-

-

In Rivedi e crea, rivedi le tue scelte. Se:

-

Se desideri modificarne una, scegli Modifica accanto al passaggio.

Nota

Dovrai rivedere ogni passaggio dopo il passaggio che hai scelto di modificare.

-

Non apporti modifiche, scegli Crea server per creare il tuo server. Viene visualizzata la pagina Servers (Server), mostrata di seguito, in cui è elencato il nuovo server.

-

Possono essere necessari un paio di minuti prima che lo stato del nuovo server passi a Online. A questo punto, il server può eseguire operazioni sui file per gli utenti.

Crea un endpoint con accesso a Internet per il tuo server

Nella procedura seguente, si crea un endpoint server. Questo endpoint è accessibile via Internet solo ai client i cui indirizzi IP di origine sono consentiti nel gruppo di sicurezza predefinito VPC dell'utente. Inoltre, utilizzando indirizzi IP elastici per rendere l'endpoint rivolto a Internet, i clienti possono utilizzare l'indirizzo IP elastico per consentire l'accesso all'endpoint tramite i loro firewall.

Nota

FTPSPuò essere utilizzato solo su un SFTP endpoint ospitato con accesso a Internet. VPC

Per creare un endpoint con accesso a Internet

-

Apri la console all'indirizzo. AWS Transfer Family https://console.aws.amazon.com/transfer/

-

Dal pannello di navigazione, seleziona Server, quindi scegli Crea server.

-

In Scegli i protocolli, seleziona uno o più protocolli, quindi scegli Avanti. Per ulteriori informazioni sui protocolli, consultaFase 2: Creare un server SFTP abilitato.

-

In Scegli un provider di identità, scegli Servizio gestito per archiviare le identità e le chiavi degli utenti AWS Transfer Family, quindi scegli Avanti.

Nota

Questa procedura utilizza l'opzione gestita dal servizio. Se scegli Custom, fornisci un endpoint Amazon API Gateway e un ruolo AWS Identity and Access Management (IAM) per accedere all'endpoint. In questo modo, puoi integrare il tuo servizio di directory per autenticare e autorizzare i tuoi utenti. Per ulteriori informazioni sull'utilizzo di provider di identità personalizzati, consulta Lavorare con provider di identità personalizzati.

-

In Scegli un endpoint, procedi come segue:

-

Per Tipo di endpoint, scegli il tipo di endpoint VPCospitato per ospitare l'endpoint del tuo server.

-

Per Access, scegli Internet Facing per rendere il tuo endpoint accessibile ai client su Internet.

Nota

Quando scegli Internet Facing, puoi scegliere un indirizzo IP elastico esistente in ogni sottorete o sottoreti. Oppure puoi andare alla VPC console (https://console.aws.amazon.com/vpc/

) per allocare uno o più nuovi indirizzi IP elastici. Questi indirizzi possono essere di proprietà dell'utente AWS o dell'utente. Non puoi associare indirizzi IP elastici già in uso al tuo endpoint. -

(Facoltativo) Per Nome host personalizzato, scegli una delle seguenti opzioni:

Nota

I clienti AWS GovCloud (US) devono connettersi direttamente tramite l'indirizzo IP elastico o creare un record di nome host all'interno di Commercial Route 53 che punti al loro. EIP Per ulteriori informazioni sull'uso di Route 53 per gli GovCloud endpoint, consulta Configurare Amazon Route 53 con AWS GovCloud (US) le tue risorse nella Guida per l'AWS GovCloud (US) utente.

-

DNSAlias Amazon Route 53: se il nome host che desideri utilizzare è registrato con Route 53. Puoi quindi inserire il nome host.

-

Altro DNS: se il nome host che desideri utilizzare è registrato presso un altro DNS provider. È quindi possibile inserire il nome host.

-

Nessuno: per utilizzare l'endpoint del server e non utilizzare un nome host personalizzato. Il nome host del server ha il formato

server-id.server.transfer.region.amazonaws.com.rproxy.goskope.comNota

Per i clienti che utilizzano AWS GovCloud (US), selezionando Nessuno non viene creato un nome host in questo formato.

Per ulteriori informazioni sull'utilizzo di nomi host personalizzati, consulta. Lavorare con nomi host personalizzati

-

-

Per VPC, scegli un VPC ID esistente o scegli Crea un VPC per crearne uno nuovoVPC.

-

Nella sezione Zone di disponibilità, scegli fino a tre zone di disponibilità e sottoreti associate. Per IPv4Indirizzi, scegli un indirizzo IP elastico per ogni sottorete. Questo è l'indirizzo IP che i tuoi clienti possono utilizzare per consentire l'accesso all'endpoint nei loro firewall.

-

Nella sezione Gruppi di sicurezza, scegli un ID di gruppo di sicurezza esistente IDs oppure scegli Crea un gruppo di sicurezza per creare un nuovo gruppo di sicurezza. Per ulteriori informazioni sui gruppi di sicurezza, consulta Security groups for your VPC nella Amazon Virtual Private Cloud User Guide. Per creare un gruppo di sicurezza, consulta Creazione di un gruppo di sicurezza nella Amazon Virtual Private Cloud User Guide.

Nota

Il tuo viene fornito VPC automaticamente con un gruppo di sicurezza predefinito. Se non specifichi uno o più gruppi di sicurezza diversi all'avvio del server, associamo il gruppo di sicurezza predefinito al tuo server.

Per le regole in entrata per il gruppo di sicurezza, puoi configurare il SSH traffico in modo che utilizzi la porta 22, 2222 o entrambe. La porta 22 è configurata per impostazione predefinita. Per utilizzare la porta 2222, aggiungi una regola in entrata al tuo gruppo di sicurezza. Per il tipo, scegli Personalizzato TCP, quindi inserisci

2222Intervallo di porte e, per l'origine, inserisci lo stesso CIDR intervallo che hai utilizzato per la regola della SSH porta 22.

-

(Facoltativo) In FIPSEnabled, selezionate la casella di controllo FIPSEnabled endpoint per assicurarvi che l'endpoint sia conforme agli standard federali di elaborazione delle informazioni (). FIPS

Nota

FIPSgli endpoint abilitati sono disponibili solo nelle regioni del Nord America. AWS Per le regioni disponibili, consulta gli AWS Transfer Family endpoint e le quote in. Riferimenti generali di AWS Per ulteriori informazioni suFIPS, vedere Federal Information Processing Standard (FIPS) 140-2.

-

Scegli Next (Successivo).

-

-

In Configura dettagli aggiuntivi, procedi come segue:

-

Per la CloudWatch registrazione, scegli una delle seguenti opzioni per abilitare la CloudWatch registrazione Amazon dell'attività dell'utente:

-

Crea un nuovo ruolo per consentire a Transfer Family di creare automaticamente il IAM ruolo, purché tu disponga delle autorizzazioni giuste per creare un nuovo ruolo. Il IAM ruolo che viene creato viene chiamato

AWSTransferLoggingAccess. -

Scegli un ruolo esistente per scegliere un IAM ruolo esistente dal tuo account. In Ruolo di registrazione, scegli il ruolo. Questo IAM ruolo deve includere una politica di fiducia con Service impostato

transfer.amazonaws.com.rproxy.goskope.comsu.Per ulteriori informazioni sulla CloudWatch registrazione, vedereConfigura il CloudWatch ruolo di registrazione.

Nota

-

Non è possibile visualizzare l'attività dell'utente finale CloudWatch se non si specifica un ruolo di registrazione.

-

Se non desideri impostare un ruolo di CloudWatch registrazione, seleziona Scegli un ruolo esistente, ma non selezionare un ruolo di registrazione.

-

-

Per le opzioni relative agli algoritmi crittografici, scegli una politica di sicurezza che contenga gli algoritmi crittografici abilitati per l'uso da parte del tuo server.

Nota

Per impostazione predefinita, la politica

TransferSecurityPolicy-2020-06di sicurezza è collegata al server a meno che non ne scelga una diversa.Per ulteriori informazioni sulle policy di sicurezza, consulta Politiche di sicurezza per AWS Transfer Family.

-

(Facoltativo) Per Server Host Key RSAED25519, inserisci una o una chiave ECDSA privata che verrà utilizzata per identificare il server quando i client si connettono ad essoSFTP.

Nota

Questa sezione riguarda solo la migrazione degli utenti da un server SFTP abilitato esistente.

-

(Facoltativo) Per Tag, per Chiave e Valore, inserite uno o più tag come coppie chiave-valore, quindi scegliete Aggiungi tag.

-

Scegli Next (Successivo).

-

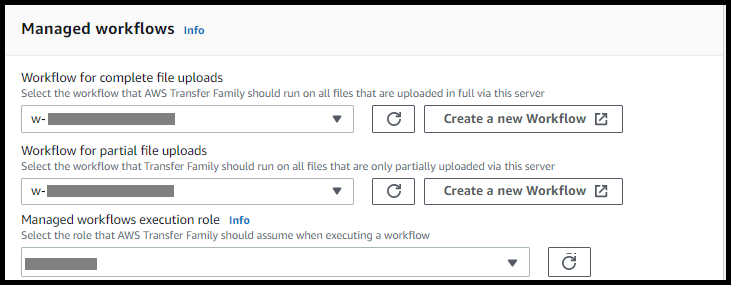

(Facoltativo) Per i flussi di lavoro gestiti, scegliete il flusso di lavoro IDs (e il ruolo corrispondente) che Transfer Family deve assumere durante l'esecuzione del flusso di lavoro. È possibile scegliere un flusso di lavoro da eseguire dopo un caricamento completo e un altro da eseguire dopo un caricamento parziale. Per ulteriori informazioni sull'elaborazione dei file utilizzando flussi di lavoro gestiti, consultaAWS Transfer Family flussi di lavoro gestiti.

-

-

In Rivedi e crea, esamina le tue scelte. Se:

-

Se desideri modificarne una, scegli Modifica accanto al passaggio.

Nota

Dovrai rivedere ogni passaggio dopo il passaggio che hai scelto di modificare.

-

Non apporti modifiche, scegli Crea server per creare il tuo server. Viene visualizzata la pagina Servers (Server), mostrata di seguito, in cui è elencato il nuovo server.

-

Puoi scegliere l'ID del server per vedere le impostazioni dettagliate del server che hai appena creato. Dopo che la colonna IPv4Indirizzo pubblico è stata compilata, gli indirizzi IP elastici che hai fornito vengono associati correttamente all'endpoint del tuo server.

Nota

Quando il server in a VPC è online, solo le sottoreti possono essere modificate e solo tramite. UpdateServerAPI È necessario arrestare il server per aggiungere o modificare gli indirizzi IP elastici dell'endpoint del server.

Cambia il tipo di endpoint per il tuo server

Se disponi di un server esistente accessibile tramite Internet (ovvero se dispone di un tipo di endpoint pubblico), puoi cambiarne l'endpoint in un endpoint. VPC

Nota

Se disponi di un server esistente in un VPC display asVPC_ENDPOINT, ti consigliamo di modificarlo con il nuovo VPC tipo di endpoint. Con questo nuovo tipo di endpoint, non è più necessario utilizzare un Network Load Balancer NLB () per associare gli indirizzi IP elastici all'endpoint del server. Inoltre, puoi utilizzare i gruppi VPC di sicurezza per limitare l'accesso all'endpoint del tuo server. Tuttavia, puoi continuare a utilizzare il tipo di VPC_ENDPOINT endpoint secondo necessità.

La procedura seguente presuppone che si disponga di un server che utilizza il tipo di endpoint pubblico corrente o il tipo precedente. VPC_ENDPOINT

Per modificare il tipo di endpoint per il server

-

Apri la AWS Transfer Family console all'indirizzo https://console.aws.amazon.com/transfer/

. -

Nel riquadro di navigazione, selezionare Servers (Server).

-

Seleziona la casella di controllo del server di cui desideri modificare il tipo di endpoint.

Importante

È necessario arrestare il server prima di poter modificare l'endpoint.

-

In Actions (Operazioni), scegliere Stop (Arresta).

-

Nella finestra di dialogo di conferma che appare, scegli Stop per confermare che desideri arrestare il server.

Nota

Prima di procedere al passaggio successivo, nella sezione Dettagli dell'endpoint, attendi che lo stato del server passi a Offline; l'operazione può richiedere un paio di minuti. Potrebbe essere necessario scegliere Aggiorna nella pagina Server per visualizzare la modifica dello stato.

Non potrai apportare modifiche finché il server non sarà offline.

-

Nei dettagli dell'endpoint, scegli Modifica.

-

In Modifica configurazione dell'endpoint, procedi come segue:

-

Per Modifica tipo di endpoint, scegli VPC ospitato.

-

Per Access, scegli una delle seguenti opzioni:

-

Interno per rendere l'endpoint accessibile solo ai client che utilizzano gli indirizzi IP privati dell'endpoint.

-

Internet Facing per rendere l'endpoint accessibile ai client sulla rete Internet pubblica.

Nota

Quando scegli Internet Facing, puoi scegliere un indirizzo IP elastico esistente in ogni sottorete o sottoreti. In alternativa, puoi andare alla VPC console (https://console.aws.amazon.com/vpc/

) per allocare uno o più nuovi indirizzi IP elastici. Questi indirizzi possono essere di proprietà dell'utente AWS o dell'utente. Non puoi associare indirizzi IP elastici già in uso al tuo endpoint.

-

-

(Facoltativo solo per l'accesso tramite Internet) Per Nome host personalizzato, scegli una delle seguenti opzioni:

-

DNSAlias Amazon Route 53: se il nome host che desideri utilizzare è registrato con Route 53. Puoi quindi inserire il nome host.

-

Altro DNS: se il nome host che desideri utilizzare è registrato presso un altro DNS provider. È quindi possibile inserire il nome host.

-

Nessuno: per utilizzare l'endpoint del server e non utilizzare un nome host personalizzato. Il nome host del server ha il formato

serverId.server.transfer.regionId.amazonaws.com.rproxy.goskope.comPer ulteriori informazioni sull'utilizzo di nomi host personalizzati, consulta. Lavorare con nomi host personalizzati

-

-

Per VPC, scegli un VPC ID esistente o scegli Crea un VPC per crearne uno nuovoVPC.

-

Nella sezione Zone di disponibilità, seleziona fino a tre zone di disponibilità e le sottoreti associate. Se scegli Internet Facing, scegli anche un indirizzo IP elastico per ogni sottorete.

Nota

Se desiderate avere un massimo di tre zone di disponibilità, ma non ce ne sono abbastanza, createle nella VPC console (https://console.aws.amazon.com/vpc/

). Se modificate le sottoreti o gli indirizzi IP elastici, l'aggiornamento del server impiega alcuni minuti. Non è possibile salvare le modifiche fino al completamento dell'aggiornamento del server.

-

Seleziona Salva.

-

-

Per Azioni, scegli Avvia e attendi che lo stato del server passi a Online; l'operazione può richiedere un paio di minuti.

Nota

Se hai cambiato un tipo di endpoint pubblico in un tipo di VPC endpoint, nota che il tipo di endpoint per il tuo server è cambiato in. VPC

Il gruppo di sicurezza predefinito è collegato all'endpoint. Per modificare o aggiungere gruppi di sicurezza aggiuntivi, vedere Creazione di gruppi di sicurezza.

Interruzione dell'uso di _ VPC ENDPOINT

AWS Transfer Family sta interrompendo la possibilità di creare server con nuovi account. EndpointType=VPC_ENDPOINT AWS A partire dal 19 maggio 2021, AWS gli account che non possiedono AWS Transfer Family server con un tipo di endpoint di non VPC_ENDPOINT saranno in grado di creare nuovi server con. EndpointType=VPC_ENDPOINT Se possiedi già server che utilizzano il tipo di VPC_ENDPOINT endpoint, ti consigliamo di iniziare a utilizzarli EndpointType=VPC il prima possibile. Per i dettagli, consulta Aggiornare il tipo di endpoint AWS Transfer Family del server da VPC _ ENDPOINT a

Abbiamo lanciato il nuovo tipo di VPC endpoint all'inizio del 2020. Per ulteriori informazioni, consulta AWS Transfer Family la sezione dedicata ai SFTP gruppi VPC di sicurezza e agli indirizzi IP elastici

Questo tipo di endpoint è funzionalmente equivalente al tipo di endpoint precedente (). VPC_ENDPOINT È possibile collegare gli indirizzi IP elastici direttamente all'endpoint per renderlo accessibile a Internet e utilizzare i gruppi di sicurezza per il filtraggio degli IP di origine. Per ulteriori informazioni, consulta l'elenco di blog Use IP allow to secure your AWS Transfer Family for SFTP servers

Puoi anche ospitare questo endpoint in un VPC ambiente condiviso. Per ulteriori informazioni, vedi AWS Transfer Family ora supporta VPC gli ambienti con servizi condivisi

InoltreSFTP, è possibile utilizzare VPC EndpointType per abilitare FTPS eFTP. Non abbiamo intenzione di aggiungere queste funzionalità FTPS e/o il FTP supporto aEndpointType=VPC_ENDPOINT. Abbiamo anche rimosso questo tipo di endpoint come opzione dalla AWS Transfer Family console.

Puoi modificare il tipo di endpoint per il tuo server utilizzando la console Transfer Family, AWS CLI, APISDKs, o AWS CloudFormation. Per modificare il tipo di endpoint del server, consulta. Aggiornamento del tipo di endpoint AWS Transfer Family del server da VPC _ ENDPOINT a VPC

In caso di domande, contatta AWS Support o contatta il team addetto AWS all'account.

Nota

Non abbiamo intenzione di aggiungere queste funzionalità FTPS e/o FTP supporto a EndpointType = VPC _ENDPOINT. Non lo offriamo più come opzione sulla AWS Transfer Family console.

Se hai altre domande, puoi contattarci tramite AWS Support il team del tuo account.