翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon で ElastiCache キャッシュにアクセスするためのアクセスパターン VPC

Amazon は、Amazon 内のキャッシュにアクセスするための以下のシナリオ ElastiCache をサポートしていますVPC。

目次

ElastiCache キャッシュと Amazon EC2 インスタンスが同じ Amazon にある場合のキャッシュへのアクセス VPC

最も一般的なユースケースは、EC2インスタンスにデプロイされたアプリケーションが同じ のキャッシュに接続する必要がある場合ですVPC。

このシナリオを以下に図表で示します。

同じ のEC2インスタンスとキャッシュ間のアクセスを管理する最も簡単な方法はVPC、以下を実行することです。

-

キャッシュVPCのセキュリティグループを作成します。このセキュリティグループを使用して、キャッシュへのアクセスを制限できます。例えば、このセキュリティグループのカスタムルールを作成して、キャッシュの作成時にキャッシュに割り当てたポートと、キャッシュTCPへのアクセスに使用する IP アドレスを使用してアクセスを許可できます。

Memcached キャッシュのデフォルトのポートは

11211です。Valkey キャッシュと Redis OSSキャッシュのデフォルトポートは です

6379。 -

EC2 インスタンス (ウェブサーバーとアプリケーションサーバー) VPC のセキュリティグループを作成します。このセキュリティグループは、必要に応じて、 VPCのルーティングテーブルを介してインターネットからEC2インスタンスへのアクセスを許可できます。例えば、このセキュリティグループのルールを設定して、ポート 22 経由でEC2インスタンスTCPへのアクセスを許可できます。

-

EC2 インスタンス用に作成したセキュリティグループからの接続を許可するカスタムルールをキャッシュのセキュリティグループに作成します。これは、セキュリティグループのメンバーにキャッシュへのアクセスを許可します。

注記

[ローカルゾーン] の使用を予定している場合、有効になっていることを確認します。そのローカルゾーンにサブネットグループを作成すると、 VPCはそのローカルゾーンに拡張され、 VPCはサブネットを他のアベイラビリティーゾーンの任意のサブネットとして扱います。関連するすべてのゲートウェイとルートテーブルが自動的に調整されます。

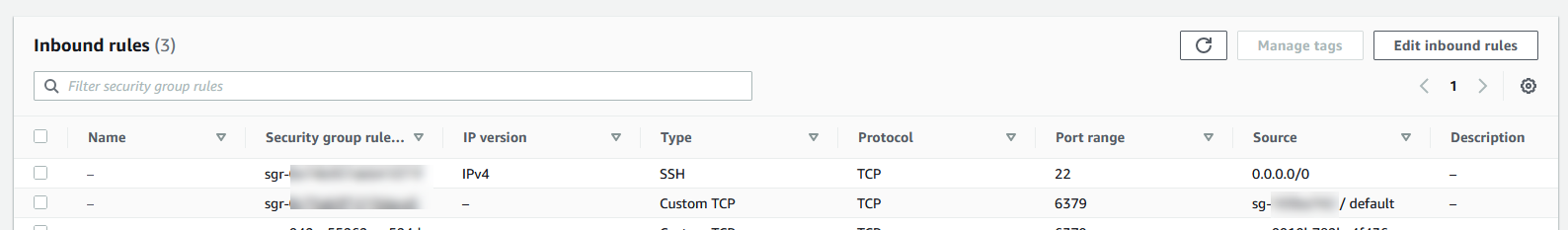

別のVPCセキュリティグループからの接続を許可するルールをセキュリティグループに作成するには

-

AWS マネジメントコンソールにサインインし、https://console.aws.amazon.com/vpc

で Amazon VPCコンソールを開きます。 -

ナビゲーションペインで、[Security Groups] を選択します。

-

キャッシュに使用するセキュリティグループを選択または作成します。インバウンドルール で、インバウンドルールの編集 を選択し、ルールの追加 を選択します。このセキュリティグループは、他のセキュリティグループのメンバーへのアクセスを許可します。

-

タイプ からカスタムTCPルール を選択します。

-

[ポート範囲] には、クラスター作成時に使用したポートを指定します。

Memcached キャッシュのデフォルトのポートは

11211です。Valkey および Redis OSSキャッシュとレプリケーショングループのデフォルトポートは です

6379。 -

ソース ボックスに、セキュリティグループの ID の入力を開始します。リストから、Amazon EC2インスタンスに使用するセキュリティグループを選択します。

-

-

終了したら、保存 を選択します。

ElastiCache キャッシュと Amazon EC2 インスタンスが異なる Amazon にある場合のキャッシュへのアクセス VPCs

キャッシュがアクセスに使用するEC2インスタンスVPCとは異なる にある場合、キャッシュにアクセスする方法はいくつかあります。キャッシュとEC2インスタンスが異なるVPCsが、同じリージョンにある場合は、VPCピアリングを使用できます。キャッシュとEC2インスタンスが異なるリージョンにある場合は、リージョン間のVPN接続を作成できます。

ElastiCache キャッシュと Amazon EC2 インスタンスが同じリージョンVPCsの異なる Amazon にある場合のキャッシュへのアクセス

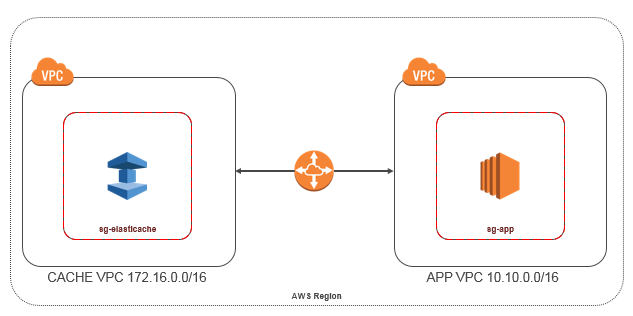

次の図は、Amazon VPCピアリング接続を使用して、同じリージョンEC2内の別の Amazon VPC インスタンスからキャッシュにアクセスする方法を示しています。

同じリージョンVPC内の別の Amazon の Amazon EC2インスタンスによってアクセスされるキャッシュ - VPC ピアリング接続

VPC ピアリング接続は、プライベート IP アドレスを使用してトラフィックをルーティングVPCsできる 2 つの間のネットワーク接続です。どちらのインスタンスも、同じネットワーク内にあるかのように相互に通信VPCできます。独自の Amazon 間VPCs、または 1 つのリージョン内の別の AWS アカウントの Amazon VPC との間でVPCピアリング接続を作成できます。Amazon VPCピアリングの詳細については、VPCドキュメント を参照してください。

注記

DNS に適用された設定によってはVPCs、ピアリングされた の名前解決が失敗することがあります ElastiCache VPC。これを解決するには、DNSホスト名とDNS解決の両方を有効にするVPCs必要があります。詳細については、VPC「ピアリング接続のDNS解決を有効にする」を参照してください。

ピアリングVPCを介して別の Amazon のキャッシュにアクセスするには

-

2 つの IP 範囲が重複VPCsしていないことを確認してください。重複していないと、ピアリングできません。

-

2 つの をピアリングしますVPCs。詳細については、「Amazon VPC ピアリング接続の作成と承認」を参照してください。

-

ルーティングテーブルを更新します。詳細については、VPC「ピアリング接続のルートテーブルの更新」を参照してください。

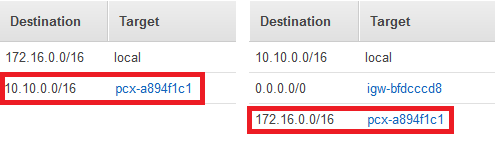

前述の図に示した例のルートテーブルは次のようになります。pcx-a894f1c1 はピア接続であることに注意してください。

VPC ルーティングテーブル

-

ピアリングされた のアプリケーションセキュリティグループからのインバウンド接続を許可するように、 ElastiCache キャッシュのセキュリティグループを変更しますVPC。詳細については、「参照ピアVPCセキュリティグループ」を参照してください。

ピアリング接続でキャッシュにアクセスすると、追加のデータ転送コストが発生します。

トランジット・ゲートウェイ の使用

トランジットゲートウェイを使用すると、同じ AWS リージョンで VPCs と VPN の接続をアタッチし、それらの間でトラフィックをルーティングできます。トランジットゲートウェイは AWS アカウント間で機能し、 AWS Resource Access Manager を使用してトランジットゲートウェイを他のアカウントと共有できます。トランジットゲートウェイを別の AWS アカウントと共有した後、アカウント所有者はトランジットゲートウェイVPCsにそれらをアタッチできます。どちらのアカウントのユーザーも、アタッチメントをいつでも削除できます。

トランジットゲートウェイでマルチキャストを有効にし、マルチキャストトラフィックをマルチキャストソースからマルチキャストグループメンバーに、ドメインに関連付けるVPC添付ファイル経由で送信できるようにするトランジットゲートウェイのマルチキャストドメインを作成できます。

また、異なる AWS リージョンのトランジットゲートウェイ間にピアリング接続アタッチメントを作成することもできます。これにより、異なるリージョン間でトランジット・ゲートウェイのアタッチメント間でトラフィックをルーティングできます。

詳細については、「トランジットゲートウェイ」を参照してください。

ElastiCache キャッシュと Amazon EC2 インスタンスが異なるリージョンVPCsの異なる Amazon にある場合のキャッシュへのアクセス

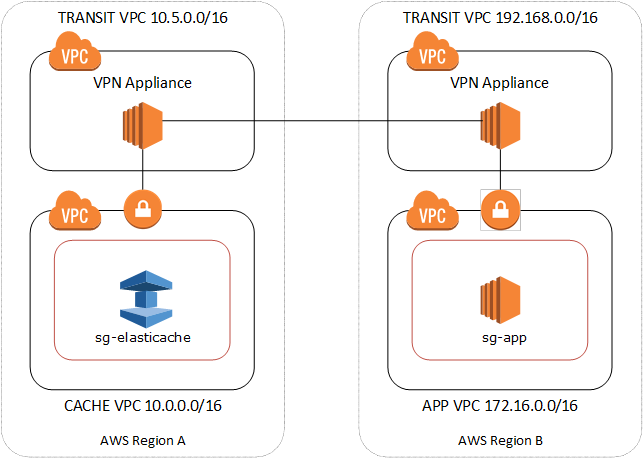

Transit の使用 VPC

VPC ピアリングを使用する代わりに、地理的に分散VPCsした複数のリモートネットワークを接続するためのもう 1 つの一般的な戦略は、グローバルネットワークトランジットセンターとして機能するトランジットを作成するVPCことです。トランジットは、ネットワーク管理VPCを簡素化し、複数のVPCsリモートネットワークを接続するために必要な接続の数を最小限に抑えます。この設計は、コロケーション中継ハブを物理的に設立したり、物理的なネットワーク設備をデプロイしたりするための従来の費用をほとんどかけずに実装できるため、時間と労力を節約し、コストも削減できます。

異なるリージョンVPCs間での接続

Transit Amazon が確立されると、あるリージョンの「スポークVPC」にデプロイされたアプリケーションVPCは、別のリージョンVPCの「スポーク」の ElastiCache キャッシュに接続できます。

別の AWS リージョンVPC内の別の のキャッシュにアクセスするには

-

Transit VPC ソリューションをデプロイします。詳細については、「AWS トランジット・ゲートウェイ

」を参照してください。 -

アプリケーションとキャッシュのVPCルーティングテーブルを更新VPCsして、 VGW (仮想プライベートゲートウェイ) と VPNアプライアンスを介してトラフィックをルーティングします。ボーダーゲートウェイプロトコル (BGP) による動的ルーティングの場合、ルートは自動的に伝播される可能性があります。

-

ElastiCache キャッシュのセキュリティグループを変更して、アプリケーションインスタンスの IP 範囲からのインバウンド接続を許可します。このシナリオでは、アプリケーションサーバーセキュリティグループを参照することはできません。

リージョン間でキャッシュにアクセスすると、ネットワークのレイテンシーが生じ、リージョン間のデータ転送コストが追加で発生します。

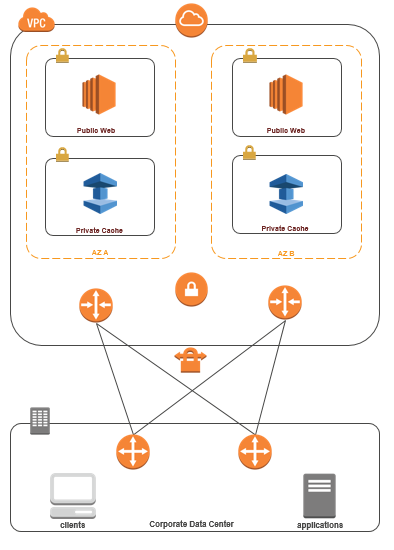

お客様のデータセンターで実行されているアプリケーションから ElastiCache キャッシュにアクセスする

もう 1 つの考えられるシナリオは、顧客のデータセンター内のクライアントまたはアプリケーションが の ElastiCache キャッシュにアクセスする必要があるハイブリッドアーキテクチャですVPC。このシナリオは、 VPN または Direct Connect を介して、顧客とVPCデータセンター間の接続がある場合にもサポートされます。

VPN 接続を使用してお客様のデータセンターで実行されているアプリケーションから ElastiCache キャッシュにアクセスする

次の図は、VPN接続を使用して企業ネットワークで実行されているアプリケーションから ElastiCache キャッシュにアクセスする方法を示しています。

経由でデータセンター ElastiCache から に接続する VPN

VPN 接続を介してオンプレミスアプリケーションVPCから のキャッシュにアクセスするには

-

ハードウェア Virtual Private Gateway を に追加してVPN接続を確立しますVPC。詳細については、「 へのハードウェア仮想プライベートゲートウェイの追加VPC」を参照してください。

-

ElastiCache キャッシュがデプロイされているサブネットのVPCルーティングテーブルを更新して、オンプレミスアプリケーションサーバーからのトラフィックを許可します。BGP ルートとの動的ルーティングの場合、自動的に伝播される可能性があります。

-

ElastiCache キャッシュのセキュリティグループを変更して、オンプレミスアプリケーションサーバーからのインバウンド接続を許可します。

VPN 接続経由でキャッシュにアクセスすると、ネットワークレイテンシーと追加のデータ転送コストが発生します。

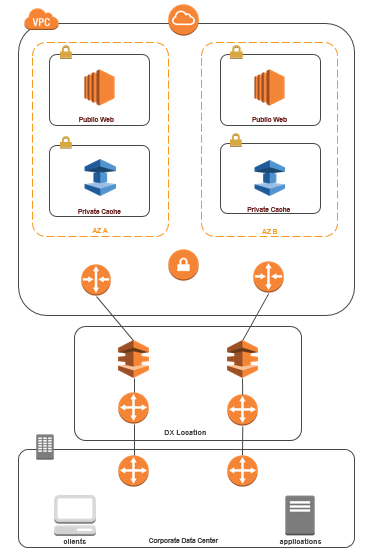

Direct Connect を使用してお客様のデータセンターで実行されているアプリケーションから ElastiCache キャッシュにアクセスする

次の図は、Direct Connect を使用して企業ネットワークで実行されているアプリケーションから ElastiCache キャッシュにアクセスする方法を示しています。

Direct Connect 経由でデータセンター ElastiCache から に接続する

Direct Connect を使用してネットワークで実行されているアプリケーションから ElastiCache キャッシュにアクセスするには

-

Direct Connect 接続を確立します。詳細については、AWS 「Direct Connect の開始方法」を参照してください。

-

ElastiCache キャッシュのセキュリティグループを変更して、オンプレミスアプリケーションサーバーからのインバウンド接続を許可します。

DX 接続経由でキャッシュにアクセスすると、ネットワークのレイテンシーが生じ、追加のデータ転送料金が発生する場合があります。