コントロールとコントロールセットの問題のトラブルシューティング

このページの情報を参照して、Audit Manager での一般的なコントロールに関する問題を解決できます。

AWS Config 統合の問題

評価にコントロールまたはコントロールセットが表示されません

簡単に述べると、評価のコントロールを表示するには、ユーザーは、その評価の監査所有者として指定される必要があります。さらに、関連する Audit Manager リソースを表示および管理するために必要な IAM 許可が必要です。

評価のコントロールにアクセスする必要がある場合は、その評価について、自分を監査所有者として指定するよういずれかの監査所有者に依頼します。評価を作成または編集するときに、監査所有者を指定できます。

また、評価を管理するために必要な許可が付与されていることも確認してください。監査所有者が AWSAuditManagerAdministratorAccess ポリシーを使用することをお勧めします。IAM 許可についてサポートが必要な場合は、管理者または AWS Support

コントロールに手動証拠をアップロードできません

コントロールに証拠を手動でアップロードできない場合は、コントロールのステータスが [inactive] (非アクティブ) であることが原因である可能性があります。

手動証拠をコントロールにアップロードするには、最初にコントロールのステータスを [Under review] (レビュー中) または [Reviewed] (レビュー済み) に変更する必要があります。手順については、AWS Audit Manager での評価コントロールのステータスの変更 を参照してください。

重要

各 AWS アカウントは、1 日あたり最大 100 の証拠ファイルのみコントロールに手動でアップロードできます。この 1 日あたりのクォータを超えると、そのコントロールについては追加の手動アップロードが失敗します。単一のコントロールに手動証拠を大量にアップロードする必要がある場合は、証拠を数日にわたってバッチでアップロードします。

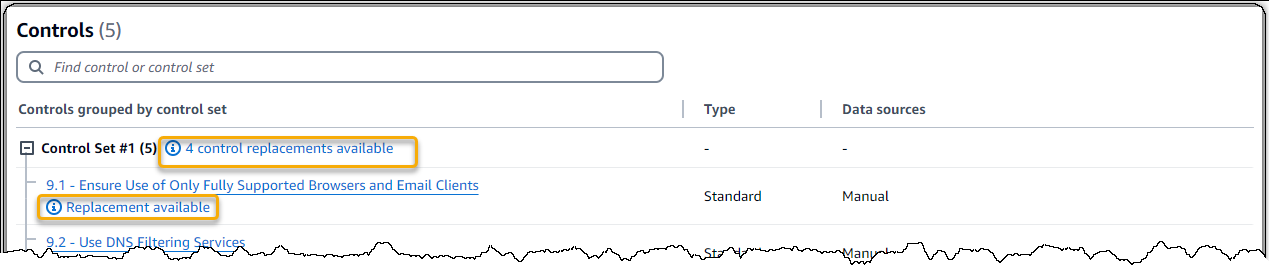

コントロールが「交換可能」と表示されているのはどういう意味ですか?

このメッセージは、カスタムフレームワーク内の 1 つ以上の標準コントロールで、更新されたコントロール定義が使用可能であることを示します。Audit Manager が提供する改善された証拠ソースを活用できるように、これらのコントロールを置き換えることをお勧めします。

実行手順については、「カスタムフレームワークの詳細ページで、カスタムフレームワークを再作成するように求められます」を参照してください。

1 つのコントロールのデータソースとして複数の AWS Config ルールを使用する必要があります

マネージドルールとカスタムルールを組み合わせて 1 つのコントロールに使用できます。これを行うには、コントロールに複数の証拠ソースを定義し、それぞれに対して希望するルールタイプを選択します。単一のカスタムコントロールに対して最大 100 個のカスタマーマネージドデータソースを定義することができます。

コントロールデータソースを設定しているときは、カスタムルールオプションは使用できません

つまり、自分の AWS アカウント または組織のカスタムルールを表示するためのアクセス権限がないことを意味します。具体的には、Audit Manager コンソールで DescribeConfigRules 操作を実行する権限がないということです。

この問題を解決するには、AWS管理者に問い合わせてサポートを依頼してください。ご自身がAWS 管理者の場合は、IAM ポリシーを管理することでユーザーまたはグループにアクセス権限を付与できます。

カスタムルールオプションも使用できますが、ドロップダウンリストにルールは表示されません

つまり、ご自身の AWS アカウント や組織ではカスタムルールが有効になっておらず、使用できないことを意味します。

AWS Config にまだカスタム ルールがない場合は、作成できます。手順については、AWS Config デベロッパーガイドの AWS Configカスタム ルール を参照してください。

カスタムルールが表示されることが予想される場合は、次のトラブルシューティング項目を確認してください。

カスタムルールはいくつか使用できますが、使用したいルールが見当たりません

目的のカスタムルールが表示されない場合は、次のいずれかの問題が原因である可能性があります。

- アカウントがルールから除外されています

-

使用している委任管理者アカウントがルールから除外されている可能性があります。

組織の管理アカウント (AWS Configまたは委任管理者アカウント) は、AWS Command Line Interface (AWS CLI) を使用してカスタム組織ルールを作成できます。その際、ルールから除外するアカウントのリストを指定できます。アカウントがこのリストに含まれている場合、ルールは Audit Manager では使用できません。

この問題を解決するには、AWS Config管理者に問い合わせてサポートを依頼してください。ご自身がAWS Config 管理者の場合は、put-organization-config-rule コマンドを実行して、除外されたアカウントのリストを更新できます。

- ルールが正常に作成されず、AWS Config で有効になりませんでした

-

カスタムルールが正常に作成および有効化されなかった可能性もあります。ルールの作成時にエラーが発生した場合、またはルールが有効になっていない場合、そのルールは Audit Manager の使用可能なルールのリストに表示されません。

この問題については、AWS Config 管理者に問い合わせることをお勧めします。

- このルールはマネージドルールです

-

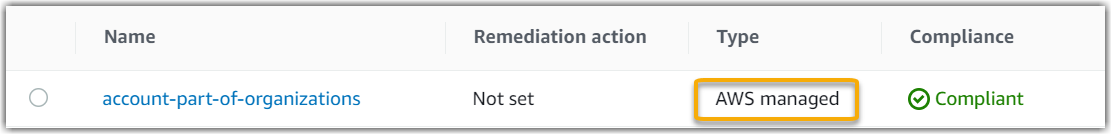

探しているルールがカスタムルールのドロップダウンリストに見つからない場合は、そのルールがマネージドルールである可能性があります。

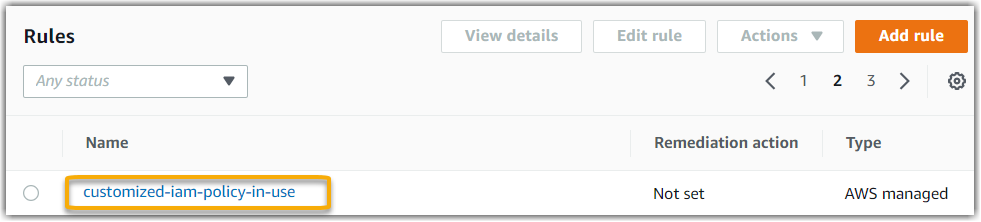

AWS Config コンソール

を使用して、ルールがマネージドルールであるかどうかを確認できます。そのためには、左側のナビゲーションメニューでルールを選択し、表でルールを探します。ルールがマネージドルールの場合、タイプ列にはAWS マネージドと表示されます。

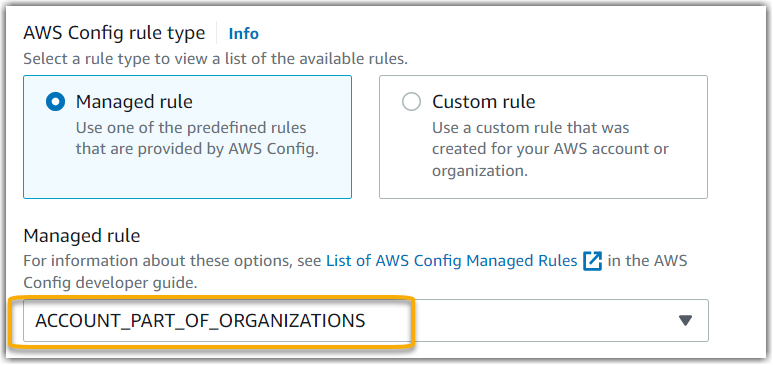

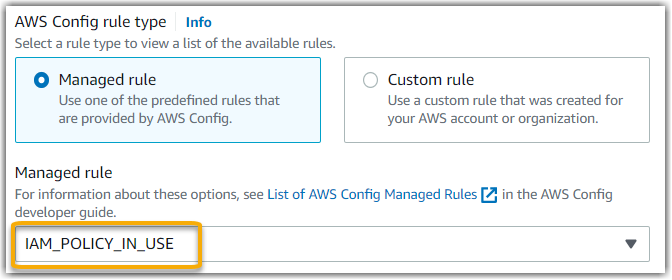

マネージドルールであることを確認したら、Audit Manager に戻り、ルールタイプとしてマネージドルールを選択します。次に、マネージドルールのドロップダウンリストでマネージドルール識別子のキーワードを探します。

使用したいマネージドルールが表示されません

Audit Manager コンソールのドロップダウンリストからルールを選択する前に、ルールタイプとしてマネージドルールを選択したことを確認してください。

それでも期待していたマネージドルールが表示されない場合は、ルール名を探している可能性があります。代わりに、ルール識別子を探す必要があります。

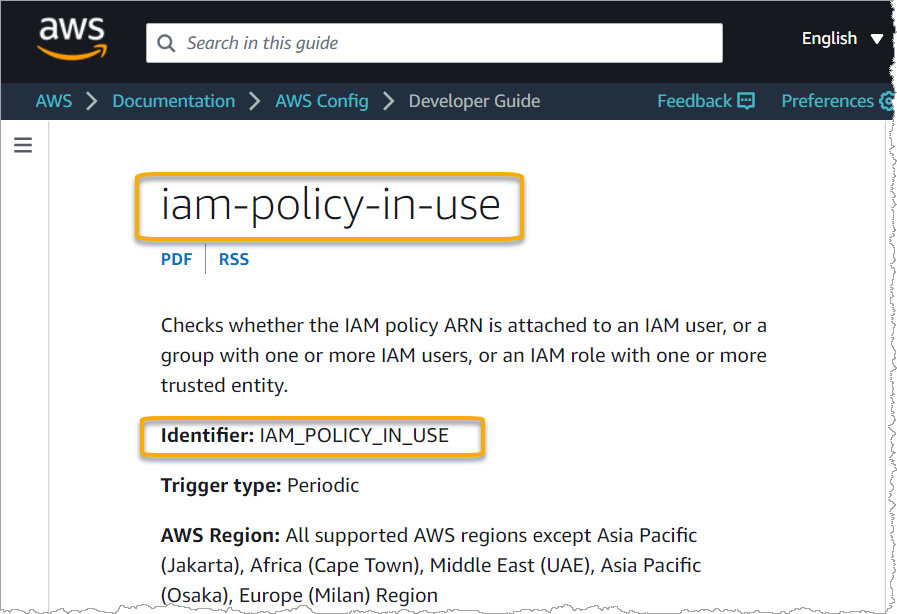

デフォルトのマネージドルールを使用している場合、名前と識別子は似ています。名前は小文字で、ダッシュが使用されています (例: iam-policy-in-use)。識別子は大文字で、アンダースコアが使用されます (例: IAM_POLICY_IN_USE)。デフォルトのマネージドルールの識別子を見つけるには、サポートされている AWS Config マネージドルールのキーワードのリストを確認し、使用したいルールのリンクをたどってください。これにより、そのマネージドルールの AWS Config ドキュメントが表示されます。ここから、名前と識別子の両方を確認できます。「Audit Manager」のドロップダウンリストで識別キーワードを探します。

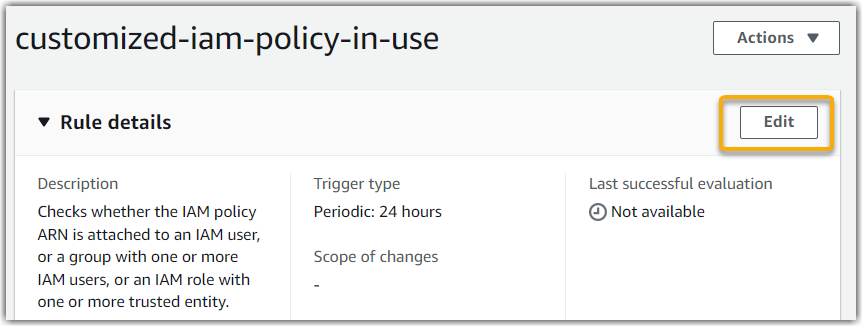

カスタマイズされたマネージドルールを使用している場合は、AWS Configコンソールcustomized-iam-policy-in-useというマネージドルールを使用するとします。このルールの識別子を見つけるには、AWS Configコンソールに移動し、左側のナビゲーションメニューでルールを選択し、表からルールを選択します。

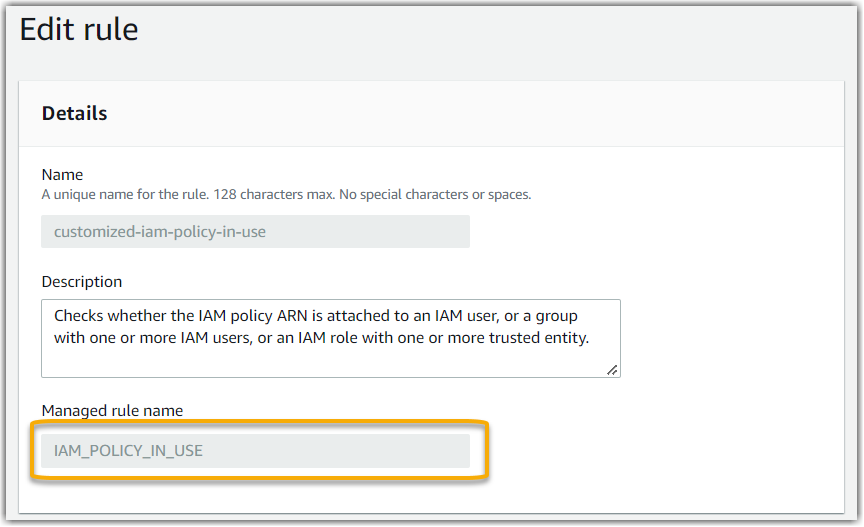

編集を選択すると、マネージドルールの詳細が開きます。

詳細セクションで、マネージドルールの作成元のソース識別子 (IAM_POLICY_IN_USE) を見つけることができます。

これで Audit Manager コンソールに戻り、ドロップダウンリストから同じ識別子キーワードを選択できます。

カスタムフレームワークを共有したいのですが、カスタム AWS Config ルールをデータソースとして使用するコントロールがあります。受信者はこれらのコントロールを収集することができますか?

はい、受信者はこれらのコントロールの証拠を収集できますが、そのためにはいくつかの手順が必要です。

Audit Manager が AWS Config ルールをデータソースマッピングとして使用して証拠を収集するには、次の条件を満たす必要があります。これは、マネージドルールとカスタムルールの両方に当てはまります。

-

ルールは受信者の AWS 環境に存在している必要があります

-

ルールは受信者の AWS 環境で有効になっている必要があります

アカウントのカスタム AWS Config ルールは、受信者の AWS 環境にまだ存在しない可能性がありますので、ご注意ください。さらに、受信者が共有リクエストを受け入れるとき、Audit Manager は受信者のアカウントにカスタムルールを再作成しません。受信者がカスタムルールをデータソースのマッピングとして使用して証拠を収集するには、AWS Config のインスタンスに同じカスタムルールを作成する必要があります。受信者がルールを作成して有効にすると、Audit Manager はそのデータソースから証拠を収集できます。

受信者に連絡して、AWS Config のインスタンスでカスタムルールを作成する必要があるかどうかを知らせることをお勧めします。

カスタムルールが AWS Config で更新されるとどうなりますか? Audit Manager で何かアクションを実行する必要がありますか?

AWS 環境内でのルール更新の場合

AWS 環境内のカスタムルールを更新する場合、Audit Manager でアクションを実行する必要はありません。Audit Manager は、次の表で説明されているように、ルールの更新を検出して処理します。Audit Manager は、ルールの更新が検出されても通知しません。

| シナリオ | Audit Manager の機能 | 必要な作業 |

|---|---|---|

|

カスタムルールは AWS Config のインスタンスで更新されます。 |

Audit Manager は、更新されたルール定義を使用して、そのルールに関する検出結果を引き続き報告します。 | アクションは不要です。 |

|

カスタムルールは AWS Config のインスタンスで削除されます。 |

Audit Manager は、削除されたルールに関する検出結果の報告を停止します。 |

アクションは不要です。 必要に応じて、削除されたルールをデータソースマッピングとして使用していたカスタムコントロールを編集することができます。これにより、削除されたルールが取り除かされ、データ ソース設定が整理されます。そうしない場合、削除されたルール名は未使用のデータソースマッピングとして残ります。 |

AWS 環境外でのルール更新の場合

カスタムルールが AWS 環境外で更新された場合、Audit Manager はルールの更新を検出しません。共有カスタムフレームワークを使用している場合は、この点を考慮する必要があります。これは、このシナリオでは、送信者と受信者がそれぞれ別々の AWS 環境で作業しているためです。次の表は、このシナリオの推奨アクションを示しています。

| 役割 | シナリオ | 推奨されるアクション |

|---|---|---|

|

送信者 |

|

受信者に更新内容を知らせてください。そうすれば、受信者は同じ更新を適用し、最新のルール定義と同期した状態を保つことができます。 |

| 受取人 |

|

AWS Config のインスタンスで、対応するルールを更新してください。 |