翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

CloudTrail コンソールを使用した証跡の更新

このセクションでは、証跡の設定を変更する方法について説明します。

単一リージョンの証跡を更新してすべての のイベントをログに記録するには AWS リージョン の AWS 作業している パーティション、またはマルチリージョン証跡を更新して単一のリージョンのみでイベントをログに記録するには、 を使用する必要があります。 AWS CLI。 単一リージョンの証跡を更新してすべてのリージョンのイベントをログに記録する方法の詳細については、「」を参照してください1 つのリージョンに適用される証跡を変換してすべてのリージョンに適用。マルチリージョンの証跡を更新して単一のリージョンのイベントをログ記録する方法の詳細については、「マルチリージョンの証跡から単一リージョンの証跡への変換」を参照してください。

Amazon Security Lake で CloudTrail 管理イベントを有効にしている場合は、マルチリージョンで と の両方readwriteの管理イベントを記録する組織証跡を少なくとも 1 つ維持する必要があります。資格を満たしている証跡を、Security Lake の要件に従わない方法で更新することはできません。例えば、証跡を単一リージョンに変更したり、read または write 管理イベントのログ記録をオフにしたりするなどです。

注記

CloudTrail は、リソースの検証が失敗した場合でも、メンバーアカウントの組織の証跡を更新します。検証の失敗の例は次のとおりです。

-

Amazon S3 バケットポリシーが正しくない

-

Amazon SNSトピックポリシーが正しくない

-

Logs CloudWatch ロググループに配信できない

-

KMS キーを使用して暗号化するアクセス許可が不十分

アクセス CloudTrail 許可を持つメンバーアカウントは、 CloudTrail コンソールで証跡の詳細ページを表示するか、 を実行して、組織の証跡の検証エラーを確認できます。 AWS CLI get-trail-status コマンド。

を使用して証跡を更新するには AWS Management Console

にサインインする AWS Management Console で CloudTrail コンソールを開きますhttps://console.aws.amazon.com/cloudtrail/

。 -

ナビゲーションメニューで、 [証跡] を選択し、証跡を選択します。

-

[General details] で、[Edit] を選択して次の設定を変更します。証跡の名前は変更できません。

-

組織に証跡を適用する - この証跡が であるかどうかを変更する AWS Organizations 組織の証跡。

注記

組織の証跡を非組織の証跡に変換したり、非組織の証跡を組織の証跡に変換したりできるのは、組織の管理アカウントだけです。

-

[Trail log location] - この証跡のログを保存する S3 バケットまたはプレフィックスの名前を変更します。

-

ログファイル SSE-KMS 暗号化 - -SSE-S3 ではなく SSE-KMS でログファイルの暗号化を有効または無効にします。

-

[Log file validation] - ログファイルの整合性の検証の有効または無効を選択します。

-

SNS 通知配信 - ログファイルが証跡に指定されたバケットに配信されたという Amazon Simple Notification Service (Amazon SNS) 通知を有効または無効にすることを選択します。

-

証跡を に変更するには AWS Organizations 組織の証跡では、組織内のすべてのアカウントの証跡を有効にすることができます。詳細については、「組織の証跡の作成」を参照してください。

-

指定したバケットを [ストレージの場所] で、[新しい S3 バケットの作成] を選択してバケットを作成します。バケットを作成すると、 は必要なバケットポリシー CloudTrail を作成して適用します。新しい S3 バケットを作成する場合は、デフォルトでバケットのサーバー側の暗号化が有効になっているため、IAMポリシーに

s3:PutEncryptionConfigurationアクションのアクセス許可を含める必要があります。注記

[Use existing S3 bucket] を選択した場合、[Trail log bucket name] のバケットを指定するか、[Browse] を選択してバケットを選択します。バケットポリシーは、バケットポリシーに書き込むアクセス CloudTrail 許可を付与する必要があります。バケットポリシーを手動で編集する方法については、の Amazon S3 バケットポリシー CloudTrail を参照してください。

ログを見つけやすくするには、既存のバケットに新しいフォルダ (プレフィックス とも呼ばれます) を作成して CloudTrail ログを保存します。プレフィックスを [プレフィックス] に入力します。

-

ログファイル SSE-KMS 暗号化 では、-SSE-S3 暗号化の代わりに SSE-KMS 暗号化を使用してログファイルを暗号化する場合は、有効 を選択します。デフォルトは [Enabled] です。SSE-KMS 暗号化を有効にしない場合、ログは SSE-S3 暗号化を使用して暗号化されます。SSE暗号化KMSの詳細については、「 でのサーバー側の暗号化の使用」を参照してください。 AWS Key Management Service (SSE-KMS)。SSE-S3 暗号化の詳細については、S3-Managed暗号化キーによるサーバー側の暗号化の使用 (SSE-S3)」を参照してください。

SSE-KMS 暗号化を有効にする場合は、新規または既存の を選択します。 AWS KMS key。 で AWS KMS エイリアス 、エイリアスを 形式で指定します。

alias/MyAliasName。 詳細については、「」を参照してくださいコンソールでKMSキーを使用するようにリソースを更新する。 CloudTrail は もサポートしています AWS KMS マルチリージョンキー。マルチリージョンキーの詳細については、「」の「マルチリージョンキーの使用」を参照してください。 AWS Key Management Service デベロッパーガイド 。注記

別のアカウントのキーARNの を入力することもできます。詳細については、「コンソールでKMSキーを使用するようにリソースを更新する」を参照してください。キーポリシーでは、 CloudTrail が キーを使用してログファイルを暗号化し、指定したユーザーが暗号化されていない形式でログファイルを読み取れるようにする必要があります。キーポリシーを手動で編集する方法については、の AWS KMS キーポリシーを設定する CloudTrail を参照してください。

-

[ログファイル検証を有効にする] で [Enabled] を選択して、S3 バケットにログダイジェストが配信されるようにします。ダイジェストファイルを使用して、 CloudTrail 配信後にログファイルが変更されていないことを確認できます。詳細については、「 CloudTrail ログファイルの整合性の検証」を参照してください。

-

SNS 通知配信 では、ログがバケットに配信されるたびに通知されるように有効化 を選択します。 は複数のイベントをログファイルに CloudTrail 保存します。SNS 通知は、すべてのイベントではなく、すべてのログファイルに対して送信されます。詳細については、「の Amazon SNS通知の設定 CloudTrail」を参照してください。

SNS 通知を有効にする場合は、「新しいSNSトピックを作成する」で「新規」を選択してトピックを作成するか、「既存」を選択して既存のトピックを使用します。すべてのリージョンに適用される証跡を作成する場合、すべてのリージョンからのログファイル配信SNSの通知は、作成する 1 つのSNSトピックに送信されます。

新しい を選択した場合、 は新しいトピックの名前 CloudTrail を指定するか、名前を入力できます。既存の を選択した場合は、ドロップダウンリストからSNSトピックを選択します。別のリージョンまたは適切なアクセス許可を持つアカウントからトピックARNの を入力することもできます。詳細については、「の Amazon SNSトピックポリシー CloudTrail」を参照してください。

トピックを作成する場合は、ログファイル配信の通知を受けるトピックを受信登録する必要があります。Amazon SNSコンソールからサブスクライブできます。通知の頻度が高いため、Amazon SQSキューを使用して通知をプログラムで処理するようにサブスクリプションを設定することをお勧めします。詳細については、「Amazon Simple Notification Service デベロッパーガイド」のSNS「Amazon の開始方法」を参照してください。

-

-

CloudWatch ログ で、編集 を選択して CloudTrail ログファイルを CloudWatch ログに送信するための設定を変更します。ログファイルの送信を有効にするにはCloudWatch 、ログで有効を選択します。詳細については、「 CloudWatch ログへのイベントの送信」を参照してください。

-

CloudWatch ログとの統合を有効にする場合は、新規 を選択して新しいロググループを作成するか、既存 を選択して既存のロググループを使用します。新しい を選択した場合、 は新しいロググループの名前 CloudTrail を指定するか、名前を入力できます。

-

[Existing] を選択した場合、ドロップダウンリストからロググループを選択します。

-

新規 を選択して、ログを CloudWatch ログに送信するアクセス許可の新しいIAMロールを作成します。既存の を選択して、ドロップダウンリストから既存のIAMロールを選択します。新しいロールまたは既存のロールのポリシーステートメントは、[ポリシードキュメント] を展開すると表示されます。このロールの詳細については、「が CloudWatch ログ CloudTrail をモニタリングに使用するロールポリシードキュメント」を参照してください。

注記

-

証跡を設定するときは、別のアカウントに属する S3 バケットとSNSトピックを選択できます。ただし、イベント CloudTrail を Logs CloudWatch ロググループに配信する場合は、現在のアカウントに存在するロググループを選択する必要があります。

-

管理アカウントのみが、 コンソールを使用して組織の証跡の CloudWatch ロググループを設定できます。委任管理者は、 を使用して Logs CloudWatch ロググループを設定できます。 AWS CLI または CloudTrail

CreateTrailまたはUpdateTrailAPIオペレーション。

-

-

-

[タグ] で、[編集] を選択して、証跡のタグを変更、追加、または削除します。最大 50 個のタグキーペアを追加して、証跡へのアクセスを識別、ソート、制御できます。タグは、証 CloudTrail 跡と CloudTrail ログファイルを含む Amazon S3 バケットの両方を識別するのに役立ちます。その後、リソースに CloudTrail リソースグループを使用できます。詳細については、「」を参照してくださいAWS Resource Groups および タグ。

-

[Management events] で、[編集] を選択して、管理イベントのログ設定を変更します。

-

API アクティビティ で、証跡に読み取りイベント、書き込みイベント、またはその両方を記録するかどうかを選択します。詳細については、「管理イベント」を参照してください。

-

除外を選択する AWS KMS フィルタリングするイベント AWS Key Management Service (AWS KMS) 証跡外のイベント。デフォルト設定では、すべての AWS KMS イベント。

ログ記録または除外するオプション AWS KMS イベントは、証跡に管理イベントをログに記録する場合にのみ使用できます。管理イベントを記録しない場合は、 AWS KMS イベントはログに記録されず、変更できません AWS KMS イベントログ記録設定。

AWS KMS

Encrypt、、 などの アクションはDecrypt、GenerateDataKey通常、大量のイベント (99% 以上) を生成します。これらのアクションは、[読み取り] イベントとしてログに記録されるようになりました。少量、関連あり AWS KMSDisable、、DeleteおよびScheduleKey(通常は の 0.5% 未満を占める AWS KMS イベントボリューム) は書き込みイベントとして記録されます。Encrypt、、 などの大量のイベントを除外してもGenerateDataKey、、Decrypt、 などの関連イベントをログに記録するにはScheduleKey、書き込み管理イベントをログに記録し、ExcludeDisableDeleteのチェックボックスをオフにします。 AWS KMS イベント。 -

Amazon RDS データAPIイベントを除外 を選択して、証跡から Amazon Relational Database Service データAPIイベントをフィルタリングします。デフォルト設定では、すべての Amazon RDS Data APIイベントが含まれます。Amazon RDS Data APIイベントの詳細については、「 を使用したデータAPI呼び出しのログ記録」を参照してください。 AWS CloudTrail 「Aurora 用 Amazon RDSユーザーガイド」の「」。

-

-

重要

ステップ 7 ~ 11 は、高度なイベントセレクターを使用してデータイベントを設定するためのものです。高度なイベントセレクターでは、より多くのデータイベントタイプを設定し、証跡でキャプチャするデータイベントをきめ細かく制御できます。基本的なイベントセレクターを使用している場合は、「基本的なイベントセレクターを使用したデータイベント設定の更新」を参照してから、この手順のステップ 12 に戻ってください。

[Data events] で、[編集] を選択して、データイベントのログ設定を変更します。デフォルトでは、証跡はデータイベントを記録しません。データイベントのログ記録には追加料金が適用されます。料金については CloudTrail、「」を参照してください。 AWS CloudTrail 料金

[データイベントタイプ] で、データイベントをログ記録するリソースのタイプを選択します。使用可能なデータイベントタイプの詳細については、「データイベント」を参照してください。

注記

のデータイベントをログに記録するには AWS Glue Lake Formation によって作成された テーブルで、Lake Formation を選択します。

-

ログセレクタテンプレートを選択します。 には、リソースタイプのすべてのデータイベントをログに記録する事前定義されたテンプレート CloudTrail が含まれています。カスタムログセレクタテンプレートを構築するには、[Custom] を選択します。

注記

S3 バケット用に事前定義されたテンプレートを選択すると、 で現在使用しているすべてのバケットのデータイベントログ記録が有効になります。 AWS アカウントと、証跡の作成が完了した後に作成するバケット。また、 の任意のユーザーまたはロールによって実行されたデータイベントアクティビティのログ記録も有効にします。 AWS 別の に属するバケットでそのアクティビティが実行された場合でも、 アカウント AWS アカウント。

証跡が 1 つのリージョンのみに適用される場合、すべての S3 バケットをログ記録する事前定義済みテンプレートを選択すると、同じリージョン内のすべてのバケット、およびそのリージョンで後に作成するバケットに対して、データイベントのログ記録が可能になります。の他のリージョンの Amazon S3 バケットのデータイベントはログに記録されません。 AWS アカウント。

すべてのリージョンの証跡を作成する場合は、Lambda 関数の事前定義されたテンプレートを選択すると、 で現在使用されているすべての関数のデータイベントログ記録が有効になります。 AWS アカウント、および証跡の作成が完了した後に任意のリージョンで作成できる Lambda 関数。1 つのリージョンの証跡を作成する場合 ( AWS CLI) この選択により、 のそのリージョンで現在実行されているすべての関数のデータイベントログ記録が有効になります。 AWS アカウント、および証跡の作成後にそのリージョンで作成する可能性のある Lambda 関数。他のリージョンで作成された Lambda 関数のデータイベントのログ記録は有効になりません。

すべての 関数のデータイベントのログ記録により、 内の任意のユーザーまたはロールによって実行されるデータイベントアクティビティのログ記録も可能になります。 AWS 別の に属する関数でそのアクティビティが実行された場合でも、 アカウント AWS アカウント。

-

(オプション) [セレクタ名] に、セレクタを識別する名前を入力します。セレクタ名は、「2 つの S3 バケットだけのデータイベントを記録する」など、高度なイベントセレクタに関する説明的な名前です。セレクタ名はアドバンストイベントセレクタ

Nameに としてリストされ、JSONビュー を展開すると表示できます。 -

[Advanced event selectors] で、データイベントをログに記録する特定のリソースの式を作成します。事前定義済みのログテンプレートを使用している場合は、このステップをスキップできます。

-

次のフィールドから選択します。

-

readOnly-readOnlyは、 または の値と等しくなるように設定できますfalse。true読み取り専用データイベントは、Get*またはDescribe*イベントなどのリソースの状態を変更しないイベントです。書き込みイベントは、Put*、Delete*、またはWrite*イベントなどのリソース、属性、またはアーティファクトを追加、変更、または削除します。readおよびwriteイベントの両方を記録するには、readOnlyセレクタを追加しないでください。 -

eventName-eventNameは任意の演算子を使用できます。これを使用して、、、 など CloudTrail、 にログ記録されたデータイベントを含めたり除外PutBucketGetItemしたりできますGetSnapshotBlock。 -

resources.ARN- 任意の演算子を で使用できますがresources.ARN、等号または不等号を使用する場合、値はテンプレートで の値として指定したタイプのARN有効なリソースの と完全に一致する必要がありますresources.type。次の表は、各 の有効なARN形式を示しています

resources.type。注記

resources.ARNフィールドを使用して、 を持たないリソースタイプをフィルタリングすることはできませんARNs。resources.type リソース。ARN AWS::DynamoDB::Table1arn:partition:dynamodb:region:account_ID:table/table_nameAWS::Lambda::Functionarn:partition:lambda:region:account_ID:function:function_nameAWS::S3::Object2arn:partition:s3:::amzn-s3-demo-bucket/ arn:partition:s3:::amzn-s3-demo-bucket/object_or_file_name/AWS::AppConfig::Configurationarn:partition:appconfig:region:account_ID:application/application_ID/environment/environment_ID/configuration/configuration_profile_IDAWS::B2BI::Transformerarn:partition:b2bi:region:account_ID:transformer/transformer_IDAWS::Bedrock::AgentAliasarn:partition:bedrock:region:account_ID:agent-alias/agent_ID/alias_IDAWS::Bedrock::FlowAliasarn:partition:bedrock:region:account_ID:flow/flow_ID/alias/alias_IDAWS::Bedrock::Guardrailarn:partition:bedrock:region:account_ID:guardrail/guardrail_IDAWS::Bedrock::KnowledgeBasearn:partition:bedrock:region:account_ID:knowledge-base/knowledge_base_IDAWS::Cassandra::Tablearn:partition:cassandra:region:account_ID:keyspace/keyspace_name/table/table_nameAWS::CloudFront::KeyValueStorearn:partition:cloudfront:region:account_ID:key-value-store/KVS_nameAWS::CloudTrail::Channelarn:partition:cloudtrail:region:account_ID:channel/channel_UUIDAWS::CodeWhisperer::Customizationarn:partition:codewhisperer:region:account_ID:customization/customization_IDAWS::CodeWhisperer::Profilearn:partition:codewhisperer:region:account_ID:profile/profile_IDAWS::Cognito::IdentityPoolarn:partition:cognito-identity:region:account_ID:identitypool/identity_pool_IDAWS::DynamoDB::Streamarn:partition:dynamodb:region:account_ID:table/table_name/stream/date_timeAWS::EC2::Snapshotarn:partition:ec2:region::snapshot/snapshot_IDAWS::EMRWAL::Workspacearn:partition:emrwal:region:account_ID:workspace/workspace_nameAWS::FinSpace::Environmentarn:partition:finspace:region:account_ID:environment/environment_IDAWS::Glue::Tablearn:partition:glue:region:account_ID:table/database_name/table_nameAWS::GreengrassV2::ComponentVersionarn:partition:greengrass:region:account_ID:components/component_nameAWS::GreengrassV2::Deploymentarn:partition:greengrass:region:account_ID:deployments/deployment_IDAWS::GuardDuty::Detectorarn:partition:guardduty:region:account_ID:detector/detector_IDAWS::IoT::Certificatearn:partition:iot:region:account_ID:cert/certificate_IDAWS::IoT::Thingarn:partition:iot:region:account_ID:thing/thing_IDAWS::IoTSiteWise::Assetarn:partition:iotsitewise:region:account_ID:asset/asset_IDAWS::IoTSiteWise::TimeSeriesarn:partition:iotsitewise:region:account_ID:timeseries/timeseries_IDAWS::IoTTwinMaker::Entityarn:partition:iottwinmaker:region:account_ID:workspace/workspace_ID/entity/entity_IDAWS::IoTTwinMaker::Workspacearn:partition:iottwinmaker:region:account_ID:workspace/workspace_IDAWS::KendraRanking::ExecutionPlanarn:partition:kendra-ranking:region:account_ID:rescore-execution-plan/rescore_execution_plan_IDAWS::Kinesis::Streamarn:partition:kinesis:region:account_ID:stream/stream_nameAWS::Kinesis::StreamConsumerarn:partition:kinesis:region:account_ID:stream_type/stream_name/consumer/consumer_name:consumer_creation_timestampAWS::KinesisVideo::Streamarn:partition:kinesisvideo:region:account_ID:stream/stream_name/creation_timeAWS::MachineLearning::MlModelarn:partition:machinelearning:region:account_ID:mlmodel/model_IDAWS::ManagedBlockchain::Networkarn:partition:managedblockchain:::networks/network_nameAWS::ManagedBlockchain::Nodearn:partition:managedblockchain:region:account_ID:nodes/node_IDAWS::MedicalImaging::Datastorearn:partition:medical-imaging:region:account_ID:datastore/data_store_IDAWS::NeptuneGraph::Grapharn:partition:neptune-graph:region:account_ID:graph/graph_IDAWS::One::UKeyarn:partition:one:region:account_ID:user/user_ID/u-key/u-key_IDAWS::One::Userarn:partition:one:region:account_ID:user/user_IDAWS::PaymentCryptography::Aliasarn:partition:payment-cryptography:region:account_ID:alias/aliasAWS::PaymentCryptography::Keyarn:partition:payment-cryptography:region:account_ID:key/key_IDAWS::PCAConnectorAD::Connectorarn:partition:pca-connector-ad:region:account_ID:connector/connector_IDAWS::PCAConnectorSCEP::Connectorarn:partition:pca-connector-scep:region:account_ID:connector/connector_IDAWS::QApps:QApparn:partition:qapps:region:account_ID:application/application_UUID/qapp/qapp_UUIDAWS::QBusiness::Applicationarn:partition:qbusiness:region:account_ID:application/application_IDAWS::QBusiness::DataSourcearn:partition:qbusiness:region:account_ID:application/application_ID/index/index_ID/data-source/datasource_IDAWS::QBusiness::Indexarn:partition:qbusiness:region:account_ID:application/application_ID/index/index_IDAWS::QBusiness::WebExperiencearn:partition:qbusiness:region:account_ID:application/application_ID/web-experience/web_experienc_IDAWS::RDS::DBClusterarn:partition:rds:region:account_ID:cluster/cluster_nameAWS::RUM::AppMonitorarn:partition:rum:region:account_ID:appmonitor/app_monitor_nameAWS::S3::AccessPoint3arn:partition:s3:region:account_ID:accesspoint/access_point_nameAWS::S3Express::Objectarn:partition:s3express:region:account_ID:bucket/bucket_nameAWS::S3ObjectLambda::AccessPointarn:partition:s3-object-lambda:region:account_ID:accesspoint/access_point_nameAWS::S3Outposts::Objectarn:partition:s3-outposts:region:account_ID:object_pathAWS::SageMaker::Endpointarn:partition:sagemaker:region:account_ID:endpoint/endpoint_nameAWS::SageMaker::ExperimentTrialComponentarn:partition:sagemaker:region:account_ID:experiment-trial-component/experiment_trial_component_nameAWS::SageMaker::FeatureGrouparn:partition:sagemaker:region:account_ID:feature-group/feature_group_nameAWS::SCN::Instancearn:partition:scn:region:account_ID:instance/instance_IDAWS::ServiceDiscovery::Namespacearn:partition:servicediscovery:region:account_ID:namespace/namespace_IDAWS::ServiceDiscovery::Servicearn:partition:servicediscovery:region:account_ID:service/service_IDAWS::SNS::PlatformEndpointarn:partition:sns:region:account_ID:endpoint/endpoint_type/endpoint_name/endpoint_IDAWS::SNS::Topicarn:partition:sns:region:account_ID:topic_nameAWS::SQS::Queuearn:partition:sqs:region:account_ID:queue_nameAWS::SSM::ManagedNodeは、次のいずれかの形式ARNである必要があります。

-

arn:partition:ssm:region:account_ID:managed-instance/instance_ID -

arn:partition:ec2:region:account_ID:instance/instance_ID

AWS::SSMMessages::ControlChannelarn:partition:ssmmessages:region:account_ID:control-channel/control_channel_IDAWS::StepFunctions::StateMachineは、次のいずれかの形式ARNである必要があります。

-

arn:partition:states:region:account_ID:stateMachine:stateMachine_name -

arn:partition:states:region:account_ID:stateMachine:stateMachine_name/label_name

AWS::SWF::Domainarn:partition:swf:region:account_ID:/domain/domain_nameAWS::ThinClient::Devicearn:partition:thinclient:region:account_ID:device/device_IDAWS::ThinClient::Environmentarn:partition:thinclient:region:account_ID:environment/environment_IDAWS::Timestream::Databasearn:partition:timestream:region:account_ID:database/database_nameAWS::Timestream::Tablearn:partition:timestream:region:account_ID:database/database_name/table/table_nameAWS::VerifiedPermissions::PolicyStorearn:partition:verifiedpermissions:region:account_ID:policy-store/policy_store_ID1 ストリームが有効になっているテーブルの場合、データイベントの

resourcesフィールドにはAWS::DynamoDB::StreamとAWS::DynamoDB::Tableの両方が含まれます。resources.typeにAWS::DynamoDB::Tableを指定すると、デフォルトで DynamoDB テーブルと DynamoDB ストリームイベントの両方がログ記録されます。ストリームイベント を除外するには、eventNameフィールドにフィルターを追加します。2 特定の S3 バケット内のすべてのオブジェクトのすべてのデータイベントをログに記録するには、

StartsWith演算子を使用し、一致する値ARNとしてバケットのみを含めます。末尾のスラッシュは意図的です。除外しないでください。3 S3 アクセスポイント内のすべてのオブジェクトのイベントをログに記録するには、アクセスポイント のみを使用しARN、オブジェクトパスを含めず、

StartsWithまたはNotStartsWith演算子を使用することをお勧めします。 -

データイベントリソースのARN形式の詳細については、「」の「アクション、リソース、および条件キー」を参照してください。 AWS Identity and Access Management ユーザーガイド 。

-

-

各フィールドについて、[条件の追加] を選択して、必要な条件をすべて追加します。すべての条件に対して最大 500 個の指定値を設定できます。例えば、2 つの S3 バケットのデータイベントをイベントデータストアに記録されたデータイベントから除外するには、 フィールドをリソースに設定します。ARN の演算子を で開始せず、S3 バケット に貼り付けるかARN、イベントをログに記録したくない S3 バケットを参照します。

2 番目の S3 バケットを追加するには、+ 条件 を選択し、前の手順を繰り返し、 ARN に貼り付けるか、別のバケットを参照します。

が複数の条件 CloudTrail を評価する方法については、「」を参照してくださいがフィールドの複数の条件 CloudTrail を評価する方法。

注記

イベントデータストア上のすべてのセレクターに対して、最大 500 の値を設定できます。これには、

eventNameなどのセレクタの複数の値の配列が含まれます。すべてのセレクタに単一の値がある場合、セレクタに最大 500 個の条件を追加できます。 -

[+ Field] を選択し、必要に応じてフィールドを追加します。エラーを回避するには、フィールドに競合する値や重複する値を設定しないでください。例えば、あるセレクタARNで を値と等しくするように指定しないでください。次に、 を別のセレクタで同じ値と等しくARNないように指定します。

-

-

データイベントをログに記録する別のデータタイプを追加するには、[Add data event type] を選択します。ステップ 3 からこのステップを繰り返し、データイベントタイプのアドバンストイベントセレクタを設定します。

-

Insights イベントで、証跡に CloudTrail Insights イベントをログに記録する場合は、編集を選択します。

[Event type] で、[Insights events] を選択します。

Insights イベント で、APIコールレート 、APIエラーレート 、またはその両方を選択します。API 通話レート の Insights イベントをログに記録するには、書き込み管理イベントをログに記録する必要があります。API エラー率 の Insights イベントをログに記録するには、読み取りまたは書き込み管理イベントをログに記録する必要があります。

CloudTrail Insights は管理イベントを分析して異常なアクティビティがないか確認し、異常が検出されるとイベントを記録します。デフォルトでは、証跡は Insights イベントを記録しません。Insights トイベントの詳細については、「Insights イベントのログ記録」を参照してください。Insights イベントの記録には追加料金が適用されます。 CloudTrail 料金については、「」を参照してください。 AWS CloudTrail 料金

Insights イベントは、証跡の詳細ページのストレージロケーションエリアで指定されているのと同じ S3 バケット

/CloudTrail-Insightの という名前の別のフォルダに配信されます。 CloudTrail は新しいプレフィックスを作成します。たとえば、現在の送信先 S3 バケットの名前がamzn-s3-demo-bucket/AWSLogs/CloudTrail/の場合、新しいプレフィックスが付いた S3 バケットの名前はamzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/になります。 -

証跡の設定を変更し終えたら、[Update trail] を選択します。

基本的なイベントセレクターを使用したデータイベント設定の更新

アドバンストイベントセレクタを使用して、すべてのデータイベントタイプを設定できます。高度なイベントセレクタを使用すると、対象のイベントのみをログに記録する詳細なセレクタを作成できます。

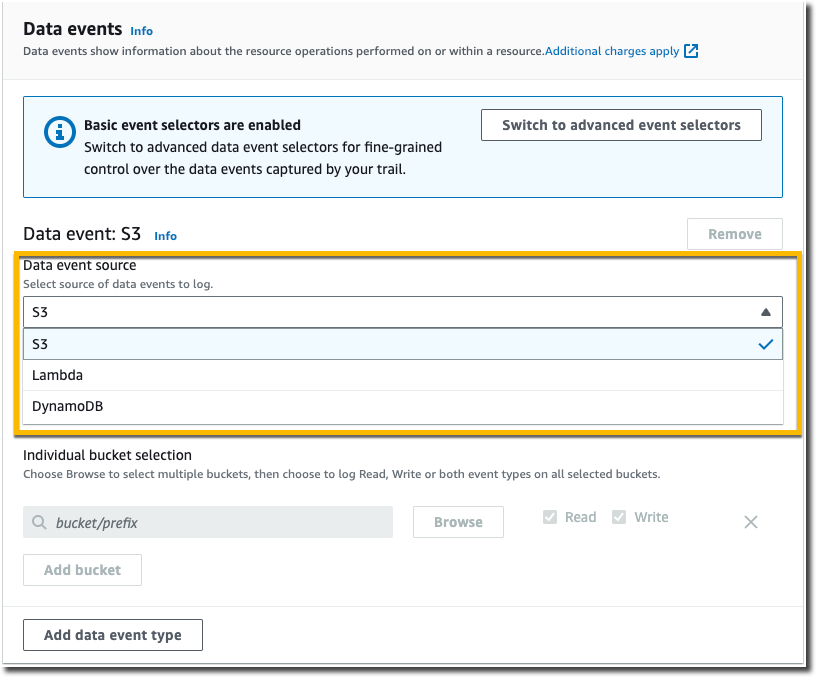

基本的なイベントセレクタを使用してデータイベントをログに記録する場合、Amazon S3 バケットのデータイベントをログに記録することに制限されます。 AWS Lambda 関数、および Amazon DynamoDB テーブル。基本的なイベントセレクタを使用してeventNameフィールドをフィルタリングすることはできません。

以下の手順で、基本的なイベントセレクターを使用して、データイベント設定を構成します。

-

[Data events] で、[編集] を選択して、データイベントのログ設定を変更します。基本的なイベントセレクタを使用すると、Amazon S3 バケットのデータイベントのログ記録を指定できます。 AWS Lambda 関数、DynamoDBtables、またはそれらのリソースの組み合わせ。追加のデータイベントタイプは、アドバンストイベントセレクタでサポートされています。デフォルトでは、証跡はデータイベントを記録しません。データイベントのログ記録には追加料金が適用されます。詳細については、「データイベント」を参照してください。料金については CloudTrail、「」を参照してください。 AWS CloudTrail 料金

Amazon S3 バケットの場合

-

[Data source] で、[S3] を選択します。

-

すべての現在および将来の S3 バケットを記録することを選択するか、バケットまたは関数を個々に指定することができます。デフォルトでは、現在および将来のすべての S3 バケットのデータイベントが記録されます。

注記

デフォルトの「現在および将来のすべての S3 バケット」オプションを保持すると、現在 にあるすべてのバケットのデータイベントログ記録が有効になります。 AWS アカウントと、証跡の作成が完了した後に作成するバケット。また、 の任意のユーザーまたはロールによって実行されたデータイベントアクティビティのログ記録も有効にします。 AWS 別の に属するバケットでそのアクティビティが実行された場合でも、 アカウント AWS アカウント。

証跡が 1 つのリージョンのみに適用される場合、すべての現在および将来の S3 バケットを選択すると、同じリージョン内のすべてのバケット、およびそのリージョンで後に作成するバケットに対して、データイベントのログ記録が可能になります。の他のリージョンの Amazon S3 バケットのデータイベントはログに記録されません。 AWS アカウント。

-

デフォルトの [All current and future S3 buckets] で、[読み取り] イベント、[書き込み] イベント、またはその両方をログ記録することを選択します。

-

個々のバケットを選択するには、[All current and future S3 buckets] の [読み取り] および [書き込み] のチェックボックスをオフにします。[Individual bucket selection] で、データイベントをログ記録するバケットを参照します。特定のバケットを検索するには、目的のバケットのバケットプレフィックスを入力します。このウィンドウで、複数のバケットを選択できます。[Add bucket] を選択してより多くのバケットのデータイベントをログ記録します。[読み取り] イベント (例:

GetObject) か、[書き込み] イベント (例:PutObject)、または両方を選択します。この設定は、個別のバケットに設定した個々の設定よりも優先されます。たとえば、すべての S3 バケットにログ記録 [読み取り] イベントを指定し、データイベントログ記録に特定のバケットの追加を選択した場合、追加したバケットには既に [読み取り] が設定されています。選択を解除することはできません。[書き込み] のオプションしか設定することができません。

ログ記録からバケットを削除するには、[X] を選択します。

-

-

データイベントをログに記録する別のデータタイプを追加するには、[Add data event type] を選択します。

-

Lambda 関数の場合

-

[Data source] で、[Lambda] を選択します。

-

Lambda 関数 で、すべてのリージョンを選択してすべての Lambda 関数をログに記録するか、Input 関数を としてARN選択して、特定の関数のデータイベントをログに記録します。

内のすべての Lambda 関数のデータイベントをログに記録するには AWS アカウント、 現在の関数と将来の関数をすべてログに記録する を選択します。この設定は、関数に個々に設定した各設定よりも優先されます。すべての関数が表示されていなくても、関数はすべてログ記録されます。

注記

すべての リージョンの証跡を作成する場合、この選択により、現在 にあるすべての関数のデータイベントログ記録が有効になります。 AWS アカウント、および証跡の作成が完了した後に任意のリージョンで作成できる Lambda 関数。1 つのリージョンの証跡を作成する場合 ( AWS CLI) この選択により、 のそのリージョンで現在実行されているすべての関数のデータイベントログ記録が有効になります。 AWS アカウント、および証跡の作成後にそのリージョンで作成する可能性のある Lambda 関数。他のリージョンで作成された Lambda 関数のデータイベントのログ記録は有効になりません。

すべての 関数のデータイベントのログ記録により、 内の任意のユーザーまたはロールによって実行されるデータイベントアクティビティのログ記録も可能になります。 AWS 別の に属する関数でそのアクティビティが実行された場合でも、 アカウント AWS アカウント。

-

として入力関数ARNを選択した場合は、Lambda 関数ARNの を入力します。

注記

アカウントに 15,000 を超える Lambda 関数がある場合、証跡の作成時に CloudTrail コンソールですべての関数を表示または選択することはできません。表示されていない場合でも、すべての関数をログ記録するオプションを選択することができます。特定の関数のデータイベントをログに記録する場合は、 がわかっている場合に関数を手動で追加できますARN。コンソールで証跡の作成を終了し、 AWS CLI 特定の Lambda 関数のデータイベントログ記録put-event-selectorsを設定する コマンド。詳細については、「を使用した証跡の管理 AWS CLI」を参照してください。

-

-

データイベントをログに記録する別のデータタイプを追加するには、[Add data event type] を選択します。

-

DynamoDB テーブルの場合

-

[Data event source] で、[DynamoDB] を選択します。

-

DynamoDB テーブル選択 で、参照 を選択してテーブルを選択するか、アクセス権がある DynamoDB テーブルARNの に貼り付けます。DynamoDB テーブルARNの形式は次のとおりです。

arn:partition:dynamodb:region:account_ID:table/table_name別のテーブルを追加するには、行 を追加 を選択し、テーブルを参照するか、アクセスできるテーブルARNの に貼り付けます。

-

-

証跡の Insights イベントとその他の設定を行うには、このトピックで前述した手順、 CloudTrail コンソールを使用した証跡の更新 に戻ります。