翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

IAM ポリシーを使用したテストVPCセットアップ

Amazon で設定した VPC をさらにテストEC2したり、アクセスを制限するIAMポリシーをデプロイ WorkSpaces したりできます。

次のポリシーは、指定した を使用している場合を除き、Amazon S3 へのアクセスを拒否しますVPC。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "S3:*", "Resource": "*", "Condition": { "StringNotEqualsIfExists": { "aws:SourceVpc":"sourceVPC"}, "Bool": { "aws:ViaAwsService": "false" } } } ] }

次のポリシーでは、 AWS アカウント IDsサインインエンドポイントの AWS Management Console プライベートアクセスポリシーを使用して、選択した へのサインインを制限します。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": ["AWSAccountID"] } } } ] }

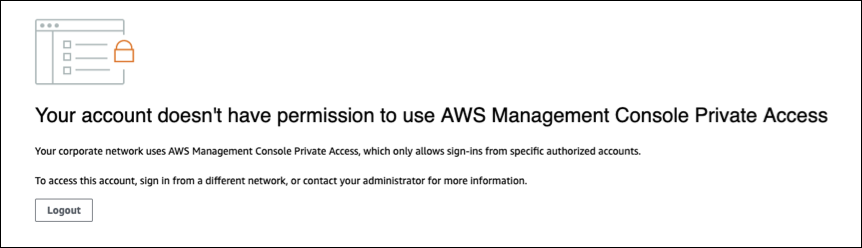

自分のアカウント以外の ID で接続すると、次のエラーページが表示されます。