AWS Cloud9 は、新規顧客には利用できなくなりました。 AWS Cloud9 の既存のお客様は、通常どおりサービスを引き続き使用できます。詳細はこちら

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Cloud9 のエンタープライズセットアップ

このトピックでは、AWS IAM Identity Center

警告

セキュリティリスクを避けるため、専用ソフトウェアの開発や実際のデータを扱うときは、IAM ユーザーを認証に使用しないでください。代わりに、AWS IAM Identity Center などの ID プロバイダーとのフェデレーションを使用してください。

これらの手順では、AWS Organizations で組織への管理アクセス権を持っているか、または持つであろうことを前提としています。AWS Organizations の組織への管理アクセス権を持っていない場合は、AWS アカウント 管理者にお問い合わせください。詳細については、以下のリソースを参照してください。

-

AWS Organizations ユーザーガイドの「AWS 組織へのアクセス許可の管理」 (IAM Identity Center では AWS Organizations を使用する必要があります)

-

AWS IAM Identity Center ユーザーガイドの「IAM Identity Center リソースへのアクセス許可の管理の概要」

-

AWS Control Tower の使用。これは、AWS の複数アカウント環境を設定して管理するために使用できるサービスです。AWS Control Tower は、AWS Organizations、AWS Service Catalog、AWS IAM Identity Center など、他の AWS のサービス の機能を活用して 1 時間未満でランディングゾーンを構築します。

このトピックに関連する基本情報については、以下のリソースを参照してください。

-

AWS Organizations ユーザーガイドの「AWS Organizations とは」 (IAM Identity Center では AWS Organizations を使用する必要があります)

-

AWS IAM Identity Center ユーザーガイドの「AWS IAM Identity Center とは」

-

AWS Control Tower ユーザーガイドの「AWSControl Tower の使用開始方法」

-

YouTube の 4 分間の動画「AWS ナレッジセンター動画: AWS 組織を使用開始する方法

」 -

YouTube の 7 分間の動画「AWS IAM Identity Center を使って複数の AWS アカウントへのユーザーアクセスを管理する

」 -

YouTubeの 9 分間の動画「オンプレミスのActive DirectoryユーザーAWS のシングルサインオンをセットアップする方法

」

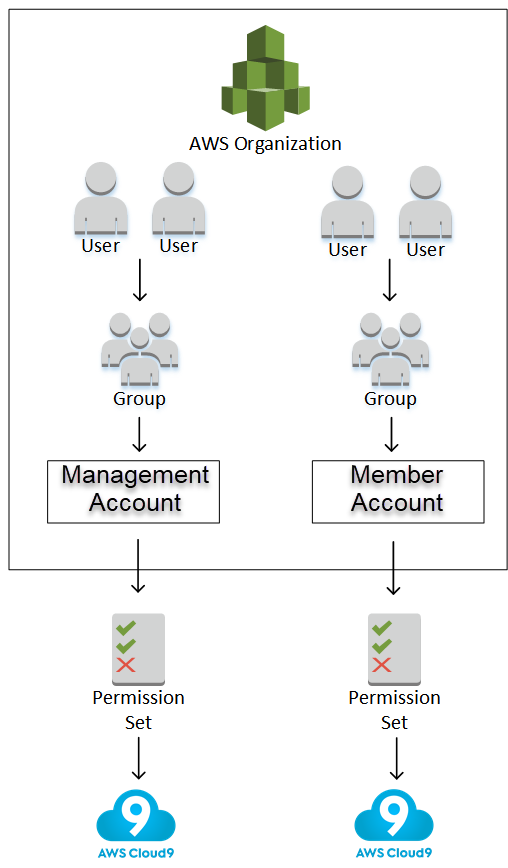

次の概念図は、最終的なセットアップ結果を示しています。

1 つ以上の AWS アカウント を有効にしてエンタープライズ内で AWS Cloud9 の使用を開始するには、既に使用している AWS リソースに応じて、ステップに従います。

| AWS Organizations で組織の管理アカウントとして機能できる、または機能する AWS アカウント をお持ちですか。 | その管理アカウントの組織が AWS Organizations にありますか。 | すべての必要な AWS アカウント は、その組織のメンバーですか。 | その組織は IAM Identity Center を使用するようにセットアップされていますか。 | その組織は、AWS Cloud9 を使用するすべての必要なグループおよびユーザーで構成されていますか。 | このステップから開始します |

|---|---|---|---|---|---|

|

不可 |

— |

— |

— |

— |

|

|

可能 |

不可 |

— |

— |

— |

|

|

あり |

はい |

不可 |

— |

— |

|

|

あり |

はい |

はい |

不可 |

— |

ステップ 4: 組織全体で IAM Identity Center を有効にする |

|

あり |

はい |

はい |

はい |

不可 |

|

|

あり |

はい |

はい |

はい |

可能 |

ステップ 1: 組織の管理アカウントを作成する

注記

エンタープライズで管理アカウントが既にお客様に対して設定されている場合があります。エンタープライズに AWS アカウント 管理者がいる場合は、次の手順を開始する前に、その担当者に確認してください。管理アカウントが既にある場合は、「ステップ 2: 管理アカウントの組織を作成する」までスキップします。

AWS IAM Identity Center(IAM Identity Center) を使用するには、AWS アカウント が必要です。AWS アカウント が AWS Organizations で組織の管理者アカウントとして機能します。詳細については、AWS Organizations ユーザーガイドの「AWS Organizations の用語と概念」で管理アカウントに関する説明を参照してください。

次の手順に関連した 4 分間の動画をご覧になるには、YouTube の「Amazon Web Services アカウントの作成

管理アカウントの作成:

-

[コンソールにサインインする]を選択します。

-

[AWS アカウント の作成] を選択します。

-

画面上の指示に従ってプロセスを完了します。この中で、AWS に E メールアドレスとクレジットカード情報を提供します。また、AWS が提供するコードを入力するために電話を使用する必要があります。

アカウントの作成が完了すると、AWS から確認メールが送信されます。この確認が完了するまで、次のステップに進まないでください。

ステップ 2: 管理アカウントの組織を作成する

注記

エンタープライズで管理アカウントを使用するための AWS Organizations が既に設定されている場合があります。エンタープライズに AWS アカウント 管理者がいる場合は、次の手順を開始する前に、その担当者に確認してください。管理アカウントを使用するように AWS Organizations を設定済みである場合は、「ステップ 3: 組織にメンバーアカウントを追加する」までスキップします。

IAM Identity Center を使用するには、AWS Organizations に管理アカウントを使用する組織が必要です。詳細については、AWS Organizations ユーザーガイドの「AWS Organizations の用語と概念」で、組織に関する説明を参照してください。

AWS Organizations で 管理 AWS アカウント の組織を作成するには、「AWS Organizations ユーザーガイド」の以下の手順に従ってください。

これらの手順に関連する 4 分間の動画を見るには、YouTube の「AWS ナレッジセンター動画: AWS 組織を使用開始する方法

ステップ 3: 組織にメンバーアカウントを追加する

注記

エンタープライズでは、必要なメンバーアカウントを AWS Organizations で既に設定している場合があります。エンタープライズに AWS アカウント 管理者がいる場合は、次の手順を開始する前に、その担当者に確認してください。AWS Organizations で必要なメンバーアカウントを設定済みである場合は、「ステップ 4: 組織全体で IAM Identity Center を有効にする」までスキップします。

このステップでは、AWS Organizations で組織のメンバーアカウントとして機能する AWS アカウント を追加します。詳細については、AWS Organizations ユーザーガイドの「AWS Organizations の用語と概念」で、メンバーアカウントに関する説明を参照してください。

注記

組織にメンバーアカウントを追加する必要はありません。組織の単一の管理アカウントだけで IAM Identity Center を使用できます。必要に応じて、後でメンバーアカウントを組織に追加できます。今はメンバーアカウントを追加しない場合は、「ステップ 4: 組織全体で IAM Identity Center を有効にする」までスキップします。

AWS Organizations で組織にメンバーアカウントを追加するには、AWS Organizations ユーザーガイドの以下の手順のいずれか、または両方に従います。組織のメンバーとして必要なすべての AWS アカウント を取得するまで、これらの手順を必要な回数だけ繰り返します。

ステップ 4: 組織全体で IAM Identity Center を有効にする

注記

エンタープライズでは、IAM Identity Center を使用するように AWS Organizations を既に設定している場合があります。エンタープライズに AWS アカウント 管理者がいる場合は、次の手順を開始する前に、その担当者に確認してください。IAM Identity Center を使用するように AWS Organizations を既にセットアップしている場合は、「ステップ 5: 組織内のグループとユーザーをセットアップする」までスキップします。

このステップでは、AWS Organizations で組織が IAM Identity Center を使用できるようにします。これを行うには、AWS IAM Identity Center ユーザーガイドの以下の手順に従います。

ステップ 5: 組織内のグループとユーザーをセットアップする

注記

エンタープライズでは、IAM Identity Center ディレクトリ、または AWS Directory Service で管理している AWS Managed Microsoft AD や AD Connector ディレクトリのいずれかからグループとユーザーを AWS Organizations に既に設定している場合があります。エンタープライズに AWS アカウント 管理者がいる場合は、次の手順を開始する前に、その担当者に確認してください。IAM Identity Center ディレクトリまたは AWS Directory Service からグループとユーザーを AWS Organizations に設定済みである場合は、「ステップ 6: 組織内のグループとユーザーが AWS Cloud9 を使用できるようにする」にスキップします。

このステップでは、組織用に IAM Identity Center ディレクトリにグループとユーザーを作成します。または、組織に対して AWS Directory Service で管理されている AWS Managed Microsoft AD または AD Connector ディレクトリに接続します。後のステップで、AWS Cloud9 を使用するために必要なアクセス許可をグループに付与します。

-

組織の IAM Identity Center ディレクトリを使用する場合は、AWS IAM Identity Center ユーザーガイドの以下の手順に従います。必要なグループとユーザーがすべて揃うまで、これらのステップを必要な回数だけ繰り返します。

-

グループを追加します。組織全体の AWS Cloud9 管理者には、少なくとも 1 つのグループを作成することをお勧めします。次に、この手順を繰り返して、組織全体のすべての AWS Cloud9 ユーザーに別のグループを作成します。必要に応じて、このステップを繰り返し、組織全体で既存の AWS Cloud9 開発環境を共有するすべてのユーザー用に 3 番目のグループを作成できます。ただし、ユーザーが自分自身で環境を作成することは許可しないようにします。わかりやすいように、これらのグループにはそれぞれ

AWSCloud9Administrators、AWSCloud9Users、AWSCloud9EnvironmentMembersという名前を付けることをお勧めします。詳細については、「AWS Cloud9 用 AWS マネージドポリシー」を参照してください。 -

グループにユーザーを追加します。

AWSCloud9Administratorsグループに AWS Cloud9 管理者を追加します。このステップを繰り返して AWS Cloud9 ユーザーをAWSCloud9Usersグループに追加します。必要に応じて、このステップを繰り返して残りのユーザーをAWSCloud9EnvironmentMembersグループに追加します。ユーザーをグループに追加することは、AWS セキュリティのベストプラクティスであり、AWS リソースへのアクセスのより適切な制御、追跡、および問題のトラブルシューティングに役立ちます。

-

-

組織に対して AWS Directory Service で管理している AWS Managed Microsoft AD または AD Connector ディレクトリを使用する場合は、「AWS IAM Identity Center ユーザーガイド」の「Microsoft AD ディレクトリへの接続」の手順に従ってください。

ステップ 6: 組織内のグループとユーザーが AWS Cloud9 を使用できるようにする

デフォルトでは、AWS Organizations の組織のほとんどのユーザーとグループは AWS Cloud9 を含む AWS のサービス にアクセスできません。このステップでは、IAM Identity Center を使用して、AWS Organizations で組織全体のグループとユーザーが、参加アカウントの任意の組み合わせで AWS Cloud9 を使用できるようにします。

-

[IAM Identity Center console]

(IAM Identity Center コンソール) で、サービスナビゲーションペインの [AWS アカウント] を選択します。 -

[Permission sets] (アクセス許可セット) タブを選択します。

-

[Create permission set] (アクセス許可セットを作成) を選択します。

-

[Create a custom permission set] (カスタムアクセス許可セットを作成) を選択します。

-

このアクセス許可セットの名前を入力します。組織全体の AWS Cloud9 管理者には、少なくとも 1 セットのアクセス許可を作成することをお勧めします。次に、この手順のステップ 3 から 10 を繰り返して、組織全体の AWS Cloud9 ユーザーにもう1セットのアクセス許可を作成します。必要に応じて、この手順のステップ 3 から 10 を繰り返して、組織全体で既存の AWS Cloud9 開発環境を共有するすべてのユーザー用に 3 番目の許可セットを作成することもできます。ただし、ユーザーが独自に環境を作成することは許可しないようにします。わかりやすいように、これらのアクセス許可セットにそれぞれ

AWSCloud9AdministratorsPerms、AWSCloud9UsersPerms、AWSCloud9EnvironmentMembersPermsという名前を付けることをお勧めします。詳細については、「AWS Cloud9 用 AWS マネージドポリシー」を参照してください。 -

必要に応じて、アクセス許可セットの説明を入力します。

-

アクセス許可セットの [Session duration] (セッション期間) を選択するか、デフォルトのセッション期間 (1 時間) のままにします。

-

[AWS マネージドポリシーを添付]を選択します。

-

ポリシーのリストで、正しい [ポリシー名] エントリの横にある以下のボックスのいずれかを選択します。(ポリシー名そのものを選択しないでください。リストにポリシー名が表示されていない場合は、[検索] ボックスにポリシー名を入力して表示します)。

-

AWSCloud9AdministratorsPermsアクセス許可セットとして、[AWSCloud9Administrator] を選択します。 -

AWSCloud9UsersPermsアクセス許可セットとして、[AWSCloud9User] を選択します。 -

オプションで、

AWSCloud9EnvironmentMembersPermsアクセス許可セットとして、[AWSCloud9EnvironmentMember] を選択します。

注記

AWS Cloud9で必要なポリシーに加えて、アドインできるポリシーの詳細については、「IAM ユーザーガイドのマネージドポリシーとインラインポリシー」および「ポリシーによって付与される許可について理解」を参照してください。

-

-

[Create] (作成) を選択します。

-

すべての必要なアクセス許可セットの作成が完了したら、[AWS 組織] タブで、AWS Cloud9 アクセス許可を割り当てる先の AWS アカウント を選択します。[AWS 組織] タブが表示されない場合は、サービスナビゲーションペインで、[AWS アカウント] を選択します。[AWS 組織] タブが表示されます。

-

[ユーザーの割り当て] を選択します。

-

[Groups] (グループ) タブで、AWS Cloud9 アクセス許可を割り当てるグループの名前の横にあるボックスを選択します。グループ名自体を選択しないでください。

-

組織の IAM Identity Center ディレクトリを使用する場合、AWS Cloud9 管理者用に AWSCloud9Administrators という名前のグループが既に作成されている場合があります。

-

組織に対して AWS Directory Service で管理している AWS Managed Microsoft AD または AD Connector ディレクトリを使用する場合は、そのディレクトリの ID を選択します。次に、グループ名の一部または全部を入力して、[Search connected directory] (接続されたディレクトリを検索) を選択します。最後に、AWS Cloud9 アクセス許可を割り当てるグループの名前の横にあるボックスを選択します。

注記

個々のユーザーではなく、グループに AWS Cloud9 アクセス許可を割り当てることをお勧めします。この AWS セキュリティのベストプラクティスによって、AWS リソースへのアクセスの問題の管理、追跡、およびトラブルシューティングがやりやすくなります。

-

-

[Next: Permissions sets] (次へ: アクセス許可セット) を選択します。

-

このグループに割り当てたいアクセス許可セットの名前の横にあるボックスを選択します (例えば、AWS Cloud9 管理者グループの場合は、[AWSCloud9AdministratorsPerms])。アクセス許可セット自体を選択しないでください。

-

[Finish] を選択します。

-

[AWS アカウント へ進む] を選択します。

-

組織全体で AWS アカウント に割り当てるその他の AWS Cloud9 アクセス許可について、この手順のステップ 11 から 17 を繰り返します。

ステップ 7: AWS Cloud9 の使用を開始する

このトピックのここまでのステップを完了すると、管理者とユーザーは IAM Identity Center にサインインし、AWS Cloud9 の使用を開始できるようになります。

-

AWS アカウントまたは IAM Identity Center に既にサインインしている場合は、サインアウトしてください。これを行うには、AWS サポートウェブサイトの「AWS アカウントからサインアウトする方法を教えてください

」または AWS IAM Identity Center ユーザーガイドの「ユーザーポータルからサインアウトする方法」を参照してください。 -

IAM Identity Center にサインインするには、AWS IAM Identity Center ユーザーガイドの「IAM アイデンティティセンターへの参加招待を受け入れる方法」の手順に従ってください。これには、固有のサインイン URL にアクセスして固有の認証情報でサインインすることが含まれます。この情報は、AWS アカウント 管理者から E メールで送信されるか、別の方法で提供されます。

注記

提供された固有のサインイン URL を必ずブックマークしてください。こうすることで、後で簡単に戻ることができます。また、この URL の固有のサインイン認証情報は安全な場所に保管してください。

この URL、ユーザー名、およびパスワードの組み合わせは、AWS アカウント 管理者から付与されるさまざまなレベルの AWS Cloud9 アクセス許可によって異なる場合があります。例えば、1 つのアカウントへの AWS Cloud9 管理者アクセスを許可するには、1 つの URL、ユーザー名、およびパスワードを使用できます。異なるアカウントに対して AWS Cloud9 ユーザーのみのアクセスを許可するには、異なる URL、ユーザー名、およびパスワードを使用できます。

-

IAM Identity Center にサインインしたら、[AWS アカウント] タイルを選択します。

-

表示されたドロップダウンリストからユーザーの表示名を選択します。複数の名前が表示されている場合は、AWS Cloud9 の使用を開始する名前を選択します。どちらの名前を選択するべきかわからない場合は、AWS アカウント 管理者にお問い合わせください。

-

ユーザーの表示名の横にある [管理コンソール] リンクを選択します。複数の [Management console] (管理コンソール) リンクが表示されている場合は、正しいアクセス許可セットの横にあるリンクを選択してください。どのリンクを選択するべきかわからない場合は、AWS アカウント 管理者にお問い合わせください。

-

[AWS Management Console] から、次のいずれかを実行します。

-

既に表示されている場合は、[Cloud9]を選択します。

-

[すべてのサービス]を展開し、[Cloud9]を選択します。

-

[Find services (サービスの検索)]ボックスに、「Cloud9」と入力し、

Enterを押します。 -

AWS ナビゲーションバーで [サービス]、[Cloud9] の順に選択します。

-

AWS Cloud9 コンソールが表示され、AWS Cloud9 の使用を開始できます。

次のステップ

| タスク | 次のトピックを参照 |

|---|---|

|

AWS Cloud9 開発環境を作成し、AWS Cloud9 IDE を使用して、新しい環境でコードを操作します。 |

|

|

AWS Cloud9 IDE を使用する方法について説明します。 |

|

|

リアルタイムでチャットサポートを使用し、他のユーザーを招待して一緒に新しい環境 を使用します。 |