翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

OCSP ステープリングのサーバー証明書設定

AWS IoT Core は、サーバー証明書のオンライン証明書ステータスプロトコル (OCSP)

でサーバー証明書の OCSP ステープリングを有効に AWS IoT Core して、OCSP レスポンダーを定期的にクエリすることで、証明書の有効性を確認できます。OCSP ステープリング設定は、カスタムドメインを使用してドメイン設定を作成または更新するプロセスの一部です。OCSP ステープリングは、サーバー証明書の失効ステータスを継続的にチェックします。これにより、CA によって失効した証明書が、カスタムドメインに接続するクライアントによって信頼されなくなったことを確認できます。詳細については、「でサーバー証明書 OCSP を有効にする AWS IoT Core」を参照してください。

サーバー証明書の OCSP ステープリングは、リアルタイムの失効ステータスチェックを提供し、失効ステータスの確認に関連するレイテンシーを減らし、安全な接続のプライバシーと信頼性を向上させます。OCSP ステープリングを使用するメリットの詳細については、「クライアント側の OCSP チェックと比較して OCSP ステープリングを使用する利点」を参照してください。

注記

この機能は では使用できません AWS GovCloud (US) Regions。

このトピックの内容

OCSF とは

オンライン証明書ステータスプロトコル (OCSP) は、Transport Layer Security (TLS) ハンドシェイクのサーバー証明書の失効ステータスを提供するのに役立ちます。

主要なコンセプト

次の主要な概念は、オンライン証明書ステータスプロトコル (OCSP) の詳細を示しています。

OCSP

OCSP

OCSP レスポンダー

OCSP レスポンダー (OCSP サーバーとも呼ばれます) は、証明書の失効ステータスを検証しようとするクライアントから OCSP リクエストを受信して応答します。

クライアント側の OCSP

クライアント側の OCSP では、クライアントは OCSP を使用して OCSP レスポンダーに連絡し、TLS ハンドシェイク中に証明書の失効ステータスを確認します。

サーバー側の OCSP

サーバー側の OCSP (OCSP ステープリングとも呼ばれます) では、サーバーは (クライアントではなく) OCSP レスポンダーにリクエストを行うことができます。サーバーは証明書への OCSP レスポンスをステープルし、TLS ハンドシェイク中にクライアントに返します。

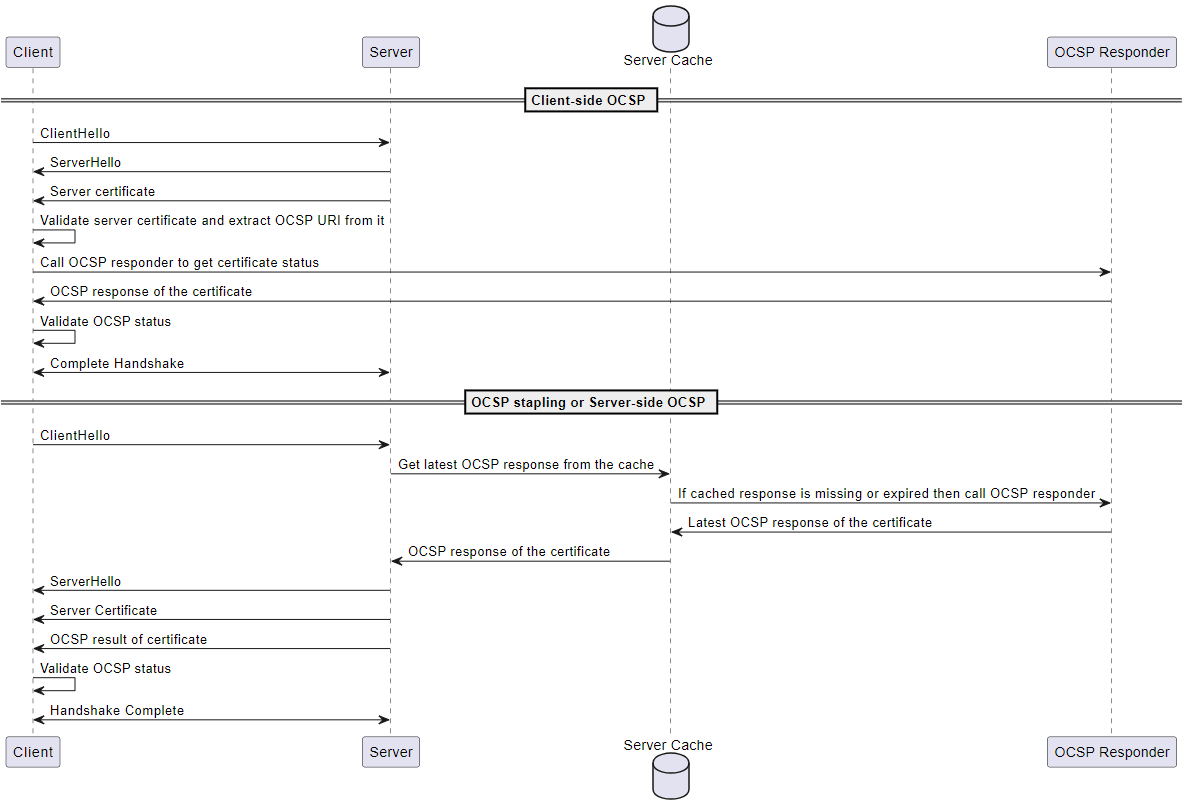

OCSP の図

次の図は、クライアント側の OCSP とサーバー側の OCSP の仕組みを示しています。

クライアント側の OCSP

クライアントは、サーバーで TLS ハンドシェイクを開始する

ClientHelloメッセージを送信します。サーバーはメッセージを受信し、

ServerHelloメッセージで応答します。また、サーバーはサーバー証明書をクライアントに送信します。クライアントはサーバー証明書を検証し、そこから OCSP URI を抽出します。

クライアントは証明書失効チェックリクエストを OCSP レスポンダーに送信します。

OCSP レスポンダーは OCSP レスポンスを送信します。

クライアントは OCSP レスポンスから証明書のステータスを検証します。

TLS ハンドシェイクが完了しました。

サーバー側の OCSP

-

クライアントは、サーバーで TLS ハンドシェイクを開始する

ClientHelloメッセージを送信します。 サーバーはメッセージを受信し、最新のキャッシュされた OCSP レスポンスを取得します。キャッシュされたレスポンスが欠落しているか、または期限切れの場合、サーバーは証明書ステータスのために OCSP レスポンダーを呼び出します。

OCSP レスポンダーは OCSP レスポンスをサーバーに送信します。

サーバーは

ServerHelloメッセージを送信します。また、サーバーはサーバー証明書と証明書のステータスをクライアントに送信します。クライアントは OCSP 証明書のステータスを検証します。

TLS ハンドシェイクが完了しました。

OCSP ステープリングの仕組み

OCSP ステープリングは、クライアントとサーバー間の TLS ハンドシェイク中に、サーバー証明書の失効ステータスを確認するために使用されます。サーバーは OCSP レスポンダーに OCSP リクエストを行い、クライアントに返された証明書への OCSP レスポンスをステープルします。サーバーが OCSP レスポンダーにリクエストを行うことで、レスポンスをキャッシュし、多くのクライアントに複数回使用できます。

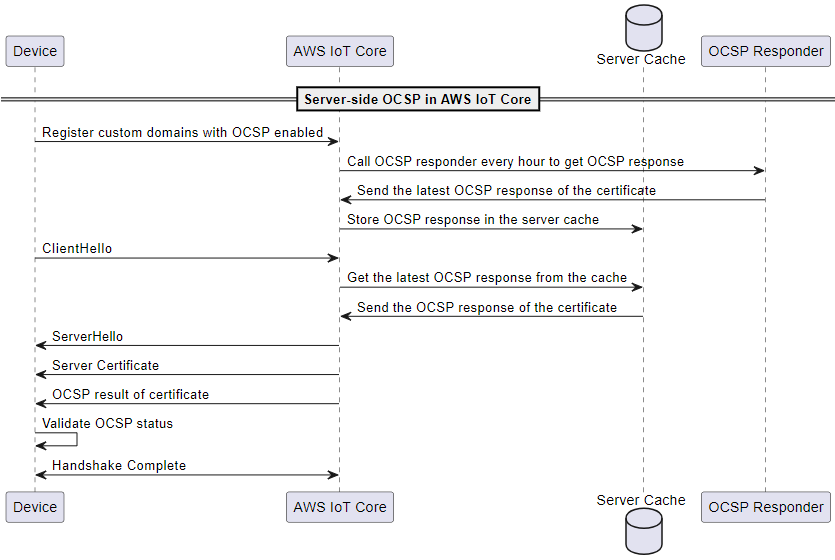

での OCSP ステープリングの仕組み AWS IoT Core

次の図は、サーバー側の OCSP ステープリングが AWS IoT Coreでどのように機能するかを示しています。

-

デバイスは、OCSP ステープリングが有効になっているカスタムドメインに登録する必要があります。

-

AWS IoT Core は OCSP レスポンダーを 1 時間ごとに呼び出して、証明書のステータスを取得します。

-

OCSP レスポンダーはリクエストを受け取り、最新の OCSP レスポンスを送信し、キャッシュされた OCSP レスポンスを保存します。

-

デバイスは TLS ハンドシェイクを開始する

ClientHelloメッセージを送信します AWS IoT Core。 -

AWS IoT Core はサーバーキャッシュから最新の OCSP レスポンスを取得し、証明書の OCSP レスポンスで応答します。

-

サーバーはデバイスに

ServerHelloメッセージを送信します。また、サーバーはサーバー証明書と証明書のステータスをクライアントに送信します。 -

デバイスは OCSP 証明書のステータスを検証します。

-

TLS ハンドシェイクが完了しました。

クライアント側の OCSP チェックと比較して OCSP ステープリングを使用する利点

サーバー証明書の OCSP ステープリングを使用する利点には、次のようなものがあります。

プライバシーの向上

OCSP ステープリングを使用しないと、クライアントのデバイスがサードパーティーの OCSP レスポンダーに情報を公開し、ユーザーのプライバシーが侵害される可能性があります。OCSP ステープリングは、サーバーに OCSP レスポンスを取得させ、クライアントに直接配信させることで、この問題を軽減します。

信頼性の向上

OCSP ステープリングは、OCSP サーバーが停止するリスクを軽減するため、安全な接続の信頼性を向上させることができます。OCSP レスポンスがステープルされると、サーバーには証明書に最新のレスポンスが含まれます。これは、OCSP レスポンダーが一時的に使用できない場合でも、クライアントが失効ステータスにアクセスできるためです。OCSP ステープリングは、サーバーが OCSP レスポンスを定期的に取得し、キャッシュされたレスポンスを TLS ハンドシェイクに含めるため、これらの問題の軽減に役立ちます。これにより、OCSP レスポンダーのリアルタイムの可用性への依存が軽減されます。

サーバー負荷の削減

OCSP ステープリングは、OCSP レスポンダーからサーバーへの OCSP リクエストに応答する負担を軽減します。これにより、負荷がより均等に分散され、証明書の検証プロセスの効率性が向上し、スケーラブルになります。

レイテンシーの短縮

OCSP ステープリングは、TLS ハンドシェイク中の証明書の失効ステータスの確認に関連するレイテンシーを減らします。クライアントが OCSP サーバーを個別にクエリする代わりに、サーバーはリクエストを送信し、ハンドシェイク中にサーバー証明書に OCSP レスポンスをアタッチします。

でサーバー証明書 OCSP を有効にする AWS IoT Core

サーバー証明書の OCSP ステープリングを有効にするには AWS IoT Core、カスタムドメインのドメイン設定を作成するか、既存のカスタムドメイン設定を更新します。カスタムドメインを使用してドメイン設定を作成する一般的な方法については、「カスタマーマネージドドメインの作成と設定」を参照してください。

次の手順を使用して、 AWS Management Console または を使用して OCSP サーバーのステープリングを有効にします AWS CLI。

コンソールを使用して AWS IoT サーバー証明書の OCSP ステープリングを有効にするには:

ナビゲーションメニューで、設定 を選択し、ドメイン設定の作成 を選択するか、カスタムドメインの既存のドメイン設定を選択します。

前のステップで新しいドメイン設定を作成する場合は、ドメイン設定の作成ページが表示されます。[ドメイン設定プロパティ] セクションで、[カスタムドメイン] を選択します。ドメイン設定を作成する情報を入力します。

カスタムドメインの既存のドメイン設定を更新する場合は、[ドメイン設定の詳細] ページが表示されます。[編集] を選択します。

OCSP サーバーステープリングを有効にするには、[サーバー証明書の設定] サブセクションの [サーバー証明書の OCSP Stapling を有効にする] を選択します。

-

[ドメイン設定の作成] または [ドメイン設定の更新] を選択します。

AWS CLIを使用してサーバー証明書の OCSP ステープリングを有効にするには

カスタムドメインの新しいドメイン設定を作成する場合、OCSP サーバーのステープリングを有効にするコマンドは次のようになります。

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"カスタムドメインの既存のドメイン設定を更新する場合、OCSP サーバーのステープリングを有効にするコマンドは次のようになります。

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"

詳細については、 AWS IoT API リファレンスのCreateDomainConfiguration」およびUpdateDomainConfiguration」を参照してください。

でのプライベートエンドポイントのサーバー証明書 OCSP の設定 AWS IoT Core

プライベートエンドポイント用の OCSP を使用すると、Amazon Virtual Private Cloud (Amazon VPC) 内のプライベート OCSP リソースを AWS IoT Core オペレーションに使用できます。このプロセスでは、OCSP レスポンダーとして機能する Lambda 関数を設定します。Lambda 関数は、プライベート OCSP リソースを使用して、 AWS IoT Core が使用する OCSP レスポンスを作成する場合があります。

Lambda function

プライベートエンドポイントにサーバー OCSP を設定する前に、基本的な OCSP レスポンスをサポートするコメントリクエスト (RFC) 6960 準拠のオンライン証明書ステータスプロトコル (OCSP) レスポンダーとして機能する Lambda 関数を作成します。Lambda 関数は、識別エンコードルール (DER) 形式の OCSP リクエストの base64 エンコードを受け入れます。Lambda 関数のレスポンスは、DER 形式の base64 エンコードされた OCSP レスポンスでもあります。レスポンスサイズは 4 キロバイト (KiB) を超えることはできません。Lambda 関数は、ドメイン設定 AWS リージョン と同じ AWS アカウント および にある必要があります。Lambda 関数の例を次に示します。

Lambda 関数の例

Lambda 関数を呼び出す AWS IoT ことを に許可する

Lambda OCSP レスポンダーを使用してドメイン設定を作成するプロセスでは、関数の作成後に Lambda 関数を呼び出す AWS IoT アクセス許可を付与する必要があります。アクセス許可を付与するには、add-permission CLI コマンドを使用できます。

を使用して Lambda 関数にアクセス許可を付与する AWS CLI

-

値を挿入したら、次のコマンドを入力します。

statement-id値は一意でなければならないことに注意してください。Id-1234ResourceConflictExceptionエラーが発生する可能性があります。aws lambda add-permission \ --function-name "ocsp-function" \ --principal "iot.amazonaws.com" \ --action "lambda:InvokeFunction" \ --statement-id "Id-1234" \ --source-arnarn:aws:iot:us-east-1:123456789012:domainconfiguration/<domain-config-name>/*--source-account123456789012IoT ドメイン設定 ARNs は次のパターンに従います。サービスで生成されたサフィックスは作成前にはわからないため、サフィックスを に置き換える必要があります

*。ドメイン設定が作成され、正確な ARN がわかったら、 アクセス許可を更新できます。arn:aws:iot:use-east-1:123456789012:domainconfiguration/domain-config-name/service-generated-suffix -

コマンドが成功すると、この例のようなアクセス許可ステートメントが返されます。次のセクションに進み、プライベートエンドポイントの OCSP ステープリングを設定できます。

{ "Statement": "{\"Sid\":\"Id-1234\",\"Effect\":\"Allow\",\"Principal\":{\"Service\":\"iot.amazonaws.com\"},\"Action\":\"lambda:InvokeFunction\",\"Resource\":\"arn:aws:lambda:us-east-1:123456789012:function:ocsp-function\",\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\":\"arn:aws:iot:us-east-1:123456789012:domainconfiguration/domain-config-name/*\"}}}" }コマンドが成功しない場合は、この例のようなエラーが返されます。続行する前に、エラーを確認して修正する必要があります。

An error occurred (AccessDeniedException) when calling the AddPermission operation: User: arn:aws:iam::57EXAMPLE833:user/EXAMPLE-1 is not authorized to perform: lambda:AddPer mission on resource: arn:aws:lambda:us-east-1:123456789012:function:ocsp-function

プライベートエンドポイントのサーバー OCSP ステープリングの設定

コンソールを使用して AWS IoT サーバー証明書の OCSP ステープリングを設定するには:

ナビゲーションメニューから「設定」を選択し、「ドメイン設定の作成」を選択するか、カスタムドメインの既存のドメイン設定を選択します。

前のステップで新しいドメイン設定を作成する場合は、ドメイン設定の作成ページが表示されます。[ドメイン設定プロパティ] セクションで、[カスタムドメイン] を選択します。ドメイン設定を作成する情報を入力します。

カスタムドメインの既存のドメイン設定を更新する場合は、[ドメイン設定の詳細] ページが表示されます。[編集] を選択します。

OCSP サーバーステープリングを有効にするには、[サーバー証明書の設定] サブセクションの [サーバー証明書の OCSP Stapling を有効にする] を選択します。

-

[ドメイン設定の作成] または [ドメイン設定の更新] を選択します。

AWS CLIを使用してサーバー証明書の OCSP ステープリングを設定するには

カスタムドメインの新しいドメイン設定を作成する場合、プライベートエンドポイントのサーバー証明書 OCSP を設定するコマンドは次のようになります。

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"カスタムドメインの既存のドメイン設定を更新する場合、プライベートエンドポイントのサーバー証明書 OCSP を設定するコマンドは次のようになります。

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"

- enableOCSPCheck

-

これは、サーバーの OCSP ステープリングチェックが有効になっているかどうかを示すブール値です。サーバー証明書の OCSP ステープリングを有効にするには、この値が true である必要があります。

- ocspAuthorizedResponderArn

-

これは、 (ACM) に保存されている X.509 証明書の Amazon リソースネーム AWS Certificate Manager (ARN) の文字列値です。指定した場合、この証明書 AWS IoT Core を使用して、受信した OCSP レスポンスの署名を検証します。指定しない場合、発行証明書 AWS IoT Core を使用してレスポンスを検証します。証明書は、ドメイン設定 AWS リージョン と同じ AWS アカウント および にある必要があります。承認されたレスポンダー証明書を登録する方法の詳細については、「 に証明書 AWS Certificate Managerをインポートする」を参照してください。

- ocspLambdaArn

-

これは、基本的な OCSP レスポンスをサポートするコメントリクエスト (RFC) 6960 準拠 (OCSP) レスポンダーとして機能する Lambda 関数の Amazon リソースネーム (ARN) の文字列値です。Lambda 関数は、DER 形式を使用してエンコードされた OCSP リクエストの base64 エンコードを受け入れます。Lambda 関数のレスポンスは、DER 形式の base64 エンコードされた OCSP レスポンスでもあります。レスポンスサイズは 4 キロバイト (KiB) を超えることはできません。Lambda 関数は、ドメイン設定 AWS リージョン と同じ AWS アカウント および にある必要があります。

詳細については、 AWS IoT API リファレンスのCreateDomainConfiguration」およびUpdateDomainConfiguration」を参照してください。

でサーバー証明書 OCSP ステープリングを使用するための重要な注意事項 AWS IoT Core

でサーバー証明書 OCSP を使用する場合は AWS IoT Core、次の点に注意してください。

-

AWS IoT Core は、パブリック IPv4 アドレス経由で到達可能な OCSP レスポンダーのみをサポートします。

-

の OCSP ステープリング機能は、承認されたレスポンダーをサポート AWS IoT Core していません。すべての OCSP レスポンスは、証明書に署名した CA によって署名される必要があり、CA はカスタムドメインの証明書チェーンの一部である必要があります。

-

の OCSP ステープリング機能は、自己署名証明書を使用して作成されたカスタムドメインをサポート AWS IoT Core していません。

-

AWS IoT Core は OCSP レスポンダーを 1 時間ごとに呼び出し、レスポンスをキャッシュします。応答者への呼び出しが失敗した場合、 AWS IoT Core は最新の有効な応答をステープルします。

-

nextUpdateTimeが有効でなくなった場合、 AWS IoT Core はキャッシュからレスポンスを削除し、次に OCSP レスポンダーへの呼び出しが成功するまで TLS ハンドシェイクは OCSP レスポンスデータを含めません。これは、サーバーが OCSP レスポンダーから有効なレスポンスを取得する前に、キャッシュされたレスポンスの有効期限が切れた場合に発生する可能性があります。nextUpdateTimeの値は、OCSP レスポンスがこの時点まで有効であることを示唆しています。nextUpdateTimeの詳細については、「サーバー証明書 OCSP ログエントリ」を参照してください。 -

は、OCSP レスポンスの受信に AWS IoT Core 失敗したり、期限切れであるため既存の OCSP レスポンスを削除したりすることがあります。このような状況が発生した場合、 AWS IoT Core は OCSP レスポンスなしでカスタムドメインによって提供されるサーバー証明書を引き続き使用します。

-

OCSP レスポンスのサイズは 4 KiB を超過できません。

でのサーバー証明書 OCSP ステープリングのトラブルシューティング AWS IoT Core

AWS IoT Core は、RetrieveOCSPStapleData.SuccessメトリクスとRetrieveOCSPStapleDataログエントリを CloudWatch に出力します。メトリクスとログエントリは、OCSP レスポンスの取得に関連する問題を検出するのに役立ちます。詳細については、「サーバー証明書の OCSP ステープリングメトリクス」および「サーバー証明書 OCSP ログエントリ」を参照してください。