翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

インターネットにアクセスできない既存の Amazon VPC ネットワークでは、Amazon Managed Workflows for Apache Airflow で Apache Airflow を使用するには、追加の VPC サービスエンドポイント (AWS PrivateLink) が必要です。このページでは、Amazon MWAA が使用する AWS のサービスに必要な VPC エンドポイント、Apache Airflow に必要な VPC エンドポイント、および既存の Amazon VPC にプライベートルーティングを持たせて VPC エンドポイントを作成および添付する方法について説明しています。

目次

料金

プライベートネットワークとプライベートルーティング

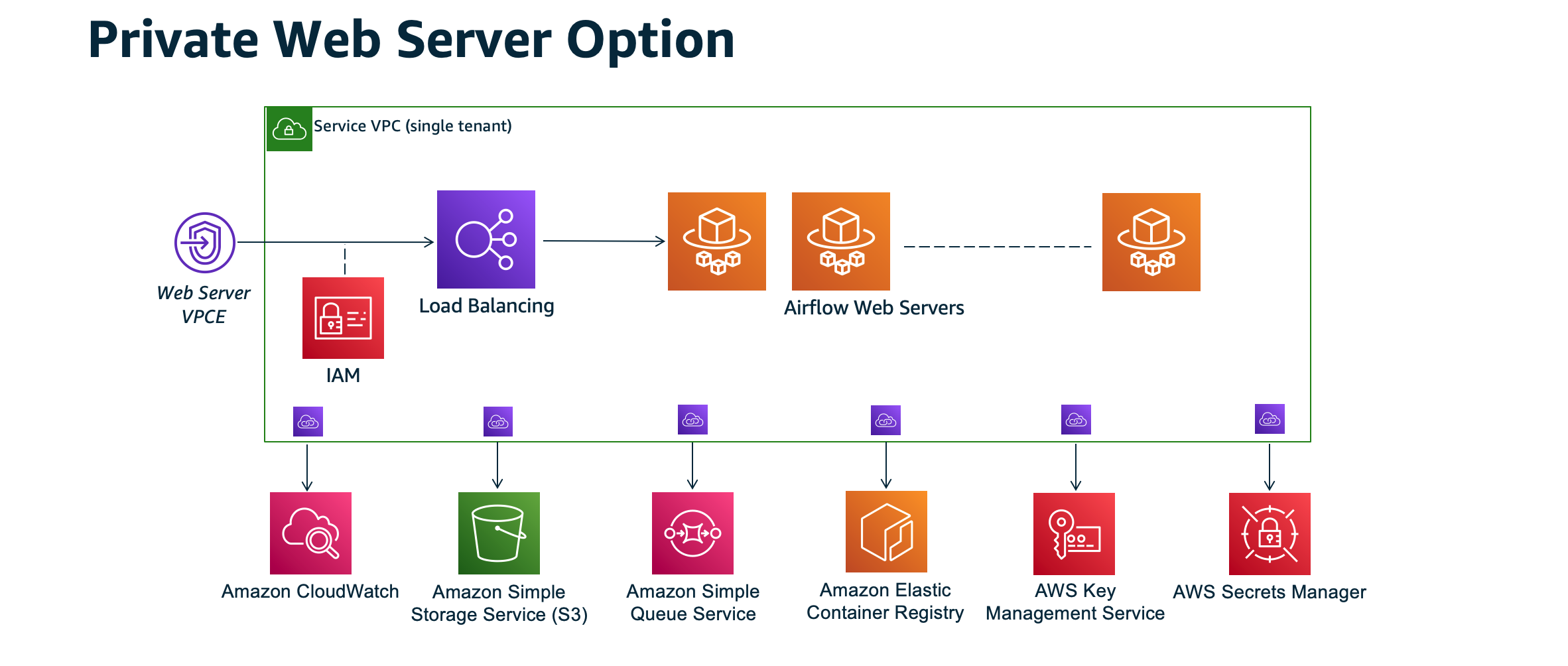

プライベートネットワークアクセスモードは、Apache Airflow UI へのアクセスを、お使いの環境の IAM ポリシーへのアクセスが許可されている Amazon VPC 内のユーザーに制限します。

プライベートなウェブサーバーアクセスを持つ環境を作成する場合、すべての依存関係を Python Wheel アーカイブ (.whl) にパッケージ化し、その後、requirements.txt で .whl を参照する必要があります。wheel を使用して依存関係をパッケージ化およびインストールする手順については、「Python wheel を使用した依存関係の管理」を参照してください。

以下の画像は、Amazon MWAA コンソールの [プライベートネットワーク] オプションの場所を示しています。

![この画像は、Amazon MWAA コンソールの [プライベートネットワーク] オプションが表示される場所を示しています。](images/mwaa-console-private-network.png)

-

プライベートルーティング。インターネットにアクセスできない Amazon VPC は VPC 内のネットワークトラフィックを制限します。このページでは、Amazon VPC がインターネットアクセスを持っていないと仮定し、環境で使用される各 AWS サービス用の VPC エンドポイント、および Apache Airflow の VPC エンドポイントが、Amazon MWAA 環境と同じ AWS のリージョンおよび Amazon VPC に必要であると想定しています。

(必須) VPC エンドポイント

次のセクションでは、インターネットにアクセスできない Amazon VPC に必要な VPC エンドポイントを示しています。Amazon MWAA で使用される各 AWS サービスの VPC エンドポイントが含まれており、Apache Airflow に必要な VPC エンドポイントもリストされています。

com.amazonaws.YOUR_REGION.s3 com.amazonaws.YOUR_REGION.monitoring com.amazonaws.YOUR_REGION.logs com.amazonaws.YOUR_REGION.sqs com.amazonaws.YOUR_REGION.kms

注記

Transit Gateway または AWS API エンドポイントに直接移行しない他のルーティングを使用する場合は、次のサービスのために Amazon MWAA プライベートサブネットに AWS PrivateLink を追加することをお勧めします。

-

Amazon S3

-

Amazon SQS

-

CloudWatch ログ

-

CloudWatch メトリクス

-

AWS KMS (該当する場合)

これにより、Amazon MWAA 環境は、パブリックインターネット経由でトラフィックをルーティングすることなく、これらのサービスと安全かつ効率的に通信できるため、セキュリティとパフォーマンスが向上します。

必要な VPC エンドポイントのアタッチ

このセクションでは、Amazon VPC に必要な VPC エンドポイントをプライベートルーティングでアタッチする手順について説明します。

AWS サービスに必要な VPC エンドポイント

以下のセクションでは、環境で使用される AWS のサービスの VPC エンドポイントを既存の Amazon VPC に添付する手順が示されています。

VPC エンドポイントをプライベートサブネットにアタッチするには

-

Amazon VPC コンソールで Endpoints ページ

を開きます。 -

AWS リージョンセレクタを使用してリージョンを選択します。

-

Amazon S3 のエンドポイントを作成する:

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.s3と入力し、キーボードの [Enter] を押します。 -

[ゲートウェイ] タイプのリストにあるサービスエンドポイントを選択することをお勧めします。

例えば、

com.amazonaws.us-west-2.s3 amazon Gateway -

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択されていることと、[DNS 名を有効化] を選択してそのプライベート DNS が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

-

CloudWatch Logs 用のエンドポイントを再作成する:

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.logsと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

-

CloudWatch モニタリング用のエンドポイントを作成します。

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.monitoringと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

-

Amazon SQS のエンドポイントを作成する:

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.sqsと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

-

AWS KMS 用のエンドポイントを作成する:

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.kmsと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

Apache Airflow 用の VPC エンドポイント

以下のセクションでは、Apache Airflow の VPC エンドポイントを既存の Amazon VPC にアタッチする手順を示しています。

VPC エンドポイントをプライベートサブネットにアタッチするには

-

Amazon VPC コンソールで Endpoints ページ

を開きます。 -

AWS リージョンセレクタを使用してリージョンを選択します。

-

Apache Airflow API のエンドポイントを作成します。

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.airflow.apiと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

-

Apache Airflow 環境の 1 つ目のエンドポイントを作成します。

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.airflow.envと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

-

Apache Airflow オペレーション用の 2 つ目のエンドポイントを作成します。

-

[エンドポイントの作成] を選択します。

-

[属性でフィルタリングまたはキーワードで検索] テキストフィールドに

.airflow.opsと入力し、キーボードの [Enter] を押します。 -

サービスのエンドポイントを選択します。

-

[VPC] 内の環境の Amazon VPC を選択してください。

-

異なるアベイラビリティーゾーンにある 2 つのプライベートサブネットが選択され、[DNS 名を有効化] が有効になっていることを確認します。

-

環境の Amazon VPC セキュリティグループを選択します。

-

[ポリシー] で [フルアクセス] を選択します。

-

[エンドポイントの作成] を選択します。

-

(オプション) Amazon S3 VPC インターフェイスエンドポイントのプライベート IP アドレスを有効にする

Amazon S3 インターフェイスエンドポイントはプライベート DNS をサポートしていません。S3 エンドポイントのリクエストは引き続きパブリック IP アドレスに解決されます。S3 アドレスをプライベート IP アドレスに解決するには、S3 リージョンエンドポイントの Route 53 にプライベートホストゾーンを追加する必要があります。

Route 53 の使用

このセクションでは、Route 53 を使用して S3 インターフェイスエンドポイントのプライベート IP アドレスを有効にする手順について説明します。

-

Amazon S3 VPC インターフェイスエンドポイント (s3.eu-west-1.amazonaws.com など) 用のプライベートホストゾーンを作成し、Amazon VPC に関連付けます。

-

Amazon S3 VPC インターフェイスエンドポイント (s3.eu-west-1.amazonaws.com など) の ALIAS A レコードを作成します。このレコードは VPC インターフェイスエンドポイントの DNS 名に関連付けられます。

-

Amazon S3 インターフェイスエンドポイント (*. s3.eu-west-1.amazonaws.com など) に対して、VPC インターフェースエンドポイントの DNS 名に解決する ALIAS A ワイルドカードレコードを作成します。

カスタム DNS を使用する VPC

Amazon VPC がカスタム DNS ルーティングを使用している場合は、CNAME レコードを作成して DNS リゾルバー (Route 53 ではなく、通常は DNS サーバーを実行している EC2 インスタンス) に変更を加える必要があります。例:

Name: s3.us-west-2.amazonaws.com

Type: CNAME

Value: *.vpce-0f67d23e37648915c-e2q2e2j3.s3.us-west-2.vpce.amazonaws.com