翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

RCP 評価

注記

このセクションの情報は、バックアップポリシー、タグポリシー、チャットボットポリシー、または AI サービスオプトアウトポリシーなどの管理ポリシータイプには適用されません。詳細については、「管理ポリシーの継承を理解する」を参照してください。

複数のリソースコントロールポリシー (RCPs) を のさまざまなレベルでアタッチできるため AWS Organizations、 の評価方法を理解することRCPsで、適切な結果をもたらす RCPs を記述できます。

を使用する戦略 RCPs

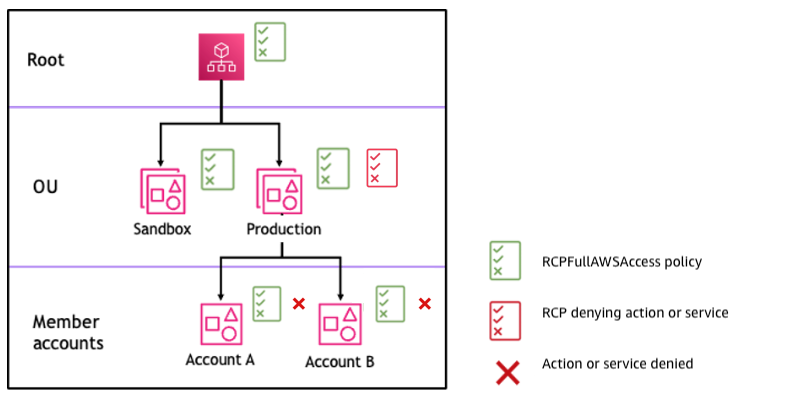

RCPFullAWSAccess ポリシーは AWS マネージドポリシーです。リソースコントロールポリシー () を有効にすると、組織ルート、すべての OU、および組織内のすべてのアカウントにアタッチされますRCPs。このポリシーをデタッチすることはできません。このデフォルトRCPにより、すべてのプリンシパルとアクションのアクセスがRCP評価を通過できるようになります。つまり、 の作成とアタッチを開始するまでRCPs、既存のすべてのIAMアクセス許可は引き続き動作します。この AWS 管理ポリシーはアクセスを許可しません。

Deny ステートメントを使用して、組織内のリソースへのアクセスをブロックできます。特定のアカウントのリソースに対するアクセス許可を拒否するには、ルートからアカウント (ターゲットアカウント自体を含む) への直接パス内の各 OU を経由して、RCPそのアクセス許可を拒否できます。

Deny ステートメントは、組織のより広範な部分に適用される制限を実装するための強力な方法です。例えば、組織外の ID がリソースのルートレベルにアクセスできないようにするためのポリシーをアタッチできます。これは、組織内のすべてのアカウントに対して有効です。 では、ポリシーがアカウント内のリソースに与える影響を徹底的にテストすることなく、組織のルートRCPsにアタッチしないことを AWS 強くお勧めします。詳細については、「の効果のテスト RCPs」を参照してください。

図 1 では、特定のサービスに明示的な Deny ステートメントが指定されている が本番稼働用 OU にアRCPタッチされています。その結果、組織内の任意のレベルにアタッチされた拒否ポリシーが、その下にあるすべての およびメンバーアカウントに対して評価されるため、アカウント A OUsとアカウント B の両方がサービスへのアクセスを拒否されます。

図 1: Production OU に Denyステートメントがアタッチされ、それがアカウント A とアカウント B に与える影響を示す組織構造の例