翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS リソースをスケーリングしながら環境を一元管理する

AWS Organizations は、 AWS リソースの拡大とスケーリングに応じて、環境を一元管理および管理するのに役立ちます。Organizations を使用すると、アカウントの作成、リソースの割り当て、ワークロードを整理するためのアカウントのグループ化、ガバナンスへのポリシーの適用、すべてのアカウントに単一の支払い方法を使用した請求の簡素化が可能になります。

Organizations は他の と統合 AWS のサービス されているため、組織内のアカウント間で中央設定、セキュリティメカニズム、監査要件、リソース共有を定義できます。詳細については、「を他の AWS Organizations で使用する AWS のサービス」を参照してください。

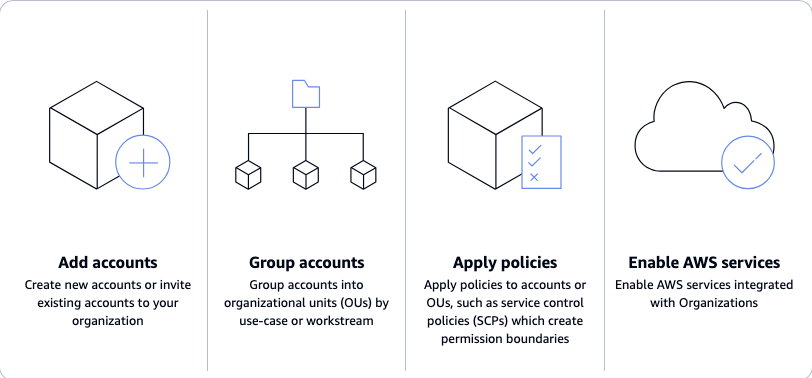

次の図は、 AWS Organizationsの使用方法の概要を示しています。

アカウントを追加する

アカウントをグループ化する

ポリシーを適用する

有効にします AWS のサービス。

の機能 AWS Organizations

AWS Organizations には次の機能があります。

- の管理 AWS アカウント

-

AWS アカウント は、アクセス許可、セキュリティ、コスト、ワークロードの自然な境界です。マルチアカウント環境は、クラウド環境をスケーリングするときに推奨されるベストプラクティスです。 AWS Command Line Interface (AWS CLI)、 SDKs、または APIs を使用して新しいアカウントをプログラムで作成し、AWS CloudFormation StackSets を使用してそれらのアカウントに推奨リソースとアクセス許可を一元的にプロビジョニングすることで、アカウントの作成を簡素化できます。

- 組織の定義と管理

-

新しいアカウントを作成するときに、それらを組織単位 (OU) または単一のアプリケーションまたはサービスを提供するアカウントのグループにグループ化できます。タグポリシーを適用して、組織内のリソースを分類または追跡し、ユーザーまたはアプリケーションに属性ベースのアクセスコントロールを提供します。さらに、サポートされている の責任を AWS のサービス アカウントに委任して、ユーザーが組織に代わって管理できるようにすることもできます。

- アカウントの保護とモニタリング

-

セキュリティチームが組織に代わって、セキュリティニーズを管理するためのツールとアクセスを一元的に提供することができます。例えば、アカウント間で読み取り専用のセキュリティアクセスを提供し、Amazon GuardDuty を使用して脅威を検出して緩和し、IAM Access Analyzer を使用してリソースへの意図しないアクセスを確認し、Amazon Macie を使用して機密データを保護することができます。

- アクセスとアクセス許可を制御する

-

アクティブディレクトリを使用して AWS アカウント および リソースにアクセスできるように AWS IAM Identity Center を設定し、個別のジョブロールに基づいてアクセス許可をカスタマイズします。ユーザー、アカウント、または OU に組織ポリシーを適用することもできます。例えば、サービスコントロールポリシー (SCPs) を使用すると、組織内の AWS リソース、サービス、リージョンへのアクセスを制御できます。リソースコントロールポリシー (RCPs) を使用すると、 AWS リソースの意図しない使用を一元的に防止できます。チャットボットポリシーを使用すると、Slack や Microsoft Teams などのチャットアプリケーションから組織のアカウントへのアクセスを制御できます。

- アカウント間でリソースを共有する

-

AWS Resource Access Manager (AWS RAM) を使用して、組織内の AWS リソースを共有できます。例えば、Amazon Virtual Private Cloud (Amazon VPC) サブネットを 1 回作成し、組織全体で共有できます。また、AWS License Manager とのソフトウェアライセンスに一元的に同意し、AWS Service Catalog アカウント間で IT サービスとカスタム製品のカタログを共有することもできます。

- コンプライアンスの環境を監査する

-

アカウント AWS CloudTrail 間でアクティブ化できます。これにより、メンバーアカウントではオフまたは変更できないクラウド環境内のすべてのアクティビティのログが作成されます。さらに、 ポリシーを設定して、 で指定した頻度でバックアップを適用したりAWS Backup、アカウント間および AWS リージョン でリソースの推奨構成設定を定義したりできますAWS Config。

- 請求とコストを一元管理

-

Organizations では、単一の統合された請求書が提供されます。さらに、AWS Cost Explorer を使用してアカウント間でリソースの使用状況を表示し、コストを追跡したり、AWS Compute Optimizer を使用してコンピューティングリソースの使用を最適化たりできます。

のユースケース AWS Organizations

以下は、いくつかのユースケースです AWS Organizations。

- ワークロードの作成 AWS アカウント と分類を自動化する

-

の作成を自動化 AWS アカウント して、新しいワークロードをすばやく起動できます。アカウントをユーザー定義グループに追加して、即時セキュリティポリシーアプリケーション、タッチレスインフラストラクチャデプロイ、監査を行います。個別のグループを作成して開発アカウントと本番稼働アカウントを分類し、AWS CloudFormation StackSets を使用して各グループにサービスとアクセス許可をプロビジョニングします。

- 監査ポリシーとコンプライアンスポリシーを定義して適用する

-

サービスコントロールポリシー (SCP) を適用して、ユーザーがセキュリティおよびコンプライアンス要件を満たすアクションのみを実行できるようにします。AWS CloudTrail を使用して、組織全体で実行されたすべてのアクションの中央ログを作成します。 AWS リージョン を使用して、アカウント間および 間で標準リソース設定を表示および適用しますAWS Config。AWS Backup を使用して、定期的なバックアップを自動的に適用します。を使用してAWS Control Tower、 AWS ワークロードのセキュリティ、運用、コンプライアンスにパッケージ化されたガバナンスルールを適用します。

- 開発を奨励しながら、セキュリティチームにツールとアクセスを提供する

-

セキュリティグループを作成し、すべてのリソースへの読み取り専用アクセスを提供し、セキュリティ上の懸念を特定して軽減します。そのグループが Amazon GuardDuty を管理できるようにすることで、ワークロードに対する脅威を積極的にモニタリングして軽減し、IAM Access Analyzer でリソースへの意図しないアクセスをすばやく特定できます。

- アカウント間で共通リソースを共有する

-

Organizations を使用すると、アカウント間で重要なセントラルリソースを簡単に共有できます。例えば、セントラル AWS Directory Service for Microsoft Active Directory を共有して、アプリケーションがセントラル ID ストアにアクセスするようにできます。

- アカウント間で重要なセントラルリソースを共有する

-

AWS Directory Service for Microsoft Active Directory をアプリケーションのセントラル ID ストアとして共有します。AWS Service Catalog を使用して、指定されたアカウントで IT サービスを共有し、ユーザーが承認されたサービスをすばやく検出してデプロイできるようにします。Amazon Virtual Private Cloud (Amazon VPC) サブネットにアプリケーションリソースが作成されていることを確認します。アプリケーションリソースは 1 回一元的に定義し、AWS Resource Access Manager (AWS RAM) を使用して組織全体で共有します。