VPC ピアリングのプロセス、ライフサイクル、制限

VPC ピアリング接続を確立するには、次の操作を行います。

-

リクエスタ VPC の所有者がアクセプタ VPC の所有者にリクエストを送信して、VPC ピアリング接続を作成します。アクセプタ VPC を所有できるのは、ユーザーまたは他の AWS アカウントです。また、アクセプタ VPC はリクエスタ VPC の CIDR ブロックと重複する CIDR ブロックを保持することはできません。

-

アクセプタ VPC の所有者は、VPC ピアリング接続リクエストを承認して VPC ピアリング接続を有効にします。

-

プライベート IP アドレスを使用して VPC 間でのトラフィックの流れを有効にするには、VPC ピアリング接続の各 VPC の所有者が、他の VPC (ピア VPC) の IP アドレス範囲を指すルートを 1 つ以上の VPC ルートテーブルに手動で追加する必要があります。

-

必要に応じて、ピア VPC との間で送受信されるトラフィックが制限されることのないように、EC2 インスタンスに関連付けられているセキュリティグループのルールを更新します。両方の VPC が同じリージョンにある場合は、セキュリティグループのインバウンドルールまたはアウトバウンドルールの送信元または送信先として、ピア VPC のセキュリティグループを参照できます。

-

デフォルトの VPC ピアリング接続オプションでは、VPC ピアリング接続のいずれかの側の EC2 インスタンスがパブリック DNS ホスト名を使用して相互にアドレス指定する場合、ホスト名は EC2 インスタンスのパブリック IP アドレスに解決されます。この動作を変更するには、VPC 接続に対して DNS ホスト名解決を有効にします。DNS ホスト名解決を有効にした後、VPC ピアリング接続の両側の EC2 インスタンスがパブリック DNS ホスト名を使用して相互にアドレス指定する場合、ホスト名は EC2 インスタンスのプライベート IP アドレスに解決されます。

詳細については、「VPC ピア接続を操作する」を参照してください。

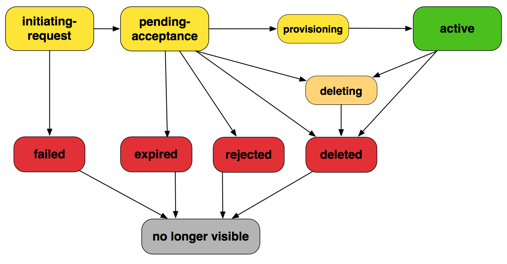

VPC ピアリング接続のライフサイクル

VPC ピアリング接続は、リクエストが開始されたときから始まるさまざなステージで使用されます。それぞれのステージで実行可能なアクションがあり、そのライフサイクルの最後で、VPC ピアリング接続は Amazon VPC コンソールと API またはコマンドライン出力に一定期間表示されます。

-

[Initiating-request]: VPC ピアリング接続のリクエストが開始されました。このステージでは、ピアリング接続は失敗する可能性があり、

pending-acceptanceに移行する場合があります。 -

[Failed]: VPC ピアリング接続のリクエストが失敗しました。この状態の間は、ピアリング接続を承認、拒否、または削除できません。失敗した VPC ピアリング接続は、リクエスタに 2 時間表示されます。

-

[Pending-acceptance]: VPC ピアリング接続リクエストがアクセプタ VPC の所有者からの承認を待っています。このステージの間、リクエスタ VPC の所有者はリクエストを削除できます。アクセプタ VPC の所有者はリクエストを受諾するか拒否できます。リクエストに対するアクションがない場合、リクエストは 7 日後に有効期限が切れます。

-

[Expired]: VPC ピアリング接続のリクエストが有効期限切れとなりました。どちらの VPC 所有者もアクションを実行することはできません。期限切れとなった VPC ピアリング接続は、両方の VPC 所有者に対して 2 日間表示されます。

-

[Rejected]: アクセプタ VPC の所有者は、VPC ピアリング接続リクエストの

pending-acceptanceを拒否しました。この状態の間は、リクエストを承認することはできません。拒否された VPC ピアリング接続は、リクエスタ VPC の所有者に対して 2 日間表示され、アクセプタ VPC の所有者に対しては 2 時間表示されます。リクエストが同じ AWS アカウント内で作成されている場合、拒否されたリクエストは 2 時間表示されます。 -

[Provisioning]: VPC ピアリング接続リクエストが承認され、間もなく

active状態に移行します。 -

[Active]: VPC ピアリング接続がアクティブであり、トラフィックは VPC 間を流れることができます (セキュリティグループとルートテーブルがトラフィックの流れを許可する場合)。この状態の間、どちらの VPC の所有者も VPC ピア接続を削除できますが、拒否できません。

注記

VPC が存在するリージョンでイベントが発生し、トラフィックの流れが中断した場合、VPC ピアリング接続のステータスは

Activeのままとなります。 -

[Deleting] (削除中): 削除中であるリージョン間 VPC ピアリング接続に適用されます。いずれかの VPC の所有者が

activeな VPC ピアリング接続を削除するリクエストを送信したか、リクエスタ VPC の所有者がpending-acceptanceの VPC ピアリング接続リクエストを削除するリクエストを送信しました。 -

[Deleted]:

activeな状態の VPC ピアリング接続がいずれかの VPC 所有者によって削除されたか、pending-acceptanceな状態の VPC ピアリング接続リクエストがリクエスタ VPC の所有者によって削除されました。この状態の間、VPC ピアリング接続を承認または拒否できません。VPC ピアリング接続は、それを削除した当事者に対して 2 時間表示され、その他の当事者に対しては 2 日間表示されます。VPC ピアリング接続が同じ AWS アカウント内で作成されている場合、削除されたリクエストは 2 時間表示されます。

複数の VPC ピアリング接続

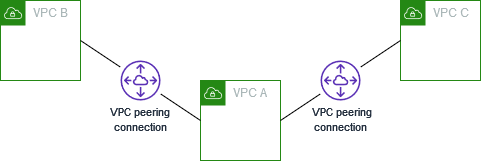

VPC ピアリング接続は、2 つの VPC 間の 1 対 1 関係です。自分の各 VPC に対して複数の VPC ピア接続を作成できますが、推移的なピア接続関係はサポートされません。自分の VPC と直接ピア関係にない VPC とのピア関係を作成することはできません。

次の図は、2 つの異なる VPC とピア関係にある VPC の例です。2 つの VPC ピアリング接続があり、VPC A は VPC B と VPC C の両方とピア関係にあります。VPC B と VPC C はピア関係にはありません。VPC B と VPC C との間のピアリング接続の中継データポイントとして VPC A を使用することはできません。VPC B と VPC C との間でトラフィックのルーティングを有効にしたい場合は、その VPC 間で一意の VPC ピアリング接続を作成する必要があります。

VPC ピアリングの制限事項

VPC ピアリング接続には次の制限事項を考慮してください。場合によっては、VPC ピアリング接続の代わりに Transit Gateway アタッチメントを使用できます。詳細については、Amazon VPC Transit Gateway の「例」を参照してください。

接続

-

VPC ごとに実行中および保留中の VPC ピアリング接続の数にはクォータがあります。詳細については、「1 つのアカウントでの VPC ピアリング接続のクォータ」を参照してください。

-

2 つの VPC 間で同時に複数の VPC ピアリング接続を持つことはできません。

-

VPC ピアリング接続用に作成したタグは、作成元のアカウントまたはリージョンでのみ適用されます。

-

ピア VPC で Amazon DNS サーバーに接続したり、クエリを実行したりすることはできません。

-

VPC ピア接続の VPC の IPv4 CIDR ブロックが、RFC 1918

で指定されたプライベート IPv4 アドレス範囲外である場合、その VPC のプライベート DNS ホスト名をプライベート IP アドレスに解決することはできません。プライベート DNS ホスト名をプライベート IP アドレスに解決するには、VPC ピア接続の DNS 解決サポートを有効にできます。詳細については、「VPC ピアリング接続の DNS 解決を有効にする」を参照してください。 -

VPC ピアリング接続の一方のリソースが IPv6 経由で通信できるようにします。IPv6 CIDR ブロックを各 VPC と関連付け、IPv6 通信を行うために VPC のインスタンスを有効にし、ピアリング接続用の IPv6 トラフィックを VPC ピアリング接続にルーティングする必要があります。

-

VPC ピアリング接続のユニキャストリバースパス転送 (uRPF) はサポートされていません。詳細については、「レスポンストラフィックのルーティング」を参照してください。

重複する CIDR ブロック

-

IPv4 または IPv6 CIDR ブロックが一致または重複する VPC 間で VPC ピアリング接続を作成することはできません。

-

複数の IPv4 CIDR ブロックがある場合、いずれかの CIDR ブロックが重複しているときは、重複していない CIDR ブロックのみ、または IPv6 CIDR ブロックのみを使用する場合でも、VPC ピアリング接続を作成できません。

推移的なピアリング接続

-

VPC ピアリングでは、推移的なピアリング関係がサポートされません。例えば、VPC A と VPC B の間、および VPC A と VPC C との間に VPC ピアリング接続がある場合、VPC A 経由で VPC B から VPC C へトラフィックをルーティングすることはできません。VPC B と VPC C との間でトラフィックをルーティングするには、その VPC B と VPC C との間で VPC ピアリング接続を作成する必要があります。詳細については、「3 つの VPC が相互にピアリング接続」を参照してください。

ゲートウェイまたはプライベート接続経由のエッジツーエッジルーティング

-

VPC A にインターネットゲートウェイがある場合、VPC B のリソースは VPC A のインターネットゲートウェイを使用してインターネットにアクセスすることはできません。

-

VPC A にある NAT デバイスが VPC A のサブネットへのインターネットアクセスを提供している場合、VPC B のリソースは VPC A の NAT デバイスを使用してインターネットにアクセスすることはできません。

-

VPC A に企業ネットワークへの VPN 接続がある場合、VPC B のリソースは VPN 接続を使用して企業ネットワークと通信することはできません。

-

VPC A に企業ネットワークへの AWS Direct Connect 接続がある場合、VPC B のリソースは AWS Direct Connect 接続を使用して企業ネットワークと通信することはできません。

-

VPC A にゲートウェイエンドポイントがあり、このゲートウェイエンドポイントが VPC A のプライベートサブネットに対して Amazon S3 への接続を提供する場合、VPC B のリソースはゲートウェイエンドポイントを使用して Amazon S3 にアクセスすることはできません。

リージョン間 VPC ピアリング接続

-

リージョンを介した VPC ピアリング接続の最大転送単位 (MTU) は 1500 バイトです。ジャンボフレーム (MTU は最大 9001 バイト) は、リージョン間の VPC ピアリング接続ではサポートされていません。ただし、同じリージョン内の VPC ピアリング接続ではサポートされています。ジャンボフレームの詳細については、「Amazon EC2 ユーザーガイド」の「ジャンボフレーム (9001 MTU)」を参照してください。

-

ピアリング接続された VPC のプライベート DNS ホスト名をプライベート IP アドレスに解決するには、VPC ピアリング接に対して DNS 解決のサポートを有効にする必要があります。これは、VPC の IPv4 CIDR ブロックが、RFC 1918 で指定されたプライベート IPv4 アドレス範囲内にあっても同じです。

共有 VPC およびサブネット

-

ピアリング接続を操作 (説明、作成、承認、拒否、変更、削除) できるのは VPC の 所有者のみです。参加者はピアリング接続を使用して操作することはできません。詳細については、Amazon VPC ユーザーガイドの「他のアカウントでの共有 VPC の使用」を参照してください。