翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS のサービス を介したアクセス AWS PrivateLink

エンドポイント AWS のサービス を使用して にアクセスします。デフォルトのサービスエンドポイントはパブリックインターフェイスであるため、インターネットゲートウェイを VPC に追加して、トラフィックが VPC から AWS のサービスに到達できるようにする必要があります。この設定がネットワークセキュリティ要件と連携しない場合は、 AWS PrivateLink を使用して、インターネットゲートウェイを使用せずに、VPC 内にある AWS のサービス かのように VPC を に接続できます。

VPC エンドポイント AWS PrivateLink を使用して、 と統合 AWS のサービス する にプライベートにアクセスできます。インターネットゲートウェイを使用せずに、アプリケーションスタックのすべてのレイヤーを構築および管理できます。

料金

インターフェイス VPC エンドポイントが各アベイラビリティーゾーンでプロビジョニングされる 1 時間ごとに課金されます。また、処理されたデータの GB ごとに課金されます。詳細については、「AWS PrivateLink の料金

内容

概要

パブリックサービスエンドポイント AWS のサービス を介して にアクセスするか、 AWS のサービス を使用してサポートされている に接続できます AWS PrivateLink。この概要では、これらの方法を比較します。

パブリックサービスエンドポイント経由でアクセスする

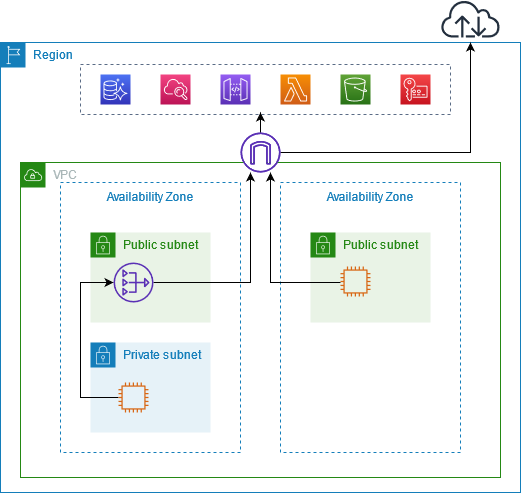

次の図は、インスタンスがパブリックサービスエンドポイント AWS のサービス を介して にアクセスする方法を示しています。パブリックサブネットのインスタンス AWS のサービス から へのトラフィックは、VPC のインターネットゲートウェイにルーティングされ、その後 にルーティングされます AWS のサービス。プライベートサブネットのインスタンスから AWS のサービス へのトラフィックは、NAT ゲートウェイ、VPC のためにインターネットゲートウェイ、 AWS のサービスの順にルーティングされます。このトラフィックはインターネットゲートウェイを通過しますが、 AWS ネットワークを離れることはありません。

経由で接続する AWS PrivateLink

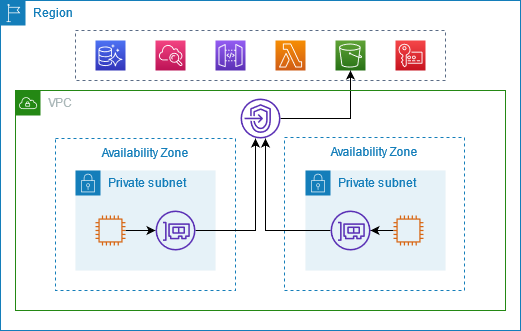

次の図は、インスタンスが AWS のサービス を介して にアクセスする方法を示しています AWS PrivateLink。まず、インターフェイス VPC エンドポイントを作成します。これにより、VPC 内のサブネットと 間の接続が、ネットワークインターフェイス AWS のサービス を使用して確立されます。宛てのトラフィック AWS のサービス は、DNS を使用してエンドポイントネットワークインターフェイスのプライベート IP アドレスに解決され、VPC エンドポイントと 間の接続 AWS のサービス を使用して に送信されます AWS のサービス。

AWS のサービス は接続リクエストを自動的に受け入れます。サービスは、VPC エンドポイントを介してリソースへのリクエストを開始することはできません。

DNS ホスト名

ほとんどの AWS のサービス は、次の構文を持つパブリックリージョンエンドポイントを提供します。

protocol://service_code.region_code.amazonaws.com例えば、us-east-2 CloudWatch の Amazon のパブリックエンドポイントは次のとおりです。

https://monitoring.us-east-2.amazonaws.comでは AWS PrivateLink、プライベートエンドポイントを使用してトラフィックをサービスに送信します。インターフェイス VPC エンドポイントを作成すると、VPC AWS のサービス からの との通信に使用できるリージョンおよびゾーン DNS 名が作成されます。

インターフェイス VPC エンドポイントのリージョンレベルの DNS 名の構文は次のとおりです。

endpoint_id.service_id.region.vpce.amazonaws.comゾーンレベルの DNS 名の構文は次のとおりです。

endpoint_id-az_name.service_id.region.vpce.amazonaws.comのインターフェイス VPC エンドポイントを作成するときに AWS のサービス、プライベート DNS を有効にできます。プライベート DNS では、インターフェイス VPC エンドポイントを介したプライベート接続を活用しながら、パブリックエンドポイントの DNS 名を使用してサービスへのリクエストを引き続き行うことができます。詳細については、「DNS 解決」を参照してください。

次の describe-vpc-endpoints コマンドは、インターフェイスエンドポイントの DNS エントリを表示します。

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

プライベート DNS 名が有効になっている Amazon のインターフェイスエンドポイントの出力例 CloudWatch を次に示します。最初のエントリは、リージョンレベルのプライベートエンドポイントです。次の 3 つのエントリは、ゾーンレベルのプライベートエンドポイントです。最後のエントリは、隠れたプライベートホストゾーンからのもので、パブリックエンドポイントに対するリクエストを、エンドポイントのネットワークインターフェイスのプライベート IP アドレスに解決します。

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

DNS 解決

インターフェイス VPC エンドポイント用に作成される DNS レコードはパブリックです。したがって、これらの DNS 名はパブリックに解決可能です。ただし、VPC 外部からの DNS リクエストは引き続きエンドポイントのネットワークインターフェイスのプライベート IP アドレスを返すため、VPC にアクセスできない限り、これらの IP アドレスを使用してエンドポイントサービスにアクセスすることはできません。

プライベート DNS

インターフェイス VPC エンドポイントでプライベート DNS を有効にし、VPC で DNS ホスト名と DNS 解決の両方が有効になっている場合、非表示の AWSマネージドプライベートホストゾーンが作成されます。ホストゾーンにはサービスのデフォルトの DNS 名のレコードセットが含まれており、VPC のエンドポイントのネットワークインターフェイスのプライベート IP アドレスに解決されます。したがって、パブリックリージョンエンドポイント AWS のサービス を使用して にリクエストを送信する既存のアプリケーションがある場合、それらのリクエストはエンドポイントネットワークインターフェイスを通過するようになり、それらのアプリケーションに変更を加える必要はありません。

の VPC エンドポイントのプライベート DNS 名を有効にすることをお勧めします AWS のサービス。これにより、 AWS SDK を介して行われたリクエストなど、パブリックサービスエンドポイントを使用するリクエストが VPC エンドポイントに解決されます。

Amazon は、「Route 53 Resolver」と呼ばれる VPC 用の DNS サーバーを提供しています。Route 53 Resolver は、プライベートホストゾーンのローカル VPC ドメイン名とレコードを自動的に解決します。ただし、VPC の外部から Route 53 Resolver を使用することはできません。オンプレミスネットワークから VPC エンドポイントにアクセスしたい場合は、Route 53 Resolver エンドポイントと Resolver ルールを使用できます。詳細については、「 AWS Transit Gateway と の統合 AWS PrivateLink 」を参照してください Amazon Route 53 Resolver

サブネットとアベイラビリティーゾーン

アベイラビリティーゾーンごとに 1 つのサブネットを使用して VPC エンドポイントを設定できます。サブネット内の VPC エンドポイント用にエンドポイントネットワークインターフェイスを作成します。VPC エンドポイントの IP アドレスタイプに基づいて、サブネットから各エンドポイントネットワークインターフェイスに IP アドレスを割り当てます。エンドポイントのネットワークインターフェイスの IP アドレスは、VPC エンドポイントの存続期間中は変更されません。

本番環境では、高い可用性と耐障害性を実現するには、以下をお勧めします。

-

VPC エンドポイントごとに少なくとも 2 つのアベイラビリティーゾーンを設定し、これらのアベイラビリティーゾーン AWS のサービス の にアクセスする必要があるリソースをデプロイします AWS 。

-

VPC エンドポイントのプライベート DNS 名を設定します。

-

パブリックエンドポイントとも呼ばれるリージョン DNS 名 AWS のサービス を使用して にアクセスします。

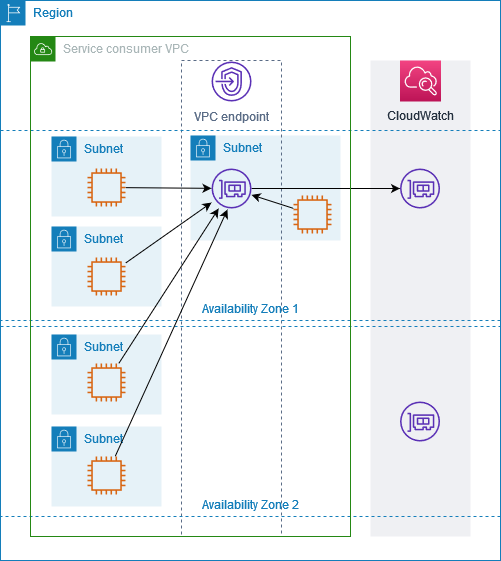

次の図は、単一のアベイラビリティーゾーンにエンドポイントネットワークインターフェイス CloudWatch を持つ Amazon の VPC エンドポイントを示しています。VPC 内のサブネット内のいずれかのリソースがパブリックエンドポイントを使用して Amazon CloudWatch にアクセスすると、トラフィックはエンドポイントネットワークインターフェイスの IP アドレスに解決されます。これには、他のアベイラビリティーゾーン内のサブネットからのトラフィックが含まれます。ただし、アベイラビリティーゾーン 1 に障害が発生した場合、アベイラビリティーゾーン 2 のリソースは Amazon にアクセスできなくなります CloudWatch。

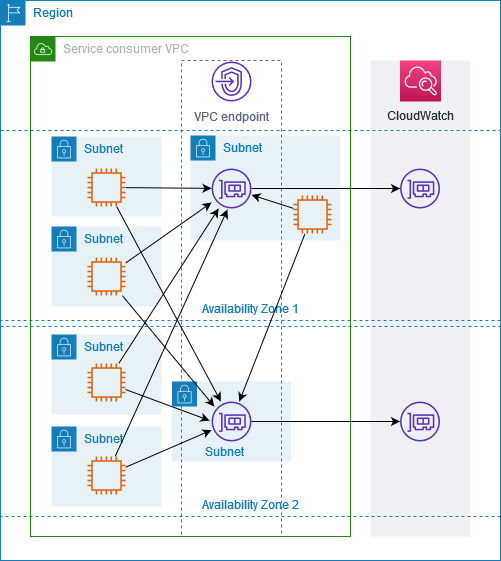

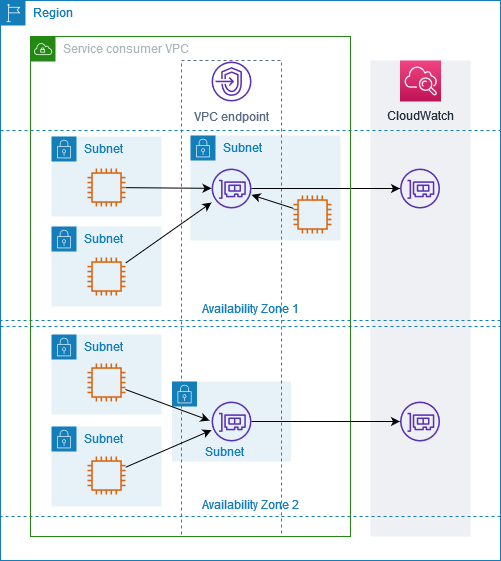

次の図は、2 つのアベイラビリティーゾーンにエンドポイントネットワークインターフェイス CloudWatch を持つ Amazon の VPC エンドポイントを示しています。VPC 内のサブネット内のいずれかのリソースがパブリックエンドポイント CloudWatch を使用して Amazon にアクセスする場合、ラウンドロビンアルゴリズムを使用してそれらの間で交互に動作する正常なエンドポイントネットワークインターフェイスを選択します。次に、選択したエンドポイントネットワークインターフェイスの IP アドレスへのトラフィックを解決します。

ユースケースに適している場合は、同じアベイラビリティーゾーン内のエンドポイントネットワークインターフェイスを使用して、リソースから AWS のサービス にトラフィックを送信できます。そのためには、プライベートゾーンエンドポイントまたはエンドポイントネットワークインターフェイスの IP アドレスを使用します。

IP アドレスのタイプ

AWS のサービス は、パブリックエンドポイントを介して IPv6 をサポートしていない場合でも、プライベートエンドポイントを介して IPv6 をサポートできます。IPv6 をサポートするエンドポイントは、AAAA レコードを使用して DNS クエリに応答できます。

インターフェイスエンドポイント用に IPv6 を有効にするための要件

-

は、サービスエンドポイントを IPv6 経由で利用可能に AWS のサービス する必要があります。詳細については、「IPv6 サポートを表示する」を参照してください。

-

インターフェイスエンドポイントの IP アドレスのタイプは、次に説明するように、インターフェイスエンドポイントのサブネットと互換性がある必要があります。

-

[IPv4] — IPv4 アドレスをエンドポイントのネットワークインターフェイスに割り当てます。このオプションは、選択したすべてのサブネットに IPv4 アドレス範囲がある場合にのみサポートされます。

-

[IPv6] — IPv6 アドレスをエンドポイントのネットワークインターフェイスに割り当てます。このオプションは、選択したすべてのサブネットが IPv6 のみのサブネットである場合にのみサポートされます。

-

[Dualstack] — IPv4 と IPv6 の両方のアドレスをエンドポイントのネットワークインターフェイスに割り当てます。このオプションは、選択したすべてのサブネットに IPv4 と IPv6 の両方のアドレス範囲がある場合にのみサポートされます。

-

インターフェイス VPC エンドポイントが IPv4 をサポートしている場合、エンドポイントのネットワークインターフェイスは IPv4 アドレスを持ちます。インターフェイス VPC エンドポイントが IPv6 をサポートしている場合、エンドポイントのネットワークインターフェイスは IPv6 アドレスを持ちます。エンドポイントのネットワークインターフェイスの IPv6 アドレスに、インターネットからアクセスすることはできません。エンドポイントのネットワークインターフェイスを IPv6 アドレスで記述する場合は、denyAllIgwTraffic が有効になっていることに注意してください。