翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

トランジットゲートウェイへの Amazon Virtual Private Cloud (VPC) アタッチメントを使用すると、1 つ以上の VPC サブネットとの間でトラフィックをルーティングできます。Transit Gateway に VPC をアタッチするときは、トラフィックをルーティングするために Transit Gateway によって使用される各アベイラビリティーゾーンから 1 つのサブネットを指定する必要があります。1 つのアベイラビリティーゾーンから 1 つのサブネットを指定すると、そのアベイラビリティーゾーン内のすべてのサブネットのリソースにトラフィックが到達できるようになります。

制限

-

VPC を Transit Gateway にアタッチしても、Transit Gateway のアタッチメントが存在しないアベイラビリティーゾーンのリソースは、Transit Gateway に到達できません。Transit Gateway へのルートがサブネットルートテーブルにある場合、トラフィックが Transit Gateway に転送されるのは、Transit Gateway のアタッチメントが同じアベイラビリティーゾーンのサブネットにある場合のみです。

-

Transit Gateway は、Amazon Route 53 でプライベートホストゾーンを使用してセットアップされた、アタッチされた VPC のカスタム DNS 名に対する DNS 解決をサポートしていません。トランジットゲートウェイにアタッチされたすべての VPCs「Amazon Route 53 と AWS Transit Gateway を使用したハイブリッドクラウドの集中 DNS 管理

」を参照してください。 -

Transit Gateway は、同じ CIDR を持つ VPC 間のルーティングをサポートしていません。VPC を Transit Gateway にアタッチし、その CIDR が Transit Gateway にすでにアタッチされている別の VPC の CIDR と同じ場合、新しくアタッチされた VPC のルートは Transit Gateway ルートテーブルに伝達されません。

-

ローカルゾーンに存在する VPC サブネットのアタッチメントを作成することはできません。ただし、ローカルゾーンのサブネットを、親アベイラビリティーゾーンを介して Transit Gateway に接続できるようにネットワークを設定することが可能です。詳細については、「ローカルゾーンのサブネットを Transit Gateway に接続する」を参照してください。

-

IPv6 のみのサブネットを使用して Transit Gateway アタッチメントを作成することはできません。Transit Gateway アタッチメントのサブネットは IPv4 アドレスもサポートする必要があります。

-

Transit Gateway をルートテーブルに追加するには、Transit Gateway に少なくとも 1 つの VPC アタッチメントが必要です。

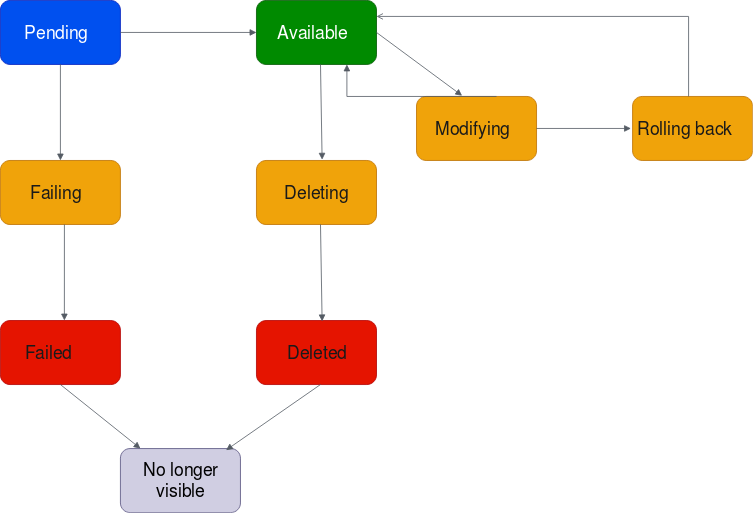

VPC アタッチメントのライフサイクル

VPC アタッチメントは、リクエストが開始された時点から、さまざまな段階を経ることになります。それぞれのステージで実行可能なアクションがあり、そのライフサイクルの最後で、VPC アタッチメントは Amazon Virtual Private Cloud Console と API またはコマンドライン出力に一定期間表示されます。

次の図は、単一のアカウント設定、または [共有アタッチメントを自動承諾] がオンになっているクロスアカウント設定で、アタッチメントが経る可能性のある状態を示しています。

-

Pending (保留中): VPC アタッチメントのリクエストが開始され、プロビジョニングプロセス中です。この段階では、アタッチメントは失敗するか、または

availableになる場合があります。 -

Failing (失敗する可能性あり): VPC アタッチメントのリクエストが失敗する可能性があります。この段階では、VPC アタッチメントは

failedになります。 -

Failed (失敗): VPC アタッチメントのリクエストが失敗しました。この状態では、削除できません。失敗した VPC アタッチメントは 2 時間表示されたままになり、その後に表示されなくなります。

-

Available (使用可能): VPC アタッチメントは使用可能で、トラフィックは VPC とトランジットゲートウェイ間でフローできます。この段階では、アタッチメントは

modifyingまたはdeletingになる場合があります。 -

Deleting (削除中): 削除中の VPC アタッチメント。この段階では、アタッチメントは

deletedになる場合があります。 -

Deleted (削除済み):

availableVPC アタッチメントが削除されました。この状態では、VPC アタッチメントは変更できません。VPC アタッチメントは 2 時間表示されたままになり、その後に表示されなくなります。 -

Modifying (変更中): VPC アタッチメントのプロパティを変更するリクエストが作成されました。この段階では、アタッチメントは

availableまたはrolling backになる場合があります。 -

Rolling back (ロールバック中): VPC アタッチメントの変更リクエストを完了できず、システムによって行われた変更がすべて元に戻されようとしています。この段階では、アタッチメントは

availableになる場合があります。

次の図は、[Auto accept shared attachments] (共有アタッチメントを自動承諾) がオフになっているクロスアカウント設定で、アタッチメントが経る可能性のある状態を示しています。

![[Auto accept shared attachments] (共有アタッチメントを自動承諾) がオフになっているクロスアカウント VPC アタッチメントのライフサイクル](images/vpc-attachment-lifecycle-cross-account.png)

-

Pending-acceptance (承諾の保留中): VPC アタッチメントのリクエストは承諾を待っています。この段階では、アタッチメントは

pending、rejecting、またはdeletingになる場合があります。 -

Rejecting (拒否中): 拒否処理中の VPC アタッチメント。この段階では、アタッチメントは

rejectedになる場合があります。 -

Rejected (拒否):

pending acceptanceVPC アタッチメントが拒否されました。この状態では、VPC アタッチメントは変更できません。VPC アタッチメントは 2 時間表示されたままになり、その後に表示されなくなります。 -

Pending (保留中): VPC アタッチメントが承諾され、プロビジョニングプロセス中です。この段階では、アタッチメントは失敗するか、または

availableになる場合があります。 -

Failing (失敗する可能性あり): VPC アタッチメントのリクエストが失敗する可能性があります。この段階では、VPC アタッチメントは

failedになります。 -

Failed (失敗): VPC アタッチメントのリクエストが失敗しました。この状態では、削除できません。失敗した VPC アタッチメントは 2 時間表示されたままになり、その後に表示されなくなります。

-

Available (使用可能): VPC アタッチメントは使用可能で、トラフィックは VPC とトランジットゲートウェイ間でフローできます。この段階では、アタッチメントは

modifyingまたはdeletingになる場合があります。 -

Deleting (削除中): 削除中の VPC アタッチメント。この段階では、アタッチメントは

deletedになる場合があります。 -

削除した :

availableまたはpending acceptanceVPC アタッチメントが削除されました。この状態では、VPC アタッチメントは変更できません。VPC アタッチメントは 2 時間表示されたままになり、その後に表示されなくなります。 -

Modifying (変更中): VPC アタッチメントのプロパティを変更するリクエストが作成されました。この段階では、アタッチメントは

availableまたはrolling backになる場合があります。 -

Rolling back (ロールバック中): VPC アタッチメントの変更リクエストを完了できず、システムによって行われた変更がすべて元に戻されようとしています。この段階では、アタッチメントは

availableになる場合があります。

アプライアンスモード

VPC でステートフルネットワークアプライアンスを設定する場合は、アタッチメントの作成時にアプライアンスが配置されている VPC アタッチメントのアプライアンスモードサポートを有効にできます。これにより、送信元と送信先間のトラフィックフローの存続期間中、 AWS Transit Gateway は VPC アタッチメントに同じアベイラビリティーゾーンを使用します。また、トランジットゲートウェイは、そのゾーンにサブネットの関連付けがある限り、VPC 内の任意のアベイラビリティーゾーンにトラフィックを送信できます。アプライアンスモードは VPC アタッチメントでのみサポートされていますが、ネットワークフローは VPC、VPN、Connect アタッチメントなど、他のトランジットゲートウェイアタッチメントタイプから取得できます。アプライアンスモードは、異なる にまたがるソースと送信先を持つネットワークフローでも機能します AWS リージョン。最初にアプライアンスモードを有効にせず、後でアタッチメント設定を編集して有効にすると、ネットワークフローは異なるアベイラビリティーゾーン間で再調整される可能性があります。アプライアンスモードを有効または無効にするには、 コンソール、コマンドライン、または API のいずれかを使用します。

AWS Transit Gateway のアプライアンスモードは、アプライアンスモード VPC を通過するパスを決定するときに、送信元と送信先のアベイラビリティーゾーンを考慮してトラフィックルーティングを最適化します。このアプローチにより、効率が向上し、レイテンシーが短縮されます。以下はシナリオの例です。

シナリオ 1: アプライアンス VPC を介したアベイラビリティーゾーン内トラフィックルーティング

us-east-1a のソースアベイラビリティーゾーンから us-east-1a の宛先アベイラビリティーゾーンにトラフィックが流れるとき、us-east-1a と us-east-1b の両方にアプライアンスモードアタッチメントがある場合、 AWS Transit Gateway はアプライアンス VPC 内の us-east-1a からネットワークインターフェイスを選択します。このアベイラビリティーゾーンは、送信元と送信先の間のトラフィックフローの期間中、維持されます。

シナリオ 2: アプライアンス VPC を介したアベイラビリティーゾーン間のトラフィックルーティング

us-east-1a の送信元アベイラビリティーゾーンから us-east-1b の送信先アベイラビリティーゾーンに流れるトラフィックで、us-east-1a と us-east-1b の両方にアプライアンスモード VPC アタッチメントがある場合、 AWS Transit Gateway はフローハッシュアルゴリズムを使用して、アプライアンス VPC で us-east-1a または us-east-1b を選択します。選択したアベイラビリティーゾーンは、フローの存続期間中一貫して使用されます。

シナリオ 3: アベイラビリティーゾーンデータなしでアプライアンス VPC 経由でトラフィックをルーティングする

トラフィックが us-east-1a のソースアベイラビリティーゾーンからアベイラビリティーゾーン情報のない宛先、たとえばインターネットバインドトラフィックに発信された場合、us-east-1a と us-east-1b の両方でアプライアンスモード VPC アタッチメントを使用すると、 AWS Transit Gateway はアプライアンス VPC 内の us-east-1a からネットワークインターフェイスを選択します。

シナリオ 4: 送信元または送信先とは異なるアベイラビリティーゾーンを介してトラフィックをルーティングする

us-east-1a の送信元アベイラビリティーゾーンから送信先アベイラビリティーゾーン us-east-1b にトラフィックが流れ、送信元または送信先とは異なるアベイラビリティーゾーンにアプライアンスモード VPC アタッチメントがある場合。例えば、アプライアンスモード VPCs は us-east-1c および us-east-1d にあります。 AWS Transit Gateway はフローハッシュアルゴリズムを使用して、アプライアンス VPC で us-east-1c または us-east-1d を選択します。選択したアベイラビリティーゾーンは、フローの存続期間中一貫して使用されます。

注記

アプライアンスモードは VPC アタッチメントでのみサポートされています。

セキュリティグループの参照

この機能を使用すると、同じ Transit Gateway にアタッチされている VPC 間のインスタンス間トラフィックのセキュリティグループの管理と制御を簡素化できます。セキュリティグループは、インバウンドルールでのみ相互参照できます。アウトバウンドセキュリティルールは、セキュリティグループの参照をサポートしていません。セキュリティグループ参照の有効化、または使用に関連する追加コストはありません。

セキュリティグループ参照のサポートは、トランジットゲートウェイとトランジットゲートウェイ VPC アタッチメントの両方で設定でき、トランジットゲートウェイとその VPC アタッチメントの両方で有効になっている場合にのみ機能します。

制限

VPC アタッチメントでセキュリティグループ参照を使用する場合、次の制限が適用されます。

セキュリティグループの参照は、トランジットゲートウェイピアリング接続全体ではサポートされていません。両方の VPCsを同じトランジットゲートウェイにアタッチする必要があります。

セキュリティグループの参照は、アベイラビリティーゾーン use1-az3 の VPC アタッチメントではサポートされていません。

セキュリティグループの参照は、PrivateLink エンドポイントではサポートされていません。代わりに IP CIDR ベースのセキュリティルールを使用することをお勧めします。

セキュリティグループ参照は、すべての出力セキュリティグループルールが VPC の EFS インターフェイスに対して設定されている限り、Elastic File System (EFS) で機能します。

トランジットゲートウェイ経由のローカルゾーン接続では、us-east-1-atl-2a、us-east-1-dfw-2a、us-east-1-iah-2a、us-west-2-lax-1a、us-west-2-lax-1b、us-east-1-mia-2a、us-east-1-chi-2a、us-west-2-phx-2a のみサポートされています。

-

サポートされていないローカルゾーン、 AWS Outposts、および Wavelength Zones にサブネットがある VPC ではVPCs AWS アタッチメントレベルで無効にすることをお勧めします。

-

インスペクション VPC がある場合、トランジットゲートウェイを介して参照するセキュリティグループは、 AWS Gateway Load Balancer または AWS Network Firewall 全体で機能しません。