翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

の使用を開始する AWS Client VPN

このチュートリアルでは、以下を実行する AWS Client VPN エンドポイントを作成します。

-

すべてのクライアントに 1 つの へのアクセスを提供しますVPC。

-

すべてのクライアントがインターネットにアクセスできるようにします。

-

相互認証を使用します。

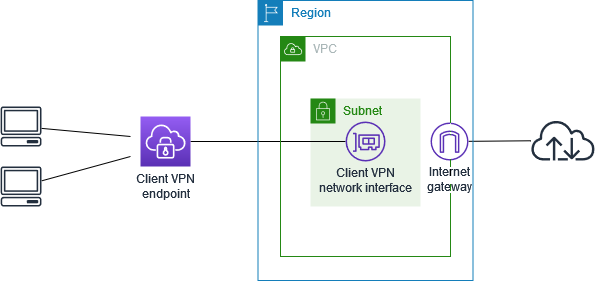

次の図は、このチュートリアルを完了した後の VPCとクライアントVPNエンドポイントの設定を示しています。

ステップ

前提条件

このチュートリアルを開始する前に、以下の要件を満たしていることを確認してください。

-

クライアントVPNエンドポイントを操作するために必要なアクセス許可。

-

AWS Certificate Managerに証明書をインポートするために必要な許可。

-

少なくとも 1 つのサブネットとインターネットゲートウェイVPCを持つ 。サブネットに関連付けられているルートテーブルには、インターネットゲートウェイへのルートが必要です。

ステップ 1: サーバーおよびクライアント証明書とキーの生成

このチュートリアルでは、相互認証が使用されます。相互認証では、クライアントVPNは証明書を使用してクライアントとクライアントVPNエンドポイント間の認証を実行します。サーバー証明書とキー、および少なくとも 1 つのクライアント証明書とキーが必要です。少なくとも、サーバー証明書を AWS Certificate Manager (ACM) にインポートし、クライアントVPNエンドポイントの作成時に指定する必要があります。クライアント証明書の へのインポートACMはオプションです。

この目的で使用する証明書がまだない場合は、OpenVPN easy-rsa ユーティリティを使用して作成できます。OpenVPN easy-rsa ユーティリティ

注記

サーバー証明書は、クライアントVPNエンドポイントを作成するのと同じ AWS リージョンの AWS Certificate Manager (ACM) でプロビジョニングするか、インポートする必要があります。

ステップ 2: クライアントVPNエンドポイントを作成する

クライアントVPNエンドポイントは、クライアントVPNセッションを有効化および管理するために作成および設定するリソースです。これは、すべてのクライアントVPNセッションの終了ポイントです。

クライアントVPNエンドポイントを作成するには

で Amazon VPCコンソールを開きますhttps://console.aws.amazon.com/vpc/

。 -

ナビゲーションペインで、クライアントVPNエンドポイントを選択し、クライアントVPNエンドポイントの作成を選択します。

-

(オプション) クライアントVPNエンドポイントの名前タグと説明を入力します。

-

クライアント にはIPv4CIDR、クライアント IP アドレスを割り当てる IP アドレス範囲をCIDR表記で指定します。

注記

アドレス範囲は、ターゲットネットワークアドレス範囲、VPCアドレス範囲、またはクライアントVPNエンドポイントに関連付けられるルートと重複することはできません。クライアントアドレス範囲は /22 以上で、/12 CIDRブロックサイズ以下である必要があります。クライアントVPNエンドポイントの作成後にクライアントアドレス範囲を変更することはできません。

-

サーバー証明書 でARN、ステップ 1 で生成したサーバー証明書ARNの を選択します。 ステップ 1: サーバーおよびクライアント証明書とキーの生成

-

「認証オプション」で「相互認証を使用する」を選択し、「クライアント証明書ARN」で、クライアント証明書として使用する証明書ARNの を選択します。

サーバー証明書とクライアント証明書が同じ認証局 (CA) によって署名されている場合、クライアント証明書とサーバー証明書の両方ARNにサーバー証明書を指定することができます。この状況では、サーバー証明書に対応するすべてのクライアント証明書を使用して認証できます。

-

(オプション) DNS解決に使用するDNSサーバーを指定します。カスタムDNSサーバーを使用するには、DNSサーバー 1 の IP アドレスとDNSサーバー 2 の IP アドレスに、使用するDNSサーバーの IP アドレスを指定します。VPC DNS サーバーを使用するには、DNSサーバー 1 の IP アドレスまたはDNSサーバー 2 の IP アドレスのいずれかで、IP アドレスを指定し、VPCDNSサーバー IP アドレスを追加します。

注記

クライアントがDNSサーバーにアクセスできることを確認します。

-

残りのデフォルト設定を保持し、クライアントVPNエンドポイントの作成を選択します。

クライアントVPNエンドポイントを作成すると、その状態は になりますpending-associate。クライアントは、少なくとも 1 つのターゲットネットワークを関連付けた後にのみVPN接続を確立できます。

クライアントVPNエンドポイントに指定できるオプションの詳細については、「」を参照してくださいAWS Client VPN エンドポイントを作成する。

ステップ 3: ターゲットネットワークを関連付ける

クライアントがVPNセッションを確立できるようにするには、ターゲットネットワークをクライアントVPNエンドポイントに関連付けます。ターゲットネットワークは、 のサブネットですVPC。

ターゲットネットワークをクライアントVPNエンドポイントに関連付けるには

で Amazon VPCコンソールを開きますhttps://console.aws.amazon.com/vpc/

。 -

ナビゲーションペインで、クライアントVPNエンドポイントを選択します。

-

前の手順で作成したクライアントVPNエンドポイントを選択し、ターゲットネットワークの関連付け、ターゲットネットワークの関連付けを選択します。

-

にはVPC、サブネットVPCがある を選択します。

-

関連付けるサブネットを選択する で、クライアントVPNエンドポイントに関連付けるサブネットを選択します。

-

[Associate target network] (ターゲットネットワークを関連付ける) を選択します。

-

承認ルールで許可されている場合は、クライアントが VPCのネットワーク全体にアクセスするために 1 つのサブネットの関連付けで十分です。アベイラビリティーゾーンに障害が発生した場合に高可用性を提供するために、追加のサブネットを関連付けることができます。

最初のサブネットをクライアントVPNエンドポイントに関連付けると、次のようになります。

-

クライアントVPNエンドポイントの状態が に変わります

available。クライアントはVPN接続を確立できるようになりましたが、承認ルールを追加するVPCまで のリソースにアクセスすることはできません。 -

のローカルルートVPCは、クライアントVPNエンドポイントルートテーブルに自動的に追加されます。

-

VPCのデフォルトのセキュリティグループは、クライアントVPNエンドポイントに自動的に適用されます。

ステップ 4: の承認ルールを追加する VPC

クライアントが にアクセスするにはVPC、クライアントVPNエンドポイントのルートテーブルVPCに へのルートと認可ルールが必要です。ルートは、前のステップで既に自動的に追加されています。このチュートリアルでは、すべてのユーザーに へのアクセスを許可しますVPC。

の認可ルールを追加するには VPC

で Amazon VPCコンソールを開きますhttps://console.aws.amazon.com/vpc/

。 -

ナビゲーションペインで、クライアントVPNエンドポイントを選択します。

-

認可ルールを追加するクライアントVPNエンドポイントを選択します。[Authorization rules] (認可ルール) を選択してから、[Add authorization rule] (認可ルールを追加する) を選択します。

-

送信先ネットワークでアクセスを有効にするには、アクセスを許可するネットワークの CIDR を入力します。たとえば、 全体へのアクセスを許可するにはVPC、 の IPv4CIDRブロックを指定しますVPC。

-

[Grant access to] (アクセスを付与する対象) で、[Allow access to all users] (すべてのユーザーにアクセスを許可する) を選択します。

-

[Description] (説明) に、認可ルールの簡単な説明を入力します。

-

[Add authorization rule] (認可ルールを追加する) を選択します。

ステップ 5: インターネットへのアクセスを提供する

AWS サービス、ピアリング接続された VPC、VPCsオンプレミスネットワーク、インターネットなど、 に接続された追加のネットワークへのアクセスを提供できます。追加のネットワークごとに、クライアントVPNエンドポイントのルートテーブルでネットワークにルートを追加し、クライアントにアクセスを許可する承認ルールを設定します。

このチュートリアルでは、すべてのユーザーにインターネットと へのアクセスを許可しますVPC。へのアクセスは既に設定されているためVPC、このステップはインターネットへのアクセス用です。

インターネットへのアクセスを提供するには

で Amazon VPCコンソールを開きますhttps://console.aws.amazon.com/vpc/

。 -

ナビゲーションペインで、クライアントVPNエンドポイントを選択します。

-

このチュートリアル用に作成したクライアントVPNエンドポイントを選択します。[Route Table] (ルートテーブル) を選択してから、[Create Route] (ルートの作成) を選択します。

-

[Route destination] (ルートの宛先) に「

0.0.0.0/0」と入力します。[Subnet ID for target network association] (ターゲットネットワーク関連付けのサブネット ID) で、トラフィックをルーティングするサブネットの ID を指定します。 -

[Create Route] (ルートの作成) を選択します。

-

[Authorization rules] (認可ルール) を選択してから、[Add authorization rule] (認可ルールを追加する) を選択します。

-

[Destination network to enable access] (アクセスを有効にする送信先ネットワーク) で、「

0.0.0.0/0」と入力し、[Allow access to all users] (すべてのユーザーにアクセスを許可する) を選択します。 -

[Add authorization rule] (認可ルールを追加する) を選択します。

ステップ 6: セキュリティグループの要件を検証する

このチュートリアルでは、ステップ 2 のクライアントVPNエンドポイントの作成中にセキュリティグループが指定されていませんでした。つまり、ターゲットネットワークが関連付けられると、 のデフォルトのセキュリティグループがクライアントVPNエンドポイントVPCに自動的に適用されます。その結果、 のデフォルトのセキュリティグループがクライアントVPNエンドポイントに関連付けられるVPCようになりました。

次のセキュリティグループの要件を確認します。

-

トラフィックをルーティングするサブネットに関連付けられているセキュリティグループ (この場合はデフォルトのVPCセキュリティグループ) が、インターネットへのアウトバウンドトラフィックを許可していること。このためには、宛先

0.0.0.0/0へのすべてのトラフィックを許可するアウトバウンドルールを追加します。 -

のリソースのセキュリティグループに、クライアントVPNエンドポイント (この場合はデフォルトのVPCセキュリティグループ) に適用されるセキュリティグループからのアクセスを許可するルールVPCがあること。これにより、クライアントは のリソースにアクセスできますVPC。

詳細については、「セキュリティグループ」を参照してください。

ステップ 7: クライアントVPNエンドポイント設定ファイルをダウンロードする

次のステップでは、クライアントVPNエンドポイント設定ファイルをダウンロードして準備します。設定ファイルには、VPN接続を確立するために必要なクライアントVPNエンドポイントの詳細と証明書情報が含まれています。このファイルは、クライアントVPNエンドポイントに接続する必要があるエンドユーザーに提供します。エンドユーザーは ファイルを使用してVPNクライアントアプリケーションを設定します。

クライアントVPNエンドポイント設定ファイルをダウンロードして準備するには

で Amazon VPCコンソールを開きますhttps://console.aws.amazon.com/vpc/

。 -

ナビゲーションペインで、クライアントVPNエンドポイントを選択します。

-

このチュートリアル用に作成したクライアントVPNエンドポイントを選択し、クライアント設定のダウンロードを選択します。

-

ステップ 1 で生成されたクライアント証明書とキーを見つけます。クライアント証明書とキーは、クローンされた OpenVPN easy-rsa リポジトリの次の場所にあります。

-

クライアント証明書 —

easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt -

クライアントキー —

easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

-

-

任意のテキストエディタを使用して、クライアントVPNエンドポイント設定ファイルを開きます。

<cert></cert>および<key></key>タグをファイルに追加します。次のように、クライアント証明書の内容とプライベートキーの内容を、対応するタグ間に配置します。<cert>Contents of client certificate (.crt) file</cert> <key>Contents of private key (.key) file</key> -

クライアントVPNエンドポイント設定ファイルを保存して閉じます。

-

クライアントVPNエンドポイント設定ファイルをエンドユーザーに配布します。

クライアントVPNエンドポイント設定ファイルの詳細については、「」を参照してくださいAWS Client VPN エンドポイント設定ファイルのエクスポート。

ステップ 8: クライアントVPNエンドポイントに接続する

クライアントVPNエンドポイントに接続するには、 AWS が提供するクライアントまたは別のオープンVPNベースのクライアントアプリケーションと、先ほど作成した設定ファイルを使用します。詳細については、AWS Client VPN ユーザーガイドをご参照ください。