翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Site-to-Site VPN カスタマーゲートウェイデバイスのダウンロード可能な静的ルーティング設定ファイル

VPN 接続設定に Site-to-Site固有の値を含むサンプル設定ファイルをダウンロードするには、Amazon VPCコンソール、 AWS コマンドライン、または Amazon EC2 を使用しますAPI。詳細については、「ステップ 6: 設定ファイルをダウンロードする」を参照してください。

また、VPN接続設定に Site-to-Site固有の値を含まない静的ルーティング用の一般的な設定ファイル例 .static-routing-exampleszip をダウンロードすることもできます。

これらのファイルは、一部のコンポーネントにプレースホルダー値を使用します。たとえば、以下を使用します。

-

VPN 接続 ID、カスタマーゲートウェイ ID、仮想プライベートゲートウェイ ID の値の例

-

リモート (外部) IP アドレス AWS エンドポイントのプレースホルダー (

AWS_ENDPOINT_1また、AWS_ENDPOINT_2) -

カスタマーゲートウェイデバイス (

your-cgw-ip-address) -

事前共有キー値のプレースホルダー (pre-shared-key)

-

トンネルの内部 IP アドレスの値の例。

-

MTU 設定の値の例。

注記

MTU サンプル設定ファイルで提供される設定は、例にすぎません。状況に最適なMTU値を設定する方法については、AWS Site-to-Site VPN カスタマーゲートウェイデバイスのベストプラクティス「」を参照してください。

プレースホルダー値を提供するだけでなく、ファイルは、ほとんどの AWS リージョンで AES128、SHA1、および Diffie-Hellman グループ 2、リージョンで AWS GovCloud SHA2、、および Diffie-Hellman グループ 14 AES128VPNの接続の Site-to-Site最小要件を指定します。また、認証用の事前共有キーも指定します。追加のセキュリティアルゴリズム、Diffie-Hellman グループ、プライベート証明書、IPv6トラフィックを利用するには、サンプル設定ファイルを変更する必要があります。

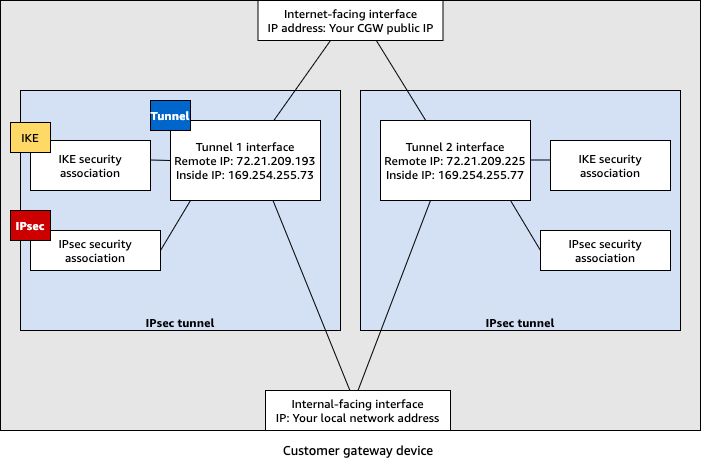

次の図は、カスタマーゲートウェイデバイスに設定されているさまざまなコンポーネントの概要を示しています。これには、トンネルインターフェイスの IP アドレスの値の例が含まれます。

Cisco デバイス: 追加情報

一部の Cisco では、アクティブ/スタンバイモードASAsのみをサポートしています。これらの Cisco を使用する場合はASAs、一度に 1 つのアクティブなトンネルのみを持つことができます。最初のトンネルが利用不可になった場合は、他方のスタンバイトンネルがアクティブになります。この冗長性により、いずれかのトンネルVPCを介して常に に接続する必要があります。

ASAs バージョン 9.7.1 以降の Cisco はアクティブ/アクティブモードをサポートしています。これらの Cisco を使用する場合ASAs、両方のトンネルを同時にアクティブにできます。この冗長性により、いずれかのトンネルVPCを介して常に に接続する必要があります。

Cisco デバイスの場合は、次の作業を行う必要があります。

-

外部インターフェイスを設定します。

-

Crypto ISAKMPポリシーシーケンス番号が一意であることを確認します。

-

Crypto List Policy Sequence の数値が一意であることを確認します。

-

Crypto IPsec Transform Set と Crypto ISAKMP Policy Sequence が、デバイスに設定されている他のIPsecトンネルと調和していることを確認します。

-

SLA モニタリング番号が一意であることを確認します。

-

カスタマーゲートウェイデバイスとローカルネットワークとの間でトラフィックを動かす内部ルーティングをすべて設定します。