Well-Architected フレームワークの新しいバージョンがリリースされました。また、レンズカタログに新しいレンズと更新されたレンズが追加されました。変更の詳細

ワークロードに対して IAM で Trusted Advisor を有効化

注記

ワークロードの所有者は、Trusted Advisor ワークロードを作成する前に、自分のアカウントの Discovery サポートの有効化を実行する必要があります。[Discovery サポートの有効化] を選択すると、ワークロード所有者に必要なロールが作成されます。他のすべての関連アカウントには、以下の手順を使用してください。

Trusted Advisor が有効化されたワークロードの関連アカウントの所有者は、AWS Well-Architected Tool で Trusted Advisor 情報を確認するために、IAM でロールを作成する必要があります。

AWS WA Tool が Trusted Advisor から情報を取得するために IAM でロールを作成する

-

AWS Management Console にサインインし、https://console.aws.amazon.com/iam/

で IAM コンソールを開きます。 -

IAM コンソールのナビゲーションペインで、[ロール]、[ロールを作成] の順に選択します。

[信頼されたエンティティのタイプ] で、[カスタム信頼ポリシー] を選択します。

-

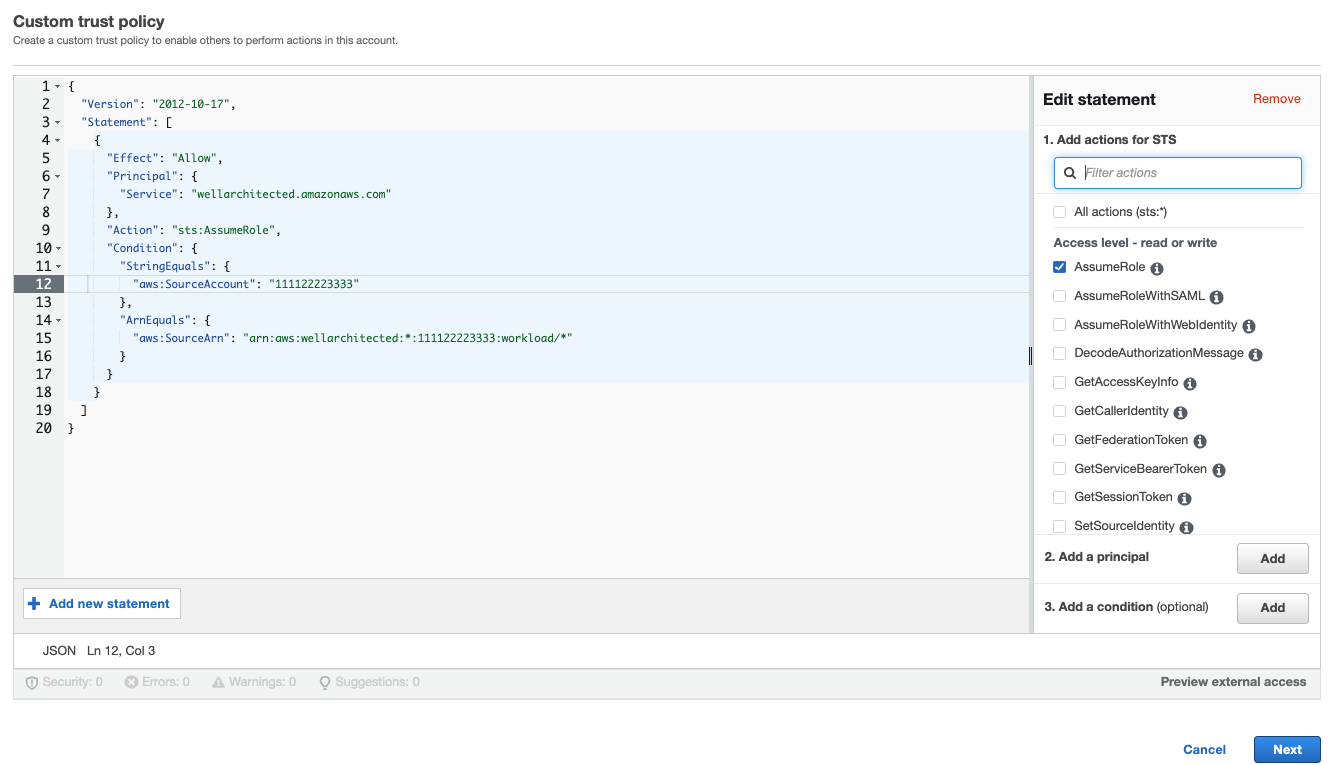

次の図に示すように、次のカスタム信頼ポリシーをコピーして IAM コンソールの JSON フィールドに貼り付けます。

WORKLOAD_OWNER_ACCOUNT_ID{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": "arn:aws:wellarchitected:*:WORKLOAD_OWNER_ACCOUNT_ID:workload/*" } } } ] }

注記

前述のカスタム信頼ポリシーの条件ブロックの

aws:sourceArnは、"arn:aws:wellarchitected:*:です。これは、ワークロード所有者のすべてのワークロードに対してAWS WA Tool がこのロールを使用できることを示す一般的な条件です。ただし、アクセスを特定のワークロード ARN または一連のワークロード ARN に絞り込むことができます。複数の ARN を指定するには、次の信頼ポリシーの例を参照してください。WORKLOAD_OWNER_ACCOUNT_ID:workload/*"{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": [ "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_1", "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_2" ] } } } ] } [アクセス許可の追加] ページで [アクセス許可ポリシー] に対して、[ポリシーの作成] を選択し、Trusted Advisor からデータの読み取るアクセスを AWS WA Tool に付与します。[ポリシーの作成] を選択すると、新しいウィンドウが開きます。

注記

さらに、ロール作成中はアクセス許可の作成を省略し、ロールの作成後にインラインポリシーを作成することもできます。ロールが正常に作成された旨を示すメッセージで [ロールを表示] を選択し、[アクセス許可] タブの [アクセス許可の追加] ドロップダウンから [インラインポリシーの作成] を選択します。

以下のアクセス許可ポリシーをコピーして、[JSON] フィールドに貼り付けます。

ResourceARN で、YOUR_ACCOUNT_ID*) を指定して、[次へ: タグ] を選択します。ARN 形式の詳細については、「 AWS の一般的なリファレンスガイド」の「Amazon リソースネーム (ARN)」を参照してください。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "trustedadvisor:DescribeCheckRefreshStatuses", "trustedadvisor:DescribeCheckSummaries", "trustedadvisor:DescribeRiskResources", "trustedadvisor:DescribeAccount", "trustedadvisor:DescribeRisk", "trustedadvisor:DescribeAccountAccess", "trustedadvisor:DescribeRisks", "trustedadvisor:DescribeCheckItems" ], "Resource": [ "arn:aws:trustedadvisor:*:YOUR_ACCOUNT_ID:checks/*" ] } ] }-

Trusted Advisor がワークロードに対して有効化され、[リソース定義] が [AppRegistry] または [すべて] に設定されている場合、ワークロードにアタッチされている AppRegistry アプリケーション内のリソースを所有するすべてのアカウントは、Trusted Advisor ロールの [アクセス許可ポリシー] に次のアクセス許可を追加する必要があります。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DiscoveryPermissions", "Effect": "Allow", "Action": [ "servicecatalog:ListAssociatedResources", "tag:GetResources", "servicecatalog:GetApplication", "resource-groups:ListGroupResources", "cloudformation:DescribeStacks", "cloudformation:ListStackResources" ], "Resource": "*" } ] } -

(オプション) タグを追加します。[次へ: レビュー] を選択します。

-

ポリシーが正しいことを確認したら、名前を付けて、[ポリシーの作成] を選択します。

-

ロールの [アクセス許可の追加] ページで、作成したポリシー名を選択し、[次へ] を選択します。

-

WellArchitectedRoleForTrustedAdvisor-の構文に沿ったロール名を入力し、[ロールを作成] を選択します。WORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDページ上部にロールが正常に作成されたことを知らせるメッセージが表示されます。

-

ロールと関連するアクセス許可ポリシーを表示するには、左側のナビゲーションペインの [アクセス管理] で [ロール] を選択し、

WellArchitectedRoleForTrustedAdvisor-の名前を検索します。ロールの名前を選択して、[アクセス許可] と [信頼関係] が正しいことを確認します。WORKLOAD_OWNER_ACCOUNT_ID