Amazon Monitron은 더 이상 신규 고객에게 공개되지 않습니다. 기존 고객은 평소처럼 서비스를 계속 사용할 수 있습니다. Amazon Monitron과 유사한 기능은 블로그 게시물

기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

를 사용하여 데이터 내보내기 CloudShell

주제

1단계: AWS CloudShell을 사용하여 Amazon S3 버킷 생성

-

AWS 콘솔에 로그인합니다.

-

AWS CloudShell을 엽니다.

AWS CloudShell은 브라우저 내에서 작동하는 명령줄 환경입니다. 내부에서 AWS Command Line Interface 를 사용하여 많은 AWS 서비스를 시작하고 구성할 AWS CloudShell수 있습니다.

-

에 다음 명령을 AWS CloudShell입력합니다. 여기서 버킷 이름은 생성 중인 버킷의 이름입니다.

$aws s3api create-bucket --bucket bucketname --region us-east-1이 명령은 원시 데이터를 저장할 Amazon S3 버킷을 생성합니다. 콘솔에서 쉽게 버킷에 액세스하고 편한 시간에 데이터를 다운로드할 수 있습니다. 자세한 내용은 Amazon S3 버킷 생성, 구성 및 작업을 참조하세요.

중요

데이터를 보호하기 위한 적절한 조치를 취하는 것은 사용자의 책임입니다. 서버 측 암호화를 사용하고 버킷에 대한 퍼블릭 액세스를 차단하는 것이 좋습니다.

위의 명령은 미국 동부(버지니아 북부) 리전에 버킷을 생성합니다. 요청 본문에서 다른 리전을 지정할 수도 있습니다. 자세한 내용은 리전, 가용 영역 및 로컬 영역을 참조하세요.

다음과 유사한 출력 화면이 표시되어야 합니다.

{ "Location": "/

bucketname" } -

생성한 버킷의 Amazon 리소스 이름(ARN)을 식별합니다.이 이름은 다음과 같습니다.

arn:aws:s3:::

bucketname

2단계: Amazon S3 버킷에 대한 Amazon Monitron 액세스 권한 부여(와 함께 AWS CloudShell)

-

아래 코드를 텍스트 편집기에 붙여 넣고 monitron-assumes-role.json으로 저장합니다. 추가 문자가 추가될 수 있으므로 Microsoft Word를 사용하면 안 됩니다. Notepad 또는와 같은 간단한 텍스트 편집기를 사용합니다 TextEdit.

이 정책은 Amazon Monitron에게 S3 버킷에 액세스할 수 있는 역할을 맡을 권한을 부여합니다. 자세한 내용은 의 정책 및 권한을 참조하세요IAM.

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Service": ["monitron.amazonaws.com"] }, "Action": "sts:AssumeRole" }] } -

아래 텍스트를 텍스트 편집기에 붙여 넣고 monitron-role-accesses-s3.json으로 저장합니다.

이 정책을 통해 Amazon Monitron(위에서 생성한 역할을 사용)은 Amazon S3 버킷에 액세스할 수 있습니다.

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname/*" ] } ], "Version": "2012-10-17" } -

방금 생성한 텍스트 파일에서의 모든 항목을 버킷

bucketname이름으로 바꿉니다.예를 들어, 버킷 이름이 relentless인 경우 파일은 다음과 같이 표시됩니다.

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless/*" ] } ], "Version": "2012-10-17" } -

방금 생성한 두 json 파일을 홈 디렉터리 CloudShell 에 업로드합니다.

파일을 업로드하려면 CloudShell 콘솔 페이지의 오른쪽 상단 모서리에서 작업을 선택한 다음 파일 업로드를 선택합니다.

-

의 명령줄에 다음을 입력합니다 CloudShell.

aws iam create-role --role-name role-for-monitron --assume-role-policy-document "cat monitron-assumes-role.json"

이 명령은 역할을 생성하고 정책을 연결합니다 monitron-assumes-role.

다음과 유사한 출력 화면이 표시되어야 합니다.

{ "Role": { "Path": "/", "RoleName": "role-for-monitron", "RoleId": "AROAT7PQQWN6BMTMASVPP", "Arn": "arn:aws:iam::273771705212:role/role-for-monitron", "CreateDate": "2021-07-14T02:48:15+00:00", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [{ "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "monitron.amazonaws.com" ] }, "Action": "sts:AssumeRole" }] } } }방금 생성한 역할의 ARN 값을 기록해 둡니다. 잠시 후 필요한 정보입니다.

이 예제에서 ARN 값은 다음과 같습니다.

arn:aws:iam::273771705212:role/role-for-monitron -

의 명령줄에 다음을 입력합니다 CloudShell.

aws iam create-policy --policy-name role-uses-bucket --policy-document "cat role-uses-bucket.json"

이 명령은 monitron-role-accesses-s3 정책을 생성합니다.

다음과 유사한 출력 화면이 표시되어야 합니다.

{ "Policy": { "PolicyName": "role-uses-bucket", "PolicyId": "ANPAT7PQQWN6I5KLORSDQ", "Arn": "arn:aws:iam::273771705212:policy/role-uses-bucket", "Path": "/", "DefaultVersionId": "v1", "AttachmentCount": 0, "PermissionsBoundaryUsageCount": 0, "IsAttachable": true, "CreateDate": "2021-07-14T02:19:23+00:00", "UpdateDate": "2021-07-14T02:19:23+00:00" } }방금 생성한 정책의 ARN 값을 기록해 둡니다. 이 정보는 다음 단계에 필요합니다.

이 예제에서 ARN 값은 다음과 같습니다.

arn:aws:iam::273771705212:policy/role-uses-bucket

-

의 명령줄에 다음을 입력하고 CloudShell를 정책의 ARN ARN로 바꿉니다. role-uses-bucket

aws iam attach-role-policy --role-name role-for-monitron --policy-arn arn:aws:iam::273771705212:policy/role-uses-bucket이 명령은 방금 생성한 역할에 monitron-role-accesses-s3 정책을 연결합니다.

이제 Amazon Monitron이 위임할 수 있는 역할인 Amazon S3 버킷, Amazon Monitron이 해당 역할을 맡도록 허용하는 정책, 그리고 해당 역할을 사용하는 서비스가 Amazon S3 버킷을 사용하도록 허용하는 또 다른 정책을 생성하고 프로비저닝했습니다.

데이터를 보호하기 위한 적절한 조치를 취하는 것은 사용자의 책임입니다. 서버 측 암호화를 사용하고 버킷에 대한 퍼블릭 액세스를 차단하는 것이 좋습니다. 자세한 내용은 퍼블릭 액세스 차단을 참조하세요.

3단계: 지원 티켓 생성

-

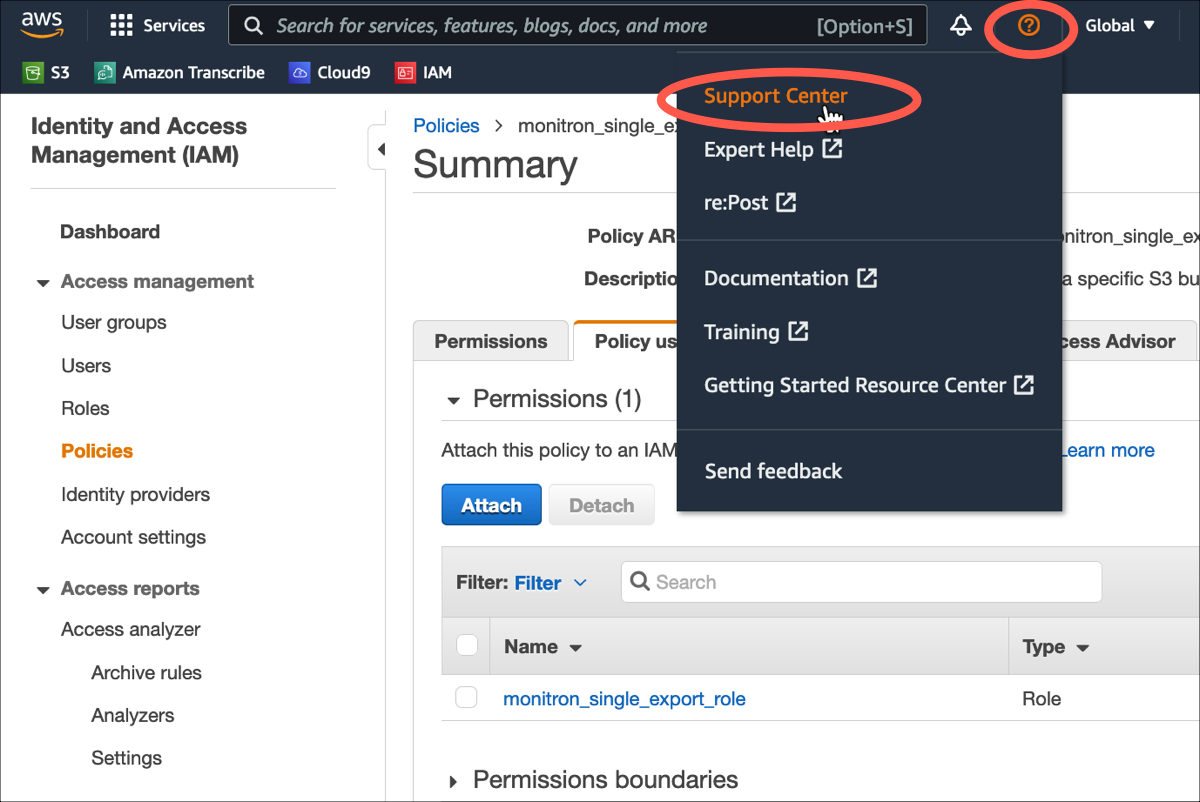

AWS 콘솔에서 페이지의 오른쪽 상단 모서리에 있는 물음표 아이콘을 선택한 다음 지원 센터를 선택합니다.

-

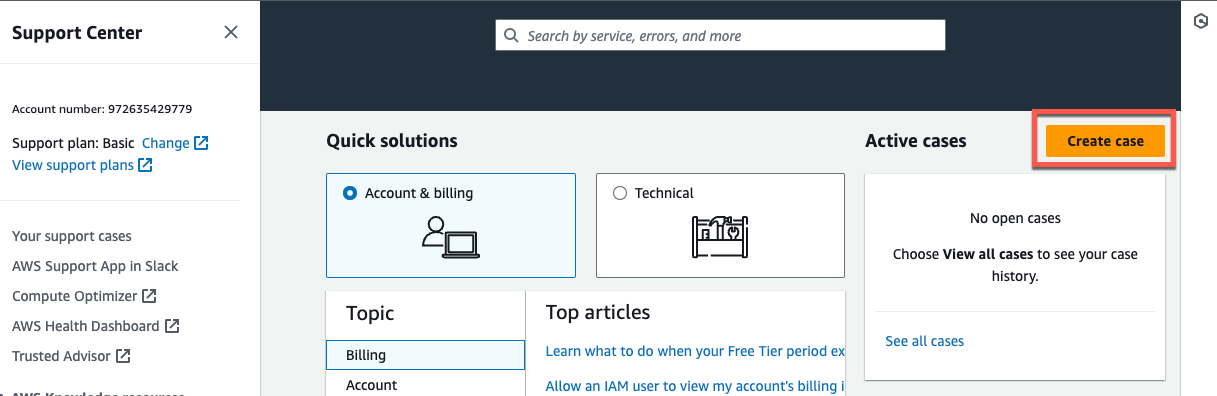

다음 페이지에서 사례 생성을 선택합니다.

-

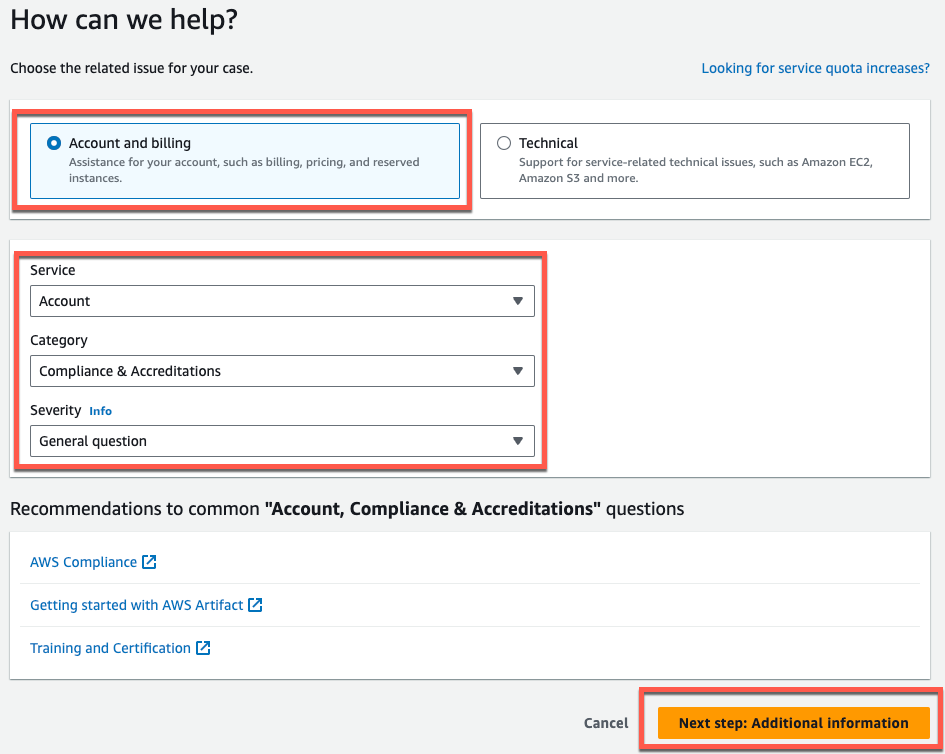

어떻게 도와드릴까요? 페이지에서 다음을 수행합니다.

-

계정 및 청구 지원을 선택합니다.

-

서비스에서 계정을 선택합니다.

-

카테고리에서 규정 준수 및 인증을 선택합니다.

-

지원 구독에 따라 해당 옵션을 사용할 수 있는 경우 심각도를 선택합니다.

-

다음 단계: 추가 정보를 선택합니다

-

-

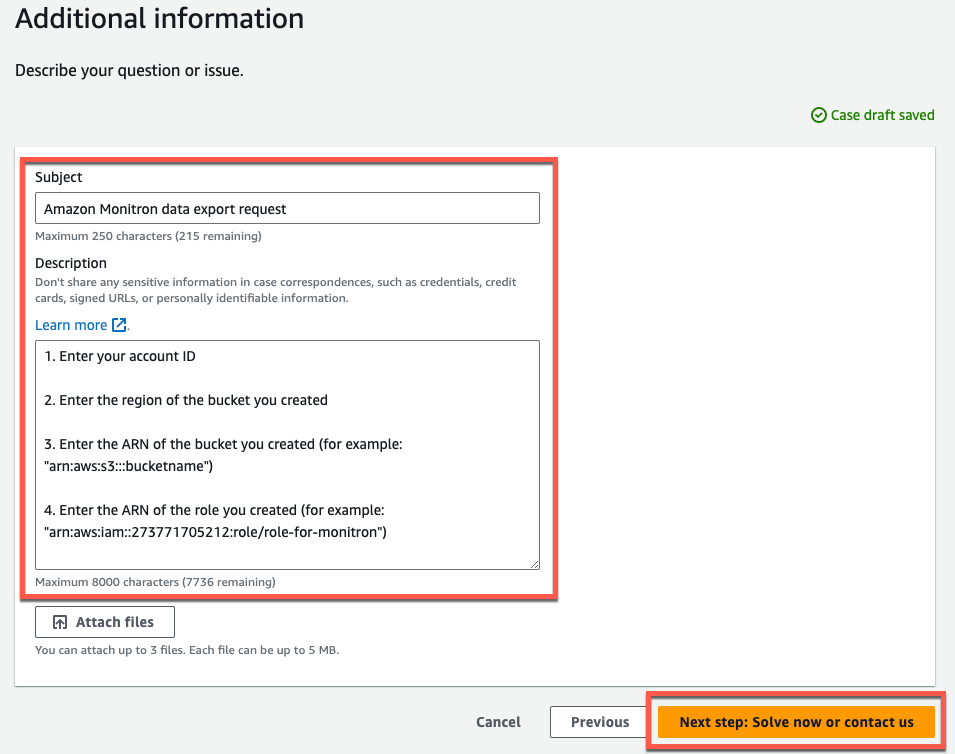

추가 정보에서 다음을 수행합니다.

-

제목에 Amazon Monitron data export request을 입력합니다.

-

설명 필드에 다음을 입력합니다.

-

계정 ID

-

생성한 버킷의 리전

-

생성한 버킷ARN의 (예: “arn:aws:s3::bucketname”)

-

생성한 역할ARN의 (예: "arn:aws:iam::273771705212:role/role-for-monitron")

-

-

다음 단계: 지금 해결하거나 문의하기를 선택합니다.

-

-

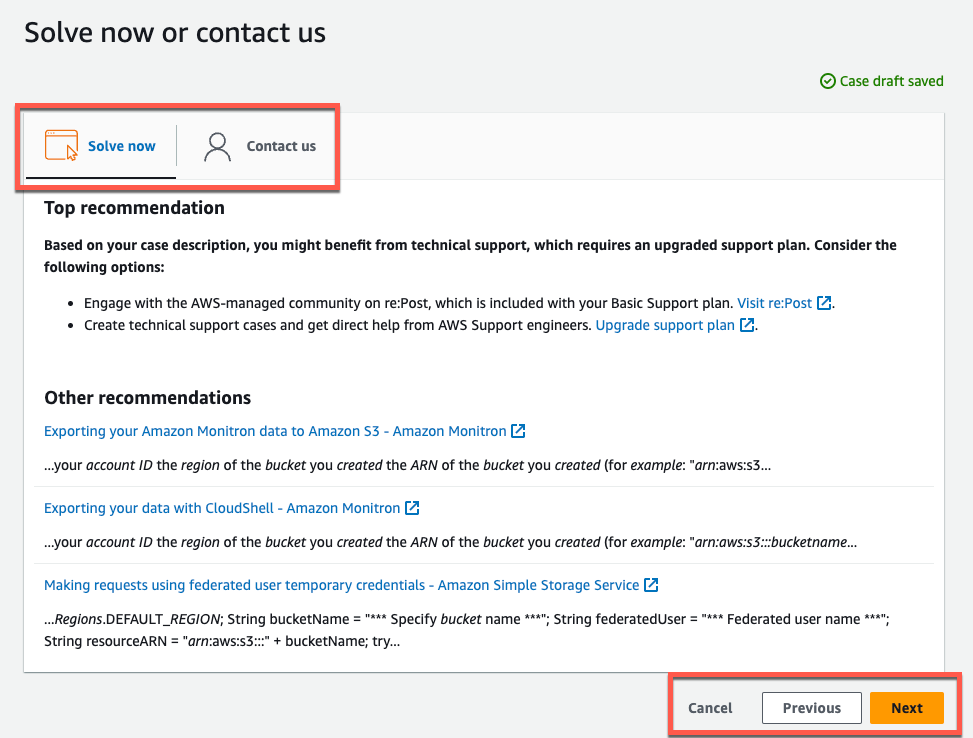

지금 해결하거나 문의하기에서 다음을 수행합니다.

-

지금 해결에서 다음을 선택합니다.

-

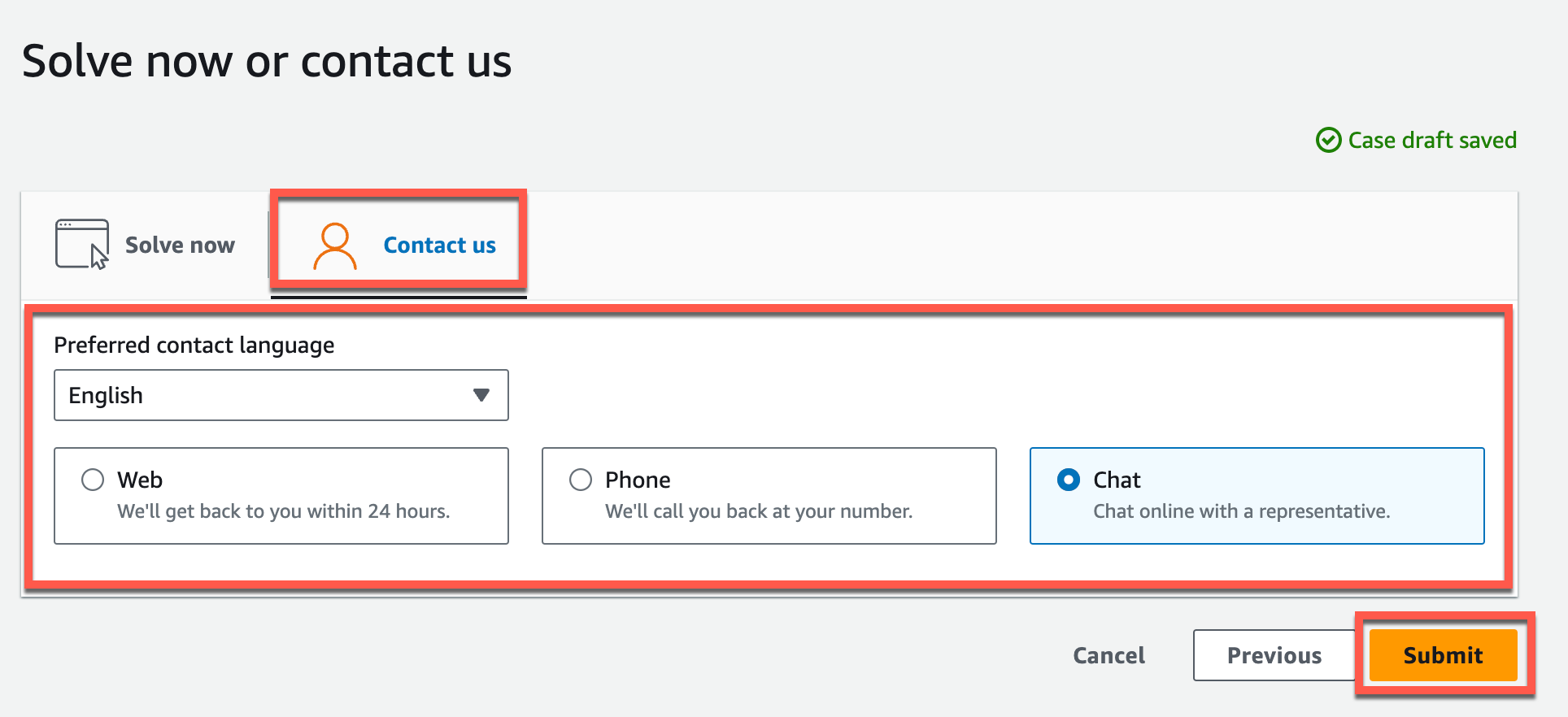

문의에서 선호하는 연락 언어와 선호하는 연락 방법을 선택합니다.

-

제출을 선택합니다. 사례 ID와 세부 정보가 포함된 확인 화면이 표시됩니다.

-

AWS 고객 지원 전문가가 최대한 빨리 연락을 드릴 것입니다. 나열된 단계에 문제가 있는 경우 전문가가 추가 정보를 요청할 수 있습니다. 필요한 정보가 모두 제공된 경우, 위에서 생성한 Amazon S3 버킷으로 데이터가 복사되는 즉시 전문가가 알려줍니다.