기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon용 암호화 옵션 EMR

Amazon EMR 릴리스 4.8.0 이상에서는 보안 구성을 사용하여 저장 데이터, 전송 중인 데이터 또는 둘 다 암호화에 대한 설정을 지정할 수 있습니다. 저장 데이터 암호화를 활성화하면 Amazon S3의 EMRFS 데이터, 로컬 디스크의 데이터 또는 둘 다를 암호화하도록 선택할 수 있습니다. 생성하는 각 보안 구성은 클러스터 구성EMR이 아닌 Amazon에 저장되므로 클러스터를 생성할 때마다 구성을 쉽게 재사용하여 데이터 암호화 설정을 지정할 수 있습니다. 자세한 내용은 Amazon EMR 콘솔 또는를 사용하여 보안 구성 생성 AWS CLI 단원을 참조하십시오.

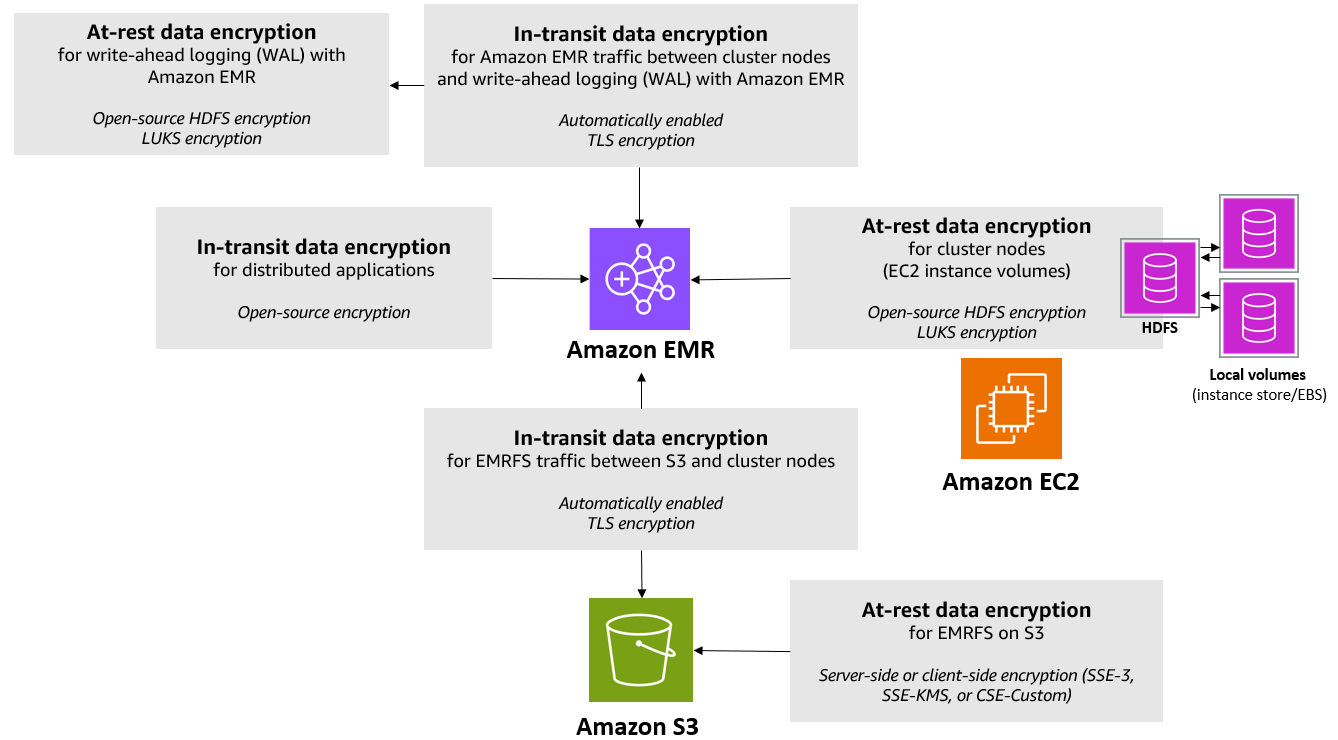

다음 다이어그램에서는 보안 구성에 사용할 수 있는 다양한 데이터 암호화 옵션을 보여 줍니다.

다음과 같은 암호화 옵션도 제공되지만, 보안 구성을 사용하여 구성할 수 없습니다.

-

선택적으로 Amazon EMR 버전 4.1.0 이상에서는에서 투명한 암호화를 구성하도록 선택할 수 있습니다HDFS. 자세한 내용은 Amazon 릴리스 가이드의 AmazonHDFS에서의 투명한 암호화EMR를 참조하세요. EMR

-

보안 구성을 지원하지 EMR 않는 Amazon 릴리스 버전을 사용하는 경우 Amazon S3의 EMRFS 데이터에 대한 암호화를 수동으로 구성할 수 있습니다. 자세한 내용은 EMRFS 속성을 사용하여 Amazon S3 암호화 지정을 참조하세요.

-

5.24.0 이전의 Amazon EMR 버전을 사용하는 경우 사용자 지정를 사용하는 경우에만 암호화된 EBS 루트 디바이스 볼륨이 지원됩니다AMI. 자세한 내용은 Amazon 관리 안내서의 암호화된 Amazon EBS 루트 디바이스 볼륨AMI으로 사용자 지정 생성을 참조하세요. EMR

참고

Amazon EMR 버전 5.24.0부터 키 공급자 AWS KMS 로를 지정할 때 보안 구성 옵션을 사용하여 EBS 루트 디바이스 및 스토리지 볼륨을 암호화할 수 있습니다. 자세한 내용은 로컬 디스크 암호화 단원을 참조하십시오.

데이터 암호화에는 키와 인증서가 필요합니다. 보안 구성을 사용하면에서 관리하는 키, Amazon S3에서 관리하는 AWS Key Management Service키, 사용자가 제공하는 사용자 지정 공급자의 키 및 인증서를 비롯한 여러 옵션 중에서 유연하게 선택할 수 있습니다. 를 키 공급자 AWS KMS 로 사용하는 경우 암호화 키의 저장 및 사용에 요금이 부과됩니다. 자세한 내용은 AWS KMS 요금

암호화 옵션을 지정하기 전에 사용할 키 및 인증서 관리 시스템을 설정합니다. 그러면 암호화 설정의 일부로 지정하는 키 및 인증서 또는 사용자 지정 공급자를 먼저 생성할 수 있습니다.

Amazon S3의 EMRFS 데이터에 대한 저장 데이터 암호화

Amazon S3 암호화는 Amazon S3에서 읽고 쓴 Amazon EMR File System(EMRFS) 객체와 함께 작동합니다. 저장 시 암호화를 활성화할 때 Amazon S3 서버 측 암호화(SSE) 또는 클라이언트 측 암호화(CSE)를 기본 암호화 모드로 지정합니다. 선택적으로 버킷별 암호화 재정의를 사용하여 개별 버킷에 서로 다른 암호화 방법을 지정할 수 있습니다. Amazon S3 암호화 활성화 여부에 관계없이 전송 계층 보안(TLS)은 EMR 클러스터 노드와 Amazon S3 간에 전송 중인 EMRFS 객체를 암호화합니다. Amazon S3의 암호화에 대한 내용은 Amazon Simple Storage Service 사용 설명서의 암호화를 사용하여 데이터 보호를 참조하세요.

참고

를 사용하면 암호화 키의 저장 및 사용에 AWS KMS요금이 부과됩니다. 자세한 내용은 AWS KMS 요금

Amazon S3 서버 측 암호화

Amazon S3 서버 측 암호화를 설정하면 Amazon S3에서 데이터를 디스크에 쓸 때 객체 수준에서 데이터를 암호화하고 데이터에 액세스할 때 데이터의 암호를 해독합니다. 에 대한 자세한 내용은 Amazon Simple Storage Service 사용 설명서의 서버 측 암호화를 사용하여 데이터 보호를 SSE참조하세요. https://docs.aws.amazon.com/AmazonS3/latest/userguide/serv-side-encryption.html

Amazon SSE에서를 지정할 때 두 가지 키 관리 시스템 중에서 선택할 수 있습니다EMR.

-

SSE-S3 – Amazon S3가 키를 관리합니다.

-

SSE-KMS – AWS KMS key 를 사용하여 Amazon에 적합한 정책을 설정합니다EMR. Amazon의 키 요구 사항에 대한 자세한 내용은 암호화 AWS KMS keys 에 사용을 EMR참조하세요.

SSE 고객이 제공한 키(SSE-C)는 Amazon에서 사용할 수 없습니다EMR.

Amazon S3 클라이언트 측 암호화

Amazon S3 클라이언트 측 암호화를 사용하면 Amazon S3 암호화 및 복호화가 클러스터의 EMRFS 클라이언트에서 수행됩니다. 객체는 Amazon S3에 업로드되기 전에 암호화되고 다운로드된 후 암호 해독됩니다. 지정하는 공급자는 클라이언트가 사용하는 암호화 키를 제공합니다. 클라이언트는 (CSE-KMS)에서 AWS KMS 제공하는 키 또는 클라이언트 측 루트 키(-CSEC)를 제공하는 사용자 지정 Java 클래스를 사용할 수 있습니다. 암호화 세부 정보는 지정된 공급자와 복호화 또는 암호화되는 객체의 메타데이터에 따라 CSE-KMS 및 CSE-C 간에 약간 다릅니다. 이러한 차이에 대한 자세한 내용은 Amazon Simple Storage Service 사용 설명서의 클라이언트 측 암호화를 사용하여 데이터 보호를 참조하세요.

참고

Amazon S3는 Amazon S3와 교환되는 EMRFS 데이터가 암호화되도록CSE만 보장하며 클러스터 인스턴스 볼륨의 모든 데이터가 암호화되는 것은 아닙니다. 또한 Hue는를 사용하지 않으므로 Hue S3 파일 브라우저가 Amazon S3에 쓰는 EMRFS객체는 암호화되지 않습니다.

Amazon의 데이터에 대한 저장 데이터 암호화 EMR WAL

미리 쓰기 로깅(SSE)을 위해 서버 측 암호화()를 설정하면 WALAmazonEMR은 저장 데이터를 암호화합니다. Amazon SSE에서를 지정할 때 두 가지 키 관리 시스템 중에서 선택할 수 있습니다EMR.

- SSE-EMR-WAL

-

Amazon은 키를 EMR 관리합니다. 기본적으로 AmazonEMR은를 EMR WAL 사용하여 Amazon에 저장한 데이터를 암호화합니다.SSE-EMR-WAL.

- SSE-KMS-WAL

-

AWS KMS 키를 사용하여 Amazon EMR에 적용되는 정책을 설정합니다WAL. Amazon의 키 요구 사항에 대한 자세한 내용은 섹션을 EMR참조하세요암호화 AWS KMS keys 에 사용.

Amazon에서를 활성화할 SSE 때는 WAL에서 자체 키를 사용할 수 없습니다EMR. 자세한 내용은 Amazon용 미리 쓰기 로그(WAL)를 참조하세요EMR.

로컬 디스크 암호화

Amazon EMR 보안 구성을 사용하여 로컬 디스크 암호화를 활성화하면 다음 메커니즘이 함께 작동하여 로컬 디스크를 암호화합니다.

오픈 소스 HDFS 암호화

HDFS는 분산 처리 중에 클러스터 인스턴스 간에 데이터를 교환합니다. 또한 인스턴스 스토어 볼륨과 인스턴스에 연결된 EBS 볼륨에서 데이터를 읽고 씁니다. 로컬 디스크 암호화를 활성화하면 다음 오픈 소스 하둡 암호화 옵션이 활성화됩니다.

-

Secure HadoopRPC

은 Simple Authentication Security Layer() Privacy를 사용하는 로 설정됩니다SASL. -

HDFS 블록 데이터 전송 시 데이터 암호화

는 로 설정 true되며 AES 256 암호화를 사용하도록 구성됩니다.

참고

전송 중 데이터 암호화를 활성화하여 추가 Apache Hadoop 암호화를 활성화할 수 있습니다. 자세한 내용은 전송 중 암호화 단원을 참조하십시오. 이러한 암호화 설정은 HDFS 투명한 암호화를 활성화하지 않으며, 수동으로 구성할 수 있습니다. 자세한 내용은 Amazon 릴리스 가이드의 AmazonHDFS에서의 투명한 암호화EMR를 참조하세요. EMR

인스턴스 스토어 암호화

NVMe기반를 EC2 인스턴스 스토어 볼륨SSDs으로 사용하는 인스턴스 유형의 경우 Amazon NVMe 암호화 설정에 관계없이 EMR 암호화가 사용됩니다. 자세한 내용은 Amazon EC2 사용 설명서의 NVMe SSD 볼륨을 참조하세요. 다른 인스턴스 스토어 볼륨의 경우 Amazon은 볼륨이 암호화 EBS 또는 LUKS를 사용하여 암호화되는지 여부에 관계없이 로컬 디스크 암호화가 활성화될 때를 EMR 사용하여 인스턴스 스토어 EBS 볼륨을 암호화합니다LUKS.

EBS 볼륨 암호화

계정에 대해 볼륨의 Amazon EC2 암호화EBS가 기본적으로 활성화된 리전에서 클러스터를 생성하는 경우 로컬 디스크 암호화가 활성화되지 않은 경우에도 EBS 볼륨이 암호화됩니다. 자세한 내용은 Amazon EC2 사용 설명서의 기본적으로 암호화를 참조하세요. 보안 구성에서 로컬 디스크 암호화를 활성화하면 클러스터 EC2 인스턴스에 대한 Amazon EMR 설정보다 Amazon EC2 encryption-by-default 설정이 우선합니다.

보안 구성을 사용하여 EBS 볼륨을 암호화하는 데 사용할 수 있는 옵션은 다음과 같습니다.

-

EBS 암호화 - Amazon EMR 버전 5.24.0부터 EBS 암호화를 활성화하도록 선택할 수 있습니다. EBS 암호화 옵션은 EBS 루트 디바이스 볼륨과 연결된 스토리지 볼륨을 암호화합니다. EBS 암호화 옵션은를 키 공급자 AWS Key Management Service 로 지정한 경우에만 사용할 수 있습니다. EBS 암호화를 사용하는 것이 좋습니다.

-

LUKS 암호화 - Amazon EBS 볼륨에 LUKS 암호화를 사용하도록 선택한 경우 LUKS 암호화는 루트 디바이스 볼륨이 아닌 연결된 스토리지 볼륨에만 적용됩니다. LUKS 암호화에 대한 자세한 내용은 LUKS 온디스크 사양을

참조하세요. 키 공급자의 경우 Amazon에 적합한 정책 EMR또는 암호화 아티팩트를 제공하는 사용자 지정 Java 클래스 AWS KMS key 를 사용하여를 설정할 수 있습니다. 를 사용하면 암호화 키의 저장 및 사용에 AWS KMS요금이 부과됩니다. 자세한 내용은 AWS KMS 요금

을 참조하세요.

참고

클러스터에서 EBS 암호화가 활성화되어 있는지 확인하려면 DescribeVolumes API 호출을 사용하는 것이 좋습니다. 자세한 내용은 DescribeVolumes 단원을 참조하십시오. 클러스터lsblk에서를 실행하면 LUKS 암호화 대신 EBS 암호화 상태만 확인됩니다.

전송 중 암호화

전송 중 데이터 암호화와 함께 여러 가지 암호화 메커니즘이 활성화됩니다. 이러한 기능은 오픈 소스 기능이며 애플리케이션별로 다르고 Amazon EMR 릴리스에 따라 다를 수 있습니다. 전송 중 암호화를 활성화하려면 Amazon Amazon EMR 콘솔 또는를 사용하여 보안 구성 생성 AWS CLI에서를 사용합니다EMR. 전송 중 암호화가 활성화된 EMR 클러스터의 경우 Amazon은 전송 중 암호화를 활성화하도록 오픈 소스 애플리케이션 구성을 EMR 자동으로 구성합니다. 고급 사용 사례의 경우 Amazon에서 기본 동작을 재정의하도록 오픈 소스 애플리케이션 구성을 직접 구성할 수 있습니다EMR. 자세한 내용은 전송 중 데이터 암호화 지원 매트릭스 및 애플리케이션 구성을 참조하세요.

전송 중 데이터 암호화와 관련된 오픈 소스 애플리케이션에 대한 자세한 내용은 다음을 참조하세요.

-

보안 구성으로 전송 중 암호화를 활성화하면 Amazon은 전송 중 암호화를 지원하는 모든 오픈 소스 애플리케이션 엔드포인트에 대해 전송 중 암호화를 EMR 활성화합니다. 다양한 애플리케이션 엔드포인트에 대한 전송 중 암호화 지원은 Amazon EMR 릴리스 버전에 따라 다릅니다. 자세한 내용은 전송 중 데이터 암호화 지원 매트릭스를 참조하세요.

-

오픈 소스 구성을 재정의하여 다음을 수행할 수 있습니다.

-

사용자가 제공한 TLS 인증서가 요구 사항을 충족하지 않는 경우 TLS 호스트 이름 확인 비활성화

-

성능 및 호환성 요구 사항에 따라 특정 엔드포인트에 대한 전송 중 데이터 암호화 비활성화

-

사용할 TLS 버전 및 암호 제품군을 제어합니다.

전송 중 데이터 암호화 지원 매트릭스에서 애플리케이션별 구성에 대한 자세한 내용을 확인할 수 있습니다.

-

-

보안 구성을 통해 전송 중 데이터 암호화를 활성화하는 것 외에도 일부 통신 채널에서는 전송 중 데이터 암호화를 활성화하기 위해 추가 보안 구성이 필요합니다. 예를 들어 일부 오픈 소스 애플리케이션 엔드포인트는 전송 중 암호화에 Simple Authentication and Security Layer(SASL)를 사용하므로 EMR 클러스터의 보안 구성에서 Kerberos 인증을 활성화해야 합니다. 이러한 엔드포인트에 대해 자세히 알아보려면 전송 중 암호화 지원 매트릭스를 참조하세요.

-

TLS v1.2 이상을 지원하는 소프트웨어를 사용하는 것이 좋습니다. Amazon EMR on는 Java에서 실행되는 오픈 소스 네트워크에서 허용되는 TLS 버전, 암호 제품군 및 키 크기를 결정하는 기본 Corretto JDK 배포를 EC2 제공합니다. 현재 대부분의 오픈 소스 프레임워크는 Amazon EMR 7.0.0 이상 릴리스에 TLS v1.2 이상을 적용합니다. 이는 대부분의 오픈 소스 프레임워크가 Amazon 7.0.0 이상용 Java EMR 17에서 실행되기 때문입니다. 이전 Amazon EMR 릴리스 버전은 이전 Java 버전을 사용하므로 TLS v1.0 및 v1.1을 지원할 JDK 수 있지만, Corretto는 Java가 지원하는 TLS 버전을 변경할 수 있으며, 이는 기존 Amazon EMR 릴리스에 영향을 미칠 수 있습니다.

다음 두 가지 방법 중 하나로 전송 중 암호화에 사용되는 암호화 아티팩트를 지정합니다. 즉, Amazon S3에 업로드하는 인증서의 압축 파일을 제공하거나, 암호화 아티팩트를 제공하는 사용자 지정 Java 클래스를 참조합니다. 자세한 내용은 Amazon 암호화를 사용하여 전송 중인 데이터를 EMR 암호화하기 위한 인증서 제공 단원을 참조하십시오.