Amazon VPC를 사용한 파일 시스템 액세스 제어

탄력적 네트워크 인터페이스를 통해 Amazon FSx 파일 시스템에 액세스합니다. 이 네트워크 인터페이스는 파일 시스템에 연결하는 Amazon Virtual Private Cloud(VPC) 서비스를 기반으로 하는 Virtual Private Cloud(VPC)에 있습니다. Domain Name Service(DNS) 이름을 통해 Amazon FSx 파일 시스템에 연결합니다. DNS 이름은 VPC의 파일 시스템 탄력적 네트워크 인터페이스의 프라이빗 IP 주소에 매핑됩니다. 연결된 VPC 내의 리소스, AWS Direct Connect 또는 VPN을 통해 연결된 VPC와 연결된 리소스 또는 피어링된 VPC 내의 리소스만 파일 시스템의 네트워크 인터페이스에 액세스할 수 있습니다. 자세한 내용은 Amazon VPC 사용 설명서의 Amazon VPC란 무엇인가요?를 참조하세요.

주의

파일 시스템과 연결된 탄력적 네트워크 인터페이스를 수정하거나 삭제해서는 안 됩니다. 네트워크 인터페이스를 수정하거나 삭제하면 VPC와 파일 시스템 간의 연결이 영구적으로 손실될 수 있습니다.

Windows File Server용 FSx는 VPC 공유를 지원합니다. VPC 공유를 사용하면 다른 AWS 계정이 소유한 VPC의 공유 서브넷에 있는 리소스를 보고, 만들고, 수정하고, 삭제할 수 있습니다. 자세한 내용은 Amazon VPC 사용 설명서의 공유 VPC 작업을 참조하세요.

Amazon VPC 보안 그룹

VPC 내에서 파일 시스템의 탄력적 네트워크 인터페이스를 통과하는 네트워크 트래픽을 추가로 제어하려면 보안 그룹을 사용하여 파일 시스템에 대한 액세스를 제한합니다. 보안 그룹은 관련 네트워크 인터페이스로 들어오고 나가는 트래픽을 제어하는 상태 저장 방화벽입니다. 이 경우, 관련 리소스는 파일 시스템의 네트워크 인터페이스입니다.

보안 그룹을 사용하여 Amazon FSx 파일 시스템에 대한 액세스를 제어하려면 인바운드 및 아웃바운드 규칙을 추가합니다. 인바운드 규칙은 들어오는 트래픽을 제어하고 아웃바운드 규칙은 파일 시스템에서 나가는 트래픽을 제어합니다. Amazon FSx 파일 시스템의 파일 공유를 지원되는 컴퓨팅 인스턴스의 폴더에 매핑하려면 보안 그룹에 올바른 네트워크 트래픽 규칙이 있는지 확인합니다.

보안 그룹에 대한 자세한 내용은 Amazon EC2 사용 설명서의 보안 그룹 규칙을 참조하세요.

Amazon FSx에 대한 보안 그룹을 생성하는 방법

-

https://console.aws.amazon.com/ec2

에서 Amazon EC2 콘솔을 엽니다. -

탐색 창에서 보안 그룹을 선택합니다.

-

보안 그룹 생성을 선택합니다.

-

보안 그룹의 이름과 설명을 지정합니다.

-

VPC의에서는 파일 시스템과 연결된 Amazon VPC를 선택하여 해당 VPC 내에 보안 그룹을 생성합니다.

-

다음 포트에서 아웃바운드 네트워크 트래픽을 허용하려면 다음 규칙을 추가합니다.

-

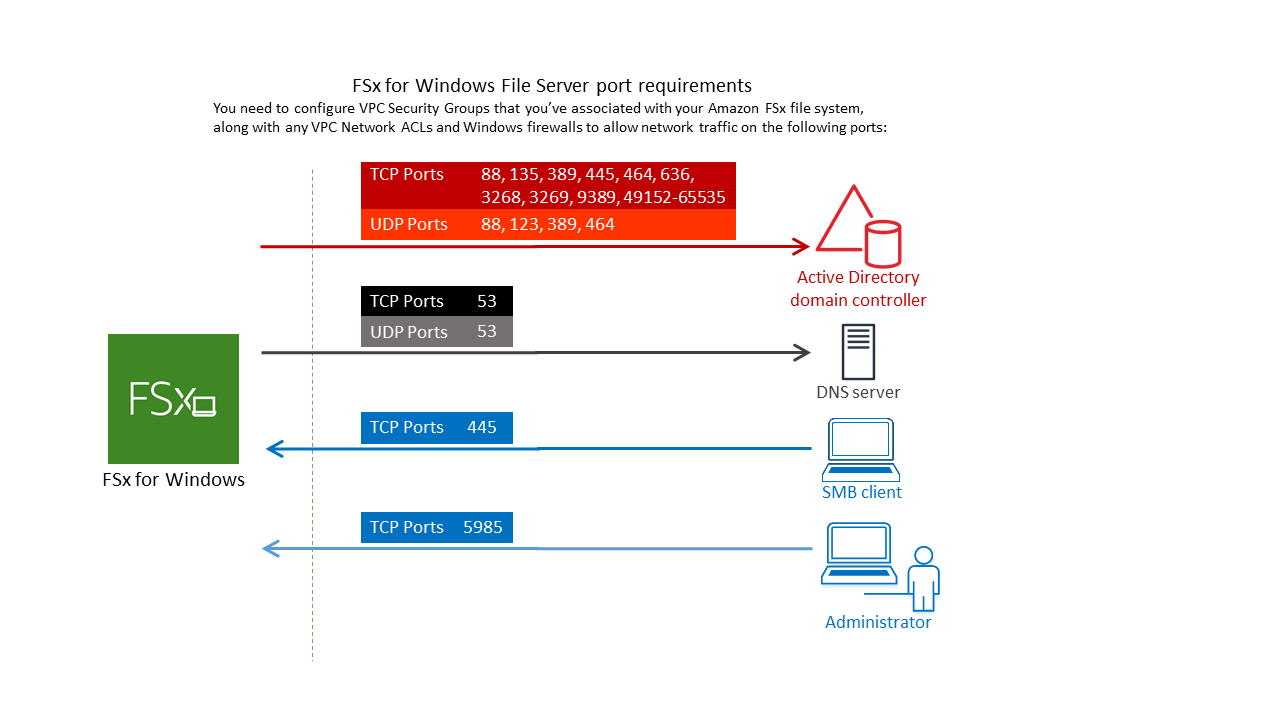

VPC 보안 그룹의 경우 기본 Amazon VPC의 기본 보안 그룹이 콘솔의 파일 시스템에 이미 추가되었습니다. FSx 파일 시스템을 만드는 서브넷의 보안 그룹과 VPC 네트워크 ACL이 다음 다이어그램에 표시된 방향으로 포트를 통한 트래픽을 허용하는지 확인합니다.

다음 테이블에는 각 포트의 역할이 나와 있습니다.

프로토콜

포트

역할

TCP/UDP

53

도메인 이름 시스템(DNS)

TCP/UDP

88

Kerberos 인증

TCP/UDP

464

암호 변경/설정

TCP/UDP

389

LDAP(Lightweight Directory Access Protocol)

UDP 123 NTP(Network Time Protocol)

TCP 135 분산 컴퓨팅 환경/엔드포인트 매퍼(DCE/EPMAP)

TCP

445

디렉터리 서비스 SMB 파일 공유

TCP

636

Lightweight Directory Access Protocol over TLS/SSL(LDAPS)

TCP

3268

Microsoft 글로벌 카탈로그

TCP

3269

SSL을 통한 Microsoft 글로벌 카탈로그

TCP

5985

WinRM 2.0(Microsoft Windows Remote Management)

TCP

9389

Microsoft AD DS Web Services, PowerShell

TCP

49,152~65,535

RPC용 임시 포트

중요

단일 AZ 2 및 모든 다중 AZ 파일 시스템 배포에는 TCP 포트 9389에서 아웃바운드 트래픽을 허용해야 합니다.

-

이러한 트래픽 규칙이 각 AD 도메인 컨트롤러, DNS 서버 및 FSx 클라이언트, FSx 관리자에 적용되는 방화벽에도 반영되는지 확인합니다.

중요

Amazon VPC 보안 그룹에서는 네트워크 트래픽이 시작되는 방향으로만 포트를 열어야 하지만, 대부분의 Windows 방화벽과 VPC 네트워크 ACL에서는 포트가 양방향으로 열려 있어야 합니다.

참고

Microsoft Active Directory 사이트가 정의되어 있는 경우에는 Amazon FSx 파일 시스템과 연결된 VPC의 서브넷이 Microsoft Active Directory 사이트에 정의되어 있도록 하고 VPC의 서브넷과 다른 사이트의 서브넷 간에 충돌이 존재하지 않도록 해야 합니다. Active Directory 사이트 및 서비스 MMC 스냅인을 사용하여 이러한 설정을 보고 변경할 수 있습니다.

참고

경우에 따라 기본 설정에서 AWS Managed Microsoft AD 보안 그룹의 규칙을 수정할 수도 있습니다. 그렇다면 이 보안 그룹에 Amazon FSx 파일 시스템으로부터의 트래픽을 허용하는 데 필요한 인바운드 규칙이 있는지 확인합니다. 필수 인바운드 규칙에 대한 자세한 내용은 AWS Directory Service 관리 안내서의 AWS Managed Microsoft AD 사전 요구 사항을 참조하세요.

-

이제 보안 그룹을 만들었으니 Amazon FSx 파일 시스템의 탄력적 네트워크 인터페이스와 연결할 수 있습니다.

Amazon FSx 파일 시스템과 보안 그룹의 연결

-

https://console.aws.amazon.com/fsx/

에서 Amazon FSx 콘솔을 엽니다. -

대시보드에서 세부 정보를 보려면 파일 시스템을 선택합니다.

-

네트워크 및 보안 탭을 선택하고 파일 시스템의 네트워크 인터페이스(예: ENI-01234567890123456)를 선택합니다. 단일 AZ 파일 시스템의 경우, 단일 네트워크 인터페이스 하나가 표시됩니다. 다중 AZ 파일 시스템의 경우, 기본 서브넷의 네트워크 인터페이스와 대기 서브넷의 네트워크 인터페이스가 각각 하나씩 표시됩니다.

-

각 네트워크 인터페이스에 대해 네트워크 인터페이스를 선택하고 작업에서 보안 그룹 변경을 선택합니다.

-

보안 그룹 변경 대화 상자에서 사용할 보안 그룹을 선택하고 저장을 선택합니다.

파일 시스템에 대한 액세스 허용 해제

모든 클라이언트에서 파일 시스템에 대한 네트워크 액세스에 대한 허용을 일시적으로 해제하려면 파일 시스템의 탄력적 네트워크 인터페이스와 연결된 모든 보안 그룹을 제거하고 인바운드 또는 아웃바운드 규칙이 없는 그룹으로 바꾸면 됩니다.

Amazon VPC 네트워크 ACL

VPC 내 파일 시스템에 대한 액세스를 보호하는 또 다른 방법은 네트워크 액세스 제어 목록(네트워크 ACL)을 설정하는 것입니다. 네트워크 ACL은 보안 그룹과는 별개이지만, VPC의 리소스에 추가 보안 계층을 추가하기 위한 비슷한 기능이 있습니다. 네트워크 ACL에 대한 자세한 내용은 Amazon VPC 사용 설명서의 네트워크 ACL을 참조하세요.