기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon Managed Grafana 워크스페이스 생성

워크스페이스는 논리적 Grafana 서버입니다. 계정의 각 리전에 최대 5개의 워크스페이스를 보유할 수 있습니다.

필요한 권한

워크스페이스를 생성하려면 AWSGrafanaAccountAdministrator 정책이 연결된 AWS Identity and Access Management(IAM) 위탁자에 로그인해야 합니다.

권한 부여를 위해 IAM Identity Center를 사용하는 첫 번째 워크스페이스를 생성하려면 IAM 위탁자에 다음과 같은 추가 정책(또는 이와 동등한 권한)도 연결되어 있어야 합니다.

AWSSSOMemberAccountAdministrator

AWSSSODirectoryAdministrator

자세한 내용은 IAM Identity Center를 사용하여 단일 독립 실행형 계정에서 Amazon Managed Grafana 워크스페이스 및 사용자 생성 및 관리 단원을 참조하십시오.

워크스페이스 생성

다음 단계에서는 새 Amazon Managed Grafana 워크스페이스를 생성하는 프로세스를 안내합니다.

Amazon Managed Grafana에서 워크스페이스를 생성하는 방법

-

https://console.aws.amazon.com/grafana/

에서 Amazon Managed Grafana 콘솔을 엽니다. -

워크스페이스 생성을 선택합니다.

-

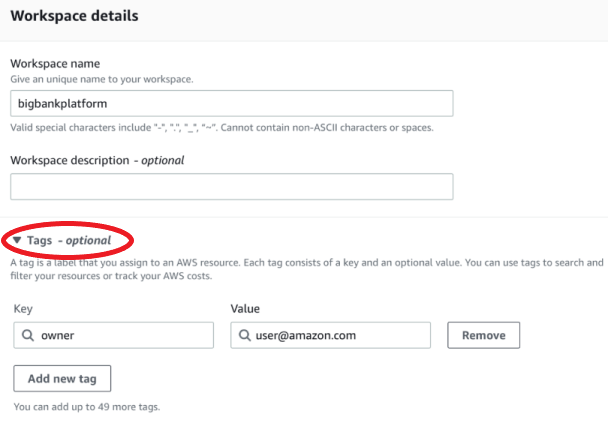

워크스페이스 세부 정보 창의 워크스페이스 이름에 워크스페이스 이름을 입력하세요.

선택적으로 워크스페이스에 대한 설명을 입력합니다.

선택적으로 이 워크스페이스와 연결할 태그를 추가합니다. 태그는 워크스페이스를 식별 및 구성하는 데 도움이 되며 AWS 리소스에 대한 액세스를 제어하는 데도 사용할 수 있습니다. 예를 들어 워크스페이스에 태그를 할당할 수 있으며 제한된 그룹 또는 역할만 태그를 사용하여 워크스페이스에 액세스할 수 있는 권한을 가질 수 있습니다. 태그 기반 액세스 제어에 대한 자세한 내용은 IAM 사용 설명서의 태그를 사용한 AWS 리소스 액세스 제어를 참조하세요.

-

워크스페이스에 대한 Grafana 버전을 선택하세요. 버전 8, 9 또는 10을 선택할 수 있습니다. 버전 간 차이를 이해하려면 Grafana 버전 간 차이 섹션을 참조하세요.

-

Next(다음)를 선택합니다.

-

인증 액세스에서 AWS IAM Identity Center, Security Assertion Markup Language(SAML) 또는 둘 다 선택하세요. 자세한 내용은 Amazon Managed Grafana 워크스페이스에서 사용자 인증 단원을 참조하십시오.

-

IAM Identity Center - IAM Identity Center를 선택하고 계정에서 아직 AWS IAM Identity Center을 활성화하지 않은 경우 첫 번째 IAM Identity Center 사용자를 생성하여 활성화하라는 프롬프트가 표시됩니다. IAM Identity Center에서는 Amazon Managed Grafana 워크스페이스에 액세스하도록 사용자 관리를 처리합니다.

IAM Identity Center를 활성화하려면 다음 단계를 수행하세요.

-

사용자 생성을 선택합니다.

-

사용자의 이메일 주소, 이름, 성을 입력하고 사용자 생성을 선택하세요. 이 자습서에서는 Amazon Managed Grafana 평가판 사용 시 사용할 계정의 이름과 이메일 주소를 사용합니다. IAM Identity Center의 이 계정에 대한 암호를 생성하라는 이메일 메시지가 수신됩니다.

중요

사용자가 생성한 사용자는 Amazon Managed Grafana 워크스페이스에 자동으로 액세스할 수 없습니다. 나중 단계에서 워크스페이스 세부 정보 페이지를 통해 사용자에게 워크스페이스에 대한 액세스 권한을 제공합니다.

-

SAML - SAML을 선택하면 워크스페이스가 생성된 후 SAML 설정을 완료합니다.

-

-

서비스 관리형 또는 고객 관리형을 선택하세요.

서비스 관리형을 선택하면 Amazon Managed Grafana에서 IAM 역할을 자동으로 생성하고 이 워크스페이스에 사용하기로 선택한 이 계정의 AWS 데이터 소스에 필요한 권한을 프로비저닝합니다.

이러한 역할 및 권한을 직접 관리하려면 고객 관리형을 선택하세요.

조직의 멤버 계정에서 워크스페이스를 생성하는 경우 서비스 관리형을 선택하려면 멤버 계정이 조직의 위임된 관리자 계정이어야 합니다. 위임된 관리자 계정에 대한 자세한 내용은 위임된 관리자 등록을 참조하세요.

-

(선택 사항) 이 페이지에서 Amazon Virtual Private Cloud(VPC)에 연결하도록 선택하거나 나중에 VPC에 연결할 수 있습니다. 자세한 내용은 Amazon Managed Grafana에서 Amazon VPC의 데이터 소스 또는 알림 채널에 연결을 참조하십시오.

-

(선택 사항) 이 페이지에서 다음을 포함한 다른 워크스페이스 구성 옵션을 선택할 수 있습니다.

-

Grafana 알림을 활성화하세요. Grafana 알림 기능을 사용하면 Grafana 알림 및 Grafana 워크스페이스 내 단일 알림 인터페이스 내에서 Prometheus에 정의된 알림을 볼 수 있습니다.

버전 8 또는 9를 실행하는 워크스페이스에서 Grafana 알림에 대한 여러 알림을 전송합니다. Grafana에 정의된 알림을 사용하는 경우 워크스페이스를 버전 10.4 이상으로 생성하는 것이 좋습니다.

-

Grafana 관리자가 이 워크스페이스에 대한 플러그인을 관리할 수 있도록 허용합니다. 플러그인 관리를 활성화하지 않으면 관리자는 워크스페이스에 플러그인을 설치, 제거 또는 제거할 수 없습니다. Amazon Managed Grafana에서 함께 사용할 수 있는 데이터 소스 및 시각화 패널 유형으로 제한될 수 있습니다.

워크스페이스를 생성한 후 이러한 구성을 변경할 수도 있습니다. 워크스페이스 구성에 대해 자세히 알아보려면 Amazon Managed Grafana 워크스페이스 구성 섹션을 참조하세요.

-

-

(선택 사항) 워크스페이스에 대한 네트워크 액세스 제어를 추가하도록 선택할 수 있습니다. 네트워크 액세스 제어를 추가하려면 제한된 액세스를 선택하세요. 워크스페이스를 생성한 후에도 네트워크 액세스 제어를 활성화할 수 있습니다.

네트워크 액세스 제어에 대한 자세한 내용은 Amazon Managed Grafana 워크스페이스에 대한 네트워크 액세스 구성 섹션을 참조하세요.

-

Next(다음)를 선택합니다.

-

서비스 관리형을 선택한 경우 현재 계정을 선택하여 Amazon Managed Grafana에서 현재 계정에 있는 AWS 데이터만 읽을 수 있도록 허용하는 정책 및 권한을 자동으로 생성합니다.

관리 계정에서 워크스페이스를 생성하거나 조직의 위임된 관리자 계정을 생성하는 경우 Amazon Managed Grafana에서 사용자가 지정한 조직 단위의 다른 계정에 있는 AWS 데이터를 읽을 수 있도록 허용하는 정책 및 권한을 자동으로 생성하도록 조직을 선택할 수 있습니다. 위임된 관리자 계정에 대한 자세한 내용은 위임된 관리자 등록을 참조하세요.

참고

조직의 관리 계정에서 Amazon Managed Grafana 워크스페이스와 같은 리소스를 생성하는 것은 AWS 보안 모범 사례에 위배됩니다.

-

조직을 선택하고 AWS CloudFormation StackSets를 활성화하라는 프롬프트가 표시되면 신뢰할 수 있는 액세스 활성화를 선택하세요. 그런 다음 Amazon Managed Grafana에서 데이터를 읽을 AWS Organizations 조직 단위(OU)를 추가합니다. 그런 다음 Amazon Managed Grafana는 선택한 각 OU의 모든 계정에서 데이터를 읽을 수 있습니다.

-

조직을 선택한 경우 데이터 소스 및 알림 채널 - 선택 사항을 선택하세요.

-

-

이 워크스페이스에서 쿼리할 AWS 데이터 소스를 선택하세요. 데이터 소스를 선택하면 Amazon Managed Grafana에서 이러한 소스의 데이터를 읽을 수 있는 IAM 역할 및 권한을 생성할 수 있습니다. 여전히 Grafana 워크스페이스 콘솔에서 데이터 소스를 추가해야 합니다.

-

(선택 사항) 이 워크스페이스의 Grafana 알림을 Amazon Simple Notification Service(Amazon SNS) 알림 채널로 전송하려면 Amazon SNS 선택하세요. 그러면 Amazon Managed Grafana에서 IAM 정책을 생성하여

grafana로 시작하는TopicName값을 사용하는 계정의 Amazon SNS 주제에 게시할 수 있습니다. 아직 워크스페이스의 알림 채널로 Amazon SNS를 완전히 설정한 것은 아닙니다. 워크스페이스의 Grafana 콘솔에서 이 작업을 수행할 수 있습니다. -

Next(다음)를 선택합니다.

-

워크스페이스 세부 정보를 확인하고 워크스페이스 생성을 선택하세요.

워크스페이스 세부 정보 페이지가 나타납니다.

처음에 상태는 생성 중입니다.

중요

활성 상태가 될 때까지 기다린 후 다음 중 하나를 수행합니다.

-

SAML을 사용하는 경우 SAML 설정을 완료합니다.

-

IAM Identity Center를 사용하는 경우 IAM Identity Center 사용자에게 워크스페이스에 대한 액세스 권한을 할당합니다.

현재 상태를 보려면 브라우저를 새로 고쳐야 할 수도 있습니다.

-

-

IAM Identity Center를 사용하는 경우 다음을 수행하세요.

-

인증 탭에서 새 사용자 또는 그룹 할당을 선택하세요.

-

워크스페이스 액세스 권한을 부여하려는 사용자 옆의 확인란을 선택하고 사용자 할당을 선택하세요.

-

사용자 옆의 확인란을 선택하고 관리자로 설정을 선택하세요.

중요

Grafana 워크스페이스 콘솔에 로그인하여 워크스페이스를 관리하려면 각 워크스페이스에 대해

Admin으로 최소 한 명의 사용자를 할당합니다.

-

-

SAML을 사용하는 경우 다음을 수행합니다.

-

인증 탭의 Security Assertion Markup Language(SAML)에서 설정 완료를 선택하세요.

-

가져오기 메서드에서 다음 중 하나를 수행합니다.

-

URL을 선택하고 IdP 메타데이터의 URL을 입력하세요.

-

업로드 또는 복사/붙여넣기를 선택하세요. 메타데이터를 업로드하는 경우 파일 선택을 선택하고 메타데이터 파일을 선택하세요. 또는 복사 및 붙여넣기를 사용하는 경우 메타데이터를 메타데이터 가져오기에 복사하세요.

-

-

어설션 속성 역할에 역할 정보를 추출할 SAML 어설션 속성의 이름을 입력하세요.

-

관리자 역할 값에 Amazon Managed Grafana 워크스페이스에서

Admin역할에 부여해야 하는 IdP의 사용자 역할을 입력하거나 내 워크스페이스에 관리자 할당 옵트아웃을 선택하세요.참고

내 워크스페이스에 관리자 할당 옵트아웃을 선택하는 경우 콘솔을 사용하여 데이터 소스, 사용자 및 대시보드 권한 관리와 같은 태스크를 포함하여 워크스페이스를 관리할 수 없습니다. Amazon Managed Grafana API만 사용하여 워크스페이스에 대한 관리 변경을 수행할 수 있습니다.

-

(선택 사항) 추가 SAML 설정을 입력하려면 추가 설정을 선택하고 다음 중 하나 이상을 수행하세요. 이 모든 필드는 선택 사항입니다.

-

어설션 속성 이름에서 SAML 사용자에 대해 사용자의 '친숙'한 전체 이름으로 사용할 SAML 어설션 내 속성 이름을 지정하세요.

-

어설션 속성 로그인에서 SAML 사용자에 대해 사용자의 로그인 이름으로 사용할 SAML 어설션 내 속성 이름을 지정하세요.

-

어설션 속성 이메일에서 SAML 사용자에 대해 사용자의 이메일 이름으로 사용할 SAML 어설션 내 속성 이름을 지정하세요.

-

로그인 유효 기간(분)에서 사용자가 다시 로그인하기 전에 SAML 사용자의 로그인이 유효한 기간을 지정합니다. 기본값은 1일이고 최댓값은 30일입니다.

-

어설션 속성 조직에서 사용자 조직에 대해 사용자의 '친숙'한 이름으로 사용할 SAML 어설션 내 속성 이름을 지정하세요.

-

어설션 속성 그룹에서 사용자 그룹에 대해 '친숙'한 이름으로 사용할 SAML 어설션 내 속성 이름을 지정하세요.

-

허용된 조직의 경우 IdP에서 특정 조직의 멤버인 사용자로만 사용자 액세스를 제한할 수 있습니다. 하나 이상의 허용할 조직을 쉼표로 구분하여 입력하세요.

-

편집자 역할 값에 Amazon Managed Grafana 워크스페이스에서

Editor역할을 부여받아야 하는 IdP의 사용자 역할을 입력하세요. 하나 이상의 역할을 쉼표로 구분하여 입력하세요.

-

-

SAML 구성 저장을 선택하세요.

-

-

워크스페이스 세부 정보 페이지의 Grafana 워크스페이스 URL에 표시된 URL을 선택하세요.

-

워크스페이스 URL을 선택하면 Grafana 워크스페이스 콘솔의 랜딩 페이지로 이동합니다. 다음 중 하나를 수행합니다.

-

SAML로 로그인을 선택하고 이름과 암호를 입력하세요.

-

AWS IAM Identity Center으로 로그인을 선택하고 이 절차에서 앞서 생성한 사용자의 이메일 주소와 암호를 입력하세요. 이러한 자격 증명은 Amazon Managed Grafana의 이메일에 응답한 경우에만(이때 IAM Identity Center의 암호를 생성하라는 프롬프트를 표시함) 작동합니다.

이제 Grafana 워크스페이스 또는 논리적 Grafana 서버에 있습니다. 데이터 쿼리, 시각화 및 분석을 위해 데이터 소스 추가를 시작할 수 있습니다. 자세한 내용은 Grafana 워크스페이스 사용 단원을 참조하십시오.

-

관련된 자세한 내용은 다음을 참조하세요.

작은 정보

AWS CloudFormation을 사용하여 Amazon Managed Grafana 워크스페이스 생성을 자동화할 수 있습니다. 자세한 내용은 AWS CloudFormation을 사용하여 Amazon Managed Grafana 리소스 생성 섹션을 참조하세요.