기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Lightsail에서 방화벽을 사용하여 인스턴스 트래픽을 제어합니다.

Amazon Lightsail 콘솔의 방화벽은 퍼블릭 IP 주소를 통해 인스턴스에 연결할 수 있는 트래픽을 제어하는 가상 방화벽 역할을 합니다. Lightsail에서 생성하는 각 인스턴스에는 주소용 방화벽과 IPv4 주소용 방화벽 두 개가 있습니다. IPv6 각 방화벽에는 인스턴스로 들어오는 트래픽을 필터링하는 규칙 집합이 포함되어 있습니다. 두 방화벽은 서로 독립적이므로 및 방화벽 규칙을 별도로 구성해야 합니다. IPv4 IPv6 트래픽을 허용하거나 제한하는 규칙을 추가 및 삭제하여 언제든지 인스턴스의 방화벽을 편집합니다.

Lightsail 방화벽

각 Lightsail 인스턴스에는 두 개의 방화벽이 있습니다. 하나는 주소용이고 다른 하나는 IPv4 주소용입니다. IPv6 Lightsail 인스턴스로 들어오고 나가는 모든 인터넷 트래픽은 해당 방화벽을 통과합니다. 인스턴스의 방화벽은 인스턴스로 유입될 수 있는 인터넷 트래픽을 제어합니다. 그러나 방화벽은 유출되는 트래픽을 제어하지 않고 모든 아웃바운드 트래픽을 허용합니다. 수신 트래픽을 허용하거나 제한하는 규칙을 추가 및 삭제하여 언제든지 인스턴스의 방화벽을 편집할 수 있습니다. 참고로 두 방화벽은 서로 독립적이므로 및 방화벽 규칙을 별도로 구성해야 합니다. IPv4 IPv6

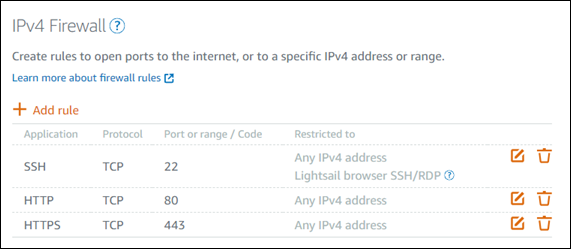

방화벽 규칙은 항상 허용적입니다. 따라서 액세스를 거부하는 규칙을 생성할 수 없습니다. 인스턴스의 방화벽에 규칙을 추가하여 트래픽이 인스턴스에 도달하도록 허용합니다. 인스턴스의 방화벽에 규칙을 추가할 때는 다음 예제 (의IPv4) 와 같이 사용할 프로토콜, 열 포트, 인스턴스에 연결할 수 있는 IPv4 및 IPv6 주소를 지정합니다. 인스턴스에서 사용하려는 서비스에 따라 프로토콜 및 포트 범위를 지정하는 사전 설정인 애플리케이션 계층 프로토콜 유형을 지정할 수도 있습니다.

중요

방화벽 규칙은 인스턴스의 퍼블릭 IP 주소를 통해 흐르는 트래픽에만 영향을 미칩니다. 인스턴스의 프라이빗 IP 주소를 통해 유입되는 트래픽은 영향을 받지 않습니다. 인스턴스는 계정의 Lightsail 리소스나 AWS 리전같은 계정의 Lightsail 리소스 또는 피어링된 가상 사설 클라우드 VPC () 의 리소스에서 시작될 수 있습니다. AWS 리전

방화벽 규칙 및 구성 가능한 파라미터는 이 안내서의 다음 몇 섹션에서 설명합니다.

방화벽 규칙 생성

클라이언트가 인스턴스 또는 인스턴스에서 실행 중인 애플리케이션과의 연결을 설정할 수 있도록 방화벽 규칙을 생성합니다. 예를 들어 모든 웹 브라우저가 인스턴스의 WordPress 애플리케이션에 연결할 수 있게 하려면 모든 IP 주소에서 포트 80을 통한 전송 제어 프로토콜 (TCP) 을 활성화하는 방화벽 규칙을 구성합니다. 인스턴스의 방화벽에 이 규칙이 이미 구성되어 있는 경우, 이를 삭제하여 웹 브라우저가 인스턴스의 WordPress 애플리케이션에 연결할 수 없도록 차단할 수 있습니다.

중요

Lightsail 콘솔을 사용하여 한 번에 최대 30개의 소스 IP 주소를 추가할 수 있습니다. 한 번에 최대 60개의 IP 주소를 추가하려면 API Lightsail AWS Command Line Interface ,AWS CLI() 또는 an을 사용하십시오. AWS SDK 이 할당량은 규칙과 IPv4 규칙에 대해 개별적으로 적용됩니다. IPv6 예를 들어 방화벽에는 트래픽에 대한 인바운드 규칙이 60개, IPv4 트래픽에 대한 인바운드 규칙이 60개 있을 수 있습니다. IPv6 개별 IP 주소를 범위로 통합하는 것이 좋습니다. CIDR 자세한 내용은 이 설명서의 소스 IP 주소 지정 섹션을 참조하세요.

또한 TCP 연결을 설정해야 하는 컴퓨터의 IP 주소에서만 포트 22를 활성화하는 방화벽 규칙을 구성하여 SSH 클라이언트가 인스턴스에 연결하여 서버에서 관리 작업을 수행하도록 할 수 있습니다. 이 경우 어떤 IP 주소로도 인스턴스에 SSH 연결되도록 허용하지 않는 것이 좋습니다. 그렇게 하면 인스턴스의 보안 위험이 발생할 수 있기 때문입니다.

참고

이 섹션에서 설명하는 방화벽 규칙 예제는 기본적으로 인스턴스의 방화벽에 존재할 수 있습니다. 자세한 내용은 이 안내서의 뒷부분에 있는 기본 방화벽 규칙을 참조하십시오.

특정 포트에 대한 규칙이 여러 개 있는 경우 최대 허용 규칙을 적용합니다. 예를 들어 IP 주소 192.0.2.1에서 TCP 포트 22 (SSH) 에 액세스할 수 있도록 허용하는 규칙을 추가하는 경우를 예로 들 수 있습니다. 그런 다음 모든 사용자가 TCP 포트 22에 액세스할 수 있도록 허용하는 규칙을 하나 더 추가합니다. 따라서 모든 사람이 TCP 포트 22에 액세스할 수 있습니다.

프로토콜 지정

프로토콜은 두 컴퓨터 간에 데이터가 전송되는 형식입니다. Lightsail을 사용하면 방화벽 규칙에 다음 프로토콜을 지정할 수 있습니다.

-

전송 제어 프로토콜 (TCP) 은 데이터 교환이 완료될 때까지 인스턴스에서 실행되는 애플리케이션과 클라이언트 간의 연결을 설정하고 유지하는 데 주로 사용됩니다. 이 프로토콜은 널리 사용되는 프로토콜이며 방화벽 규칙에서 자주 지정할 수 있습니다. TCP전송된 데이터가 누락되지 않고 전송된 모든 데이터가 의도한 수신자에게 전달되도록 보장합니다. 높은 안정성이 요구되는 네트워크 애플리케이션과 웹 브라우징, 금융 거래 및 문자 메시징과 같이 전송 시간이 상대적으로 덜 중요한 네트워크 애플리케이션에 적합합니다. 데이터의 일부가 손실되면 이러한 사용 사례가 상당한 가치를 잃게 됩니다.

-

사용자 데이터그램 프로토콜 (UDP) 은 주로 클라이언트와 인스턴스에서 실행되는 애플리케이션 간에 지연 시간이 짧고 손실 허용 가능한 연결을 설정하는 데 사용됩니다. 게임, 음성 및 비디오 통신과 같이 인식되는 지연 시간이 중요한 네트워크 애플리케이션에 적합합니다. 이러한 사용 사례는 인식된 품질에 악영향을 주지 않고 일부 데이터 손실을 경험할 수 있습니다.

-

인터넷 제어 메시지 프로토콜 (ICMP) 은 데이터가 적시에 의도한 목적지에 도달하고 있는지 확인하는 등 네트워크 통신 문제를 진단하는 데 주로 사용됩니다. 로컬 컴퓨터와 인스턴스 간의 연결 속도를 테스트하는 데 사용할 수 있는 Ping 유틸리티에 적합합니다. 데이터가 인스턴스에 도달한 후 로컬 컴퓨터로 돌아오는 데 걸리는 시간을 보고합니다.

참고

Lightsail 콘솔을 사용하여 인스턴스의 IPv6 방화벽에 규칙을 추가하면 규칙이 사용하도록 자동으로 구성됩니다. ICMP ICMPv6 자세한 내용은 Wikipedia용 인터넷 제어 메시지 프로토콜을

참조하십시오IPv6. -

모두는 모든 프로토콜 트래픽이 인스턴스로 유입되도록 허용하는 데 사용됩니다. 지정할 프로토콜을 잘 모르는 경우 이 프로토콜을 지정합니다. 여기에는 위에 지정된 프로토콜뿐만 아니라 모든 인터넷 프로토콜이 포함됩니다. 자세한 내용은 Internet Assigned Numbers Authority 웹 사이트

의 Protocol Numbers를 참조하세요.

포트 지정

컴퓨터가 키보드 및 마우스 같은 주변 장치와 통신할 수 있는 컴퓨터의 물리적 포트와 마찬가지로, 네트워크 포트는 인스턴스의 인터넷 통신 엔드포인트 역할을 합니다. 컴퓨터가 인스턴스에 연결하려고 할 때 통신을 설정하기 위해 포트를 노출합니다.

방화벽 규칙에서 지정할 수 있는 포트의 범위는 0에서 65535 사이입니다. 클라이언트가 인스턴스와의 연결을 설정할 수 있도록 방화벽 규칙을 생성할 때 사용할 프로토콜(이 안내서의 앞부분에서 설명)과 연결을 설정할 수 있는 포트 번호를 지정합니다. 프로토콜 및 포트를 사용하여 설정할 수 있는 IP 주소를 지정할 수도 있습니다. 이에 대해서는 이 안내서의 다음 섹션에서 설명합니다.

다음은 일반적으로 사용되는 포트 중 일부와 함께 해당 포트를 사용하는 서비스입니다.

-

파일 전송 프로토콜 (FTP) 을 통한 데이터 전송은 포트 20을 사용합니다.

-

명령 FTP 제어는 포트 21을 사용합니다.

-

보안 셸 (SSH) 은 포트 22를 사용합니다.

-

Telnet 원격 로그인 서비스 및 암호화되지 않은 텍스트 메시지는 포트 23을 사용합니다.

-

단순 메일 전송 프로토콜 (SMTP) 이메일 라우팅은 포트 25를 사용합니다.

중요

SMTP인스턴스에서 활성화하려면 인스턴스에 DNS 대해 역방향 구성도 해야 합니다. 그렇지 않으면 이메일이 TCP 포트 25를 통해 제한될 수 있습니다. 자세한 내용은 Amazon Lightsail DNS 인스턴스의 이메일 서버 역방향 구성을 참조하십시오.

-

도메인 이름 시스템 (DNS) 서비스는 포트 53을 사용합니다.

-

웹 브라우저에서 웹 사이트에 연결하는 데 사용하는 하이퍼텍스트 전송 프로토콜 (HTTP) 은 포트 80을 사용합니다.

-

이메일 클라이언트가 서버에서 이메일을 검색하는 데 사용하는 우체국 프로토콜 (POP3) 은 포트 110을 사용합니다.

-

네트워크 뉴스 전송 프로토콜 (NNTP) 은 119번 포트를 사용합니다.

-

네트워크 타임 프로토콜 (NTP) 은 포트 123을 사용합니다.

-

디지털 메일을 관리하는 데 사용되는 인터넷 메시지 액세스 프로토콜 (IMAP) 은 포트 143을 사용합니다.

-

단순 네트워크 관리 프로토콜 (SNMP) 은 포트 161을 사용합니다.

-

HTTP웹 브라우저에서 웹 사이트에 암호화된 연결을 설정하기 위해 TLS /를 통해 SSL 사용하는 Secure (HTTPS) HTTP over/는 포트 443을 사용합니다.

자세한 내용은 Internet Assigned Numbers Authority 웹 사이트

애플리케이션 계층 프로토콜 유형 지정

방화벽 규칙을 생성할 때 인스턴스에서 활성화하려는 서비스에 따라 규칙의 프로토콜 및 포트 범위를 지정하는 사전 설정인 애플리케이션 계층 프로토콜 유형을 지정할 수 있습니다. 이렇게 하면,, 등의 서비스에 사용할 공통 프로토콜과 포트를 검색할 필요가 없습니다. SSH RDP HTTP 이러한 애플리케이션 계층 프로토콜 유형을 선택하기만 하면 프로토콜과 포트가 자동으로 지정됩니다. 고유한 프로토콜과 포트를 지정하려면 사용자 지정 규칙 애플리케이션 계층 프로토콜 유형을 선택하여 해당 파라미터를 제어할 수 있습니다.

참고

Lightsail 콘솔을 사용해야만 애플리케이션 계층 프로토콜 유형을 지정할 수 있습니다. APILightsail AWS Command Line Interface ,AWS CLI() 또는 를 사용하여 애플리케이션 계층 프로토콜 유형을 지정할 수 없습니다. SDKs

Lightsail 콘솔에서 사용할 수 있는 애플리케이션 계층 프로토콜 유형은 다음과 같습니다.

-

사용자 지정 – 사용자 고유의 프로토콜과 포트를 지정하려면 이 옵션을 선택합니다.

-

모든 프로토콜 – 모든 프로토콜을 지정하고 고유한 포트를 지정하려면 이 옵션을 선택합니다.

-

모두 TCP - TCP 프로토콜을 사용하려면 이 옵션을 선택하지만 어떤 포트를 열어야 할지 확신이 서지 않습니다. 이렇게 하면 모든 포트 (TCP0-65535) 를 사용할 수 있습니다.

-

전체 UDP — UDP 프로토콜을 사용하려면 이 옵션을 선택하지만 어떤 포트를 열어야 할지 확실하지 않습니다. 이렇게 하면 모든 포트 (UDP0-65535) 를 사용할 수 있습니다.

-

모두 ICMP - 모든 ICMP 유형과 코드를 지정하려면 이 옵션을 선택합니다.

-

사용자 지정 ICMP — ICMP 프로토콜을 사용하고 ICMP 유형 및 코드를 정의하려면 이 옵션을 선택합니다. ICMP유형 및 코드에 대한 자세한 내용은 Wikipedia의 제어 메시지를

참조하십시오. -

DNS— DNS 인스턴스에서 활성화하려는 경우 이 옵션을 선택합니다. 이렇게 하면 포트 TCP 53을 활성화하고 포트 53을 UDP 통해 이용할 수 있습니다.

-

HTTP— 인스턴스에서 호스팅되는 웹 사이트에 웹 브라우저를 연결할 수 있게 하려면 이 옵션을 선택합니다. 이렇게 하면 포트 TCP 80을 넘을 수 있습니다.

-

HTTPS— 웹 브라우저가 인스턴스에 호스팅된 웹 사이트에 암호화된 연결을 설정하도록 하려면 이 옵션을 선택하십시오. 이렇게 하면 포트 443을 TCP 통해 활성화됩니다.

-

My SQL /Aurora - 클라이언트가 인스턴스에 호스팅된 My 또는 SQL Aurora 데이터베이스에 연결할 수 있도록 하려면 이 옵션을 선택합니다. 이렇게 하면 포트 3306을 TCP 통해 활성화됩니다.

-

Oracle- RDS — 클라이언트가 인스턴스에 호스팅된 Oracle 또는 RDS 데이터베이스에 연결할 수 있도록 하려면 이 옵션을 선택합니다. 이렇게 하면 포트 1521을 TCP 통해 활성화됩니다.

-

Ping (ICMP) - 인스턴스가 Ping 유틸리티를 사용하여 요청에 응답할 수 있도록 하려면 이 옵션을 선택합니다. IPv4방화벽에서 이렇게 하면 ICMP 유형 8 (에코) 및 코드 -1 (모든 코드) 이 활성화됩니다. IPv6방화벽에서 이렇게 하면 ICMP 유형 129 (에코 응답) 및 코드 0이 활성화됩니다.

-

RDP— RDP 클라이언트가 인스턴스에 연결할 수 있게 하려면 이 옵션을 선택합니다. 이렇게 하면 포트 3389를 TCP 통해 활성화됩니다.

-

SSH— SSH 클라이언트가 인스턴스에 연결할 수 있게 하려면 이 옵션을 선택합니다. 이렇게 하면 포트 22를 TCP 넘을 수 있습니다.

소스 IP 주소 지정

기본적으로 방화벽 규칙은 모든 IP 주소가 지정된 프로토콜과 포트를 통해 인스턴스에 연결되도록 허용합니다. 이는 웹 브라우저를 통한 HTTP 트래픽과 같은 트래픽에 적합합니다HTTPS. 그러나 이러한 애플리케이션을 사용하여 모든 IP 주소를 인스턴스에 연결할 수 있도록 허용하고 싶지 않기 때문에 이로 인해 SSH 및 와 RDP 같은 트래픽에 보안 위험이 발생할 수 있습니다. 따라서 방화벽 규칙을 IP IPv6 주소 IPv4 또는 주소 또는 범위로 제한하도록 선택할 수 있습니다.

-

IPv4방화벽의 경우 - 단일 IPv4 주소 (예: 203.0.113.1) 또는 주소 범위를 지정할 수 있습니다. IPv4 Lightsail 콘솔에서 범위는 대시 (예: 192.0.2.0-192.0.2.255) 를 사용하거나 블록 표기법 (예: 192.0.2.0/24) 으로 지정할 수 있습니다. CIDR 블록 표기법에 대한 자세한 내용은 Wikipedia의 클래스 없는 도메인 간 라우팅을

참조하십시오. CIDR -

IPv6방화벽의 경우 - 단일 IPv6 주소 (예: 2001:0 db 8:85 a 3:0000:0000:8 a2e: 0370:7334) 또는 주소 범위를 지정할 수 있습니다. IPv6 Lightsail 콘솔에서는 블록 표기법 (예: 2001:db8: :/32) CIDR 만 사용하여 범위를 지정할 수 있습니다. IPv6 블록 표기법에 대한 자세한 내용은 Wikipedia의 블록을 참조하십시오. IPv6 CIDR IPv6 CIDR

기본 Lightsail 방화벽 규칙

새 인스턴스를 생성하면 IPv4 인스턴스와 IPv6 방화벽이 인스턴스에 대한 기본 액세스를 허용하는 다음과 같은 기본 규칙 세트로 사전 구성됩니다. 기본 규칙은 생성하는 인스턴스 유형에 따라 다릅니다. 이러한 규칙은 애플리케이션, 프로토콜, 포트 및 소스 IP 주소(예: 애플리케이션 - 프로토콜 - 포트 - 소스 IP 주소)로 나열됩니다.

- AlmaLinux, 아마존 리눅스 2, 아마존 리눅스 2023, CentOS, 데비안, 프리, 오픈 BSDSUSE, 우분투 (기본 운영 체제)

-

SSH- - 22 TCP - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

- WordPress, 고스트, 줌라! PrestaShop, 그리고 드루팔 (애플리케이션) CMS

-

SSH- TCP - 22 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

HTTPS- TCP - 443 - 모든 IP 주소

- cPanel & WHM (CMS애플리케이션)

-

SSH- TCP - 22 - 모든 IP 주소

DNS(UDP) - UDP - 53 - 모든 IP 주소

DNS(TCP) - TCP - 53 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

HTTPS- TCP - 443 - 모든 IP 주소

사용자 지정 - TCP - 2078 - 모든 IP 주소

사용자 지정 - TCP - 2083 - 모든 IP 주소

사용자 지정 - TCP - 2087 - 모든 IP 주소

사용자 지정 - TCP - 2089 - 모든 IP 주소

- LAMP, 장고, Node.js MEAN GitLab, 및 Nginx (개발 스택)

-

SSH- - 22 TCP - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

HTTPS- TCP - 443 - 모든 IP 주소

- 마젠토 (애플리케이션) eCommerce

-

SSH- TCP - 22 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

HTTPS- TCP - 443 - 모든 IP 주소

- Redmine(프로젝트 관리 애플리케이션)

-

SSH- TCP - 22 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

HTTPS- TCP - 443 - 모든 IP 주소

- Plesk(호스팅 스택)

-

SSH- TCP - 22 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

HTTPS- TCP - 443 - 모든 IP 주소

사용자 지정 - TCP - 53 - 모든 IP 주소

사용자 지정 UDP - - 53 - 모든 IP 주소

사용자 지정 - TCP - 8443 - 모든 IP 주소

사용자 지정 - TCP - 8447 - 모든 IP 주소

- 윈도우 서버 2022, 윈도우 서버 2019, 윈도우 서버 2016

-

SSH- TCP - 22 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

RDP- TCP - 3389 - 모든 IP 주소

- SQL서버 익스프레스 2022, SQL 서버 익스프레스 2019, SQL 서버 익스프레스 2016

-

SSH- TCP - 22 - 모든 IP 주소

HTTP- TCP - 80 - 모든 IP 주소

RDP- TCP - 3389 - 모든 IP 주소