기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Outpost 랙의 로컬 네트워크 연결

Outpost 랙을 온프레미스 네트워크에 연결하려면 다음 구성 요소가 필요합니다.

-

Outpost 패치 패널에서 고객 로컬 네트워크 장치로의 물리적 연결

-

Outpost 네트워크 장치 및 로컬 네트워크 장치에 대한 두 개의 링크 집계 그룹(LAG) 연결을 설정하는 링크 집계 제어 프로토콜(LACP)

-

Outpost와 고객 로컬 네트워크 장치 간의 가상 LAN(VLAN) 연결

-

각 VLAN에 대한 레이어 3 포인트-투-포인트 연결.

-

Outpost와 온프레미스 서비스 링크 간의 경로 광고를 위한 Border Gateway Protocol(BGP).

-

Outpost와 온프레미스 로컬 네트워크 장치 간의 로컬 게이트웨이 연결을 위한 경로 광고용 BGP

내용

물리적 연결

Outpost 랙에는 로컬 네트워크로 연결되는 두 개의 물리적 네트워크 장치가 있습니다.

Outpost에는 이러한 Outpost 네트워크 장치와 로컬 네트워크 장치 사이에 최소 두 개의 물리적 링크가 필요합니다. Outpost는 각 Outpost 네트워크 장치에 대해 다음과 같은 업링크 속도 및 수량을 지원합니다.

| 업링크 속도 | 업링크 수 |

|---|---|

|

1Gbps |

1, 2, 4, 6 또는 8 |

|

10Gbps |

1, 2, 4, 8, 12 또는 16 |

|

40Gbps 또는 100Gbps |

1, 2, 또는 4 |

업링크 속도와 수량은 각 Outpost 네트워크 장치에서 대칭입니다. 업링크 속도로 100Gbps를 사용하는 경우 순방향 오류 수정(FEC CL91)을 사용하여 링크를 구성해야 합니다.

Outpost 랙은 Lucent Connector(LC), Multimode fiber(MMF) 또는 MMF OM4 with LC를 사용하여 단일 모드 광섬유(SMF)를 지원할 수 있습니다.는 랙 위치에서 제공하는 광섬유와 호환되는 광섬유를 AWS 제공합니다.

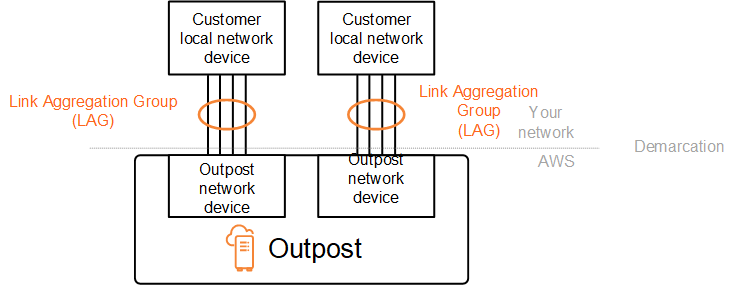

다음 다이어그램에서 물리적 경계는 각 Outpost의 파이버 패치 패널입니다. Outpost를 패치 패널에 연결하는 데 필요한 광섬유 케이블을 제공합니다.

링크 집계

AWS Outposts 는 링크 집계 제어 프로토콜(LACP)을 사용하여 각 Outpost 네트워크 디바이스에서 각 로컬 네트워크 디바이스로 연결되는 두 개의 링크 집계 그룹(LAG) 연결을 설정합니다. 각 Outpost 네트워크 장치의 링크는 이더넷 LAG로 집계되어 단일 네트워크 연결을 나타냅니다. 이러한 LAG는 표준 고속 타이머와 함께 LACP를 사용합니다. 슬로우 타이머를 사용하도록 LAG를 구성할 수 없습니다.

사이트에서 Outpost 설치를 활성화하려면 네트워크 장치에서 LAG 연결 쪽을 구성해야 합니다.

논리적인 관점에서 보면 Outpost 패치 패널을 경계점으로 무시하고 Outpost 네트워킹 장치를 사용합니다.

랙이 여러 개 있는 배포의 경우 Outpost에는 Outpost 네트워크 장치의 집계 계층과 로컬 네트워크 장치 사이에 4개의 LAG가 있어야 합니다.

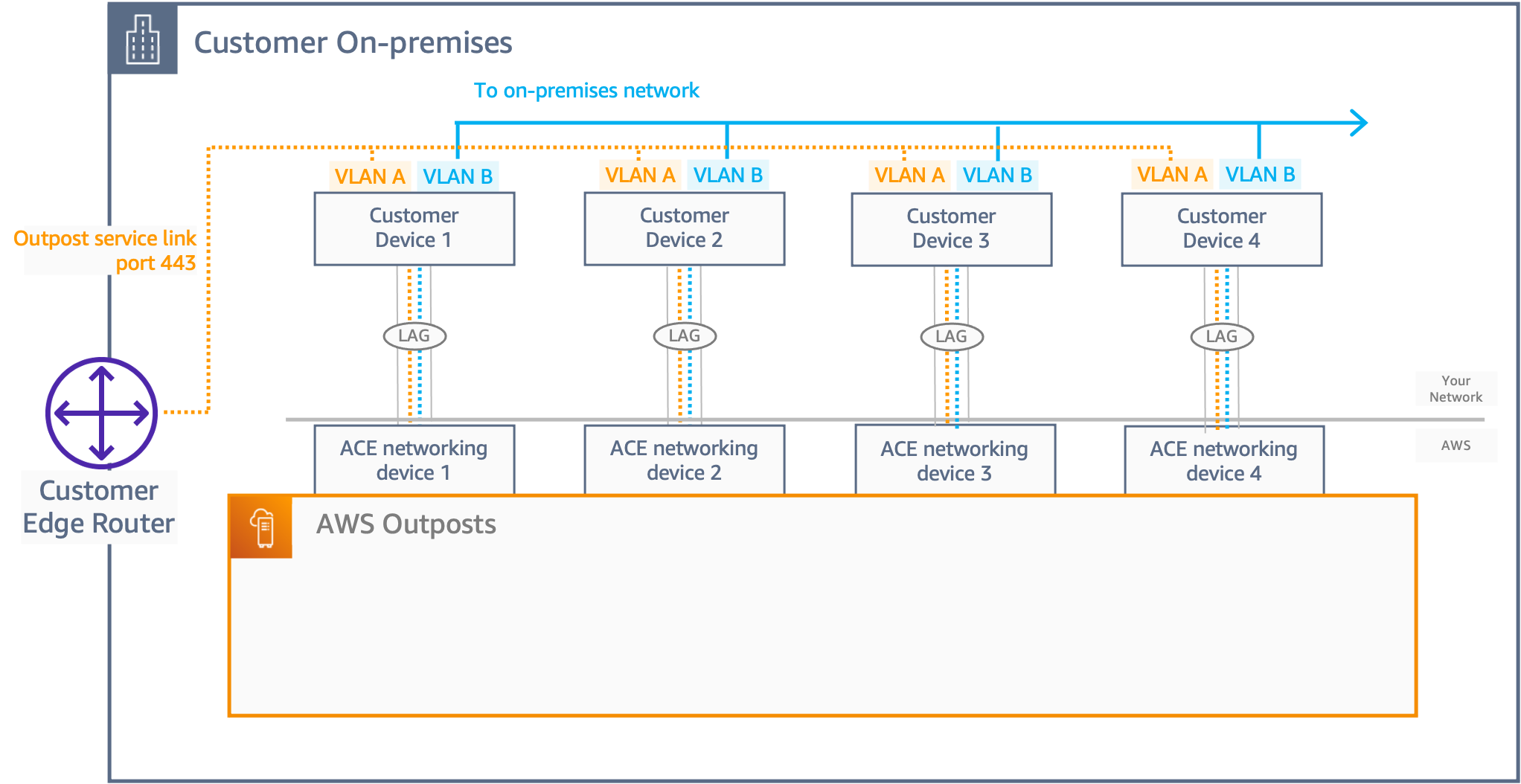

다음 다이어그램은 각 Outpost 네트워크 장치와 연결된 로컬 네트워크 장치 간의 네 가지 물리적 연결을 보여줍니다. 당사는 이더넷 LAG를 사용하여 Outpost 네트워크 장치와 고객 로컬 네트워크 장치를 연결하는 물리적 링크를 집계합니다.

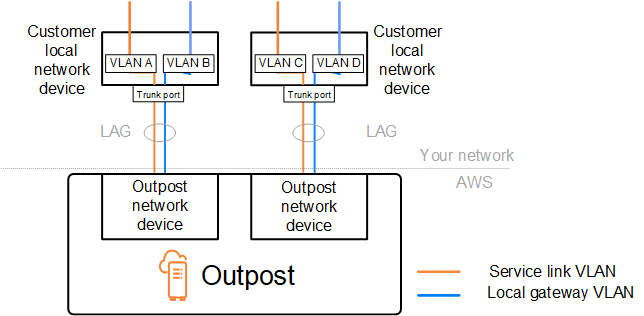

가상 LAN.

Outpost 네트워크 장치와 로컬 네트워크 장치 간의 각 LAG는 IEEE 802.1q 이더넷 트렁크로 구성되어야 합니다. 이를 통해 데이터 경로 간 네트워크 분리에 여러 VLANs를 사용할 수 있습니다.

각 Outpost에는 로컬 네트워크 장치와 통신할 수 있는 다음과 같은 VLAN이 있습니다.

-

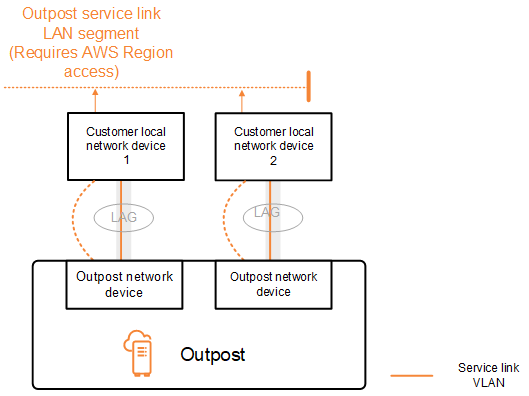

서비스 링크 VLAN - 서비스 링크 연결을 위한 서비스 링크 경로를 설정하기 위해 Outpost와 로컬 네트워크 장치 간의 통신을 활성화합니다. 자세한 내용은 AWS 리전과의AWS Outposts 연결을 참조하세요.

-

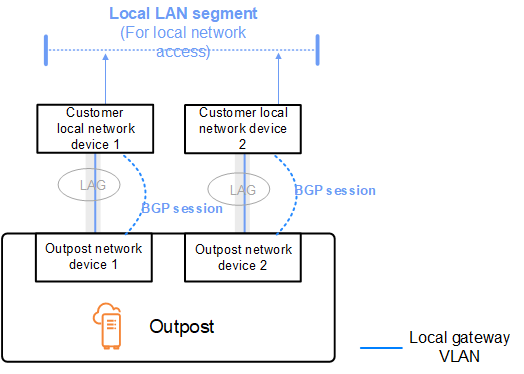

로컬 게이트웨이 VLAN - Outpost 서브넷과 로컬 영역 네트워크를 연결하는 로컬 게이트웨이 경로를 설정하기 위해 Outpost와 로컬 네트워크 장치 간의 통신을 활성화합니다. Outpost 로컬 게이트웨이는 이 VLAN을 활용하여 인스턴스에 온프레미스 네트워크에 대한 연결을 제공하며, 여기에는 네트워크를 통한 인터넷 액세스가 포함될 수 있습니다. 자세한 정보는 로컬 게이트웨이를 참조하세요.

Outpost와 고객 로컬 네트워크 장치 간에만 서비스 링크 VLAN과 로컬 게이트웨이 VLAN을 구성할 수 있습니다.

Outpost는 서비스 링크와 로컬 게이트웨이 데이터 경로를 분리된 두 개의 네트워크로 분리하도록 설계되었습니다. 이를 통해 Outpost에서 실행되는 서비스와 통신할 수 있는 네트워크를 선택할 수 있습니다. 또한 일반적으로 가상 라우팅 및 전달 인스턴스(VRF)라고 하는 고객 로컬 네트워크 장치의 여러 라우팅 테이블을 사용하여 서비스 링크를 로컬 게이트웨이 네트워크와 분리된 네트워크로 만들 수 있습니다. 경계선은 Outpost 네트워크 디바이스의 포트에 있습니다.는 연결 측의 모든 인프라를 AWS AWS 관리하고 사용자는 해당 라인 측의 모든 인프라를 관리합니다.

설치 및 운영 중에 Outpost를 온프레미스 네트워크와 통합하려면 Outpost 네트워크 장치와 고객 로컬 네트워크 장치 간에 사용되는 VLAN을 할당해야 합니다. 설치 AWS 전에이 정보를에 제공해야 합니다. 자세한 내용은 네트워크 준비 체크리스트 단원을 참조하십시오.

네트워크 계층 연결

네트워크 계층 연결을 설정하기 위해 각 Outpost 네트워크 장치는 각 VLAN의 IP 주소를 포함하는 가상 인터페이스(VIF)로 구성됩니다. 이러한 VIF를 통해 AWS Outposts 네트워크 장치는 로컬 네트워크 장비로 IP 연결 및 BGP 세션을 설정할 수 있습니다.

다음과 같이 하는 것이 좋습니다:

-

이러한 논리적 지점 간 연결을 나타내려면 /30 또는 /31 CIDR과 함께 전용 서브넷을 사용합니다.

-

로컬 네트워크 장치 간에 VLAN을 연결하지 않습니다.

네트워크 계층 연결의 경우 다음 두 경로를 설정해야 합니다.

-

서비스 링크 경로 - 이 경로를 설정하려면 범위가 /30 또는 /31인 VLAN 서브넷과 AWS Outposts 네트워크 장치의 각 서비스 링크 VLAN에 대한 IP 주소를 지정합니다. 서비스 링크 가상 인터페이스(VIF)는 이 경로에 사용되어 서비스 링크 연결을 위해 Outpost와 로컬 네트워크 장치 간에 IP 연결 및 BGP 세션을 설정합니다. 자세한 내용은 AWS 리전과의AWS Outposts 연결을 참조하세요.

-

로컬 게이트웨이 경로 - 이 경로를 설정하려면 범위가 /30 또는 /31인 VLAN 서브넷과 AWS Outposts 네트워크 장치의 로컬 게이트웨이 VLAN에 대한 IP 주소를 지정합니다. 로컬 게이트웨이 VIF는 이 경로에 사용되어 로컬 리소스 연결을 위해 Outpost와 로컬 네트워크 장치 간에 IP 연결 및 BGP 세션을 설정합니다.

다음 다이어그램은 서비스 링크 경로 및 로컬 게이트웨이 경로에 대한 각 Outpost 네트워크 장치에서 고객 로컬 네트워크 장치로의 연결을 보여줍니다. 이 예제에는 VLAN이 네 개 있습니다.

-

VLAN A는 Outpost 네트워크 장치 1을 고객 로컬 네트워크 장치 1과 연결하는 서비스 링크 경로를 위한 것입니다.

-

VLAN B는 Outpost 네트워크 장치 1을 고객 로컬 네트워크 장치 1과 연결하는 로컬 게이트웨이 경로용입니다.

-

VLAN C는 Outpost 네트워크 장치 2를 고객 로컬 네트워크 장치 2와 연결하는 서비스 링크 경로용입니다.

-

VLAN D는 Outpost 네트워크 장치 2를 고객 로컬 네트워크 장치 2와 연결하는 로컬 게이트웨이 경로용입니다.

다음 표는 Outpost 네트워크 장치 1을 고객 로컬 네트워크 장치 1에 연결하는 서브넷의 예제 값을 보여줍니다.

| VLAN | 서브넷 | 고객 장치 1 IP | AWS OND 1 IP |

|---|---|---|---|

| A |

10.0.0.0/30 |

10.0.0.2 | 10.0.0.1 |

| B | 172.16.0.0/30 |

172.16.0.2 |

172.16.0.1 |

다음 표는 Outpost 네트워크 장치 2를 고객 로컬 네트워크 장치 2에 연결하는 서브넷의 예제 값을 보여줍니다.

| VLAN | 서브넷 | 고객 장치 2 IP | AWS OND 2 IP |

|---|---|---|---|

| C |

10.0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172.16.0.4/30 |

172.16.0.6 |

172.16.0.5 |

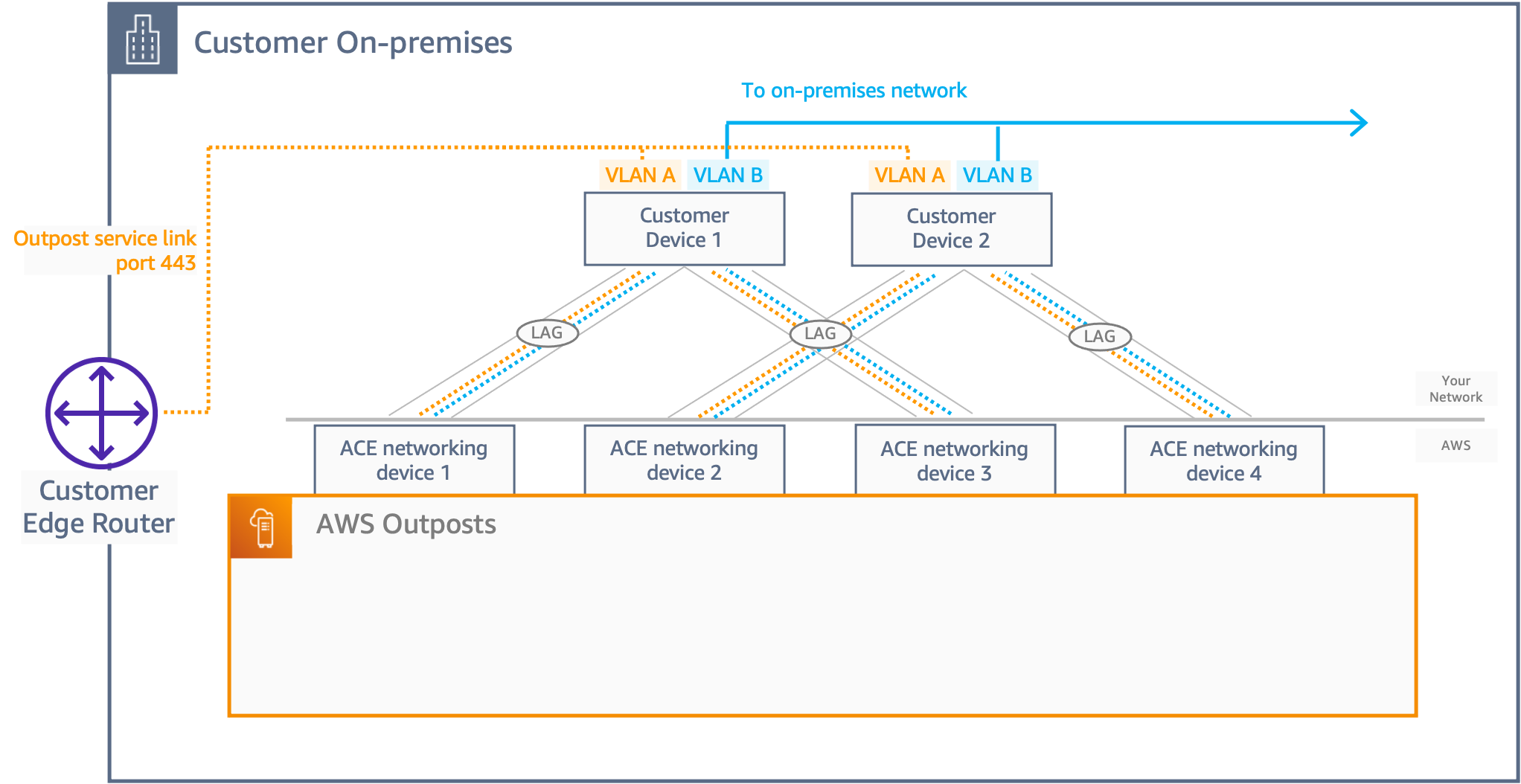

ACE 랙 연결

참고

ACE 랙이 필요하지 않은 경우 이 섹션을 건너뜁니다.

집계, 코어, 엣지(ACE) 랙은 다중 랙 Outpost 배포를 위한 네트워크 집계 지점 역할을 합니다. 컴퓨팅 랙이 4개 이상인 경우 ACE 랙을 사용해야 합니다. 컴퓨팅 랙이 4개 미만이지만 향후 4개 이상의 랙으로 확장할 계획이라면 가능한 한 이른 시점에 ACE 랙을 설치하는 것이 좋습니다.

ACE 랙을 사용하면 Outpost 네트워킹 디바이스가 더 이상 온프레미스 네트워킹 디바이스에 직접 연결되지 않습니다. 대신 ACE 랙에 연결되어 Outpost 랙에 대한 연결을 제공합니다. 이 토폴로지에서 Outposts 네트워킹 디바이스와 ACE 네트워킹 디바이스 간의 VLAN 인터페이스 할당 및 구성을 AWS 소유합니다.

ACE 랙에는 최대 복원력을 위해 고객 온프레미스 네트워크의 업스트림 고객 디바이스 2개 또는 업스트림 고객 디바이스 4개에 연결할 수 있는 네트워킹 디바이스 4개가 포함됩니다.

다음 이미지는 두 가지 네트워킹 토폴로지를 보여줍니다.

다음 이미지는 업스트림 고객 디바이스 2개에 연결된 ACE 랙의 ACE 네트워킹 디바이스 4개를 보여줍니다.

다음 이미지는 업스트림 고객 디바이스 4개에 연결된 ACE 랙의 ACE 네트워킹 디바이스 4개를 보여줍니다.

서비스 링크 BGP 연결

Outpost는 서비스 링크 VLAN을 통한 서비스 링크 연결을 위해 각 Outpost 네트워크 장치와 고객 로컬 네트워크 장치 간에 외부 BGP 피어링 세션을 설정합니다. BGP 피어링 세션은 지점 간 VLAN에 제공된 /30 또는 /31 IP 주소 사이에 설정됩니다. 각 BGP 피어링 세션은 Outpost 네트워크 디바이스의 프라이빗 자율 시스템 번호(ASN)와 고객 로컬 네트워크 디바이스에 대해 선택한 ASN을 사용합니다.는 설치 프로세스의 일부로 속성을 AWS 구성합니다.

Outpost 네트워크 장치 두 개가 서비스 링크 VLAN을 통해 두 개의 고객 로컬 네트워크 장치에 연결된 Outpost가 있는 시나리오를 고려합니다. 각 서비스 링크에 대해 다음과 같은 인프라 및 고객 로컬 네트워크 장치 BGP ASN 속성을 구성합니다.

-

서비스 링크 BGP 피어 ASN. 2바이트(16비트) 또는 4바이트(32비트). 유효한 값은 64512-65535 또는 4200000000-4294967294입니다.

-

인프라 CIDR. 랙당 /26 CIDR이어야 합니다.

-

고객 로컬 네트워크 장치 1 서비스 링크 BGP 피어 IP 주소입니다.

-

고객 로컬 네트워크 장치 1 서비스 링크 BGP 피어 ASN입니다. 유효한 값은 1-4294967294입니다.

-

고객 로컬 네트워크 장치 2 서비스 링크 BGP 피어 IP 주소입니다.

-

고객 로컬 네트워크 장치 2 서비스 링크 BGP 피어 ASN입니다. 유효한 값은 1-4294967294입니다. 자세한 내용은 RFC4893

을 참조하세요.

Outpost는 다음 프로세스를 사용하여 서비스 링크 VLAN을 통해 외부 BGP 피어링 세션을 설정합니다.

-

각 Outpost 네트워크 장치는 ASN을 사용하여 연결된 로컬 네트워크 장치와 BGP 피어링 세션을 설정합니다.

-

Outpost 네트워크 장치는 링크 및 장치 장애를 지원하기 위해 /26 CIDR 범위를 2개의 /27 CIDR 범위로 광고합니다. 각 OND는 AS-Path 길이가 1인 자체 /27 접두사와 AS-Path 길이가 4인 다른 모든 OND의 /27 접두사를 백업으로 광고합니다.

-

서브넷은 Outpost에서 AWS 리전으로 연결하는 데 사용됩니다.

BGP 속성을 변경하지 않고 Outposts에서 BGP 광고를 수신하도록 고객 네트워크 장비를 구성하는 것이 좋습니다. 고객 네트워크는 AS-Path 길이가 1인 Outpost에서 출발하는 경로를 AS-Path 길이가 4인 경로보다 선호해야 합니다.

고객 네트워크는 모든 OND에 동일한 속성을 가진 동일한 BGP 접두사를 알려야 합니다. Outpost 네트워크는 기본적으로 모든 업링크 간에 아웃바운드 트래픽의 부하를 분산합니다. 유지 관리가 필요한 경우 Outpost 측에서는 라우팅 정책을 사용하여 트래픽을 OND에서 다른 곳으로 이동합니다. 이러한 트래픽 이동에는 모든 OND의 고객 측에서 동일한 BGP 접두사가 필요합니다. 고객 네트워크에서 유지 관리가 필요한 경우 AS-Path 프리펜딩을 사용하여 특정 업링크에서 일시적으로 트래픽 배열을 이동하는 것이 좋습니다.

서비스 링크 인프라, 서브넷 광고 및 IP 범위

서비스 링크 인프라 서브넷의 사전 설치 프로세스 중에 /26 CIDR 범위를 제공합니다. Outpost 인프라는 이 범위를 사용하여 서비스 링크를 통해 리전에 대한 연결을 설정합니다. 서비스 링크 서브넷은 연결을 시작하는 Outpost 소스입니다.

Outpost 네트워크 장치는 링크 및 장치 오류를 지원하기 위해 /26 CIDR 범위를 2개의 /27 CIDR 블록으로 광고합니다.

Outpost에 대한 서비스 링크 BGP ASN과 인프라 서브넷 CIDR(/26)을 제공해야 합니다. 각 Outpost 네트워크 장치에 대해 로컬 네트워크 장치의 VLAN에 있는 BGP 피어링 IP 주소와 로컬 네트워크 장치의 BGP ASN을 제공합니다.

랙을 여러 개 배포하는 경우 랙당 하나의 /26 서브넷이 있어야 합니다.

로컬 게이트웨이 BGP 연결

Outpost는 로컬 게이트웨이에 연결하기 위해 각 Outpost 네트워크 장치에서 로컬 네트워크 장치로의 외부 BGP 피어링을 설정합니다. 외부 BGP 세션을 설정하기 위해 사용자가 할당하는 프라이빗 자율 시스템 번호(ASN)를 사용합니다. 각 Outpost 네트워크 장치에는 로컬 게이트웨이 VLAN을 사용하여 로컬 네트워크 장치에 대한 단일 외부 BGP 피어링이 있습니다.

Outpost는 로컬 게이트웨이 VLAN을 통해 각 Outpost 네트워크 장치와 연결된 고객 로컬 네트워크 장치 간에 외부 BGP 피어링 세션을 설정합니다. 피어링 세션은 네트워크 연결을 설정할 때 제공한 /30 또는 /31 IP 간에 설정되며 Outpost 네트워크 장치와 고객 로컬 네트워크 장치 간의 지점 간 연결을 사용합니다. 자세한 내용은 네트워크 계층 연결 단원을 참조하십시오.

각 BGP 세션은 Outpost 네트워크 디바이스 측의 프라이빗 ASN과 고객 로컬 네트워크 디바이스 측에서 선택한 ASN을 사용합니다.는 사전 설치 프로세스의 일부로 속성을 AWS 구성합니다.

Outpost 네트워크 장치 두 개가 서비스 링크 VLAN을 통해 두 개의 고객 로컬 네트워크 장치에 연결된 Outpost가 있는 시나리오를 고려합니다. 각 서비스 링크에 대해 다음 로컬 게이트웨이 및 고객 로컬 네트워크 장치 BGP ASN 속성을 구성합니다.

-

고객은 로컬 게이트웨이 BGP ASN을 제공합니다. 2바이트(16비트) 또는 4바이트(32비트). 유효한 값은 64512-65535 또는 4200000000-4294967294입니다.

-

(선택 사항) 광고되는 고객 소유의 CIDR(공개 또는 비공개, 최소 2/26)을 제공합니다.

-

고객에게 로컬 네트워크 장치 1 로컬 게이트웨이 BGP 피어 IP 주소를 제공합니다.

-

고객에게 로컬 네트워크 장치 1 로컬 게이트웨이 BGP 피어 ASN을 제공합니다. 유효한 값은 1-4294967294입니다. 자세한 내용은 RFC4893

을 참조하세요. -

고객에게 로컬 네트워크 장치 2 로컬 게이트웨이 BGP 피어 IP 주소를 제공합니다.

-

고객에게 로컬 네트워크 장치 2 로컬 게이트웨이 BGP 피어 ASN을 제공합니다. 유효한 값은 1-4294967294입니다. 자세한 내용은 RFC4893

을 참조하세요.

BGP 속성을 변경하지 않고 Outpost에서 BGP 광고를 수신하도록 고객 네트워크 장비를 구성하고 BGP 다중 경로 및 부하 분산을 활성화하여 최적의 인바운드 트래픽 흐름을 달성하는 것이 좋습니다. AS-Path 사전 지정은 유지 관리가 필요한 경우 트래픽을 OND에서 다른 곳으로 이동시키기 위해 로컬 게이트웨이 접두사에 사용됩니다. 고객 네트워크는 AS-Path 길이가 1인 Outpost에서 출발하는 경로를 AS-Path 길이가 4인 경로보다 선호해야 합니다.

고객 네트워크는 모든 OND에 동일한 속성을 가진 동일한 BGP 접두사를 알려야 합니다. Outpost 네트워크는 기본적으로 모든 업링크 간에 아웃바운드 트래픽의 부하를 분산합니다. 유지 관리가 필요한 경우 Outpost 측에서는 라우팅 정책을 사용하여 트래픽을 OND에서 다른 곳으로 이동합니다. 이러한 트래픽 이동에는 모든 OND의 고객 측에서 동일한 BGP 접두사가 필요합니다. 고객 네트워크에서 유지 관리가 필요한 경우 AS-Path 프리펜딩을 사용하여 특정 업링크에서 일시적으로 트래픽 배열을 이동하는 것이 좋습니다.

로컬 게이트웨이 고객 소유의 IP 서브넷 광고

기본적으로 로컬 게이트웨이는 VPC 내 인스턴스의 프라이빗 IP 주소를 사용하여 온프레미스 네트워크와의 통신을 용이하게 합니다. 하지만 고객 소유의 IP 주소 풀(COIP)을 제공할 수 있습니다.

CoIP를 선택하면 설치 프로세스 중에 제공한 정보에서 풀이 AWS 생성됩니다. 이 풀에서 탄력적 IP 주소를 생성한 다음, 해당 주소를 Outpost의 리소스(예: EC2 인스턴스)에 할당할 수 있습니다.

로컬 게이트웨이는 탄력적 IP 주소를 고객 소유 풀의 주소로 변환합니다. 로컬 게이트웨이는 변환된 주소를 온프레미스 네트워크 및 Outpost와 통신하는 기타 네트워크에 알립니다. 주소는 두 로컬 게이트웨이 BGP 세션 모두에서 로컬 네트워크 장치에 광고됩니다.

작은 정보

CoIP를 사용하지 않는 경우 BGP는 로컬 게이트웨이를 대상으로 하는 라우팅 테이블에 경로가 있는 Outpost의 모든 서브넷의 프라이빗 IP 주소를 광고합니다.

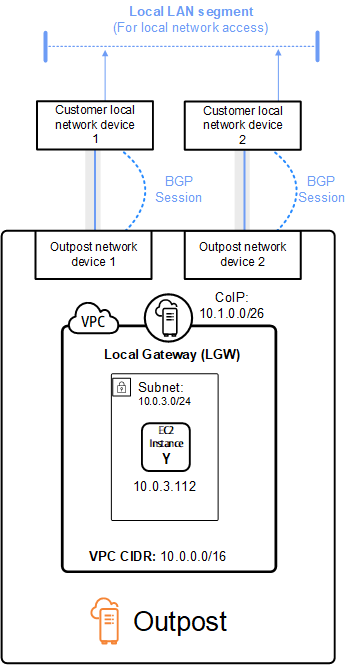

Outpost 네트워크 장치 두 개가 서비스 링크 VLAN을 통해 두 개의 고객 로컬 네트워크 장치에 연결된 Outpost가 있는 시나리오를 고려합니다. 다음과 같이 구성되어 있습니다.

-

CIDR 블록 10.0.0.0/16과의 VPC

-

CIDR 블록 10.0.3.0/24가 있는 VPC의 서브넷입니다.

-

프라이빗 IP 주소가 10.0.3.112인 서브넷의 EC2 인스턴스

-

고객 소유 IP 풀(10.1.0.0/26).

-

10.0.3.112를 10.1.0.2에 연결하는 탄력적 IP 주소 연결입니다.

-

BGP를 사용하여 로컬 장치를 통해 온프레미스 네트워크에 10.1.0.0/26을 알리는 로컬 게이트웨이입니다.

-

Outpost와 온프레미스 네트워크 간의 통신은 CoIP 탄력적 IP를 사용하여 Outpost의 인스턴스를 처리하며, VPC CIDR 범위는 사용되지 않습니다.