기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

로컬 게이트웨이 라우팅 테이블

랙 설치의 일부로는 로컬 게이트웨이를 AWS 생성하고 VIFs 및 VIF 그룹을 구성합니다. 로컬 게이트웨이는 Outpost와 연결된 AWS 계정이 소유합니다. 로컬 게이트웨이 라우팅 테이블을 생성합니다. 로컬 게이트웨이 라우팅 테이블은 VIF 그룹 및 VPC와 연결되어 있어야 합니다. VIF 그룹과 VPC의 연결을 생성하고 관리합니다. 로컬 게이트웨이의 소유자만 로컬 게이트웨이 라우팅 테이블을 수정할 수 있습니다.

Outpost 서브넷 라우팅 테이블에는 온프레미스 네트워크에 대한 연결을 제공하기 위해 로컬 게이트웨이 VIF 그룹에 대한 경로가 포함될 수 있습니다.

로컬 게이트웨이 라우팅 테이블에는 Outpost 서브넷의 인스턴스가 온프레미스 네트워크와 통신하는 방식을 결정하는 모드가 있습니다. 기본 옵션은 인스턴스의 프라이빗 IP 주소를 사용하는 직접 VPC 라우팅입니다. 다른 옵션은 사용자가 제공하는 고객 소유 IP 주소 풀(CoIP)의 주소를 사용하는 것입니다. 직접 VPC 라우팅 및 CoIP는 라우팅 작동 방식을 제어하는 상호 배타적인 옵션입니다. Outpost에 가장 적합한 옵션을 결정하려면 AWS Outpost 랙에서 CoIP 및 Direct VPC 라우팅 모드 중에서 선택하는 방법을 참조하세요

를 사용하여 로컬 게이트웨이 라우팅 테이블을 다른 AWS 계정 또는 조직 단위와 공유할 수 있습니다 AWS Resource Access Manager. 자세한 내용은 공유 AWS Outposts 리소스 작업을 참조하세요.

직접 VPC 라우팅

다이렉트 VPC 라우팅은 VPC에 있는 인스턴스의 프라이빗 IP 주소를 사용하여 온프레미스 네트워크와의 통신을 용이하게 합니다. 이 주소는 BGP를 통해 온프레미스 네트워크에 알려집니다. BGP 광고는 Outpost 랙의 서브넷에 속하는 프라이빗 IP 주소에만 해당됩니다. 이 유형의 라우팅은 Outpost의 기본 모드입니다. 이 모드에서는 로컬 게이트웨이가 인스턴스에 대해 NAT를 수행하지 않으므로 EC2 인스턴스에 탄력적 IP 주소를 배정할 필요가 없습니다. 직접 VPC 라우팅 모드 대신 자체 주소 공간을 사용할 수 있습니다. 자세한 내용은 고객 소유 IP 주소 단원을 참조하십시오.

직접 VPC 라우팅 모드는 중복되는 CIDR 범위를 지원하지 않습니다.

직접 VPC 라우팅은 인스턴스 네트워크 인터페이스에만 지원됩니다. 가 사용자를 대신하여 AWS 생성하는 네트워크 인터페이스(요청자 관리형 네트워크 인터페이스라고 함)에서는 온프레미스 네트워크에서 프라이빗 IP 주소에 연결할 수 없습니다. 예를 들어 온프레미스 네트워크에서 VPC 엔드포인트로 직접 연결할 수 없습니다.

다음 예는 직접 VPC 라우팅을 설명합니다.

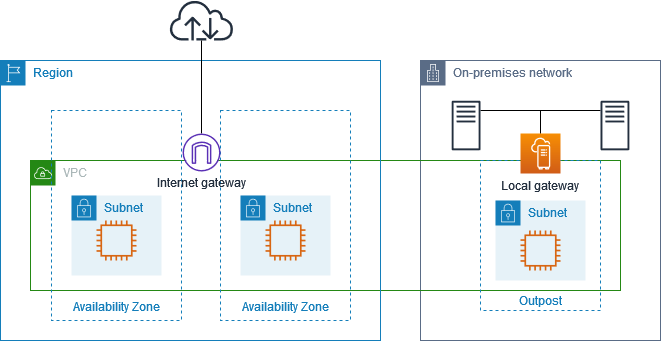

예시: VPC를 통한 인터넷 연결

Outpost 서브넷의 인스턴스는 VPC에 연결된 인터넷 게이트웨이를 통해 인터넷에 액세스할 수 있습니다.

다음 구성을 고려합니다.

-

상위 VPC는 2개의 가용 영역에 걸쳐 있으며 각 가용 영역에 서브넷이 있습니다.

-

Outpost에는 하나의 서브넷이 있습니다.

-

각 서브넷에는 EC2 인스턴스가 있습니다.

-

로컬 게이트웨이는 BGP 광고를 사용하여 Outpost 서브넷의 프라이빗 IP 주소를 온프레미스 네트워크에 알립니다.

참고

BGP 광고는 로컬 게이트웨이를 대상으로 하는 경로가 있는 Outpost의 서브넷에만 지원됩니다. 다른 서브넷은 BGP를 통해 광고되지 않습니다.

다음 다이어그램에서 Outpost 서브넷의 인스턴스에서 나오는 트래픽은 VPC의 인터넷 게이트웨이를 사용하여 인터넷에 액세스할 수 있습니다.

상위 리전을 통해 인터넷에 연결하려면 Outpost 서브넷의 라우팅 테이블에 다음 경로가 있어야 합니다.

| 대상 | 대상 | 설명 |

|---|---|---|

VPC CIDR |

로컬 | VPC의 서브넷 간 연결을 제공합니다. |

| 0.0.0.0 | internet-gateway-id |

인터넷을 대상으로 하는 트래픽을 인터넷 게이트웨이로 전송합니다. |

온프레미스 네트워크 CIDR |

local-gateway-id |

온프레미스 네트워크로 향하는 트래픽을 로컬 게이트웨이로 보냅니다. |

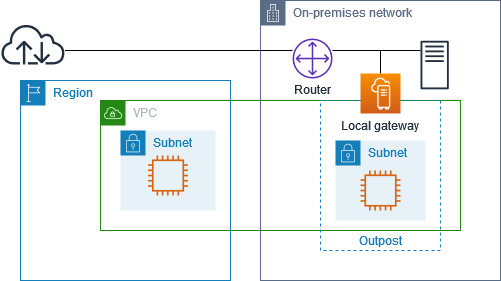

예: 온프레미스 네트워크를 통한 인터넷 연결

Outpost 서브넷의 인스턴스는 온프레미스 네트워크를 통해 인터넷에 액세스할 수 있습니다. Outpost 서브넷의 인스턴스에는 공용 IP 주소나 탄력적 IP 주소가 필요하지 않습니다.

다음 구성을 고려합니다.

-

Outpost 서브넷에는 EC2 인스턴스가 있습니다.

-

온프레미스 네트워크의 라우터는 Network Address Translation(NAT)를 수행합니다.

-

로컬 게이트웨이는 BGP 광고를 사용하여 Outpost 서브넷의 프라이빗 IP 주소를 온프레미스 네트워크에 알립니다.

참고

BGP 광고는 로컬 게이트웨이를 대상으로 하는 경로가 있는 Outpost의 서브넷에만 지원됩니다. 다른 서브넷은 BGP를 통해 광고되지 않습니다.

다음 다이어그램에서 Outpost 서브넷의 인스턴스에서 나오는 트래픽은 로컬 게이트웨이를 사용하여 인터넷 또는 온프레미스 네트워크에 액세스할 수 있습니다. 온프레미스 네트워크의 트래픽은 로컬 게이트웨이를 사용하여 Outpost 서브넷의 인스턴스에 액세스합니다.

온프레미스 네트워크를 통해 인터넷에 연결하려면 Outpost 서브넷의 라우팅 테이블에 다음과 같은 경로가 있어야 합니다.

| 대상 주소 | 대상 | 설명 |

|---|---|---|

VPC CIDR |

로컬 | VPC의 서브넷 간 연결을 제공합니다. |

| 0.0.0.0/0 | local-gateway-id |

인터넷으로 향하는 트래픽을 로컬 게이트웨이로 보냅니다. |

인터넷에 대한 아웃바운드 액세스

대상이 인터넷인 Outpost 서브넷의 인스턴스에서 시작된 트래픽은 0.0.0.0/0 경로를 사용하여 트래픽을 로컬 게이트웨이로 라우팅합니다. 로컬 게이트웨이는 라우터로 트래픽을 전송합니다. 라우터는 NAT를 사용하여 프라이빗 IP 주소를 라우터의 공용 IP 주소로 변환한 다음 트래픽을 대상으로 보냅니다.

온프레미스 네트워크에 대한 아웃바운드 액세스

온프레미스 네트워크 대상이 있는 Outpost 서브넷의 인스턴스에서 시작된 트래픽은 0.0.0.0/0의 경로를 사용하여 트래픽을 로컬 게이트웨이로 라우팅합니다. 로컬 게이트웨이는 온프레미스 네트워크의 대상으로 트래픽을 보냅니다.

온프레미스 네트워크를 통한 인바운드 액세스

Outpost 서브넷의 인스턴스 목적지가 있는 온프레미스 네트워크에서 들어오는 트래픽은 인스턴스의 프라이빗 IP 주소를 사용합니다. 트래픽이 로컬 게이트웨이에 도달하면 로컬 게이트웨이는 VPC의 목적지로 트래픽을 보냅니다.

고객 소유 IP 주소

기본적으로 로컬 게이트웨이는 온프레미스 네트워크와의 통신을 용이하게 하기 위해 VPC에 있는 인스턴스의 프라이빗 IP 주소를 사용합니다. 하지만 중복되는 CIDR 범위 및 기타 네트워크 토폴로지를 지원하는 고객 소유 IP 주소 풀(CoIP)이라는 주소 범위를 제공할 수 있습니다.

CoIP를 선택하는 경우 주소 풀을 생성하여 로컬 게이트웨이 라우팅 테이블에 할당하고 BGP를 통해 이러한 주소를 고객 네트워크에 다시 알려야 합니다. 로컬 게이트웨이 라우팅 테이블과 연결된 모든 고객 소유 IP 주소는 라우팅 테이블에 전파된 경로로 표시됩니다.

고객 소유 IP 주소(CoIP)는 온프레미스 네트워크를 통해 Outpost 서브넷의 리소스에 대한 로컬 또는 외부 연결을 제공합니다. 고객 소유 IP 풀에서 새 탄력적 IP 주소를 할당한 다음 리소스에 할당하여 Outpost의 리소스(예: EC2 인스턴스)에 이러한 IP 주소를 할당할 수 있습니다. 자세한 내용은 CoIP 풀 단원을 참조하십시오.

참고

고객 소유 IP 주소 풀의 경우 네트워크에서 주소를 라우팅할 수 있어야 합니다.

고객 소유 IP 주소 풀에서 탄력적 IP 주소를 할당하면 고객 소유 IP 주소 풀의 IP 주소를 계속 소유하게 됩니다. 필요에 따라 내부 네트워크 또는 WAN에 이를 광고할 책임은 귀하에게 있습니다.

선택적으로를 사용하여 고객 소유 풀을 조직의 여러과 공유할 수 AWS 계정 있습니다 AWS Resource Access Manager. 풀을 공유한 후 참가자는 고객 소유 IP 주소 풀에서 탄력적 IP 주소를 할당한 다음 Outpost의 EC2 인스턴스에 할당할 수 있습니다. 자세한 내용은 AWS Outposts 리소스 공유 단원을 참조하십시오.

예시: VPC를 통한 인터넷 연결

Outpost 서브넷의 인스턴스는 VPC에 연결된 인터넷 게이트웨이를 통해 인터넷에 액세스할 수 있습니다.

다음 구성을 고려합니다.

-

상위 VPC는 2개의 가용 영역에 걸쳐 있으며 각 가용 영역에 서브넷이 있습니다.

-

Outpost에는 하나의 서브넷이 있습니다.

-

각 서브넷에는 EC2 인스턴스가 있습니다.

-

고객 소유의 IP 주소 풀이 있습니다.

-

Outpost 서브넷의 인스턴스에는 고객 소유 IP 주소 풀의 탄력적 IP 주소가 있습니다.

-

로컬 게이트웨이는 BGP 광고를 사용하여 고객 소유 IP 주소 풀을 온프레미스 네트워크에 알립니다.

리전을 통해 인터넷에 연결하려면 Outpost 서브넷의 라우팅 테이블에 다음 경로가 있어야 합니다.

| 대상 주소 | 대상 | 설명 |

|---|---|---|

VPC CIDR |

로컬 | VPC의 서브넷 간 연결을 제공합니다. |

| 0.0.0.0 | internet-gateway-id |

공용 인터넷을 대상으로 하는 트래픽을 인터넷 게이트웨이로 보냅니다. |

온프레미스 네트워크 CIDR |

local-gateway-id |

온프레미스 네트워크로 향하는 트래픽을 로컬 게이트웨이로 보냅니다. |

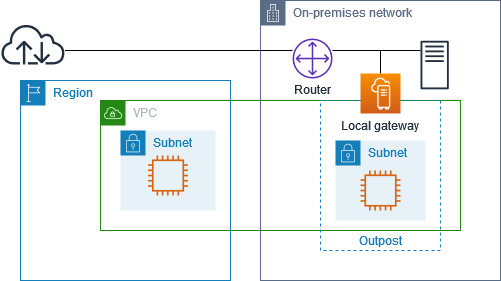

예: 온프레미스 네트워크를 통한 인터넷 연결

Outpost 서브넷의 인스턴스는 온프레미스 네트워크를 통해 인터넷에 액세스할 수 있습니다.

다음 구성을 고려합니다.

-

Outpost 서브넷에는 EC2 인스턴스가 있습니다.

-

고객 소유의 IP 주소 풀이 있습니다.

-

로컬 게이트웨이는 BGP 광고를 사용하여 고객 소유 IP 주소 풀을 온프레미스 네트워크에 알립니다.

-

10.0.3.112를 10.1.0.2로 매핑하는 탄력적 IP 주소 연결입니다.

-

고객 온프레미스 네트워크의 라우터는 NAT를 수행합니다.

로컬 게이트웨이를 통해 인터넷에 연결하려면 Outpost 서브넷의 라우팅 테이블에 다음 경로가 있어야 합니다.

| 대상 주소 | 대상 | 설명 |

|---|---|---|

VPC CIDR |

로컬 | VPC의 서브넷 간 연결을 제공합니다. |

| 0.0.0.0/0 | local-gateway-id |

인터넷으로 향하는 트래픽을 로컬 게이트웨이로 보냅니다. |

인터넷에 대한 아웃바운드 액세스

Outpost 서브넷의 EC2 인스턴스에서 시작된 트래픽은 인터넷 대상으로 하는 Outpost 서브넷의 EC2 인스턴스에서 시작된 트래픽은 0.0.0.0/0 에 대한 라우팅을 수행합니다. 로컬 게이트웨이는 인스턴스의 프라이빗 IP 주소를 고객 소유 IP 주소에 매핑한 다음 트래픽을 라우터로 보냅니다. 라우터는 NAT를 사용하여 고객 소유 IP 주소를 라우터의 공용 IP 주소로 변환한 다음 트래픽을 대상으로 보냅니다.

온프레미스 네트워크에 대한 아웃바운드 액세스

온프레미스 네트워크가 목적지인 Outpost 서브넷의 EC2 인스턴스에서 시작된 트래픽은 0.0.0.0/0의 경로를 사용하여 트래픽을 로컬 게이트웨이로 라우팅합니다. 로컬 게이트웨이는 EC2 인스턴스의 IP 주소를 고객 소유 IP 주소(탄력적 IP 주소)로 변환한 다음 목적지로 트래픽을 보냅니다.

온프레미스 네트워크를 통한 인바운드 액세스

Outpost 서브넷의 인스턴스 목적지가 있는 온프레미스 네트워크에서 들어오는 트래픽은 인스턴스의 고객 소유 IP 주소(탄력적 IP 주소)를 사용합니다. 트래픽이 로컬 게이트웨이에 도달하면 로컬 게이트웨이는 고객 소유 IP 주소(탄력적 IP 주소)를 인스턴스 IP 주소에 매핑한 후 트래픽을 VPC의 대상으로 보냅니다. 또한 로컬 게이트웨이 라우팅 테이블은 탄력적 네트워크 인터페이스를 대상으로 하는 모든 경로를 평가합니다. 목적지 주소가 고정 경로의 목적지 CIDR과 일치하면 트래픽이 해당 탄력적 네트워크 인터페이스로 전송됩니다. 트래픽이 정적 경로를 따라 탄력적 네트워크 인터페이스스로 전달되는 경우, 대상 주소는 보존되며 네트워크 인터페이스의 프라이빗 IP 주소로 변환되지 않습니다.

사용자 지정 라우팅 테이블

로컬 게이트웨이에 대한 사용자 지정 라우팅 테이블을 생성할 수 있습니다. 로컬 게이트웨이 라우팅 테이블은 VIF 그룹 및 VPC와 연결되어 있어야 합니다. 단계별 지침은 로컬 게이트웨이 연결 구성을 참조하세요.