기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Panorama 어플라이언스를 네트워크에 연결하기

AWS Panorama 어플라이언스를 사용하려면 AWS 클라우드와 온프레미스 IP 카메라 네트워크 모두에 연결해야 합니다. 어플라이언스를 단일 방화벽에 연결하여 둘 다에 대한 액세스를 허용하거나 디바이스의 두 네트워크 인터페이스를 각각 다른 서브넷에 연결할 수 있습니다. 어느 경우든 카메라 스트림에 대한 무단 액세스를 방지하려면 어플라이언스의 네트워크 연결을 보호해야 합니다.

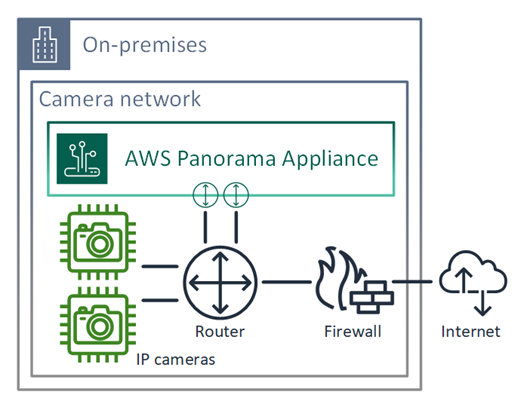

단일 네트워크 구성

어플라이언스에는 이더넷 포트가 두 개 있습니다. 장치로 들어오고 나가는 모든 트래픽을 단일 라우터를 통해 라우팅하는 경우, 첫 번째 포트와의 물리적 연결이 끊어지는 상황에 대비하여 두 번째 포트를 이중화에 사용할 수 있습니다. 어플라이언스가 카메라 스트림과 인터넷에만 연결되도록 하고 카메라 스트림이 내부 네트워크를 벗어나는 것을 차단하도록 라우터를 구성하십시오.

어플라이언스가 액세스해야 하는 포트 및 엔드포인트에 대한 자세한 내용은 서비스 액세스 구성 및 로컬 네트워크 액세스 구성을 참조하십시오.

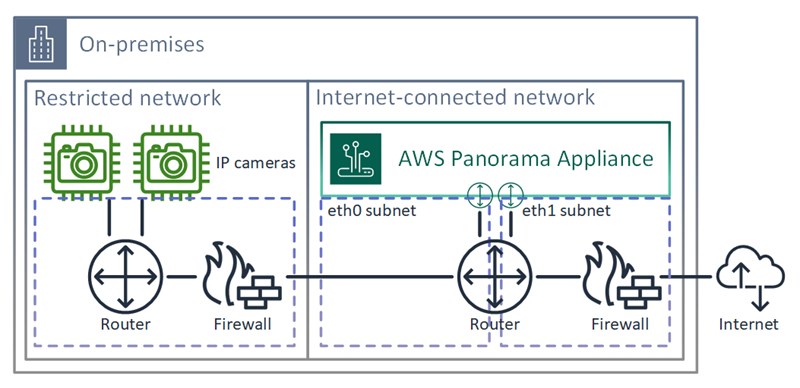

이중 네트워크 구성

보안을 강화하기 위해 카메라 네트워크와 분리된 인터넷 연결 네트워크에 어플라이언스를 배치할 수 있습니다. 제한된 카메라 네트워크와 어플라이언스 네트워크 사이의 방화벽은 어플라이언스가 비디오 스트림에만 액세스하도록 허용합니다. 이전에 보안을 위해 카메라 네트워크를 에어갭 연결한 적이 있는 경우, 인터넷 액세스를 허용하는 라우터에 카메라 네트워크를 연결하는 것보다 이 방법이 더 좋을 수 있습니다.

다음 예는 각 포트의 다른 서브넷에 연결하는 어플라이언스를 보여줍니다. 라우터는 카메라 네트워크로 라우팅되는 서브넷에 eth0 인터페이스를, 인터넷으로 라우팅되는 서브넷에 eth1 인터페이스를 배치합니다.

AWS Panorama 콘솔에서 각 포트의 IP 주소 및 MAC 주소를 확인할 수 있습니다.

서비스 액세스 구성

프로비저닝 중에 특정 IP 주소를 요청하도록 어플라이언스를 구성할 수 있습니다. 미리 IP 주소를 선택하여 방화벽 구성을 단순화하고 어플라이언스가 장기간 오프라인 상태인 경우 어플라이언스의 주소가 변경되지 않도록 하십시오.

어플라이언스는 AWS 서비스를 사용하여 소프트웨어 업데이트 및 배포를 조정합니다. 어플라이언스가 이러한 엔드포인트에 연결할 수 있도록 방화벽을 구성하십시오.

인터넷 액세스

-

AWS IoT(HTTPS 및 MQTT, 포트 443, 8443 및 8883) – AWS IoT Core 및 디바이스 관리 엔드포인트. 자세한 내용은 Amazon Web Services 일반 참조의 AWS IoT Device Management 엔드포인트 및 할당량을 참조하십시오.

-

AWS IoT 보안 인증 정보(HTTPS, 포트 443) –

credentials.iot.<region>.amazonaws.com및 하위 도메인. -

Amazon Elastic Container Registry(HTTPS, 포트 443) –

api.ecr.<region>.amazonaws.com,dkr.ecr.<region>.amazonaws.com및 하위 도메인. -

Amazon CloudWatch(HTTPS, 포트 443) –

monitoring.<region>.amazonaws.com. -

Amazon CloudWatch Logs(HTTPS, 포트 443) –

logs.<region>.amazonaws.com. -

Amazon Simple Storage Service(HTTPS, 포트 443) –

s3.<region>.amazonaws.com,s3-accesspoint.<region>.amazonaws.com및 하위 도메인.

애플리케이션이 다른 AWS 서비스를 호출하는 경우 어플라이언스는 해당 서비스의 엔드포인트에도 액세스해야 합니다. 자세한 내용은 서비스 엔드포인트 및 할당량을 참조하세요.

로컬 네트워크 액세스 구성

어플라이언스는 로컬에서 RTSP 비디오 스트림에 액세스해야 하지만 인터넷을 통해서는 액세스할 수 없습니다. 어플라이언스가 포트 554의 RTSP 스트림에 내부적으로 액세스할 수 있도록 허용하고 스트림이 인터넷에서 송수신되지 않도록 방화벽을 구성하십시오.

로컬 액세스

-

실시간 스트리밍 프로토콜(RTSP, 포트 554) - 카메라 스트림을 읽습니다.

-

네트워크 시간 프로토콜(NTP, 포트 123) - 어플라이언스의 시계를 동기화된 상태로 유지합니다. 네트워크에서 NTP 서버를 실행하지 않는 경우 어플라이언스는 인터넷을 통해 공용 NTP 서버에도 연결할 수 있습니다.

프라이빗 연결

AWS Panorama 어플라이언스를 AWS에 대한 VPN 연결이 있는 사설 VPC 서브넷에 배포하는 경우 인터넷 액세스가 필요하지 않습니다. 사이트 간 VPN 또는 AWS Direct Connect를 사용하여 온프레미스 라우터와 AWS 간에 VPN 연결을 만들 수 있습니다. 프라이빗 VPC 서브넷 내에서 어플라이언스가 Amazon Simple Storage Service, AWS IoT 및 기타 서비스에 연결할 수 있는 엔드포인트를 생성합니다. 자세한 내용은 어플라이언스를 프라이빗 서브넷에 연결 단원을 참조하세요.